數(shù)據(jù)中心里的虛擬機(jī)(VM)越來越多,VM之間流量交換的安全風(fēng)險開始成為管理員的新麻煩。繼上期闡述安全產(chǎn)品與安全管理平臺的變化后,本期聚焦云時代虛擬化環(huán)境下對安全的需求以及相應(yīng)技術(shù)方案的發(fā)展。

一、 云計算時代虛擬化環(huán)境下的安全需求

虛擬化是目前云計算最為重要的技術(shù)支撐,需要整個虛擬化環(huán)境中的存儲、計算及網(wǎng)絡(luò)安全等資源的支持。在這個方面,基于服務(wù)器的虛擬化技術(shù)走在了前面,已開始廣泛的部署應(yīng)用。基于該虛擬化環(huán)境,系統(tǒng)的安全威脅和防護(hù)要求也產(chǎn)生了新的變化:

傳統(tǒng)風(fēng)險依舊,防護(hù)對象擴(kuò)大

一方面,一些安全風(fēng)險并沒有因為虛擬化的產(chǎn)生而規(guī)避。盡管單個物理服務(wù)器可以劃分成多個虛擬機(jī),但是針對每個虛擬機(jī),其業(yè)務(wù)承載和服務(wù)提供和原有的單臺服務(wù)器基本相同,因此傳統(tǒng)模型下的服務(wù)器所面臨的問題虛擬機(jī)也同樣會遇到,諸如對業(yè)務(wù)系統(tǒng)的訪問安全、不同業(yè)務(wù)系統(tǒng)之間的安全隔離、服務(wù)器或虛擬機(jī)的操作系統(tǒng)和應(yīng)用程序的漏洞攻擊、業(yè)務(wù)系統(tǒng)的病毒防護(hù)等;另一方面,服務(wù)器虛擬化的出現(xiàn),擴(kuò)大了需要防護(hù)的對象范圍,如IPS入侵防御系統(tǒng)就需要考慮以Hypervisor和vCenter為代表的特殊虛擬化軟件,由于其本身所處的特殊位置和在整個系統(tǒng)中的重要性,任何安全漏洞被利用,都將可能導(dǎo)致整個虛擬化環(huán)境的全部服務(wù)器的配置混亂或業(yè)務(wù)中斷。

VM之間產(chǎn)生新安全訪問風(fēng)險

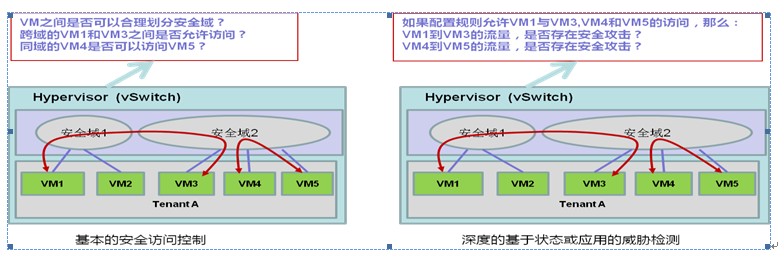

和傳統(tǒng)的安全防護(hù)不同,虛擬機(jī)環(huán)境下同一個服務(wù)器上不同的VM可能屬于同一個物理VLAN內(nèi),如果相鄰VM之間的流量交換不通過外部交換機(jī),而是基于服務(wù)器內(nèi)部的虛擬交換網(wǎng)絡(luò)解決,此時在不可控的情況下,網(wǎng)絡(luò)管理員將面臨兩個新的安全問題(如圖1所示):

1)如何判斷VM之間的二層流量交換是規(guī)則允許范圍內(nèi)的合法訪問還是非法訪問?

2)更進(jìn)一步,即使不同VM之間的流量允許交換,如何判斷這些流量是否存在諸如針對應(yīng)用層安全漏洞的網(wǎng)絡(luò)攻擊行為?

圖1 VM虛擬機(jī)之間的安全風(fēng)險

二、 虛擬化環(huán)境下安全防護(hù)的方法

在利用現(xiàn)有的經(jīng)驗?zāi)P徒鉀Q好當(dāng)前存在的普遍性安全威脅后,現(xiàn)階段虛擬化環(huán)境下的安全防護(hù)還需要重點考慮VM之間的流量安全。分析流量的轉(zhuǎn)發(fā)路徑,我們可以將用戶流量劃分成縱向流量和橫向流量兩個維度,并基于每個維度的安全需求提供有針對性的解決方案。

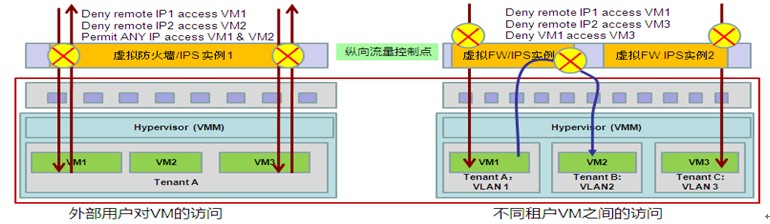

1.縱向流量的安全防護(hù)

這部分縱向流量包括從客戶端到服務(wù)器側(cè)的正常流量訪問請求,以及不同VM之間的三層轉(zhuǎn)發(fā)的流量。這些流量的共同特點是其交換必然經(jīng)過外置的硬件安全防護(hù)層,我們也稱之為縱向流量控制層,流量模型如圖2所示。

圖2 縱向流量模型的主要內(nèi)容

一方面,這些流量的防護(hù)方式,和傳統(tǒng)的數(shù)據(jù)中心的安全防護(hù)相比沒有本質(zhì)區(qū)別,用戶可以直接借鑒原有經(jīng)驗進(jìn)行。如防護(hù)的設(shè)備類型仍然是以防火墻和入侵防御系統(tǒng)等產(chǎn)品為主,在部署的方式上要求防火墻或入侵防御設(shè)備具備INLINE阻斷安全攻擊的能力,部署的位置可以旁掛在匯聚層或者是串接在核心層和匯聚層之間,同時對于設(shè)備的性能可擴(kuò)展和穩(wěn)定性等常規(guī)指標(biāo)也完全適用。如圖3所示。

另一方面,在虛擬化環(huán)境下的云安全部署,因為可能存在多租戶*的服務(wù)模型,因此對于設(shè)備的虛擬化實現(xiàn)程度又有了更高的要求,除了常規(guī)的虛擬化實例進(jìn)行轉(zhuǎn)發(fā)隔離和安全策略獨立配置外,還要求實現(xiàn)對于不同租戶的獨立的資源管理配置和策略管理.每個虛擬實例的管理員可以隨時監(jiān)控、調(diào)整本租戶的策略的配置實現(xiàn)情況等。這些新的技術(shù)要求,對于虛擬化環(huán)境下的縱向流量防護(hù)有著重要的影響。

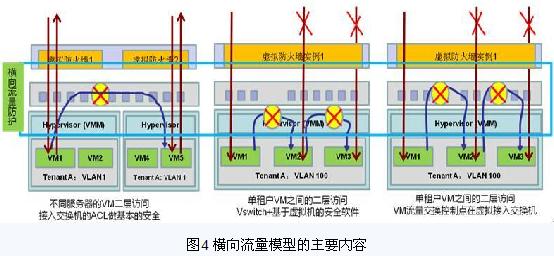

2. 橫向流量安全防護(hù)

VM之間的橫向流量安全是在虛擬化環(huán)境下產(chǎn)生的特有問題,在這種情況下,同一個服務(wù)器的不同VM之間的流量將直接在服務(wù)器內(nèi)部實現(xiàn)交換,導(dǎo)致外層網(wǎng)絡(luò)安全管理員無法對這些流量進(jìn)行監(jiān)控或者實施各種高級安全策略如防火墻規(guī)則或者入侵防御規(guī)則。圖4展示了橫向安全防護(hù)重點關(guān)注的流量模型。

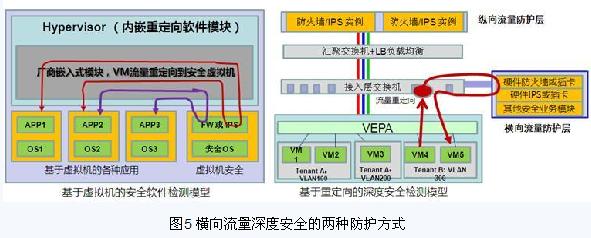

在服務(wù)器的虛擬化過程中,以VMware為代表的虛擬化廠商,通過在服務(wù)器Hypervisor層集成vSwitch虛擬交換機(jī)特性,也可以實現(xiàn)一些基本的訪問允許或拒絕規(guī)則,但是并沒有也很難集成更高級的安全檢測防護(hù)引擎,以實現(xiàn)VM之間的流量漏洞攻擊的行為檢測。要做到更深度的安全檢測,目前主要有兩種技術(shù)方式:基于虛擬機(jī)的安全服務(wù)模型,以及利用EVB技術(shù)實現(xiàn)流量重定向的安全檢測模型,如圖5所示。

基于虛擬機(jī)的安全防護(hù)

在虛擬化技術(shù)推進(jìn)的過程中,一些廠商很敏銳的觀察到了VM之間直接交換流量無法通過外部防火墻等設(shè)備進(jìn)行檢測,因此想通過直接在服務(wù)器內(nèi)部部署虛擬機(jī)安全軟件,通過對VMware開放的API接口的利用,將所有VM之間的流量交換在進(jìn)入到vSwitch之前,先引入到虛擬機(jī)安全軟件進(jìn)行檢查。此時可以根據(jù)需求將不同的VM劃分到不同的安全域,并配置各種安全域間隔離和互訪的策略。同時,一些技術(shù)能力強(qiáng)的軟件廠商,還考慮在軟件中集成IPS深度報文檢測技術(shù),判斷VM之間的流量交換是否存在漏洞攻擊。這種方式的優(yōu)點是部署比較簡單,只需要在服務(wù)器上開辟資源并運行虛擬機(jī)軟件運行即可,但是其不足之處也很明顯:

不足一:每個服務(wù)器需要有專門的資源來安裝該軟件,服務(wù)器流量越大,開啟的功能如IPS深度檢測越多,對系統(tǒng)的資源占用就越大,不僅可能影響其它VM的性能,同時也導(dǎo)致服務(wù)器投資的增加;以常見的酷睿2雙核雙CPU服務(wù)器【4核】為例,虛擬化情況下服務(wù)器的CPU利用率得到有效提升,對外可以提供的應(yīng)用吞吐量有望達(dá)到800Mbps以上;同時根據(jù)現(xiàn)有的經(jīng)驗,基于雙核CPU處理器的IPS應(yīng)用其吞吐量維持在300Mbps左右;可以預(yù)見:如果利用該服務(wù)器進(jìn)行虛擬化劃分并使能安全虛擬機(jī)軟件的話,至少需要劃分出2個核來做安全虛擬機(jī),才可以保證對300M的流量進(jìn)行深度報文檢測,而真正的應(yīng)用虛擬機(jī)將只能利用剩余的2個核,這也意味著整個服務(wù)器的吞吐量將下降到300Mbps左右;要達(dá)到原定的應(yīng)用交付性能,用戶必須部署更多的服務(wù)器才能滿足要求。

不足二:由于該防護(hù)模型需要安全軟件廠商在Hypervisor層進(jìn)行代碼開發(fā),其開發(fā)水平的差異將導(dǎo)致Hypervisor出現(xiàn)潛在的安全漏洞,并危及到整個虛擬機(jī)的正常運轉(zhuǎn)。可以預(yù)見虛擬化廠商將不可能完全開放該API接口,這也意味著只有很少的廠商才能獲得虛擬化廠商的許可并進(jìn)行嚴(yán)格受控的軟件集成;目前我們并沒有看到具有影響力的安全廠商的成熟的虛擬化產(chǎn)品,整個生態(tài)系統(tǒng)未來如何發(fā)展將取決于虛擬機(jī)廠商對于API的開放程度以及安全軟件廠商的成熟的開發(fā)能力,這些都存在很大的不確定性。

既然VM之間的流量交換一直在服務(wù)器內(nèi)部,不利于安全策略的部署,也不利于管理界限的明晰,因此正在進(jìn)行標(biāo)準(zhǔn)化EVB技術(shù),計劃通過VEPA等技術(shù)實現(xiàn)將這些流量引入到外部的交換機(jī)。在接入交換機(jī)轉(zhuǎn)發(fā)這些流量之前,可以通過鏡像或者重定向等技術(shù),將流量先引入到專業(yè)的安全設(shè)備進(jìn)行深度報文檢查、安全策略配置或是允許/拒絕其訪問。

這種實現(xiàn)方式的優(yōu)點在于外置硬件安全設(shè)備的高性能,在不損失服務(wù)器能力的情況下,可以使用數(shù)目較少的高端安全設(shè)備來實現(xiàn)萬兆甚至十萬兆的安全檢測能力,管理員也可以充分利用先前的經(jīng)驗,很容易實現(xiàn)對這些外置安全設(shè)備的管理維護(hù)。同時因為該標(biāo)準(zhǔn)的相對開放性,相關(guān)的網(wǎng)絡(luò)安全廠商都可以參與到這個方案當(dāng)中來,減少了客戶對于單一網(wǎng)絡(luò)安全廠商的依賴。

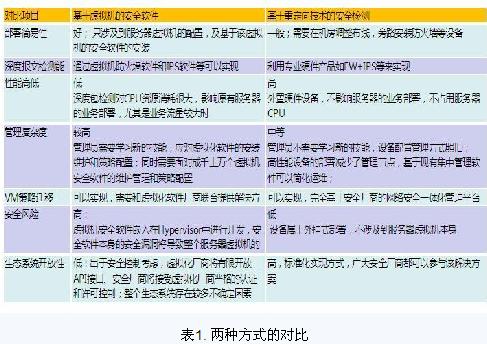

對于該方式下安全策略跟隨VM遷移的問題,在網(wǎng)絡(luò)管理組件及時感知到VM虛擬機(jī)遷移時,通過內(nèi)部的消息傳送,安全管理組件可以及時獲取到此次遷移的相關(guān)參數(shù)如新的接入交換機(jī)ID及端口VLAN等屬性;此時再比對自身保存的拓?fù)潢P(guān)系圖定位到新的虛擬機(jī)遷移位置所對應(yīng)的安全產(chǎn)品ID,從而實現(xiàn)虛擬機(jī)的安全策略profile的遷移,這也是一種簡單易行的解決方案。如表1對比了兩種方式的差異。

三、結(jié)束語

綜上所述,現(xiàn)階段基于虛擬機(jī)的安全軟件部署方式,在小型的虛擬化環(huán)境中,更容易得到較好的用戶體驗,但是在大規(guī)模高性能的應(yīng)用環(huán)境中,基于高性能的專業(yè)硬件設(shè)備來搭建安全防護(hù)層,更容易滿足對性能的要求,在總的投資上也更有優(yōu)勢。未來一段時間內(nèi),這兩種方式將作為主要的技術(shù)方式而存在,用戶可以根據(jù)自身的實際應(yīng)用環(huán)境進(jìn)行選擇。