盧建平,劉錦鋒,楊波

(重慶通信學(xué)院 通信指揮系,重慶 400035)

摘要:云環(huán)境中網(wǎng)絡(luò)虛擬化已成為網(wǎng)絡(luò)技術(shù)演進(jìn)的重要方向,虛擬化網(wǎng)絡(luò)環(huán)境面臨的網(wǎng)絡(luò)安全問題則成為當(dāng)前網(wǎng)絡(luò)安全研究的熱點(diǎn)。虛擬化條件下的網(wǎng)絡(luò)既面臨傳統(tǒng)網(wǎng)絡(luò)中已存在的安全問題,也有引入虛擬化特性之后出現(xiàn)的一系列新問題。通過對(duì)網(wǎng)絡(luò)中的各要素及其關(guān)系進(jìn)行描述,分析了虛擬化網(wǎng)絡(luò)環(huán)境的特性,進(jìn)而分析了虛擬化網(wǎng)絡(luò)環(huán)境面臨的安全威脅,包括物理網(wǎng)絡(luò)威脅、虛擬局域網(wǎng)威脅和虛擬網(wǎng)絡(luò)威脅等。通過構(gòu)建威脅矩陣進(jìn)行網(wǎng)絡(luò)安全風(fēng)險(xiǎn)分析,指出高、中、低等不同級(jí)別安全威脅的類型。針對(duì)典型的網(wǎng)絡(luò)安全風(fēng)險(xiǎn),給出了相應(yīng)的安全防護(hù)對(duì)策。

關(guān)鍵詞:虛擬化;網(wǎng)絡(luò)安全;安全威脅;風(fēng)險(xiǎn)分析;對(duì)策

中圖分類號(hào):TP393.08

文獻(xiàn)標(biāo)識(shí)碼:A

DOI: 10.19358/j.issn.1674-7720.2017.11.001

引用格式:

盧建平,劉錦鋒,楊波.基于虛擬化的網(wǎng)絡(luò)安全問題研究[J].微型機(jī)與應(yīng)用,2017,36(11):1-4.

0引言

云計(jì)算蓬勃發(fā)展,作為云環(huán)境構(gòu)建重要支撐的虛擬化技術(shù)得到了廣泛應(yīng)用[1]。在云環(huán)境中,安全問題一直是人們關(guān)注的焦點(diǎn)[23]。研究云環(huán)境中的安全問題,必然涉及虛擬化環(huán)境中的網(wǎng)絡(luò)安全問題研究。

虛擬化具有環(huán)境隔離、底層控制、接口兼容、動(dòng)態(tài)配置等優(yōu)勢(shì),提供了一種有效的安全監(jiān)控手段,為解決系統(tǒng)安全問題提供了新的思路[4]。但是,由于虛擬化技術(shù)并沒有從本質(zhì)上解決傳統(tǒng)計(jì)算環(huán)境面臨的諸多安全問題,同時(shí)針對(duì)虛擬化技術(shù)自身的安全威脅也越來越多,尤其是在虛擬化網(wǎng)絡(luò)環(huán)境中,不僅包含原有傳統(tǒng)網(wǎng)絡(luò)的固有威脅,還引入了眾多新的安全威脅[57]。

1虛擬化網(wǎng)絡(luò)環(huán)境分析

網(wǎng)絡(luò)虛擬化主要包括網(wǎng)絡(luò)中計(jì)算節(jié)點(diǎn)的虛擬化、網(wǎng)絡(luò)設(shè)備的虛擬化和網(wǎng)絡(luò)互聯(lián)的虛擬化[8]。由于虛擬化平臺(tái)的存在,虛擬化網(wǎng)絡(luò)呈現(xiàn)出許多新的特性[9]:(1)網(wǎng)絡(luò)中計(jì)算資源實(shí)體由物理服務(wù)器變?yōu)樘摂M機(jī);(2)網(wǎng)絡(luò)中存在二元的網(wǎng)絡(luò)設(shè)備,包括傳統(tǒng)網(wǎng)絡(luò)固有的物理網(wǎng)絡(luò)設(shè)備和虛擬化平臺(tái)內(nèi)部的虛擬網(wǎng)絡(luò)設(shè)備;(3)組網(wǎng)方式由純粹的物理互聯(lián)變?yōu)榘ㄌ摂M網(wǎng)絡(luò)和物理網(wǎng)絡(luò)共同作用的復(fù)合網(wǎng)絡(luò)。

網(wǎng)絡(luò)是由不同的對(duì)象及其之間互聯(lián)形成的各種關(guān)系的總和,此處基于該定義對(duì)虛擬化網(wǎng)絡(luò)環(huán)境進(jìn)行分析。如圖1所示,在虛擬化網(wǎng)絡(luò)環(huán)境中,主要包括物理服務(wù)器、物理網(wǎng)絡(luò)設(shè)備(pSwitch)、網(wǎng)絡(luò)存儲(chǔ)設(shè)備、虛擬機(jī)監(jiān)控器(Hypervisor)、管理虛擬機(jī)(Management VM)、客戶虛擬機(jī)(Guest VM)、虛擬網(wǎng)絡(luò)設(shè)備(vSwitch)以及外部網(wǎng)絡(luò)等對(duì)象,而對(duì)象之間在各類管理控制信息和數(shù)據(jù)信息的交互過程中建立連接關(guān)系,這些對(duì)象和連接關(guān)系的總和構(gòu)成了虛擬化網(wǎng)絡(luò)環(huán)境。此處對(duì)各種對(duì)象及其連接關(guān)系說明如下(對(duì)照?qǐng)D1中的編號(hào)):

(1)外部網(wǎng)絡(luò)連接:存在于各虛擬機(jī)和外部網(wǎng)絡(luò)及其之間。該連接主要為從外部網(wǎng)絡(luò)訪問各虛擬機(jī)所包含的網(wǎng)絡(luò)服務(wù)提供接口和鏈路支持。

(2)業(yè)務(wù)信息連接:存在于虛擬化環(huán)境中各虛擬機(jī)及其之間的各網(wǎng)絡(luò)設(shè)備。該連接主要用于虛擬化環(huán)境中各虛擬機(jī)之間的業(yè)務(wù)信息交互。

(3)物理管理連接:存在于管理虛擬機(jī)和物理服務(wù)器之間。該連接主要用于管理者遠(yuǎn)程管理虛擬服務(wù)器,對(duì)部署在被管理虛擬機(jī)服務(wù)器上的虛擬化系統(tǒng)進(jìn)行重啟、停止以及重新安裝部署等操作。

(4)虛擬管理連接:存在于管理虛擬機(jī)和虛擬機(jī)監(jiān)控器之間。該連接主要用于管理者對(duì)虛擬化平臺(tái)上各虛擬機(jī)進(jìn)行管理和配置,包括對(duì)虛擬機(jī)所提供的服務(wù)及其管理接口進(jìn)行操作和控制,保障管理信息傳輸。

(5)受限的虛擬管理連接:存在于管理虛擬機(jī)和虛擬機(jī)監(jiān)控器之間。與(4)不同的是,該連接所提供的管理信息通道,支持管理者在同一時(shí)刻內(nèi)只能對(duì)某一臺(tái)虛擬機(jī)實(shí)施管理操作,而不能對(duì)整個(gè)虛擬化平臺(tái)進(jìn)行管理,管理者不具備對(duì)虛擬網(wǎng)絡(luò)設(shè)備以及虛擬機(jī)遷移等進(jìn)行操作的權(quán)限。

(6)虛擬機(jī)遷移連接:存在于各虛擬機(jī)監(jiān)控器之間。該連接主要用于實(shí)現(xiàn)在各虛擬機(jī)服務(wù)器之間實(shí)施虛擬機(jī)遷移,快速部署虛擬機(jī)服務(wù)器。

(7)物理管理信息存儲(chǔ)連接:存在于虛擬化管理平臺(tái)和網(wǎng)絡(luò)存儲(chǔ)設(shè)備之間。該連接主要用于將管理數(shù)據(jù)存儲(chǔ)到網(wǎng)絡(luò)存儲(chǔ)設(shè)備之上,由于管理數(shù)據(jù)包含了眾多虛擬化環(huán)境中的敏感信息,必須得到妥善保存,該存儲(chǔ)設(shè)備需要和其他用于業(yè)務(wù)信息存儲(chǔ)的設(shè)備進(jìn)行物理隔離。

(8)物理業(yè)務(wù)信息存儲(chǔ)連接:存在于虛擬機(jī)監(jiān)控器和網(wǎng)絡(luò)存儲(chǔ)設(shè)備之間。該連接主要用于將位于虛擬服務(wù)器磁盤空間上的特定用戶數(shù)據(jù)存儲(chǔ)到網(wǎng)絡(luò)存儲(chǔ)設(shè)備之上。

(9)虛擬存儲(chǔ)連接:存在于虛擬機(jī)和網(wǎng)絡(luò)存儲(chǔ)設(shè)備之間。該連接主要用于將特定虛擬機(jī)的用戶信息如虛擬磁盤信息存儲(chǔ)到網(wǎng)絡(luò)存儲(chǔ)設(shè)備之上,用作數(shù)據(jù)冗余,在需要對(duì)虛擬機(jī)數(shù)據(jù)進(jìn)行回滾、恢復(fù)、備份等操作時(shí)使用。

在上述9種不同的連接中,都包含相應(yīng)的網(wǎng)絡(luò)設(shè)備,包括實(shí)體網(wǎng)絡(luò)設(shè)備和虛擬網(wǎng)絡(luò)設(shè)備。

2虛擬化網(wǎng)絡(luò)環(huán)境面臨的威脅

網(wǎng)絡(luò)虛擬化帶來了諸多有用的特性,但它并未能提供如同物理網(wǎng)絡(luò)一般的安全級(jí)別,一定程度上反而降低了網(wǎng)絡(luò)的安全保護(hù)性能[10]。首先,傳統(tǒng)網(wǎng)絡(luò)中存在漏洞的情況也會(huì)在虛擬的網(wǎng)絡(luò)部件中體現(xiàn)出來[11],虛擬網(wǎng)絡(luò)中的流量可能會(huì)被重路由到非安全的路徑而導(dǎo)致信息泄露。其次,網(wǎng)絡(luò)威脅雖然能被虛擬化安全應(yīng)用所緩和,但這些措施同樣會(huì)帶來如同傳統(tǒng)方式所引發(fā)的風(fēng)險(xiǎn)。再次,傳統(tǒng)網(wǎng)絡(luò)中二層的交換設(shè)備曾受困于VLAN跳躍攻擊、ARP欺騙、生成樹攻擊等威脅,已被很多安全產(chǎn)品成功解決,但在虛擬網(wǎng)絡(luò)中,這些安全產(chǎn)品無法生效,產(chǎn)生了新的安全威脅。

2.1對(duì)物理和虛擬局域網(wǎng)的威脅

無論是物理劃分還是虛擬劃分,網(wǎng)絡(luò)中每一個(gè)網(wǎng)段都有其設(shè)定目的和需求,因此網(wǎng)段間的隔離便成為保障基本網(wǎng)絡(luò)安全的關(guān)鍵。理論上講,所有的網(wǎng)絡(luò)通信都會(huì)進(jìn)入特定的物理端口,但大部分情況下由于虛擬化服務(wù)器物理端口支持上的不足或其他條件限制,這種預(yù)期難以實(shí)現(xiàn)。在虛擬化平臺(tái)內(nèi)部,來自各虛擬機(jī)屬于不同VLAN的流量都通過平臺(tái)中的虛擬交換機(jī)中繼,全部匯入某一公用物理端口,這就為攻擊者創(chuàng)造了從VLAN中逃逸進(jìn)而威脅其他網(wǎng)絡(luò)通信安全的條件。與傳統(tǒng)網(wǎng)絡(luò)一樣,虛擬化網(wǎng)絡(luò)面臨著VLAN跳躍攻擊、CAM/MAC洪泛攻擊、ARP欺騙、生成樹攻擊、DoS攻擊、MAC地址欺騙等攻擊威脅,此處以VLAN跳躍攻擊為例進(jìn)行說明。

VLAN跳躍攻擊的方法是:攻擊者從自身所處的VLAN段逃逸出來,攔截或修改其他VLAN的流量,從而達(dá)到跳躍攻擊多個(gè)VLAN段的目的。VLAN跳躍攻擊通常針對(duì)思科的專有協(xié)議即動(dòng)態(tài)中繼協(xié)議DTP進(jìn)行實(shí)施,主要目標(biāo)是802.1q和中繼封裝協(xié)議。攻擊者創(chuàng)建其他VLAN標(biāo)識(shí)的流量信息,這種方式在虛擬化環(huán)境中也有所體現(xiàn)。例如,在VMware ESX/ESXi平臺(tái)中[12],主機(jī)支持三種類型的VLAN標(biāo)識(shí),即外部交換標(biāo)識(shí)EST、虛擬交換標(biāo)識(shí)VST和虛擬客戶標(biāo)識(shí)VGT,這些標(biāo)識(shí)用于確定VLAN數(shù)據(jù)幀支持何種方式的傳輸,包括物理交換模式、虛擬交換模式和虛擬機(jī)方式等。在虛擬客戶標(biāo)識(shí)模式下,當(dāng)二層的數(shù)據(jù)幀和虛擬交換機(jī)進(jìn)行交互時(shí),VLAN標(biāo)識(shí)存在于虛擬機(jī)網(wǎng)絡(luò)堆棧和物理交換機(jī)之間。如果虛擬客戶標(biāo)識(shí)(VGT)被用于802.1q的中繼,則惡意的VM用戶將利用該機(jī)制產(chǎn)生一些類似的數(shù)據(jù)幀,偽造并篡改信息。攻擊者還可以模擬物理交換機(jī)或虛擬交換機(jī)的中繼協(xié)商,使得自身不僅用于發(fā)送,還可以接收來自其他VLAN的流量信息。

2.2對(duì)虛擬化網(wǎng)絡(luò)的威脅

針對(duì)虛擬化系統(tǒng)網(wǎng)絡(luò)的攻擊是虛擬化環(huán)境中出現(xiàn)的特有安全威脅,此處結(jié)合前文虛擬化網(wǎng)絡(luò)環(huán)境分析對(duì)一些主要的攻擊威脅進(jìn)行說明。

(1)對(duì)物理管理連接的威脅

對(duì)物理管理網(wǎng)絡(luò)的訪問能力使得攻擊者可以威脅一套完整部署的虛擬化系統(tǒng)。攻擊者可以隨意關(guān)閉、重啟并對(duì)所有的物理服務(wù)器和虛擬機(jī)進(jìn)行操控。這也是只有高權(quán)限的用戶通過特定的端口才能訪問管理接口并管理各主機(jī)設(shè)備的主要原因。

(2)對(duì)虛擬機(jī)遷移連接的威脅

由于虛擬機(jī)遷移涉及到眾多敏感的明文數(shù)據(jù)信息傳輸,在遷移時(shí)通常會(huì)分隔成一個(gè)獨(dú)特的LAN或VLAN,限制網(wǎng)絡(luò)數(shù)據(jù)的傳播。對(duì)虛擬機(jī)遷移網(wǎng)絡(luò)實(shí)施攻擊,攻擊者能夠竊取客戶機(jī)的敏感信息,甚至進(jìn)一步去操控這些信息,而且由于大多數(shù)的遷移方案都沒有進(jìn)行數(shù)據(jù)加密,因此這種威脅十分有效。當(dāng)前VMware已經(jīng)在其遷移產(chǎn)品vMotion中采用了SSL來解決這個(gè)問題,但仍只有少數(shù)的虛擬化環(huán)境中應(yīng)用了該功能。

(3)對(duì)虛擬管理連接的威脅

由于管理信息的重要性,虛擬管理通信實(shí)體也應(yīng)被放入一個(gè)單獨(dú)的網(wǎng)段。通過對(duì)虛擬管理通信信息的訪問,攻擊者可以修改虛擬網(wǎng)絡(luò)的拓?fù)浣Y(jié)構(gòu),操縱端口到VLAN之間的映射,將虛擬交換機(jī)設(shè)置為混雜模式(用于在同一個(gè)VLAN對(duì)其他網(wǎng)絡(luò)的通信信息進(jìn)行攔截),開放特定端口創(chuàng)建“后門”等。因此,虛擬管理網(wǎng)絡(luò)應(yīng)該擁有一個(gè)足以防御二層攻擊的專用網(wǎng)段。此外,在部署虛擬化平臺(tái)如VMware ESX時(shí),利用控制臺(tái)程序使用同一網(wǎng)絡(luò)接口啟用一些默認(rèn)的虛擬機(jī)端口,使得虛擬機(jī)可以訪問純文本信息以及敏感的管理數(shù)據(jù)。

同樣, VMware中管理客戶端通過SSL訪問ESX主機(jī)構(gòu)成了另一種威脅。由于自簽名證書并非由授信的第三方頒發(fā),任何人都可以生成新的密鑰對(duì),并對(duì)公鑰進(jìn)行簽名,不知情的用戶會(huì)簡(jiǎn)單地接收這樣的證書,由于證書的不可信,造成了嚴(yán)重的安全問題。

(4)對(duì)存儲(chǔ)連接的威脅

存儲(chǔ)虛擬化同樣具有強(qiáng)安全性需求。首先,存儲(chǔ)數(shù)據(jù)可能包含各種敏感應(yīng)用數(shù)據(jù);其次,存儲(chǔ)數(shù)據(jù)可能包含可供攻擊者利用進(jìn)而威脅虛擬化環(huán)境的系統(tǒng)數(shù)據(jù)。首先需要重視的是對(duì)本地存儲(chǔ)的攻擊威脅,例如當(dāng)對(duì)虛擬化平臺(tái)之上的vmdk文件進(jìn)行訪問時(shí),可能會(huì)導(dǎo)致客戶機(jī)到主機(jī)的逃逸等隱患的發(fā)生。此外,對(duì)虛擬存儲(chǔ)網(wǎng)絡(luò)而言,最大的安全威脅來源于惡意用戶對(duì)傳輸數(shù)據(jù)的嗅探攻擊。造成這種問題的根源在于,無論硬件還是軟件都沒有從根本上提供相應(yīng)的解決方案。例如,光傳輸通道以明文形式傳輸所有數(shù)據(jù),因此必須通過其他途徑對(duì)未授權(quán)資源的訪問進(jìn)行控制和隔離。此外,軟件提供商如VMware提供的存儲(chǔ)遷移解決方案(Storage vMotion),以及Xen環(huán)境中使用的基于IP的存儲(chǔ)服務(wù),存儲(chǔ)信息流往往是非加密的格式化數(shù)據(jù),攻擊者很容易竊取或修改整個(gè)磁盤的信息。另外,在共享存儲(chǔ)的虛擬磁盤上,具備特定權(quán)限的攻擊者可以對(duì)其進(jìn)行非法訪問[13]。

(5)對(duì)業(yè)務(wù)信息連接的威脅

業(yè)務(wù)信息連接用于傳輸用戶的特定流量數(shù)據(jù),如網(wǎng)絡(luò)服務(wù)訪問、VPN等,這些數(shù)據(jù)可能包含著眾多的用戶相關(guān)敏感信息,一旦泄露將為惡意用戶實(shí)施網(wǎng)絡(luò)攻擊創(chuàng)造條件,例如通過獲取相應(yīng)的合法口令信息訪問特定的網(wǎng)絡(luò)服務(wù),進(jìn)入虛擬機(jī)服務(wù)器,然后通過挖掘相應(yīng)網(wǎng)絡(luò)服務(wù)的漏洞加以利用,利用技術(shù)手段提升自身的用戶權(quán)限,進(jìn)而威脅虛擬化平臺(tái)的安全。因此,對(duì)業(yè)務(wù)信息連接也需要進(jìn)行有效的防護(hù)。

3安全對(duì)策

虛擬化網(wǎng)絡(luò)環(huán)境面臨的安全威脅,對(duì)各類網(wǎng)絡(luò)用戶的信息安全造成了嚴(yán)重影響,必須采取針對(duì)性的措施,增強(qiáng)網(wǎng)絡(luò)安全。

3.1安全風(fēng)險(xiǎn)分析

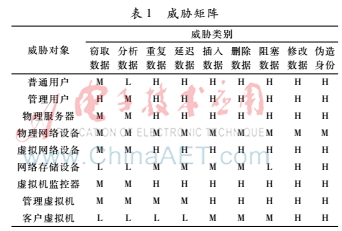

風(fēng)險(xiǎn)分析是進(jìn)行安全管理的一個(gè)必要過程[14],因此,應(yīng)當(dāng)對(duì)虛擬化網(wǎng)絡(luò)環(huán)境中各網(wǎng)絡(luò)元素及用戶可能面臨的侵?jǐn)_或破壞風(fēng)險(xiǎn)進(jìn)行評(píng)估,為實(shí)施網(wǎng)絡(luò)安全管理提供有益借鑒。進(jìn)行風(fēng)險(xiǎn)分析的一個(gè)有效方法是構(gòu)建威脅矩陣,用來表示各個(gè)部分潛在的各類威脅。在表1中,H表示高度威脅,M表示中度威脅,L表示低度威脅。一般來講,風(fēng)險(xiǎn)分析必須包含網(wǎng)絡(luò)中的所有有關(guān)成分,此處的威脅矩陣重點(diǎn)對(duì)虛擬化相關(guān)的元素及其面臨的各類網(wǎng)絡(luò)威脅進(jìn)行對(duì)照分析,給出威脅等級(jí)。參考威脅矩陣,網(wǎng)絡(luò)用戶和管理

者應(yīng)當(dāng)重點(diǎn)關(guān)注高度威脅,對(duì)中度威脅和低度威脅也應(yīng)采取相應(yīng)的防護(hù)措施。

3.2安全措施建議

通過對(duì)虛擬化網(wǎng)絡(luò)環(huán)境面臨的各類安全威脅實(shí)施風(fēng)險(xiǎn)分析,針對(duì)典型的安全威脅給出相應(yīng)的安全措施建議:

(1)針對(duì)虛擬機(jī)遷移和虛擬存儲(chǔ)網(wǎng)絡(luò)的信息嗅探和截取攻擊,可以通過構(gòu)建相應(yīng)的安全通信通道來改進(jìn),例如使用SSL和IPsec等技術(shù)。

(2)傳統(tǒng)的二層網(wǎng)絡(luò)和節(jié)點(diǎn)部署了眾多的措施來防御攻擊,但由于網(wǎng)絡(luò)組成中的各種軟件組件,包含各類缺陷,并不能從設(shè)計(jì)層面全面解決所有安全威脅,因此在軟件設(shè)計(jì)時(shí)應(yīng)采用安全的程序設(shè)計(jì)并加強(qiáng)測(cè)試,減少漏洞出現(xiàn)。

(3)VLAN跳躍攻擊可以通過禁止GVT并配置端口轉(zhuǎn)發(fā)模式為Trunk,同時(shí)限制只傳輸特定標(biāo)記的數(shù)據(jù)幀來解決。此外,內(nèi)部VLAN傳輸關(guān)鍵數(shù)據(jù)時(shí)應(yīng)當(dāng)使用另一個(gè)VLAN來進(jìn)行,與其他數(shù)據(jù)進(jìn)行隔離,杜絕攻擊者對(duì)相應(yīng)端口進(jìn)行操作進(jìn)而訪問內(nèi)部的關(guān)鍵傳輸數(shù)據(jù)。

(4)生成樹攻擊可以通過傳統(tǒng)的一些措施如BPDU防護(hù)來解決,因此虛擬交換機(jī)應(yīng)當(dāng)支持這種特性并進(jìn)行配置部署,這需要在虛擬化軟件設(shè)計(jì)時(shí)予以考慮。

(5)為減輕DHCP地址范圍不足的風(fēng)險(xiǎn),物理交換機(jī)和虛擬交換機(jī)必須配置為只允許特定的IP/MAC地址訪問該網(wǎng)絡(luò)。對(duì)于MAC地址欺騙風(fēng)險(xiǎn),也是可以通過相應(yīng)的措施預(yù)防,例如在VMware ESX中,管理員禁用客戶機(jī)改變虛擬MAC地址的權(quán)限,確保在虛擬化平臺(tái)中注冊(cè)的MAC地址不被修改,虛擬網(wǎng)絡(luò)設(shè)備則不會(huì)接收來自該客戶機(jī)的數(shù)據(jù)包,防止了MAC地址欺騙的發(fā)生。

(6)為緩和對(duì)虛擬存儲(chǔ)網(wǎng)絡(luò)的攻擊威脅,系統(tǒng)管理者應(yīng)當(dāng)將存儲(chǔ)流量與其他流量進(jìn)行區(qū)分,并利用IPSec和SSL等技術(shù)支持的安全通道來傳輸數(shù)據(jù),防止嗅探和會(huì)話劫持攻擊。

(7)對(duì)于業(yè)務(wù)信息連接的防護(hù),最好的方法是對(duì)其進(jìn)行隔離。由于業(yè)務(wù)信息連接一般通過數(shù)據(jù)管理區(qū)域(Data Management Zone,DMZ)連接內(nèi)部網(wǎng)絡(luò),因此必須對(duì)DMZ進(jìn)行重點(diǎn)防護(hù),從而限制惡意用戶的攻擊行為。

總之,對(duì)虛擬網(wǎng)絡(luò)而言,應(yīng)當(dāng)借鑒傳統(tǒng)網(wǎng)絡(luò)中的安全防護(hù)措施進(jìn)行安全體系構(gòu)建,同時(shí)也應(yīng)重視虛擬化特性自身的特點(diǎn),加強(qiáng)對(duì)虛擬化基礎(chǔ)設(shè)施的安全防護(hù),構(gòu)建多重防護(hù)體系,增強(qiáng)系統(tǒng)安全防護(hù)能力。

4結(jié)論

本文通過對(duì)虛擬化網(wǎng)絡(luò)環(huán)境的特性分析,指出其面臨的網(wǎng)絡(luò)安全威脅,通過構(gòu)建威脅矩陣實(shí)施風(fēng)險(xiǎn)分析,給出相應(yīng)的安全對(duì)策。研究虛擬化條件下的網(wǎng)絡(luò)安全問題,不應(yīng)僅僅關(guān)注網(wǎng)絡(luò)本身,而應(yīng)從底層出發(fā)審視誘發(fā)各類網(wǎng)絡(luò)安全威脅的根本原因,加強(qiáng)對(duì)虛擬化基礎(chǔ)設(shè)施的安全防護(hù),這是保障虛擬化系統(tǒng)安全的基礎(chǔ),也是進(jìn)行網(wǎng)絡(luò)安全防護(hù)的前提和關(guān)鍵。

參考文獻(xiàn)

[1] 陳康,鄭偉民.云計(jì)算:系統(tǒng)實(shí)例與研究現(xiàn)狀[J].軟件學(xué)報(bào),2009,20(5):13371448.

[2] 易濤.云計(jì)算虛擬化安全技術(shù)研究[J].信息安全與通信保密,2012(5):6365.

[3] IDC. New IDC IT cloud services survey: top benefits and challenges[EB/OL].[2016-05-06].http://blogs.idc.com.

[4] Zhao Xin, BORDERS K, PRAKASH A.Virtual machine security systems[EB/OL].(2012-06-09)[2016-12-22].http://web.eecs.umich.edu/~aprakash/eecs588/handouts/virtualmachinesecurity.pdf. 2009.

[5] 秦中元,沈日勝,張群芳,等.虛擬機(jī)系統(tǒng)安全綜述[J].計(jì)算機(jī)應(yīng)用研究,2012,29(5):1618-1622.

[6] SALAUN M. Practical overview of a Xen covert channel[J].Journal in Computer Virology,2010,6(4):317-328.

[7] PRICE M. The paradox of security in virtual environment[J].Computer,2008,41(11):22-28.

[8] CHOWDHURY M, BOUTABA R. A survey of network virtualization[J]. Computer Networks, 2010,54(5):862-876.

[9] 盧建平,馮婷,秦天文.虛擬化環(huán)境下網(wǎng)絡(luò)管理研究[J].重慶通信學(xué)院學(xué)報(bào),2013,32(6):23-27.

[10] 黃瑛,石文昌.云基礎(chǔ)設(shè)施安全性研究綜述[J].計(jì)算機(jī)科學(xué),2011,38(7):24-30.

[11] 譚文輝.基于VMware虛擬化的安全分析[J].艦船電子工程,2012,32(5):113-115.

[12] VMware INC. VMware ESX and VMware ESXi[EB/OL].(2013-09-17)[2016-12-22].http://www.vmware.com/files/pdf/VMwareESXandvmwareESXiDSEN.pdf.

[13] VMware INC. VMWare vSphere 4.1 security hardening guide[EB/OL]. [2016-04-09].http://www.VMWare.com/resources/techresources/10198,2011.

[14] 郭軍.網(wǎng)絡(luò)管理[M].北京:北京郵電大學(xué)出版社,2009.