2018年8月3日晚間,臺灣半導(dǎo)體巨頭臺積電突然遭遇了一場大規(guī)模病毒襲擊。臺積電位于臺灣新竹科學(xué)園區(qū)的12英寸晶圓廠和營運總部生產(chǎn)線全數(shù)停擺,造成直接經(jīng)濟損失2.5億美元。這一事件為產(chǎn)業(yè)鏈上下游再次敲響了警鐘。其實近些年來,全球重大工業(yè)信息安全事件繁發(fā)生在電力、水利、交通、核能、制造業(yè)等領(lǐng)域,給相關(guān)企業(yè)造成重大的經(jīng)濟損失,甚至威脅國家的戰(zhàn)略安全。

2000年,黑客在俄羅斯國營天然氣工業(yè)股份公司(Gazprom)內(nèi)部人員的幫助下突破了該公司的安全防護(hù)網(wǎng)絡(luò),通過木馬程序修改了底層控制指令,致使該公司的天然氣流量輸出一度控制在外部用戶手中,對企業(yè)和國家造成了巨大的經(jīng)濟損失。

2000年3月,澳大利亞昆士蘭新建的Maroochy污水處理廠出現(xiàn)故障,無線連接信號丟失,污水泵工作異常,控制系統(tǒng)被一位前工程師通過一臺手提電腦和一個無線發(fā)射器侵入,控制了150個污水泵站,前后三個多月,總計有100萬公升的污水未經(jīng)處理直接經(jīng)雨水渠排入自然水系,導(dǎo)致當(dāng)?shù)丨h(huán)境受到嚴(yán)重破壞。

2003年,美國俄亥俄州的Davis Besse核電站進(jìn)行維修時,由于施工商在進(jìn)行常規(guī)維護(hù)時,自行搭接對外連接線路,以方便工程師在廠外進(jìn)行維護(hù)工作,結(jié)果當(dāng)私人電腦接入核電站網(wǎng)絡(luò)時,將電腦上攜帶的SQL Server蠕蟲病毒傳入核電站網(wǎng)絡(luò),致使核電站的控制網(wǎng)絡(luò)全面癱瘓,系統(tǒng)停機將近5小時。

2005年,13家美國汽車廠由于被蠕蟲感染而被迫關(guān)閉,50000名生產(chǎn)工人被迫停止工作,直接經(jīng)濟損失超過140萬美元。

2006年8月,美國Browns Ferry核電站,因其控制網(wǎng)絡(luò)上的通信信息過載,導(dǎo)致控制水循環(huán)系統(tǒng)的驅(qū)動器失效,使反應(yīng)堆處于“高功率,低流量”的危險狀態(tài),核電站工作人員不得不全部撤離,直接經(jīng)濟損失達(dá)數(shù)百萬美元。

2007年,攻擊者入侵加拿大的一個水利SCADA控制系統(tǒng),通過安裝惡意軟件破壞了用于控制薩克拉門托河河水調(diào)度的控制計算機系統(tǒng)。

2008年,攻擊者入侵波蘭LodZ市的城市鐵路系統(tǒng),用一個電視遙控器改變了軌道扳道器的運行,導(dǎo)致四節(jié)車廂脫軌。

2010年6月,德國安全專家發(fā)現(xiàn)可攻擊工業(yè)控制系統(tǒng)的Suxnet病毒,截止9月底,該病毒感染了全球超過45000個網(wǎng)絡(luò),其中伊朗zui為嚴(yán)重,直接造成其核電站推遲發(fā)電。

2006至2010年,著名的震網(wǎng)病毒入侵伊朗核工廠長達(dá)五年之久,嚴(yán)重破壞了伊朗核計劃。

2015年3月發(fā)現(xiàn)的“食尸鬼”系列事件中,黑攻擊者使用“鷹眼”RAT感染企業(yè)高管電腦、郵件,用來收集企業(yè)核心情報、其他有趣信息以及控制賬號等;

2016年美國CDN服務(wù)商CloudFlare報告稱,黑客通過“TCP協(xié)議發(fā)送大規(guī)模L3/L4洪流”,使美國西海岸遭受每秒400GB的僵尸網(wǎng)絡(luò)攻擊。

2017年“Wanna Cry”勒索病毒肆虐全球,全球工業(yè)網(wǎng)絡(luò)安全總體風(fēng)險持續(xù)攀升,呈現(xiàn)高危態(tài)勢。

由此可見,臺積電病毒事件絕不是單一偶然事件,此時此刻,在我們未知的地點,同樣的病毒事件或許就在悄然發(fā)生。

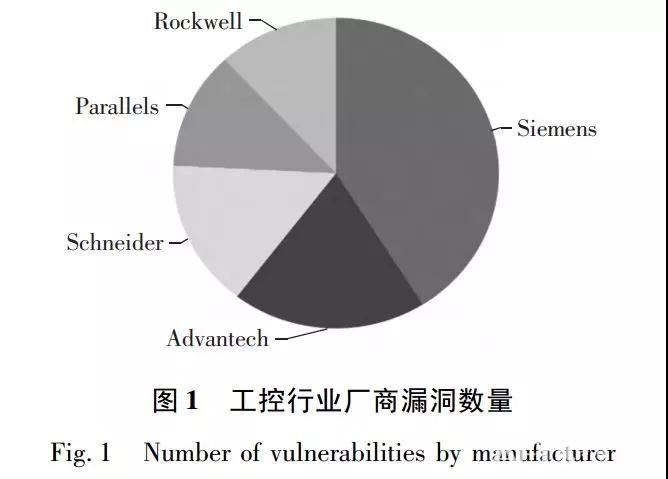

從全球發(fā)展趨勢來看,工業(yè)控制系統(tǒng)已然成為黑客攻擊和網(wǎng)絡(luò)戰(zhàn)的重點目標(biāo)。工業(yè)可編程邏輯控制器(PLC)、分布式控制系統(tǒng)(DCS)、數(shù)據(jù)采集與監(jiān)視控制系統(tǒng)(SCADA)以及相關(guān)應(yīng)用軟件均被發(fā)現(xiàn)存在大量信息安全漏洞,如西門子(Siemens)、ABB、施耐德(Schneider)、通用電氣(GE)、研華科技(Advantech)及羅克韋爾(Rockwell)等工控系統(tǒng)廠商的產(chǎn)品均被發(fā)現(xiàn)包含各種信息安全漏洞。對于廠商漏洞而言,Siemens占比最多,其他廠商占比大致相同主要是Siemens的產(chǎn)品在全球范圍內(nèi)使用占比較大。

圖 工控行業(yè)廠商漏洞數(shù)量分布(數(shù)據(jù)來源: CNVD)

工業(yè)控制系統(tǒng)存在的信息安全問題及特點

攻擊點較多。與傳統(tǒng)的病毒入侵模式相比,新型網(wǎng)絡(luò)病毒的傳播和擴散更加具有針對性,其中一些病毒的侵入不以減少經(jīng)濟效益和破壞經(jīng)濟體系為目的,而是想要借此機會損害關(guān)系到國家發(fā)展和經(jīng)濟運行的核心工業(yè)系統(tǒng),例如,在2012年散布的震網(wǎng)病毒以破壞伊朗的核電站結(jié)構(gòu)為核心目的。由此可見,現(xiàn)代工業(yè)系統(tǒng)面臨的信息安全風(fēng)險來自于多個方面,病毒的攻擊點較多且不容易預(yù)測和掌握,為此,技術(shù)人員需要加大對新型信息安全技術(shù)的研究和應(yīng)用力度。

持續(xù)性安全風(fēng)險逐漸增多。為了攻破防御等級較高的工業(yè)系統(tǒng),不法分子針對高級工業(yè)系統(tǒng)進(jìn)行了深層次的研究,旨在提高病毒的攻擊性和針對性,這些病毒一旦侵入成功將會給工業(yè)系統(tǒng)帶來極大的危害和影響。并且,此類攻擊一般具有持久性較強的特征,工業(yè)系統(tǒng)面臨的信息安全風(fēng)險也在逐步增加。

網(wǎng)絡(luò)戰(zhàn)爭日漸頻繁。在計算機技術(shù)不斷發(fā)展的過程中,網(wǎng)絡(luò)病毒也在肆意增長,由此引發(fā)了國家之間的網(wǎng)絡(luò)戰(zhàn)爭,這種網(wǎng)絡(luò)戰(zhàn)爭不但會給工業(yè)系統(tǒng)的穩(wěn)定運行造成不利影響,還會威脅到國家網(wǎng)絡(luò)體系的安全程度。

工業(yè)控制系統(tǒng)信息安全問題應(yīng)對策略

面臨日益嚴(yán)峻的信息安全形勢,針對薄弱的工業(yè)控制系統(tǒng)防護(hù)現(xiàn)狀,加強信息安全工作迫在眉睫。

國家體系化指導(dǎo):建立面向工業(yè)領(lǐng)域的信息安全技術(shù)支撐、產(chǎn)品檢測、檢查評估綜合保障體系,加強人才隊伍建設(shè),為企業(yè)加強工業(yè)控制系統(tǒng)信息安全提供指導(dǎo)。

國家產(chǎn)業(yè)化引導(dǎo):加快建設(shè)仿真測試、持續(xù)提升工業(yè)信息安全保障能力。推廣安全可靠的工業(yè)控制系統(tǒng)信息安全產(chǎn)品及技術(shù),增強自主可控能力和企業(yè)信息安全水平。

企業(yè)主動配合:按照國家的統(tǒng)一要求,積極開展企業(yè)工業(yè)控制系統(tǒng)信息安全檢查評估工作,協(xié)助國家掌握和提高工業(yè)控制系統(tǒng)信息安全防護(hù)水平。

企業(yè)自發(fā)實踐:按照企業(yè)的業(yè)務(wù)發(fā)展需求,積極開展工業(yè)控制系統(tǒng)信息安全實踐應(yīng)用,在保障企業(yè)安全的同時,協(xié)助國家完成工業(yè)控制系統(tǒng)信息安全布局。