0 摘要

2020年12月13日,,全球最著名的網(wǎng)絡(luò)安全管理軟件供應(yīng)商SolarWinds遭遇國(guó)家級(jí)APT團(tuán)伙高度復(fù)雜的供應(yīng)鏈攻擊并植入木馬后門。該攻擊直接導(dǎo)致使用了SolarWinds Orion管理軟件某些版本的企業(yè)客戶全部受到影響:可任由攻擊者完全操控。同時(shí),,SolarWinds在其官網(wǎng)發(fā)布安全通告稱,,受影響的產(chǎn)品為2020年3月至2020年6月間發(fā)布的2019.4到2020.2.1版本的SolarWinds Orion管理軟件,,并表示約有18000名客戶下載使用了受影響的軟件產(chǎn)品,,但攻擊者并未對(duì)所有使用者采取進(jìn)一步的攻擊行動(dòng),而僅選擇感興趣的目標(biāo)開(kāi)展后續(xù)攻擊,。雖然該攻擊只針對(duì)特定的目標(biāo)用戶,,但攻擊者通過(guò)更新用于判斷是否進(jìn)一步實(shí)施攻擊的“目標(biāo)名單”,則可以攻擊幾乎所有受影響用戶,,導(dǎo)致用戶計(jì)算機(jī)被攻擊者完全控制,。這類來(lái)源于供應(yīng)鏈并最終造成巨大危害的安全事件其實(shí)并不少見(jiàn),,在本報(bào)告中,奇安信威脅情報(bào)中心對(duì)軟件供應(yīng)鏈的概念進(jìn)行了梳理,,分析了各環(huán)節(jié)中已有的事件實(shí)例,,最后提供一些從供應(yīng)鏈安全角度對(duì)威脅進(jìn)行防護(hù)的對(duì)策和建議。

1 概述

北美時(shí)間2020年12月13日,,多家歐美媒體報(bào)道美國(guó)多個(gè)重要政企機(jī)構(gòu)遭受了國(guó)家級(jí)APT組織的入侵,,攻擊疑似由于網(wǎng)絡(luò)安全管理軟件供應(yīng)商SolarWinds遭遇國(guó)家級(jí)APT團(tuán)伙高度復(fù)雜的供應(yīng)鏈攻擊并植入木馬后門導(dǎo)致。奇安信威脅情報(bào)中心第一時(shí)間通過(guò)解碼部分DGA域名,,推導(dǎo)出部分受害者計(jì)算機(jī)域,從而發(fā)現(xiàn)大量中招的知名企業(yè)和機(jī)構(gòu),,其中不乏Intel,、Cisco等在美高科技企業(yè)以及各類高校和政企單位。2019年3月25日,,華碩(ASUS)升級(jí)服務(wù)程序被暴植入了后門代碼,,導(dǎo)致大量使用該品牌計(jì)算機(jī)的用戶受到影響。2019年3月初,,ESET披露了針對(duì)兩款游戲軟件和一個(gè)游戲平臺(tái)的供應(yīng)鏈攻擊活動(dòng),,受影響的三個(gè)公司都被植入了同一類后門。同時(shí),,近年來(lái)大量的使用軟件捆綁進(jìn)行傳播的黑產(chǎn)活動(dòng)也被揭露出來(lái),,從影響面來(lái)看這些惡意活動(dòng)的力度頗為驚人,這類來(lái)源于供應(yīng)鏈并最終造成巨大危害的安全事件其實(shí)并不少見(jiàn),,而我們所感知的可能只是冰山一角而已,。

以最近這些事件為切入點(diǎn),奇安信威脅情報(bào)中心對(duì)軟件供應(yīng)鏈來(lái)源的攻擊做了大量的案例分析,,得到了一些結(jié)論并提供對(duì)策建議,。在本報(bào)告中,奇安信威脅情報(bào)中心首先對(duì)軟件供應(yīng)鏈的概念進(jìn)行了梳理,,劃分了開(kāi)發(fā),、交付及使用環(huán)節(jié)。然后針對(duì)每個(gè)環(huán)節(jié),,以實(shí)例列舉的方式分析了相應(yīng)環(huán)節(jié)中目前已經(jīng)看到過(guò)的攻擊向量,,同時(shí)提供了每個(gè)事件的發(fā)生時(shí)間、描述,、直接威脅和影響范圍等信息,。在這些案例分析的基礎(chǔ)上,整合信息做可視化展示并提出一些結(jié)論,。最后,,基于之前章節(jié)的事實(shí)分析,,奇安信威脅情報(bào)中心提出了從供應(yīng)鏈安全角度對(duì)相應(yīng)威脅進(jìn)行防護(hù)的對(duì)策和建議。

1,、軟件供應(yīng)鏈相關(guān)概念

概念和環(huán)節(jié)劃分

傳統(tǒng)的供應(yīng)鏈概念是指商品到達(dá)消費(fèi)者手中之前各相關(guān)者的連接或業(yè)務(wù)的銜接,,從采購(gòu)原材料開(kāi)始,制成中間產(chǎn)品以及最終產(chǎn)品,,最后由銷售網(wǎng)絡(luò)把產(chǎn)品送到消費(fèi)者手中的一個(gè)整體的供應(yīng)鏈結(jié)構(gòu),。

傳統(tǒng)商品的供應(yīng)鏈概念也完全適用于計(jì)算機(jī)軟硬件,則可以衍生出軟件供應(yīng)鏈這一概念,。出于簡(jiǎn)化分析的目的,,我們將軟件供應(yīng)鏈簡(jiǎn)單抽象成如下幾個(gè)環(huán)節(jié):

開(kāi)發(fā)環(huán)節(jié)

軟件開(kāi)發(fā)涉及到的軟硬件開(kāi)發(fā)環(huán)境、開(kāi)發(fā)工具,、第三方庫(kù),、軟件開(kāi)發(fā)實(shí)施等等,并且軟件開(kāi)發(fā)實(shí)施的具體過(guò)程還包括需求分析,、設(shè)計(jì),、實(shí)現(xiàn)和測(cè)試等,軟件產(chǎn)品在這一環(huán)節(jié)中形成最終用戶可用的形態(tài),。

交付環(huán)節(jié)

用戶通過(guò)在線商店,、免費(fèi)網(wǎng)絡(luò)下載、購(gòu)買軟件安裝光盤等存儲(chǔ)介質(zhì),、資源共享等方式獲取到所需軟件產(chǎn)品的過(guò)程,。

使用環(huán)節(jié)

用戶使用軟件產(chǎn)品的整個(gè)生命周期,包括軟件升級(jí),、維護(hù)等過(guò)程,。

灰色供應(yīng)鏈

在國(guó)內(nèi),眾多的未授權(quán)的第三方下載站點(diǎn),、云服務(wù),、共享資源、破解盜版軟件等共同組成了灰色軟件供應(yīng)鏈,,這些環(huán)節(jié)的安全性問(wèn)題其實(shí)也屬于軟件供應(yīng)鏈攻擊的范疇,,但由于這些問(wèn)題屬于長(zhǎng)期困擾我國(guó)信息系統(tǒng)安全的灰色供應(yīng)鏈問(wèn)題,具有一定的中國(guó)特色,,故單獨(dú)進(jìn)行說(shuō)明,。

我們?cè)诮酉聛?lái)的事件分析中會(huì)有很多涉及到灰色供應(yīng)鏈的案例,特別是軟件交付環(huán)節(jié)中的“捆綁下載”等案例,,以及各類破解,、漢化軟件被植入木馬后門等,而這些案例也會(huì)被歸屬到我們定義的軟件供應(yīng)鏈攻擊范疇中。

2,、攻擊場(chǎng)景與案例分析

前面定義了軟件供應(yīng)鏈的概念并抽象出了軟件供應(yīng)鏈的幾大環(huán)節(jié),,那么顯而易見(jiàn)的是,攻擊者如果針對(duì)上述各個(gè)環(huán)節(jié)進(jìn)行攻擊,,那么都有可能影響到最終的軟件產(chǎn)品和整個(gè)使用場(chǎng)景的安全,。從我們分析的多個(gè)現(xiàn)實(shí)攻擊的案例來(lái)看,第三方庫(kù),、開(kāi)發(fā)工具,、開(kāi)發(fā)軟硬件環(huán)境、到達(dá)用戶的渠道,、使用軟硬件產(chǎn)品的過(guò)程等供應(yīng)鏈相關(guān)的安全風(fēng)險(xiǎn),,并不低于針對(duì)軟件應(yīng)用本身、相應(yīng)操作系統(tǒng)的安全漏洞導(dǎo)致的安全風(fēng)險(xiǎn),。

近年來(lái)我們觀察到了大量基于軟硬件供應(yīng)鏈的攻擊案例,,比如針對(duì)Xshell源代碼污染的攻擊機(jī)理是攻擊者直接修改了產(chǎn)品源代碼并植入特洛伊木馬;針對(duì)蘋果公司的集成開(kāi)發(fā)工具Xcode的攻擊,,則是通過(guò)影響編譯環(huán)境間接攻擊了產(chǎn)出的軟件產(chǎn)品,。這些攻擊案例最終影響了數(shù)十萬(wàn)甚至上億的軟件產(chǎn)品用戶,,并可以造成比如盜取用戶隱私,、植入木馬、盜取數(shù)字資產(chǎn)等危害,。接下來(lái)我們將從劃分出來(lái)各環(huán)節(jié)的角度,,舉例分析這些針對(duì)供應(yīng)鏈攻擊的重大安全事件。

開(kāi)發(fā)環(huán)節(jié)

軟件開(kāi)發(fā)涉及到軟硬件開(kāi)發(fā)環(huán)境部署,、開(kāi)發(fā)工具,、第三方庫(kù)等的采購(gòu)/原料供應(yīng)、軟件開(kāi)發(fā)測(cè)試等等,,各環(huán)節(jié)都可能被惡意攻擊,,在針對(duì)軟件開(kāi)發(fā)環(huán)境的攻擊中就有開(kāi)發(fā)機(jī)器被感染病毒木馬、開(kāi)發(fā)工具植入惡意代碼,、第三方庫(kù)被污染等攻擊方式,。

而具體的軟件開(kāi)發(fā)更是一個(gè)復(fù)雜的過(guò)程,不單單是源碼的編寫(xiě),,還涉及到諸如需求分析,、開(kāi)源/商業(yè)庫(kù)使用、算法,、外包開(kāi)發(fā)等等復(fù)雜環(huán)節(jié),,其中的各個(gè)環(huán)節(jié)都有可能被攻擊并造成嚴(yán)重后果。最近的Xshell后門代碼植入事件就是最切實(shí)的例子,更早的事件還包括NSA聯(lián)合RSA在加密算法中植入后門等,,下面是我們整理的在開(kāi)發(fā)環(huán)節(jié)針對(duì)開(kāi)發(fā)環(huán)境以及軟件開(kāi)發(fā)過(guò)程進(jìn)行工具污染,、源代碼攻擊以及廠商預(yù)留后門等真實(shí)案例。

開(kāi)發(fā)工具污染

針對(duì)開(kāi)發(fā)工具進(jìn)行攻擊,,影響最為廣泛的莫過(guò)于XcodeGhost(Xcode非官方版本惡意代碼污染事件),,值得一提的是早在30多年前的1984年,UNIX創(chuàng)造者之一Ken Thompson在其ACM圖靈獎(jiǎng)的獲獎(jiǎng)演講中發(fā)表了叫做Reflections on Trusting Trust(反思對(duì)信任的信任)的演講,。他分三步描述了如何構(gòu)造一個(gè)非常難以被發(fā)現(xiàn)的編譯器后門,,后來(lái)被稱為 the Ken Thompson Hack(KTH),這或許是已知最早的針對(duì)軟件開(kāi)發(fā)工具的攻擊設(shè)想,。而最近的XcodeGhost最多只能算是KTH的一個(gè)簡(jiǎn)化版本,,沒(méi)有試圖隱藏自己,修改的不是編譯器本身,,而是Xcode附帶的框架庫(kù),。

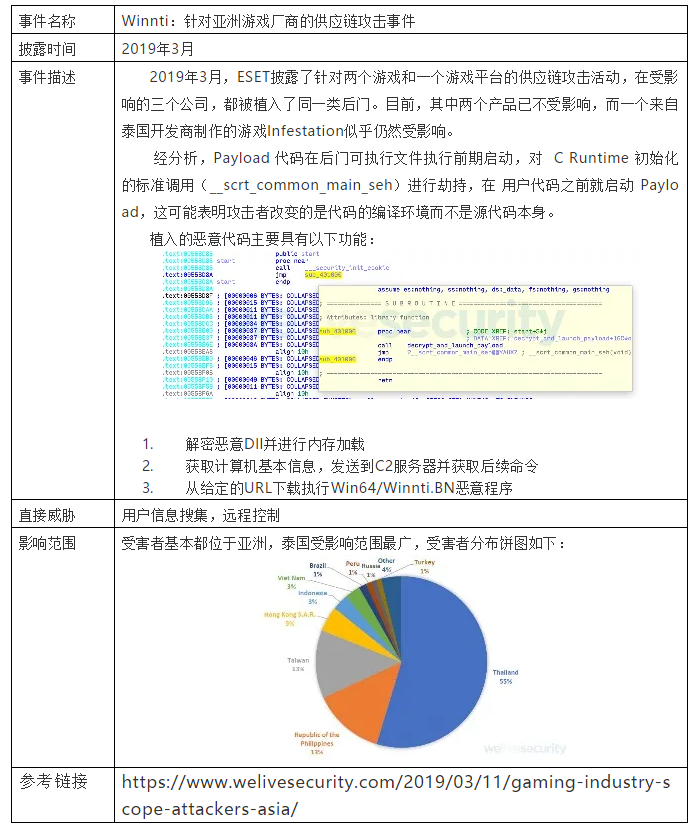

Winnti:針對(duì)亞洲游戲廠商的供應(yīng)鏈攻擊事件

源代碼污染

軟件產(chǎn)品如果在源代碼級(jí)別被攻擊者植入惡意代碼將非常難以被發(fā)現(xiàn),并且這些惡意代碼在披上正規(guī)軟件廠商的合法外衣后更能輕易躲過(guò)安全軟件產(chǎn)品的檢測(cè),,或許會(huì)長(zhǎng)時(shí)間潛伏于用戶機(jī)器中不被察覺(jué),,最近曝光的遠(yuǎn)程終端管理工具Xshell被植入后門代碼則屬于這類攻擊中的經(jīng)典案例。

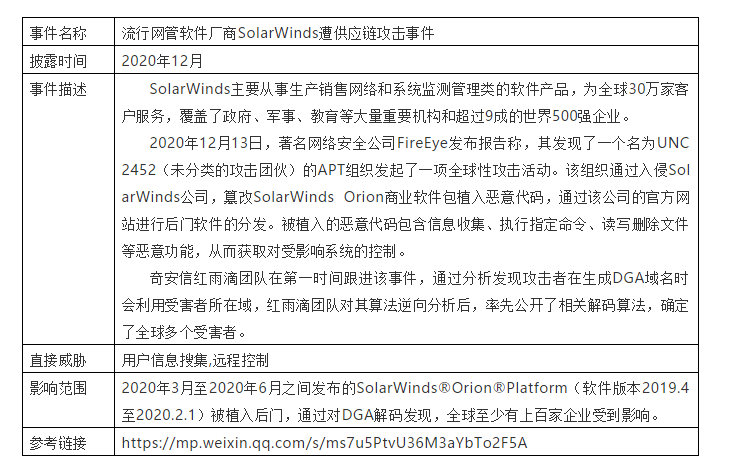

流行網(wǎng)管軟件廠商SolarWinds遭供應(yīng)鏈攻擊事件

廠商預(yù)留后門

軟件廠商在開(kāi)發(fā)過(guò)程中出于方便測(cè)試或后續(xù)技術(shù)支持的考慮可能會(huì)預(yù)留一些超級(jí)管理員賬戶在軟件產(chǎn)品中,,而當(dāng)軟件正式發(fā)布時(shí)忘記刪除或故意留下這些“后門”,,導(dǎo)致產(chǎn)品發(fā)布后被攻擊者利用造成巨大危害,多個(gè)廠商的家庭路由設(shè)備都曝光過(guò)此類安全事件,。

而某些廠商處于國(guó)家安全的需要,,可能也會(huì)為國(guó)家安全部門預(yù)留一些“接口”,方便獲取用戶敏感數(shù)據(jù),,比如曝光的“棱鏡門”,。

棱鏡計(jì)劃

交付環(huán)節(jié)

軟件從開(kāi)發(fā)商到達(dá)用戶手中的過(guò)程都屬于軟件交付環(huán)節(jié),在互聯(lián)網(wǎng)時(shí)代,,這個(gè)過(guò)程主要是通過(guò)購(gòu)買/共享存儲(chǔ)介質(zhì),、網(wǎng)絡(luò)下載等方式實(shí)施。

而基于我國(guó)的“國(guó)情”,,國(guó)內(nèi)針對(duì)軟件交付環(huán)節(jié)進(jìn)行攻擊的案例最為廣泛,,因?yàn)楣舫杀咀畹停饕w現(xiàn)在軟件捆綁下載安裝這類攻擊手法中,,另外還有諸如下載劫持(域名劫持,、城域網(wǎng)緩存毒化)、物流鏈劫持等攻擊手法,。

捆綁下載

我們已經(jīng)提到過(guò),,眾多的未授權(quán)的第三方下載站點(diǎn)、云服務(wù)、共享資源,、破解版軟件等共同組成了灰色軟件供應(yīng)鏈,,而通過(guò)灰色軟件供應(yīng)鏈獲取的軟件極易被攻擊者植入惡意代碼,比如2012年初的漢化版Putty后門事件,,因?yàn)榉枪俜綕h化后被植入后門木馬導(dǎo)致大量系統(tǒng)管理員賬號(hào)密碼泄露引發(fā)重大安全威脅,。

不僅灰色供應(yīng)鏈中獲取的軟件極易被植入惡意代碼,就連某些正規(guī)的下載站,、應(yīng)用市場(chǎng),,由于審核不嚴(yán)等因素也被攻擊者植入過(guò)含有惡意代碼的“正規(guī)”軟件,比如WireX Android Botnet 污染 Google Play 應(yīng)用市場(chǎng)事件,。我們將所有這類針對(duì)用戶獲取軟件產(chǎn)品的源頭進(jìn)行惡意代碼植入的攻擊統(tǒng)稱為“捆綁下載”,。

WireX Android Botnet

下載劫持

軟件從各種網(wǎng)絡(luò)渠道下載過(guò)程中也可能受到攻擊,比如被捆綁惡意軟件,、篡改,、劫持下載的域名等,以下列舉一些實(shí)際的攻擊方式:

域名劫持

攻擊者通過(guò)劫持下載站點(diǎn)的域名,,使得用戶訪問(wèn)到攻擊者指定的下載站點(diǎn)下載惡意軟件,,而用戶卻全然不知,比如2010年百度域名劫持事件,。

CDN污染,、P2P緩存毒化

攻擊者通過(guò)CDN污染、P2P緩存毒化等方式,,使得用戶在使用某些下載軟件提供的緩存加速功能時(shí)下載到攻擊者事先毒化后的文件塊,,而前面提到的“Xcode非官方版本惡意代碼污染”事件所涉及的軟件版本就有通過(guò)被P2P緩存毒化后植入非官方版本的可能,。

參考鏈接:

http://weibo.com/3802345927/CBAPoj5IR

http://weibo.com/1401527553/AaPhvCON9

http://blog.csdn.net/u011354613/article/details/52025387

物流鏈劫持

在軟硬件交付環(huán)節(jié)中,,針對(duì)物流鏈層面的攻擊也有不少相關(guān)案例,攻擊者可能通過(guò)替換,、植入,、修改等方式在軟硬件產(chǎn)品送達(dá)消費(fèi)者之前的整個(gè)物流環(huán)節(jié)中進(jìn)行攻擊。

常見(jiàn)的攻擊方式有:軟硬件產(chǎn)品代理生產(chǎn)環(huán)節(jié)攻擊(生產(chǎn)安裝光盤等存儲(chǔ)介質(zhì)時(shí)植入木馬),、運(yùn)輸環(huán)節(jié)對(duì)產(chǎn)品進(jìn)行掉包替換等等,,下面是相關(guān)案例介紹。

“方程式”組織硬盤固件程序攻擊

卡巴斯基安全實(shí)驗(yàn)室在2015年2月16日起發(fā)布系列報(bào)告披露了一個(gè)可能是目前世界上存在的最復(fù)雜的網(wǎng)絡(luò)攻擊組織:“方程式”組織(Equation Group),。

該組織擁有一套用于植入惡意代碼的超級(jí)信息武器庫(kù)(在卡巴的報(bào)告中披露了其中6個(gè)),,其中包括兩個(gè)可以對(duì)數(shù)十種常見(jiàn)品牌的硬盤固件重編程的惡意模塊,這可能是該組織掌握的最具特色的攻擊武器,,同時(shí)也是首個(gè)已知的能夠感染硬盤固件的惡意代碼,。

而通過(guò)相關(guān)安全公司分析的結(jié)論我們可以推論,在此次硬盤固件程序攻擊事件中可以做到如此有針對(duì)性(特定目標(biāo)、行業(yè)),,部分攻擊方式極有可能屬于物流鏈劫持,,即在特定目標(biāo)采購(gòu)、返修主機(jī)或硬盤的過(guò)程中修改了硬盤固件,。

使用環(huán)節(jié)

軟硬件產(chǎn)品抵達(dá)消費(fèi)者手中后則屬于軟件使用環(huán)節(jié),,而用戶在使用過(guò)程中,除了產(chǎn)品本身的安全缺陷造成的威脅以外,,還可能遭受使用環(huán)境等帶來(lái)的威脅,,針對(duì)使用環(huán)節(jié)常見(jiàn)的攻擊方式主要有軟件升級(jí)劫持等。

升級(jí)劫持

軟件產(chǎn)品在整個(gè)生命周期中幾乎都要對(duì)自身進(jìn)行更新,,常見(jiàn)的有功能更新升級(jí),、修復(fù)軟件產(chǎn)品BUG等等。攻擊者可以通過(guò)劫持軟件更新的“渠道”,,比如通過(guò)預(yù)先植入用戶機(jī)器的病毒木馬重定向更新下載鏈接,、運(yùn)營(yíng)商劫持重定向更新下載鏈接、軟件產(chǎn)品更新模塊在下載過(guò)程中被劫持替換(未校驗(yàn))等等方式對(duì)軟件升級(jí)過(guò)程進(jìn)行劫持進(jìn)而植入惡意代碼,。下面是相關(guān)案例:

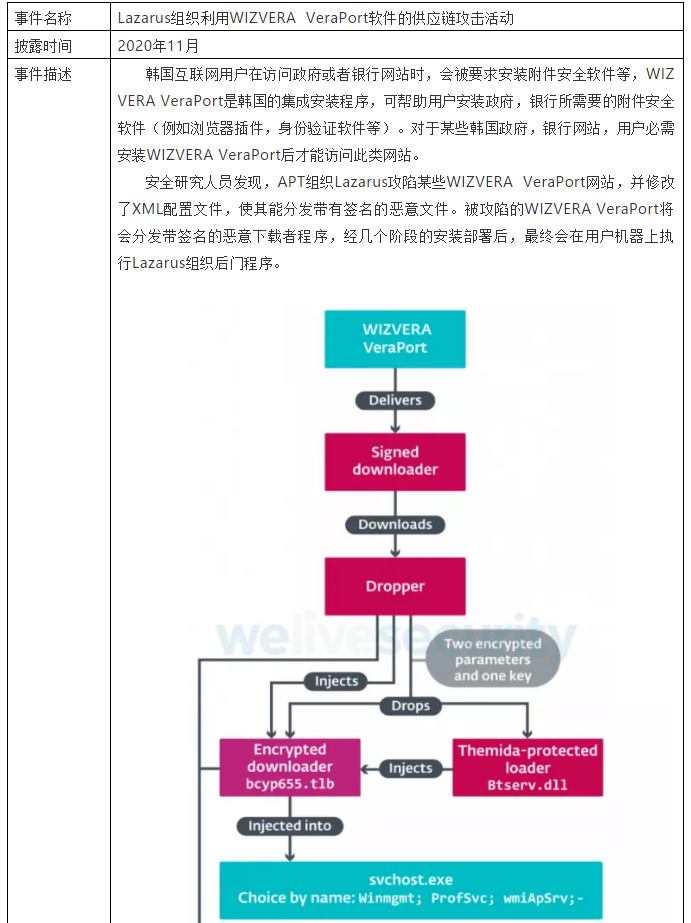

Lazarus組織利用WIZVERA VeraPort軟件的供應(yīng)鏈攻擊活動(dòng)

NotPetya

2 綜合分析

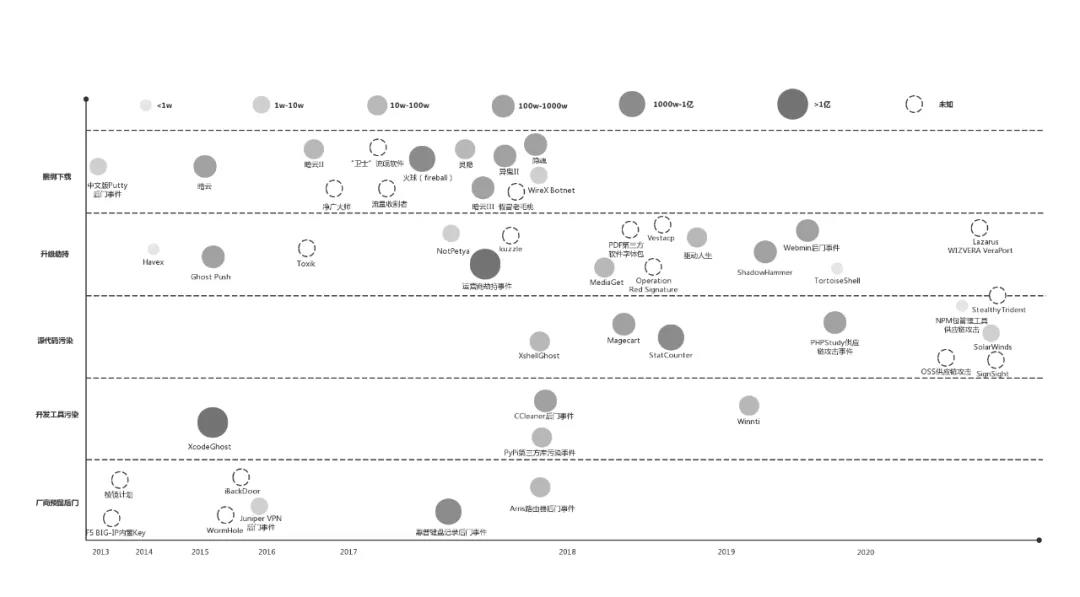

1,、事件信息展示圖

奇安信威脅情報(bào)中心對(duì)以上供應(yīng)鏈相關(guān)的實(shí)際案例根據(jù)其涉及環(huán)節(jié)、事件披露年份和影響面的大小形成了如下圖示,,使讀者對(duì)這些事件有個(gè)比較直觀的對(duì)比:

2,、主要發(fā)現(xiàn)與結(jié)論

我們將近年來(lái)所有重大的針對(duì)軟件供應(yīng)鏈攻擊的安全事件的多個(gè)屬性進(jìn)行梳理,配合上一節(jié)中的時(shí)序圖可以發(fā)現(xiàn),,針對(duì)供應(yīng)鏈攻擊的安全事件在影響面,、嚴(yán)重程度上都絕不低于傳統(tǒng)的針對(duì)產(chǎn)品本身、操作系統(tǒng)的漏洞攻擊,,我們從以下幾個(gè)維度總結(jié)軟件供應(yīng)鏈攻擊的現(xiàn)狀:

從事件數(shù)量上看:大量的軟件捆綁,、流氓推廣等針對(duì)供應(yīng)鏈下游(交付環(huán)節(jié))攻擊的安全事件占據(jù)了供應(yīng)鏈攻擊的大頭,受影響用戶數(shù)多在百萬(wàn)級(jí)別,,并且層出不窮,,而這幾類針對(duì)供應(yīng)鏈的攻擊可能事實(shí)上比流行漏洞導(dǎo)致的安全事件還要多。蠕蟲(chóng)級(jí)別的漏洞(MS08-067,、MS17-10等)所導(dǎo)致的大規(guī)模的安全事件已經(jīng)很少了,,IOT類設(shè)備的安全問(wèn)題導(dǎo)致的大規(guī)模Botnet構(gòu)建活動(dòng)在近期卻非常活躍,,但前兩者的影響其實(shí)還遠(yuǎn)沒(méi)有來(lái)自供應(yīng)鏈的大,。

從影響面上看:由于基于軟件捆綁進(jìn)行流氓推廣的供應(yīng)鏈攻擊大多采用了白簽名繞過(guò)查殺體系的機(jī)制,其行為也介于黑白之間,,因此從影響用戶數(shù)來(lái)說(shuō)遠(yuǎn)超一般的漏洞利用類攻擊,。而類似于XcodeGhost這類污染開(kāi)發(fā)工具針對(duì)軟件供應(yīng)鏈上游(開(kāi)發(fā)環(huán)境)進(jìn)行攻擊的安全事件雖然數(shù)量上不及針對(duì)交付環(huán)節(jié)的攻擊,,但攻擊一旦成功,卻可能影響上億用戶,。所以,,從整體上說(shuō)供應(yīng)鏈安全事件影響的用戶數(shù)遠(yuǎn)比一般的漏洞影響還要大。

從場(chǎng)景/環(huán)節(jié)上看:從上節(jié)的圖中我們可以看到,,大部分針對(duì)供應(yīng)鏈攻擊的安全事件主要集中在供應(yīng)鏈下游(交付環(huán)節(jié)),,這個(gè)環(huán)節(jié)出現(xiàn)最多的就是軟件捆綁一類的攻擊,而在開(kāi)發(fā)環(huán)境/開(kāi)發(fā)環(huán)節(jié)進(jìn)行攻擊的事件卻偏少,,不過(guò)這類攻擊一旦發(fā)生則更為隱蔽,,影響更為深遠(yuǎn),并且發(fā)生在這一環(huán)節(jié)的攻擊多屬于國(guó)家行為,。

從趨勢(shì)上看:針對(duì)供應(yīng)鏈各環(huán)節(jié)被揭露出來(lái)的攻擊在近幾年都呈上升趨勢(shì),,在趨于更加復(fù)雜化的互聯(lián)網(wǎng)環(huán)境下,軟件供應(yīng)鏈所暴露給攻擊者的攻擊面越來(lái)越多,,并且越來(lái)越多的攻擊者也發(fā)現(xiàn)針對(duì)供應(yīng)鏈的攻擊相對(duì)針對(duì)產(chǎn)品本身的漏洞攻擊可能更加容易,,成本更低。

3 對(duì)策建議

在針對(duì)軟件供應(yīng)鏈攻擊的整個(gè)場(chǎng)景中,,主要涉及三類責(zé)任主體:

最終用戶

軟硬件廠商

安全廠商

其中最終用戶和軟硬件廠商實(shí)際上組成了整個(gè)應(yīng)用場(chǎng)景,,而安全廠商需要對(duì)應(yīng)用生態(tài)提供安全相關(guān)的支持?;谶@三類主體的不同需求和責(zé)任,,奇安信威脅情報(bào)中心分別提供如下的建議:

1、最終用戶

在軟硬件供應(yīng)鏈中最終用戶基本涉及交付和使用環(huán)節(jié),,我們建議最終用戶注意以下幾點(diǎn):

盡可能使用正版和官方渠道輸出的軟件,。上面的分析可以看到軟件捆綁惡意代碼是供應(yīng)鏈攻擊的最主要渠道,除了極少數(shù)的特例(如Xshell后門代碼事件),,如果完全使用正版軟件可以抵抗絕大部分供應(yīng)鏈攻擊,。使用搜索引擎搜索下載軟件注意辨別下載鏈接是否是官方鏈接,如果是第三方下載站則需要注意是否為常用下載站,,并點(diǎn)擊正確的下載鏈接,。下載使用各類非官方,、盜版,、破解以及來(lái)源不明的軟件需要非常謹(jǐn)慎,使用奇安信天擎一類的防病毒木馬,、流氓軟件的工具進(jìn)行掃描以盡可能降低風(fēng)險(xiǎn),,如果有條件盡量使用虛擬機(jī)運(yùn)行此類軟件。對(duì)于企業(yè)用戶,,如果有資源,,軟硬件上線使用前委托有能力的測(cè)評(píng)機(jī)構(gòu)進(jìn)行安全性評(píng)估,,盡可能發(fā)現(xiàn)可能存在的安全隱患。

安裝防病毒軟件,,打開(kāi)實(shí)時(shí)防護(hù),,設(shè)置自動(dòng)病毒庫(kù)更新。盡管現(xiàn)在安全業(yè)界一股唱衰傳統(tǒng)病毒防護(hù)方案的風(fēng)氣,,然而我們不得不面對(duì)的現(xiàn)實(shí)是作為終端上最主要的一道防線其作用依然不可取代,,特別是基于云安全架構(gòu)的解決方案可以非常有效地應(yīng)對(duì)已知的大規(guī)模威脅,比如WannaCry和Petya這類勒索蠕蟲(chóng),。

企業(yè)用戶需要建設(shè)態(tài)勢(shì)感知,,完善資產(chǎn)管理及持續(xù)監(jiān)控能力,并積極引入威脅情報(bào),。對(duì)于企業(yè)用戶,,由于保存了大量高價(jià)值數(shù)據(jù)并集成了強(qiáng)大的處理能力,一旦基于供應(yīng)鏈的攻擊得逞可能導(dǎo)致敏感信息的泄露和關(guān)鍵系統(tǒng)非授權(quán)受控,,相應(yīng)的業(yè)務(wù)和聲譽(yù)損失遠(yuǎn)超個(gè)人用戶,。

盡管必須努力阻止供應(yīng)鏈攻擊的進(jìn)入,但過(guò)往的安全實(shí)踐也已經(jīng)證明基于單點(diǎn)防御的銀彈思維是失敗的,?;谀承┉h(huán)節(jié)必然被突破的假設(shè),組織機(jī)構(gòu)需要建立自己的縱深防御和持續(xù)監(jiān)控機(jī)制,,處理發(fā)現(xiàn)的異常,,挖掘值得深入調(diào)查的事件。對(duì)組織自身的軟硬件信息資產(chǎn)情況有完備的跟蹤,,當(dāng)有供應(yīng)鏈相關(guān)的威脅情報(bào)被通報(bào)時(shí),,組織就可以根據(jù)當(dāng)前資產(chǎn)的匹配情況立即定位到受影響的資產(chǎn)加以處置,這時(shí),,如果有強(qiáng)大的集中管理工具則可以成百倍地提升處置效率,,減少暴露在威脅下的時(shí)間把損失降低到最小程度。Xshell后門代碼事件中,,如果受影響的組織訂閱了相關(guān)的情報(bào),,則有可能快速采取補(bǔ)救措施。并且這時(shí)如果組織內(nèi)有奇安信天擎這樣的集中化的終端管控工具,,就可以快速了解哪些終端使用著有后門的Xshell工具,,批量化地進(jìn)行軟件升級(jí)并對(duì)受影響的終端做進(jìn)一步的處理。

遵循權(quán)限最小化原則縮減攻擊面,,這也同樣基于供應(yīng)鏈的開(kāi)發(fā)和交付環(huán)節(jié)必然被突破的假設(shè),。假設(shè)組織所使用的交換機(jī)路由器存在廠商有意無(wú)意植入的后門賬號(hào)或安全漏洞,那么就會(huì)提醒我們至少需要保證其接口的訪問(wèn)來(lái)源是盡可能受限的,,最低限度要防止資產(chǎn)直接暴露在互聯(lián)網(wǎng)上而又不對(duì)訪問(wèn)來(lái)源IP進(jìn)行限制,,這樣即使系統(tǒng)存在后門或漏洞也無(wú)法被大多數(shù)人利用,。進(jìn)行防御性的訪問(wèn)權(quán)限配置,縮小攻擊面事實(shí)上是應(yīng)對(duì)未知威脅最有效的方法論,,但它對(duì)IT系統(tǒng)的管理能力提出了很高的要求,,真正做到并不容易。

2,、軟硬件廠商

XshellGhost,、棱鏡門等真實(shí)案例證明了軟件開(kāi)發(fā)交付環(huán)節(jié)被攻擊后的巨大危害,故軟件開(kāi)發(fā)及交付環(huán)節(jié)的安全防范至關(guān)重要,,我們建議軟件廠商在軟件開(kāi)發(fā)交付環(huán)節(jié)盡可能做到:

建立可信的開(kāi)發(fā)環(huán)境,,這包括可控可信任的軟硬件環(huán)境,諸如正規(guī)渠道購(gòu)買,、下載的軟硬件,,可信的第三方開(kāi)源/商業(yè)庫(kù)、算法等,,采購(gòu)安全可信的軟件外包服務(wù),。關(guān)注所用組件的安全通告,如被揭露出嚴(yán)重安全問(wèn)題,,通過(guò)配置或加入其他安全性控制作為緩解措施,,必要時(shí)升級(jí)相關(guān)的組件。

培養(yǎng)開(kāi)發(fā)人員的安全意識(shí),,在開(kāi)發(fā)過(guò)程的各個(gè)環(huán)節(jié)建立檢查點(diǎn)把安全性的評(píng)估作為一個(gè)必要評(píng)審項(xiàng),。開(kāi)發(fā)環(huán)節(jié)嚴(yán)格遵守開(kāi)發(fā)規(guī)范,防止類似調(diào)試后門等安全威脅的產(chǎn)生,。開(kāi)發(fā)完成的軟硬件發(fā)布前交給獨(dú)立的內(nèi)部或外部測(cè)評(píng)組織進(jìn)行安全性評(píng)估,,及時(shí)解決所發(fā)現(xiàn)的問(wèn)題。

在正規(guī)渠道發(fā)布軟件,,提供給用戶可以驗(yàn)證安裝包是否正確的數(shù)據(jù),,比如軟件包的校驗(yàn)和信息。軟件安裝時(shí)校驗(yàn)自身的完整性,,升級(jí)更新自身時(shí)校驗(yàn)下載回來(lái)安裝包的簽名,,保證不運(yùn)行被劫持的升級(jí)包。

3,、安全廠商

長(zhǎng)期以來(lái)安全廠商大多以軟硬件,、操作系統(tǒng)本身的漏洞為中心提供產(chǎn)品和服務(wù)的解決方案,針對(duì)供應(yīng)鏈環(huán)節(jié)的安全問(wèn)題似乎并沒(méi)有投入足夠的關(guān)注,。通過(guò)上述對(duì)軟件供應(yīng)鏈各環(huán)節(jié)的重大安全事件分析可以看到,,軟件開(kāi)發(fā)、交付,、使用等環(huán)節(jié)都存在巨大的安全威脅,,其導(dǎo)致的危害并不低于安全漏洞所導(dǎo)致的情況,因此僅關(guān)注軟件及操作系統(tǒng)本身的安全威脅是遠(yuǎn)遠(yuǎn)不夠的,。所以,,安全廠商需要從完整的軟件供應(yīng)鏈角度形成全景的安全視野,才能解決更多縱深的安全風(fēng)險(xiǎn),?;谧罱K用戶和軟硬件廠商的需求,安全廠商可以加強(qiáng)如下幾點(diǎn):

提升發(fā)現(xiàn)軟硬件產(chǎn)品中安全問(wèn)題的能力,,不僅限于通常意義上的安全漏洞,,需要拓展到后門及默認(rèn)內(nèi)置賬號(hào)類的隱藏訪問(wèn)機(jī)制的發(fā)現(xiàn),及時(shí)輸出相應(yīng)的威脅情報(bào)協(xié)助廠商和最終用戶消除威脅,。8月中的Xshell后門代碼事件中,,奇安信威脅情報(bào)中心在國(guó)內(nèi)最早確認(rèn)了軟件中后門的存在并發(fā)布了相關(guān)的通告,輸出了可以幫助用戶定位受影響系統(tǒng)的IOC,,真正開(kāi)始驅(qū)動(dòng)事件響應(yīng),。

提供創(chuàng)新型的產(chǎn)品和服務(wù),為用戶實(shí)現(xiàn)全面細(xì)致的態(tài)勢(shì)感知,,提供有效的資產(chǎn)管理和持續(xù)監(jiān)控工具,,并提供威脅情報(bào)能力幫助用戶完成安全事件的快速檢測(cè)和響應(yīng)。揭示企業(yè)IT環(huán)境中安全相關(guān)的異常情況,,給組織內(nèi)安全團(tuán)隊(duì)提供值得調(diào)查分析的精準(zhǔn)事件線索,,發(fā)現(xiàn)可能的未知攻擊。如Xshell后門事件,,安全廠商先通過(guò)非正常域名的訪問(wèn)流量定位到相關(guān)的終端,,最終在機(jī)器上找到發(fā)出相應(yīng)網(wǎng)絡(luò)請(qǐng)求的惡意代碼。