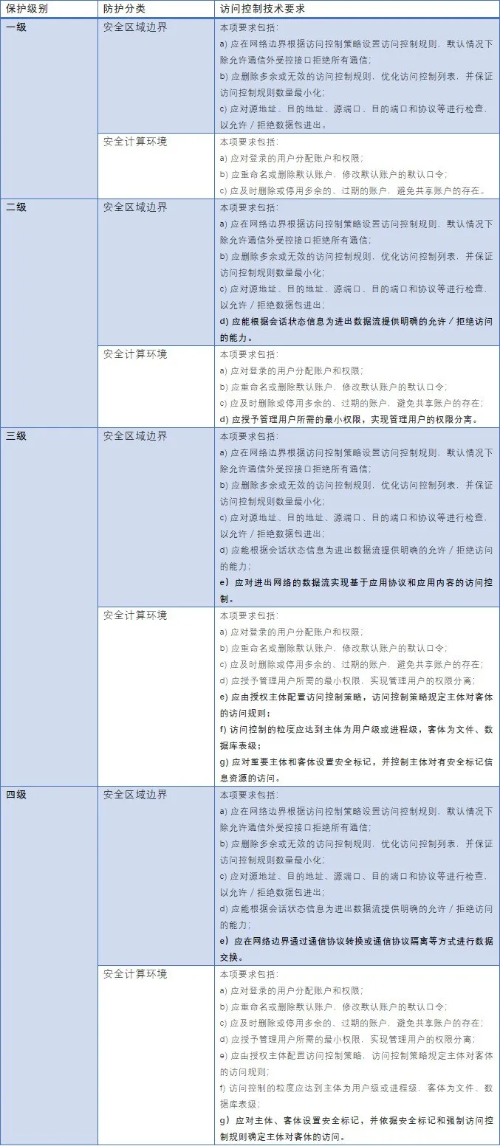

等保2.0關(guān)于訪問控制的規(guī)定

等保2.0標(biāo)準(zhǔn)中對(duì)訪問控制做了詳細(xì)要求,下面表格中列出了等保2.0對(duì)訪問控制的要求,黑色加粗字體表示是針對(duì)上一安全級(jí)別增強(qiáng)的要求。

等保2.0中主要在安全區(qū)域邊界和安全計(jì)算環(huán)境中提到訪問控制要求。安全區(qū)域邊界主要指在網(wǎng)絡(luò)邊界進(jìn)行訪問控制,通過應(yīng)用ACL、會(huì)話狀態(tài)、應(yīng)用協(xié)議、應(yīng)用內(nèi)容、通信協(xié)議轉(zhuǎn)換和通信協(xié)議隔離等方式達(dá)到訪問控制要求。安全計(jì)算環(huán)境主要指在主機(jī)終端進(jìn)行訪問控制,通過強(qiáng)化用戶賬戶和權(quán)限的授權(quán)管理、授權(quán)主體配置訪問控制策略、應(yīng)用強(qiáng)制訪問控制規(guī)則等方式達(dá)到訪問控制要求。

在等保3級(jí)中,安全區(qū)域邊界要求實(shí)現(xiàn)基于應(yīng)用協(xié)議和應(yīng)用內(nèi)容的訪問控制,安全計(jì)算環(huán)境要求實(shí)現(xiàn)重要主客體的安全標(biāo)記和訪問控制。在等保4級(jí)中,安全區(qū)域邊界要求通過通信協(xié)議轉(zhuǎn)換或通信協(xié)議隔離等方式進(jìn)行數(shù)據(jù)交換,安全計(jì)算環(huán)境要求實(shí)現(xiàn)主客體安全標(biāo)記和強(qiáng)制訪問控制。

鑒于強(qiáng)制訪問控制技術(shù)網(wǎng)上已經(jīng)有很詳細(xì)的論述,本文重點(diǎn)講解基于網(wǎng)絡(luò)的訪問控制技術(shù)。

基于網(wǎng)絡(luò)的訪問控制技術(shù)

1、基于ACL規(guī)則的訪問控制技術(shù)

訪問控制列表(ACL)是一種基于包過濾的訪問控制技術(shù),它可以根據(jù)設(shè)定的條件對(duì)接口上的數(shù)據(jù)包進(jìn)行過濾,允許其通過或丟棄。訪問控制列表被廣泛地應(yīng)用于路由器、三層交換機(jī)和包過濾防火墻等,借助于訪問控制列表,可以有效地控制用戶對(duì)網(wǎng)絡(luò)的訪問,從而最大程度地保障網(wǎng)絡(luò)安全。

包過濾防火墻是用一個(gè)軟件查看所流經(jīng)的數(shù)據(jù)包的包頭,由此決定整個(gè)包的命運(yùn)。包過濾防火墻根據(jù)事先定義的ACL規(guī)則對(duì)通過設(shè)備的數(shù)據(jù)包進(jìn)行檢查,限制數(shù)據(jù)包進(jìn)出內(nèi)部網(wǎng)絡(luò)。包過濾防火墻不檢測(cè)會(huì)話狀態(tài)和數(shù)據(jù)包內(nèi)容。

2、基于狀態(tài)檢測(cè)的訪問控制技術(shù)

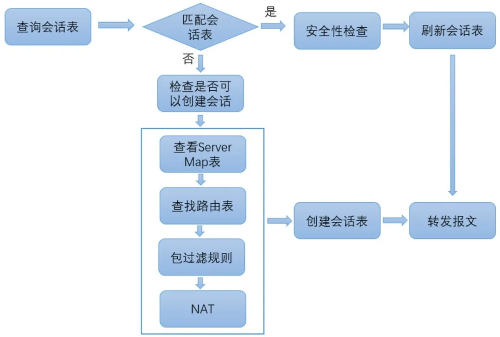

狀態(tài)檢測(cè)防火墻采用了“狀態(tài)檢測(cè)”機(jī)制來進(jìn)行包過濾。“狀態(tài)檢測(cè)”機(jī)制以流量為單位來對(duì)報(bào)文進(jìn)行檢測(cè)和轉(zhuǎn)發(fā),即對(duì)一條流量的第一個(gè)報(bào)文,進(jìn)行包過濾規(guī)則檢查,并將判斷結(jié)果作為該條流量的“狀態(tài)”記錄下來。對(duì)于該流量的后續(xù)報(bào)文都直接根據(jù)這個(gè)“狀態(tài)”來判斷是轉(zhuǎn)發(fā)還是丟棄,而不會(huì)再次檢查報(bào)文的數(shù)據(jù)內(nèi)容。這個(gè)“狀態(tài)”就是我們平常所述的會(huì)話表項(xiàng)。這種機(jī)制迅速提升了防火墻產(chǎn)品的檢測(cè)速率和轉(zhuǎn)發(fā)效率,已經(jīng)成為目前主流的包過濾機(jī)制。

查詢和創(chuàng)建會(huì)話的流程

基于狀態(tài)檢測(cè)的訪問控制技術(shù)由于不需要對(duì)每個(gè)數(shù)據(jù)包進(jìn)行規(guī)則檢查,而是一個(gè)連接的后續(xù)數(shù)據(jù)包通過散列算法,直接進(jìn)行狀態(tài)檢查,從而使得性能得到了較大提高;而且,由于狀態(tài)表是動(dòng)態(tài)的,因而可以有選擇地、動(dòng)態(tài)地開通1024號(hào)以上的端口,使得安全性得到進(jìn)一步地提高。

3、基于應(yīng)用協(xié)議和應(yīng)用內(nèi)容的訪問控制技術(shù)

應(yīng)用層防火墻,也稱應(yīng)用防火墻,是一種防火墻,經(jīng)由應(yīng)用程序或服務(wù)來控制網(wǎng)絡(luò)封包的流入、流出與系統(tǒng)調(diào)用,因?yàn)檫\(yùn)作在OSI模型中的應(yīng)用層而得名。它能夠監(jiān)控網(wǎng)絡(luò)封包,阻擋不符合防火墻設(shè)定規(guī)則的封包進(jìn)入、離開以及呼叫系統(tǒng)調(diào)用。這類防火墻,通常又可以分成以網(wǎng)絡(luò)為基礎(chǔ)的應(yīng)用防火墻與以主機(jī)為基礎(chǔ)的應(yīng)用防火墻。本節(jié)重點(diǎn)討論以網(wǎng)絡(luò)為基礎(chǔ)的應(yīng)用防火墻。

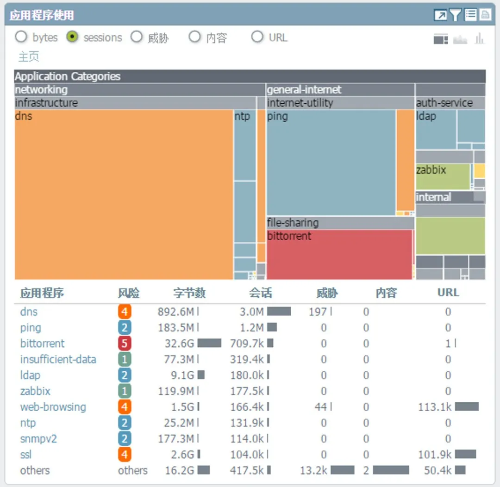

基于應(yīng)用協(xié)議和應(yīng)用內(nèi)容的訪問控制技術(shù)在NGFW中的應(yīng)用

基于應(yīng)用協(xié)議和應(yīng)用內(nèi)容的訪問控制技術(shù),是目前各種應(yīng)用防火墻安全防護(hù)的基礎(chǔ)。應(yīng)用協(xié)議識(shí)別當(dāng)前比較流行的技術(shù)包括深度包檢測(cè)技術(shù)(DPI)和深度流檢測(cè)技術(shù)(DFI)。DPI技術(shù)在進(jìn)行分析報(bào)文包頭的基礎(chǔ)上,結(jié)合不同的應(yīng)用協(xié)議的“指紋”綜合判斷所屬的應(yīng)用。DFI是一種流量行為分析的應(yīng)用識(shí)別技術(shù)。不同的應(yīng)用類型體現(xiàn)在會(huì)話連接或數(shù)據(jù)流上的狀態(tài)各有不同。DPI技術(shù)由于可以比較準(zhǔn)確的識(shí)別出具體的應(yīng)用,因此廣泛的應(yīng)用于各種需要準(zhǔn)確識(shí)別應(yīng)用的系統(tǒng)中,如運(yùn)營(yíng)商的用戶行為分析系統(tǒng)等;而DFI技術(shù)由于采用流量模型方式可以識(shí)別出DPI技術(shù)無法識(shí)別的流量,如P2P加密流等,當(dāng)前越來越多的在帶寬控制系統(tǒng)中得到應(yīng)用。應(yīng)用內(nèi)容分析,當(dāng)前各類安全產(chǎn)品主要聚焦在文本、文件提取等技術(shù),提取文本文件后用于敏感信息檢索、APT檢測(cè)等動(dòng)作,根據(jù)檢測(cè)結(jié)果判定是否放行。

4、基于通信協(xié)議轉(zhuǎn)換或通信協(xié)議隔離的訪問控制技術(shù)

通信協(xié)議轉(zhuǎn)換是一種映射,就是把某一協(xié)議的收發(fā)信息序列映射為另一協(xié)議的收發(fā)信息序列。通信協(xié)議轉(zhuǎn)換裝置就是網(wǎng)關(guān),用于構(gòu)架網(wǎng)絡(luò)連接,將一種協(xié)議轉(zhuǎn)換為另一種協(xié)議。通信協(xié)議隔離應(yīng)用了網(wǎng)絡(luò)隔離技術(shù),在兩個(gè)或兩個(gè)以上的計(jì)算機(jī)或網(wǎng)絡(luò)在斷開連接的基礎(chǔ)上,實(shí)現(xiàn)信息交換和資源共享。采用通信協(xié)議隔離技術(shù)既可以使兩個(gè)網(wǎng)絡(luò)實(shí)現(xiàn)物理上的隔離,又能在安全的網(wǎng)絡(luò)環(huán)境下進(jìn)行數(shù)據(jù)交換。

在電力行業(yè),正向隔離裝置和反向隔離裝置都應(yīng)用了通信協(xié)議隔離的相關(guān)技術(shù)。在智能制造行業(yè),隨著萬物互聯(lián)和工業(yè)互聯(lián)網(wǎng)的快速發(fā)展,通信協(xié)議轉(zhuǎn)換裝置應(yīng)用更加普遍。

5、基于零信任架構(gòu)的訪問控制技術(shù)

零信任安全架構(gòu)基于“以身份為基石、業(yè)務(wù)安全訪問、持續(xù)信任評(píng)估、動(dòng)態(tài)訪問控制”四大關(guān)鍵能力,構(gòu)筑以身份為基石的動(dòng)態(tài)虛擬邊界產(chǎn)品與解決方案。

數(shù)據(jù)中心網(wǎng)絡(luò)的南北和東西向流量

基于零信任架構(gòu)的訪問控制技術(shù)可以解決南北向和東西向的安全防護(hù)問題。NIST白皮書總結(jié)了零信任的幾種實(shí)現(xiàn)方式,SDP技術(shù)是用于實(shí)現(xiàn)南北向安全的(用戶跟服務(wù)器間的安全),微隔離技術(shù)是用于實(shí)現(xiàn)東西向安全的(服務(wù)器跟服務(wù)器間的安全)。

SDP全稱是Software Defined Perimeter,即軟件定義邊界,是由國際云安全聯(lián)盟CSA于2013年提出的基于零信任理念的新一代網(wǎng)絡(luò)安全技術(shù)架構(gòu)。SDP以預(yù)認(rèn)證和預(yù)授權(quán)作為它的兩個(gè)基本支柱。通過在單數(shù)據(jù)包到達(dá)目標(biāo)服務(wù)器之前對(duì)用戶和設(shè)備進(jìn)行身份驗(yàn)證和授權(quán),SDP可以在網(wǎng)絡(luò)層上執(zhí)行最小權(quán)限原則,可以顯著地縮小攻擊面。

基于SDP的南北向安全防護(hù)

SDP架構(gòu)由客戶端、安全網(wǎng)關(guān)和控制中心三個(gè)主要組件組成。客戶端和安全網(wǎng)關(guān)之間的連接是通過控制中心與安全控制通道的信息交互來管理的。該結(jié)構(gòu)使得控制平面與數(shù)據(jù)平面保持分離,以便實(shí)現(xiàn)完全可擴(kuò)展的安全系統(tǒng)。此外,SDP架構(gòu)的所有組件都可以集群部署,用于擴(kuò)容或提高系統(tǒng)穩(wěn)定運(yùn)行時(shí)間。

微隔離的概念最早由VMware在發(fā)布NSX產(chǎn)品時(shí)正式提出,而真正讓它備受關(guān)注是從2016年開始連續(xù)3年被評(píng)為全球十大安全項(xiàng)目之一,并在2018年的 《Hype Cycle for Threat-Facing Technologies》(威脅應(yīng)對(duì)技術(shù)成熟度曲線)中首次超過下一代防火墻(NGFW)。

微隔離技術(shù)的領(lǐng)先者illumio產(chǎn)品的東西向流量可視化

微隔離是在數(shù)據(jù)中心和云平臺(tái)中以創(chuàng)建安全區(qū)域的方式,隔離工作流,并對(duì)其進(jìn)行單獨(dú)保護(hù),目的是讓網(wǎng)絡(luò)安全更具粒度化。微隔離是一種能夠識(shí)別和管理數(shù)據(jù)中心與云平臺(tái)內(nèi)部流量的隔離技術(shù)。對(duì)于微隔離,其核心是對(duì)全部東西向流量的可視化識(shí)別與訪問控制。微隔離是一種典型的軟件定義安全結(jié)構(gòu)。它的策略是由一個(gè)統(tǒng)一的計(jì)算平臺(tái)來計(jì)算的,而且需要根據(jù)虛擬化環(huán)境的變化,做實(shí)時(shí)的自適應(yīng)策略重算。微隔離技術(shù)的核心指標(biāo)就在于它能夠管理的工作負(fù)載的規(guī)模。

當(dāng)前比較流行的SDP和微隔離技術(shù),均是典型的軟件定義安全的技術(shù)。以上述零信任技術(shù)為核心的安全產(chǎn)品,正在越來越多的應(yīng)用到IT和OT的各個(gè)領(lǐng)域,有效的提升企業(yè)南北和東西向流量的可視化識(shí)別與訪問控制。零信任產(chǎn)品的快速應(yīng)用,可以滿足企業(yè)等保2.0安全測(cè)評(píng)的要求,同時(shí)提升企業(yè)安全運(yùn)維自動(dòng)化和智能化的水平。

3、訪問控制技術(shù)對(duì)比分析

上面小節(jié)討論的訪問控制技術(shù)的對(duì)比分析如下表: