【編者按】近日美國(guó)最大的燃油管道運(yùn)營(yíng)商Colonial Pipeline遭受勒索軟件攻擊,,這并不令人感到意外。自1月份以來(lái),,影響關(guān)鍵基礎(chǔ)設(shè)施運(yùn)營(yíng)的攻擊數(shù)量急劇上升,。水處理廠、燃料分配設(shè)備,、能源和醫(yī)院等公用事業(yè)都受到黑客的高度關(guān)注,。OTORIO發(fā)布的《2021年第一季度工業(yè)網(wǎng)絡(luò)犯罪影響報(bào)告》發(fā)現(xiàn),遠(yuǎn)程操作增加帶來(lái)的挑戰(zhàn),,加上黑客對(duì)OT網(wǎng)絡(luò)固有漏洞的認(rèn)識(shí)不斷提高,,導(dǎo)致2021年第一季度針對(duì)工業(yè)和關(guān)鍵基礎(chǔ)設(shè)施目標(biāo)的網(wǎng)絡(luò)攻擊急劇上升。與上一季度相比,,破壞性工業(yè)網(wǎng)絡(luò)攻擊增加了200%,。

在此份報(bào)告中,OTORIO討論了2021年第一季度工業(yè)網(wǎng)絡(luò)攻擊的主要趨勢(shì):破壞性工業(yè)網(wǎng)絡(luò)攻擊,、勒索軟件,、遠(yuǎn)程訪問(wèn)漏洞利用和網(wǎng)絡(luò)釣魚(yú)攻擊急劇上升;回顧了各行業(yè)中值得關(guān)注的攻擊事件:水處理,、能源行業(yè),、海事部門(mén)、汽車(chē)和醫(yī)療保??;討論了網(wǎng)絡(luò)攻擊對(duì)制造業(yè)生產(chǎn)運(yùn)營(yíng)的影響;并回顧了遠(yuǎn)程訪問(wèn)和VPN漏洞,。

在新冠肺炎疫情全球流行一年多后,,制造業(yè)和關(guān)鍵基礎(chǔ)設(shè)施行業(yè)受到疫情的嚴(yán)重影響,導(dǎo)致運(yùn)營(yíng)中斷,、生產(chǎn)力損失和銷(xiāo)售額下降等,。因此,大多數(shù)公司不得不重新評(píng)估其運(yùn)營(yíng)模式,,并增加自動(dòng)化,、遠(yuǎn)程訪問(wèn)解決方案、IT-OT融合和云技術(shù)等的使用,。

在2020年,,針對(duì)工業(yè)和關(guān)鍵基礎(chǔ)設(shè)施組織,、政府和個(gè)人的網(wǎng)絡(luò)攻擊數(shù)量打破了紀(jì)錄。遠(yuǎn)程操作增加帶來(lái)的挑戰(zhàn),,加上黑客對(duì)OT網(wǎng)絡(luò)固有漏洞的認(rèn)識(shí)不斷提高,,導(dǎo)致2021年第一季度針對(duì)工業(yè)和關(guān)鍵基礎(chǔ)設(shè)施目標(biāo)的網(wǎng)絡(luò)攻擊急劇上升。

一,、2021年第一季度主要趨勢(shì)

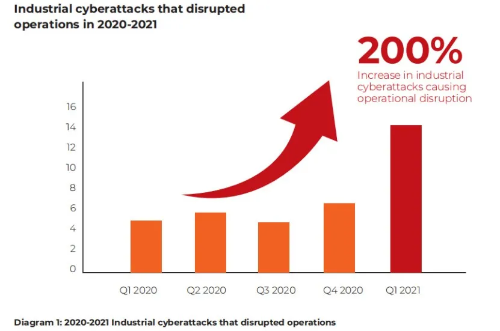

?。?1 ) 破壞性工業(yè)網(wǎng)絡(luò)攻擊翻倍

自1月份以來(lái),影響大型制造廠商和關(guān)鍵基礎(chǔ)設(shè)施運(yùn)營(yíng)的攻擊事件數(shù)量急劇上升,。水處理廠,、燃料分銷(xiāo)商、能源公用事業(yè)公司和醫(yī)院等公用事業(yè)公司正受到黑客的高度關(guān)注,。

2021年第一季度,,有14家工業(yè)企業(yè)和關(guān)鍵基礎(chǔ)設(shè)施組織的運(yùn)營(yíng)遭受了受到網(wǎng)絡(luò)攻擊,數(shù)量超過(guò)2020年第3季度和第4季度的總和,,與2020年第4季度相比增長(zhǎng)了200%,。

繼2020年針對(duì)工業(yè)企業(yè)的網(wǎng)絡(luò)攻擊上升之后,在2021年第一季度,,隨著攻擊者的經(jīng)驗(yàn)增加,,攻擊者會(huì)設(shè)法造成更嚴(yán)重的破壞。這可以解釋為什么美國(guó)拜登政府非常嚴(yán)肅地對(duì)待網(wǎng)絡(luò)安全威脅,,并于5月12日簽署了一項(xiàng)行政令,重點(diǎn)關(guān)注運(yùn)營(yíng)水處理和能源輸送等公用事業(yè)的工業(yè)控制系統(tǒng),,以改善美國(guó)國(guó)家網(wǎng)絡(luò)安全和保護(hù)聯(lián)邦政府網(wǎng)絡(luò),。

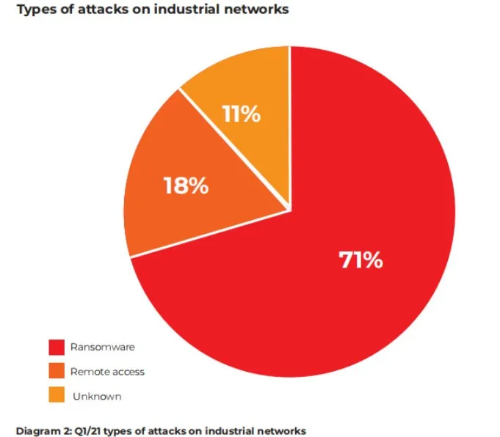

( 2 ) 日益嚴(yán)重的勒索軟件威脅

黑客選擇勒索軟件作為攻擊油氣管道運(yùn)營(yíng)商的攻擊手段也不足為奇,。2021年第一季度,,整個(gè)工業(yè)部門(mén)越來(lái)越多地成為勒索軟件威脅參與者的重點(diǎn)攻擊目標(biāo),至少70%針對(duì)運(yùn)營(yíng)網(wǎng)絡(luò)的主要攻擊是勒索軟件攻擊,。

所有領(lǐng)域的勒索軟件攻擊都越來(lái)越大膽,,越來(lái)越頻繁,而且代價(jià)也越來(lái)越高,。針對(duì)工業(yè)組織的勒索軟件攻擊僅次于針對(duì)政府的勒索軟件攻擊,。

勒索軟件威脅行為者正越來(lái)越多地采用更復(fù)雜的技術(shù)來(lái)威脅制造業(yè)運(yùn)營(yíng)和關(guān)鍵基礎(chǔ)設(shè)施。網(wǎng)絡(luò)安全專家們的研究結(jié)果顯示,,代碼正在頻繁合并,,這些代碼尋找并利用工業(yè)控制系統(tǒng)中的漏洞,并可以從IT網(wǎng)絡(luò)傳播到OT網(wǎng)絡(luò),。

然而,,勒索軟件支付并不能說(shuō)明問(wèn)題的全部,,向攻擊者支付贖金也不意味著攻擊已經(jīng)結(jié)束。工業(yè)企業(yè)從網(wǎng)絡(luò)攻擊中恢復(fù)的時(shí)間平均為17天,,一些企業(yè)需要數(shù)周甚至數(shù)月的時(shí)間才能夠全面恢復(fù)生產(chǎn),。

( 3 ) 遠(yuǎn)程訪問(wèn)攻擊

新冠疫情對(duì)工業(yè)部門(mén)最重要的影響之一是促使制造業(yè)嚴(yán)重依賴遠(yuǎn)程訪問(wèn)OT網(wǎng)絡(luò),。隨著遠(yuǎn)程訪問(wèn)系統(tǒng)對(duì)生產(chǎn)和業(yè)務(wù)連續(xù)性的重要性增加,,遠(yuǎn)程訪問(wèn)系統(tǒng)仍然是2021年數(shù)字化行業(yè)的致命弱點(diǎn)。

2021年第一季度,,在工業(yè)自動(dòng)化和控制系統(tǒng)中披露和報(bào)告的新漏洞超過(guò)52個(gè),,其中大部分與遠(yuǎn)程訪問(wèn)攻擊有關(guān)。

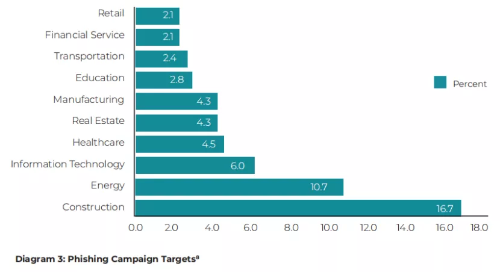

?。?4 ) 網(wǎng)絡(luò)釣魚(yú)攻擊

黑客和網(wǎng)絡(luò)詐騙團(tuán)伙利用新冠疫情大流行,,發(fā)送帶有疫情相關(guān)信息的欺詐性電子郵件和移動(dòng)信息,誘使用戶點(diǎn)擊含有惡意軟件的惡意鏈接或打開(kāi)附件,。在疫情大流行的最初幾個(gè)月里,,釣魚(yú)攻擊增加了近700%,其中許多包含與疫情相關(guān)的關(guān)鍵字,。

在2021年,,網(wǎng)絡(luò)罪犯正試圖利用疫苗來(lái)實(shí)施網(wǎng)絡(luò)釣魚(yú)攻擊。FBI去年12月就新冠肺炎疫苗相關(guān)的欺詐計(jì)劃發(fā)出警告,。

網(wǎng)絡(luò)釣魚(yú)活動(dòng)對(duì)制造業(yè)和關(guān)鍵基礎(chǔ)設(shè)施公用事業(yè)來(lái)說(shuō)是巨大的風(fēng)險(xiǎn),,尤其是與遠(yuǎn)程工作相關(guān)的風(fēng)險(xiǎn)。由于許多員工遠(yuǎn)程操作生產(chǎn)車(chē)間和運(yùn)營(yíng)網(wǎng)絡(luò),,成功的網(wǎng)絡(luò)釣魚(yú)攻擊可以讓攻擊者直接訪問(wèn)運(yùn)營(yíng)網(wǎng)絡(luò),。

今年早些時(shí)候,OTORIO研究人員與Check Point Research聯(lián)手,,深入調(diào)查并分析了一場(chǎng)針對(duì)數(shù)千家全球組織的大規(guī)模網(wǎng)絡(luò)釣魚(yú)活動(dòng),,揭示了整體感染鏈、基礎(chǔ)設(shè)施以及電子郵件的分發(fā)方式,。攻擊者發(fā)起了一場(chǎng)網(wǎng)絡(luò)釣魚(yú)活動(dòng),,成功繞過(guò)了Microsoft Office 365高級(jí)威脅保護(hù)(ATP),竊取了1000多名公司員工的憑據(jù),。有趣的是,,由于他們的攻擊鏈中存在一個(gè)簡(jiǎn)單的錯(cuò)誤,網(wǎng)絡(luò)釣魚(yú)活動(dòng)背后的攻擊者將他們竊取的憑據(jù)暴露在了公共互聯(lián)網(wǎng)上,。通過(guò)簡(jiǎn)單的谷歌搜索,,任何人都可以找到被盜的憑證。

二,、針對(duì)各行業(yè)攻擊事件回顧

?。?1 ) 水利行業(yè)

以任何標(biāo)準(zhǔn)衡量,,水處理和分配都是至關(guān)重要的任務(wù),為企業(yè)和家庭提供最基本和關(guān)鍵的資源,。然而,,通常由傳統(tǒng)系統(tǒng)提供動(dòng)力的處理和分配作業(yè),仍然高度暴露在網(wǎng)絡(luò)攻擊之下,。

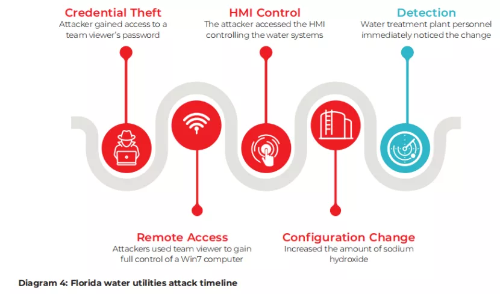

2021年2月,,黑客入侵了佛羅里達(dá)州Oldsmar市的水處理系統(tǒng),該市有近14000名居民,。攻擊者操縱了供水系統(tǒng)的氫氧化鈉水平,,如果不是一個(gè)員工迅速發(fā)現(xiàn)的話,這可能會(huì)危及數(shù)千人的生命,。

攻擊者通過(guò)TeamViewer的一個(gè)保護(hù)較差的版本獲得了對(duì)Oldsmar工廠系統(tǒng)的訪問(wèn)權(quán),,TeamViewer是一個(gè)廣泛用于管理遠(yuǎn)程訪問(wèn)IT系統(tǒng)的工具。在攻擊發(fā)生前6個(gè)月,,該設(shè)施已經(jīng)停止使用TeamViewer,,但仍保留安裝。攻擊使用多個(gè)用戶和設(shè)備共享的被盜憑據(jù)遠(yuǎn)程登錄到控制供水系統(tǒng)的HMI站,。

?。?2 ) 能源行業(yè)

能源行業(yè)是全世界網(wǎng)絡(luò)犯罪分子的攻擊目標(biāo)。受害者包括荷蘭能源供應(yīng)商Eneco,、巴西能源公用事業(yè)公司Copel和Eletrobras,、及英國(guó)能源巨頭Npower等。

2021年1月,,巴西燃料分銷(xiāo)商Ultrapar因受到網(wǎng)絡(luò)攻擊而停止了部分子公司的運(yùn)營(yíng),,公司花了將近兩天時(shí)間才恢復(fù)運(yùn)營(yíng)。

?。?3) 海事部門(mén)

海事部門(mén)由于依賴于航海、通信和物流技術(shù),,因此特別脆弱,。與此同時(shí),船上和陸基系統(tǒng)都在迅速老化,,許多貨船的平均使用壽命為25-30年,。

這種脆弱性和經(jīng)濟(jì)中心性的結(jié)合,導(dǎo)致了對(duì)海事船舶和基礎(chǔ)設(shè)施的網(wǎng)絡(luò)攻擊不斷增加,。世界經(jīng)濟(jì)論壇將對(duì)交通基礎(chǔ)設(shè)施的網(wǎng)絡(luò)攻擊列為2020年世界第五大風(fēng)險(xiǎn),,而對(duì)海事部門(mén)的網(wǎng)絡(luò)攻擊在過(guò)去三年中增加了驚人的900%。在2020年被攻擊的目標(biāo)中,,包括聯(lián)合國(guó)海事機(jī)構(gòu),、航運(yùn)巨頭MSC和法國(guó)集裝箱運(yùn)輸公司CMA CGM,。

( 4 ) 汽車(chē)行業(yè)

勒索軟件威脅者越來(lái)越多地采用更復(fù)雜的技術(shù)來(lái)威脅整個(gè)制造業(yè)務(wù),,特別是汽車(chē)行業(yè),。據(jù)報(bào)道,2021年2月,,起亞汽車(chē)公司遭到勒索軟件DoppelPaymer的攻擊,,導(dǎo)致運(yùn)營(yíng)中斷,包括其車(chē)載OEM信息娛樂(lè)和遠(yuǎn)程信息處理服務(wù)UVO的中斷,。起亞的母公司現(xiàn)代汽車(chē)美國(guó)公司也受到了攻擊的影響,。2021年3月,Applus Technologies的汽車(chē)排放測(cè)試平臺(tái)遭到網(wǎng)絡(luò)攻擊,,導(dǎo)致美國(guó)8個(gè)州的汽車(chē)檢測(cè)工作至少中斷了兩周,。

犯罪分子顯然把目光投向了汽車(chē)行業(yè),因?yàn)樗麄兠靼字圃焐毯头?wù)提供商承受不起任何運(yùn)營(yíng)中斷,。汽車(chē)行業(yè)是數(shù)字化和自動(dòng)化領(lǐng)域的領(lǐng)先行業(yè)之一,,因此更容易受到網(wǎng)絡(luò)攻擊。

?。?5 ) 醫(yī)療保健

隨著全球醫(yī)療系統(tǒng)持續(xù)與新冠疫情斗爭(zhēng),,網(wǎng)絡(luò)犯罪分子也繼續(xù)以醫(yī)療機(jī)構(gòu)的操作系統(tǒng)為攻擊目標(biāo),造成了對(duì)疫情應(yīng)對(duì)的減緩,,并且干擾了患者護(hù)理,。

法國(guó)西南部的達(dá)克斯醫(yī)院在2月9日遭到勒索軟件攻擊,然后在2月15日,,里昂附近的一家醫(yī)院也遭到了類似攻擊,,這兩次攻擊都使用了Ryuk勒索軟件。3月8日法國(guó)西南部Oloron-Sainte-Marie醫(yī)院也遭受了勒索軟件攻擊,。黑客關(guān)閉了醫(yī)院系統(tǒng),,影響手術(shù)設(shè)備、藥物管理,、患者記錄和其他醫(yī)療管理系統(tǒng),。患者干預(yù)和治療被取消,,危重患者被轉(zhuǎn)移到其他醫(yī)院,。

三、對(duì)制造業(yè)生產(chǎn)運(yùn)營(yíng)的影響

自2021年1月以來(lái),,攻擊者已經(jīng)成功擾亂了多家大型制造企業(yè)的生產(chǎn)運(yùn)營(yíng),,包括:

1月,美國(guó)包裝業(yè)巨頭WestRock遭受了勒索軟件攻擊,,造成公司生產(chǎn)和運(yùn)輸能力嚴(yán)重中斷,,公司股票因此在短短一周內(nèi)下跌了11%,。

3月,跨國(guó)啤酒制造商Molson Coors遭受了惡意軟件攻擊,,導(dǎo)致處理啤酒廠運(yùn)營(yíng),、生產(chǎn)和發(fā)貨的部分業(yè)務(wù)延誤和中斷,直至4月份其生產(chǎn)業(yè)務(wù)才緩慢恢復(fù),。

3月,,德國(guó)涂料制造商Remmers遭受了網(wǎng)絡(luò)攻擊,導(dǎo)致大部分生產(chǎn)關(guān)閉,。

3月,,加拿大物聯(lián)網(wǎng)設(shè)備制造商Sierra Wireless遭受勒索軟件攻擊,導(dǎo)致生產(chǎn)基地停產(chǎn),,網(wǎng)站及內(nèi)部運(yùn)營(yíng)也受到影響,。

4月,意大利兩家工業(yè)生產(chǎn)企業(yè)遭受了Cring勒索軟件攻擊,,導(dǎo)致生產(chǎn)設(shè)施暫時(shí)停產(chǎn)了兩天,。

四、漏洞及利用

?。?1 ) VPN漏洞

攻擊者經(jīng)常利用VPN解決方案中的漏洞來(lái)獲得對(duì)運(yùn)營(yíng)網(wǎng)絡(luò)的遠(yuǎn)程訪問(wèn),。Cring勒索軟件通過(guò)利用FortiGate VPN服務(wù)器中的一個(gè)漏洞CVE-2018-13379,被用于攻擊歐洲工業(yè)目標(biāo)和控制系統(tǒng),。該漏洞使得未經(jīng)驗(yàn)證的攻擊者能夠獲取包含VPN用戶名和明文密碼的會(huì)話文件,。

VPN解決方案的另一類漏洞是,惡意內(nèi)部人員可以利用此類漏洞遠(yuǎn)程攻擊組織網(wǎng)絡(luò),。攻擊者通常是不滿的現(xiàn)任或前任員工,,他們保留著對(duì)敏感網(wǎng)絡(luò)的訪問(wèn)權(quán)限。用戶可能會(huì)通過(guò)特權(quán)濫用造成廣泛的損害,。

2021年4月,,堪薩斯州埃爾斯沃斯Post Rock水區(qū)的一名前雇員在辭職兩個(gè)多月后被控遠(yuǎn)程訪問(wèn)一家水處理公司的計(jì)算機(jī),并關(guān)閉了使水可以飲用的清潔和消毒程序,。

?。?2 ) 遠(yuǎn)程訪問(wèn)漏洞

在2021年第一季度,工業(yè)自動(dòng)化和控制系統(tǒng)中披露和報(bào)告了超過(guò)52個(gè)新漏洞,。這些漏洞是在西門(mén)子、施耐德和TRUMPF等工業(yè)巨頭以及Pepperl + Fuchs和MB Connect等規(guī)模較小的工業(yè)制造商的產(chǎn)品中發(fā)現(xiàn)的,。自動(dòng)化軟件以及監(jiān)控和遠(yuǎn)程訪問(wèn)解決方案的漏洞數(shù)量將在2021年繼續(xù)上升,。

在2021年第一季度,OTORIO的滲透測(cè)試人員在工業(yè)遠(yuǎn)程訪問(wèn)解決方案MB Connect中發(fā)現(xiàn)了超過(guò)20個(gè)嚴(yán)重的安全漏洞,。攻擊者可以利用這些漏洞造成嚴(yán)重破壞,,包括:

通過(guò)在MB Connect設(shè)備中導(dǎo)致拒絕服務(wù),,阻止對(duì)數(shù)百個(gè)不同的MB Connect客戶生產(chǎn)車(chē)間的遠(yuǎn)程訪問(wèn);

竊取敏感客戶信息和個(gè)人數(shù)據(jù),;

訪問(wèn)MB Connect的敏感數(shù)據(jù),,包括源代碼、SQL文件和腳本文件,;

控制MB Connect網(wǎng)站上的網(wǎng)頁(yè),,為有針對(duì)性的網(wǎng)絡(luò)釣魚(yú)攻擊提供便利,以竊取MB Connect客戶的證書(shū),。攻擊者可以使用這種被盜的憑證連接到客戶的生產(chǎn)車(chē)間,,造成嚴(yán)重的破壞。

在當(dāng)今網(wǎng)絡(luò)安全形勢(shì)不穩(wěn)定的情況下,,關(guān)鍵基礎(chǔ)設(shè)施運(yùn)營(yíng)要真正減輕損害,,方法之一就是要防止破壞??梢允褂靡环N網(wǎng)絡(luò)防御方法,,將傳統(tǒng)的被動(dòng)防御方法與適應(yīng)環(huán)境需要的主動(dòng)降低風(fēng)險(xiǎn)的方法相結(jié)合。主動(dòng)防御方法包括在遭受攻擊前識(shí)別并緩解風(fēng)險(xiǎn)的行動(dòng),,應(yīng)對(duì)措施包括在遭受攻擊后依靠快速檢測(cè)和響應(yīng)將生產(chǎn)中斷降至最低,。

正如Colonial Pipeline遭受的勒索軟件攻擊和其他針對(duì)關(guān)鍵基礎(chǔ)設(shè)施的攻擊所示,攻擊通常只有在造成嚴(yán)重破壞后才能被檢測(cè)到,,當(dāng)涉及到關(guān)鍵公用事業(yè)時(shí),,攻擊可能會(huì)擾亂甚至危及人類的生命。

關(guān)鍵基礎(chǔ)設(shè)施組織如果采取積極主動(dòng)的方式,,采取先發(fā)制人的措施降低風(fēng)險(xiǎn),,將大大降低成為網(wǎng)絡(luò)攻擊受害者的可能性,也將減少潛在的損害和受到攻擊后的響應(yīng)時(shí)間,。這應(yīng)該是任何公用事業(yè)安全和網(wǎng)絡(luò)安全利益相關(guān)者的首要任務(wù),。