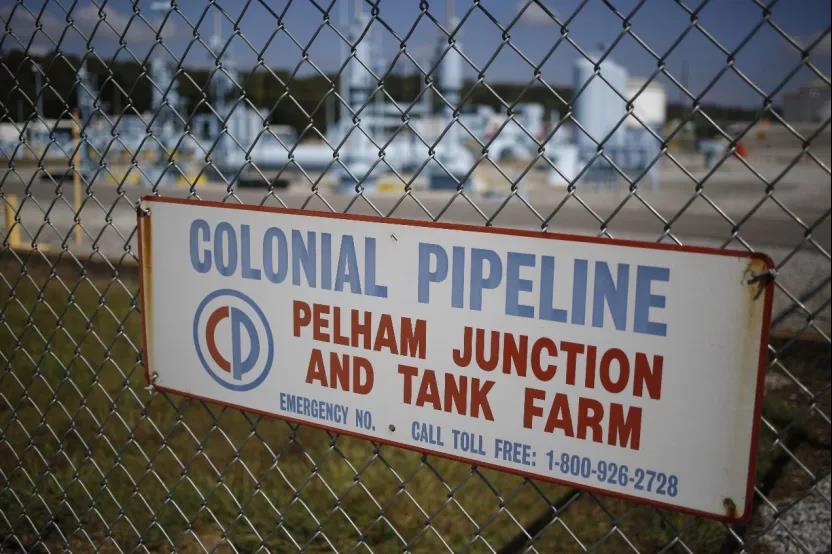

2021年5月8日美多家機構(gòu)報道稱,美國最大的輸油管道公司之一,Colonial Pipeline遭受名為“DarkSide”攻擊團伙勒索攻擊之后被迫關(guān)閉,管道從德克薩斯州出發(fā),沿東海岸向紐約輸送精煉汽油和航空燃料,承載著美國東海岸45%的燃料供應(yīng),該公司七日晚間在一份聲明中說為了控制泄露已經(jīng)關(guān)閉8851公里長的輸油管道。本事件造成美國原油飆漲4%,原油飆升1%,并對社會產(chǎn)生了很多不利因素。由于事態(tài)緊急白宮在當?shù)貢r間9號宣布17州和華盛頓特區(qū)進入緊急狀態(tài)!

一 勒索病毒攻擊流程

1. 遠程訪問

根據(jù)DarkSide歷來的攻擊手段分析,此次攻擊極有可能是收集了遠程桌面軟件的帳戶登錄詳細信息,并以此為突破口建立初始訪問權(quán)限,進行后續(xù)入侵。反觀工業(yè)現(xiàn)場一些工程師為了方便運維,通過TeamViewer這類的遠程連接工具進行遠程操作,在一定程度上提升了遠程賬號泄漏的可能性。

2. 命令控制

在入侵的目標服務(wù)器上安裝Tor客戶端或者瀏覽器,并使用Tor進行RDP會話連接(RDP Over Tor),并且在遠程控制方面會使用CobaltStrike進行后續(xù)操作。

3. 橫向滲透

以最初的失陷主機為跳板,通過偵查工具收集信息,攻擊者獲得管理員憑證后進行橫向滲透,進行DCSync攻擊,攻擊者假裝是合法的域控制器,并利用目錄復(fù)制服務(wù)復(fù)制AD信息,從而獲得了整個域(包括KRBTGT HASH)的密碼數(shù)據(jù)的訪問權(quán)限。工業(yè)環(huán)境里面工控主機被作為跳板機進行滲透攻擊的案例屢見不鮮,比如廣為人知的“震網(wǎng)事件”。

4. 加密勒索

在建立命令控制后門(Cobalt Strike)后,勒索軟件會采取PowerShell腳本或者動態(tài)鏈接庫DLL進行下發(fā)。其中涉及到的Payload會在域控制器的共享文件夾中進行暫時存儲,并通過組策略調(diào)度任務(wù)指示主機獲取并執(zhí)行勒索軟件。

二 勒索攻擊矛頭直指關(guān)鍵基礎(chǔ)設(shè)施

關(guān)鍵信息基礎(chǔ)設(shè)施是指面向公眾提供網(wǎng)絡(luò)信息服務(wù)或支撐能源、通信、金融、交通、公用事業(yè)等重要行業(yè)運行的信息系統(tǒng)或工業(yè)控制系統(tǒng),且這些系統(tǒng)一旦發(fā)生網(wǎng)絡(luò)安全事故,會影響重要行業(yè)正常運行,對國家政治、經(jīng)濟、科技、社會、文化、國防、環(huán)境以及人民生命財產(chǎn)造成嚴重損失。

關(guān)鍵基礎(chǔ)設(shè)施的網(wǎng)絡(luò)安全形勢日趨嚴重,我國針對關(guān)鍵基礎(chǔ)設(shè)施安全也陸續(xù)出臺了多項辦法和要求。其中網(wǎng)絡(luò)安全法中指出,國家實行網(wǎng)絡(luò)安全等級保護制度,對于關(guān)基行業(yè)在網(wǎng)絡(luò)安全等級保護制度的基礎(chǔ)上,實行重點保護。

關(guān)鍵基礎(chǔ)設(shè)施相關(guān)政策:

2017年7月11日,《關(guān)鍵信息基礎(chǔ)設(shè)施安全保護條例(征求意見稿)》-國家互聯(lián)網(wǎng)信息辦公室

2019年12月3日《信息安全技術(shù)關(guān)鍵信息基礎(chǔ)設(shè)施網(wǎng)絡(luò)安全保護基本要求》(報批稿)試點工作啟動會-全國信息安全標準化技術(shù)委員會秘書處

2020年4月27日,《網(wǎng)絡(luò)安全審查辦法》-國家互聯(lián)網(wǎng)信息辦公室、發(fā)展改革委、工業(yè)和信息化部等十二部門

2020年9月3日,《信息安全技術(shù)關(guān)鍵信息基礎(chǔ)設(shè)施網(wǎng)絡(luò)安全保護基本要求》(報批稿)發(fā)布-全國信息安全標準化技術(shù)委員會秘書處

三 從攻擊視角進行工業(yè)互聯(lián)網(wǎng)內(nèi)生安全建設(shè)

病毒入侵方式

1、通過移動存儲介質(zhì)入侵

2、通過辦公網(wǎng)和生產(chǎn)網(wǎng)等邊界入侵

3、通過工控機等為跳板在內(nèi)部網(wǎng)絡(luò)傳播

工業(yè)互聯(lián)網(wǎng)內(nèi)生安全防御體系

奇安信創(chuàng)造性地提出安全產(chǎn)品的樂高化,將安全能力拆分成136個信息化組件,79類網(wǎng)絡(luò)安全組件,29個安全域場景,將安全能力深入融合進客戶的業(yè)務(wù)系統(tǒng)。在進工業(yè)互聯(lián)網(wǎng)內(nèi)生安全建設(shè)過程中,做到同步規(guī)劃、同步建設(shè)、同步運營,為客戶建設(shè)一套自適應(yīng)自成長,針對IT與OT融合場景的縱深防御體系。

在工業(yè)互聯(lián)網(wǎng)的架構(gòu)下進行內(nèi)生安全建設(shè),筆者認為可以從以下幾方面進行:

1、工業(yè)情景的安全建設(shè)需要打造全方位的白環(huán)境,采用白名單機制對工業(yè)現(xiàn)場進行邊界防護以及終端防護;

2、防護策略的有效性以及日志的可追溯性需要更落地,工業(yè)安全設(shè)備需要支持工業(yè)點表信息,讓用戶真正看得懂日志和策略信息,實現(xiàn)面向業(yè)務(wù)的安全防護可視化;

3、工業(yè)設(shè)備需要與現(xiàn)場實際業(yè)務(wù)更具關(guān)聯(lián)性,對現(xiàn)場的資產(chǎn)、漏洞、威脅進行一體化展示以及防護,對工業(yè)協(xié)議進行深度解析,對各業(yè)務(wù)點的訪問關(guān)系進行細顆粒審計及管控;

4、提供單點登錄以及安全態(tài)勢感知的方案,對工控核心區(qū)域以及安全態(tài)勢進行統(tǒng)一運維管理。