針對(duì)性攻擊事件

SolarWinds供應(yīng)鏈攻擊事件

2020年12 月,國(guó)際IT管理軟件供應(yīng)商SolarWinds被發(fā)現(xiàn)其Orion軟件更新服務(wù)器上存在一個(gè)受感染的更新程序,此次事件導(dǎo)致世界各地超18,000 名 SolarWinds 客戶(包括許多大型公司和政府機(jī)構(gòu))受到感染,受害者機(jī)器上被部署了名為 Sunburst的自定義后門。

此次攻擊行動(dòng)中較為與眾不同的是對(duì)特定受害者的分析和驗(yàn)證方案。在受惡意軟件影響的18,000個(gè)Orion IT客戶中,攻擊者似乎只對(duì)少數(shù)幾個(gè)感興趣。此外攻擊者采用了多種方法來(lái)盡可能長(zhǎng)時(shí)間地保持隱蔽性,例如在首次與其C2建立連接之前,Sunburst惡意軟件處于休眠狀態(tài)長(zhǎng)達(dá)兩個(gè)星期,從而無(wú)法輕易在沙箱中檢測(cè)到其行為。

對(duì) Sunburst 后門的進(jìn)一步調(diào)查揭示它與 Kazuar后門有所關(guān)聯(lián),后者是 2017 年公布的 .NET 后門,目前歸于Turla APT 組織。Sunburst 和 Kazuar 之間的共通點(diǎn)包括:受害者 UID 生成算法、初始睡眠算法以及廣泛使用FNV1a散列來(lái)混淆字符串比較。這背后有幾種可能性,一是Sunburst可能與 Kazuar 由同一組人員開發(fā),Sunburst的開發(fā)人員采用了Kazuar的一些代碼;二是Kazuar某些開發(fā)人員進(jìn)了Sunburst團(tuán)隊(duì);三是Sunburst的開發(fā)人員故意留下這些線索誤導(dǎo)分析。

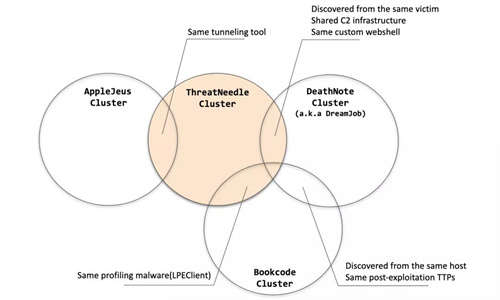

Lazarus組織攻擊國(guó)防工業(yè)

Lazarus是當(dāng)今最多產(chǎn)、活躍的威脅組織之一,參與了多起大規(guī)模的網(wǎng)絡(luò)間諜、勒索軟件、加密貨幣的攻擊行動(dòng)。

從2020年初開始,該威脅組織一直在使用一個(gè)被稱為ThreatNeedle的定制后門程序?qū)κ畮讉€(gè)國(guó)家的國(guó)防工業(yè)目標(biāo)實(shí)施攻擊。該后門會(huì)在受感染網(wǎng)絡(luò)內(nèi)橫向移動(dòng),收集敏感信息。

初始感染一般通過(guò)魚叉式釣魚攻擊進(jìn)行,以新冠疫情或疫苗接種的名義誘使受害者點(diǎn)擊,惡意文檔后釋放惡意軟件,后者進(jìn)入下一階段的部署過(guò)程。安裝后,ThreatNeedle會(huì)獲得受害者設(shè)備的完全控制權(quán),這意味著攻擊者可以做任何事情,從操縱文件到執(zhí)行接收到的命令。

在獲得初始的立足點(diǎn)后,攻擊者收集憑證并橫向移動(dòng),在受害者的環(huán)境中尋找關(guān)鍵資產(chǎn)。他們通過(guò)訪問(wèn)內(nèi)部路由器并將其配置為代理服務(wù)器來(lái)克服網(wǎng)絡(luò)分段,從而將被盜數(shù)據(jù)從受害者的內(nèi)聯(lián)網(wǎng)泄露到遠(yuǎn)程服務(wù)器。

下圖展示了Lazarus使用的ThreatNeedle武器集與其他武器集的關(guān)聯(lián)。

MS Exchange 0 day漏洞被廣泛利用

3月2日,微軟發(fā)布了針對(duì)Exchange Server中的四個(gè)0day漏洞(CVE-2021-26855、CVE-2021-26857、CVE-2021-26858和CVE-2021-27065)的帶外補(bǔ)丁。通過(guò)這些漏洞,攻擊者無(wú)需身份驗(yàn)證或訪問(wèn)個(gè)人電子郵件帳戶即可從Exchange服務(wù)器讀取電子郵件。而通過(guò)后面的漏洞鏈接,攻擊者則能夠完全接管郵件服務(wù)器。

一旦攻擊者接管了Exchange服務(wù)器,他們就可以將網(wǎng)絡(luò)連接至互聯(lián)網(wǎng)并開始遠(yuǎn)程訪問(wèn)。許多Exchange服務(wù)器都具有internet exposer功能(特別是Outlook Web Access功能),并集成到更廣泛的網(wǎng)絡(luò)中,這對(duì)數(shù)百萬(wàn)組織構(gòu)成了嚴(yán)重的安全風(fēng)險(xiǎn)。

這些漏洞似乎至少?gòu)慕衲?月初開始就被利用。全球各地的公司都成為利用這些漏洞的攻擊的目標(biāo),其中最集中在歐洲和美國(guó)。

微軟將這些攻擊歸咎于一個(gè)名為 Hafnium的威脅行為者,并稱該組織歷來(lái)以美國(guó)機(jī)構(gòu)為目標(biāo),包括傳染病研究人員、律師事務(wù)所、高等教育機(jī)構(gòu)、國(guó)防承包商、政策智庫(kù)和非政府組織等。

Ecipekac:在 A41APT 活動(dòng)中發(fā)現(xiàn)的復(fù)雜多層加載程序

A41APT是一項(xiàng)長(zhǎng)期運(yùn)行的活動(dòng),從2019年3月到2020年12月底檢測(cè)到過(guò)。該活動(dòng)源于初始感染中使用的攻擊者系統(tǒng)的主機(jī)名“ DESKTOP-A41UVJV”。攻擊者利用Pulse Connect Secure中的漏洞,或利用先前操作中被盜的系統(tǒng)憑據(jù)來(lái)劫持VPN會(huì)話。

此活動(dòng)中的一種特定惡意軟件稱為Ecipekac(又名 DESLoader、SigLoader 和 HEAVYHAND),它是一個(gè)非常復(fù)雜的多層加載程序模塊,用于交付有效負(fù)載,如SodaMaster(又名DelfsCake,dfls和DARKTOWN),P8RAT(又名GreetCake和HEAVYPOT)和FYAnti(又名DILLJUICE stage2),進(jìn)而加載 QuasarRAT。

該活動(dòng)的操作和植入都非常隱蔽,威脅行為者實(shí)施了多項(xiàng)措施來(lái)隱藏自己并使其更難以分析,因此很難跟蹤威脅行為者的活動(dòng)。活動(dòng)中使用的大多數(shù)惡意軟件系列都是無(wú)文件惡意軟件,以前從未見過(guò)。

我們認(rèn)為 Ecipekac惡意軟件最重要的方面是將加密的shellcode插入到數(shù)字簽名的 DLL 中而不會(huì)影響數(shù)字簽名的有效性。使用此技術(shù)時(shí),某些安全解決方案無(wú)法檢測(cè)到這些植入程序。從 P8RAT 和 SodaMaster 后門的主要特征來(lái)看,這些模塊是負(fù)責(zé)下載更多惡意軟件的下載器,但這些惡意軟件我們迄今為止無(wú)法獲得。

其他惡意行動(dòng)

偽裝成廣告攔截器的礦機(jī)

前段時(shí)間,我們發(fā)現(xiàn)了一些偽造的應(yīng)用程序被用來(lái)向目標(biāo)計(jì)算機(jī)提供加密貨幣礦機(jī)。偽造程序是通過(guò)惡意網(wǎng)站分發(fā)的,這些網(wǎng)站可能會(huì)列在受害者的搜索結(jié)果中,比如有點(diǎn)惡意軟件偽裝成 Malwarebytes防病毒安裝程序。在最新的觀察中,又有惡意軟件冒充了多個(gè)應(yīng)用程序:廣告攔截器 AdShield 和 Netshield,以及 OpenDNS服務(wù)等。

受害者啟動(dòng)程序后,惡意軟件會(huì)更改設(shè)備上的 DNS 設(shè)置,以便通過(guò)攻擊者的服務(wù)器解析所有域,進(jìn)而阻止受害者訪問(wèn)某些防病毒站點(diǎn)。然后惡意軟件會(huì)自我更新,下載并運(yùn)行經(jīng)過(guò)修改的傳輸 Torrent 客戶端,該客戶端會(huì)將目標(biāo)計(jì)算機(jī)的 ID 以及安裝詳細(xì)信息發(fā)送到 C2 服務(wù)器,接著下載并安裝礦機(jī)。

卡巴斯基數(shù)據(jù)顯示,從 2021 年 2 月至今,超過(guò) 7,000 名用戶的設(shè)備有安裝虛假應(yīng)用程序的動(dòng)作。在當(dāng)前活動(dòng)的高峰期,每天有超過(guò) 2,500 人受到攻擊,大多數(shù)受害者位于俄羅斯和獨(dú)聯(lián)體國(guó)家。

加密虛擬硬盤的勒索軟件

勒索軟件團(tuán)伙正在利用 VMware ESXi中的漏洞攻擊虛擬硬盤并加密存儲(chǔ)在其中的數(shù)據(jù)。ESXi 管理程序允許多個(gè)虛擬機(jī)使用 SLP(服務(wù)層協(xié)議)在單個(gè)服務(wù)器上存儲(chǔ)信息。

第一個(gè)漏洞(CVE-2019-5544)可用于進(jìn)行堆溢出攻擊,第二個(gè) (CVE-2020-3992) 是一個(gè) Use-After-Free (UAF 漏洞,與程序運(yùn)行期間不正確使用動(dòng)態(tài)內(nèi)存有關(guān)。一旦攻擊者能夠在目標(biāo)網(wǎng)絡(luò)中獲得初步立足點(diǎn),他們就可以利用這些漏洞生成惡意 SLP 請(qǐng)求并破壞數(shù)據(jù)存儲(chǔ)。

RansomExx勒索軟件背后的團(tuán)伙正在利用這些漏洞,Darkside組織也在使用相同的方法,而BabuLocker木馬背后的攻擊者也暗示他們能夠加密ESXi。

針對(duì)macOS的惡意軟件

去年年底,蘋果推出了由自己的M1芯片搭載的設(shè)備,旨在取代其計(jì)算機(jī)中的英特爾處理器。在第一臺(tái) Apple M1計(jì)算機(jī)發(fā)布僅僅幾個(gè)月后,黑客就已經(jīng)重新編譯了代碼以使其適應(yīng)新的架構(gòu)。

這其中包括XCSSET的開發(fā)人員。XCSSET是去年首次發(fā)現(xiàn)的惡意軟件,它將惡意負(fù)載注入Mac上的 Xcode IDE 項(xiàng)目,此有效負(fù)載隨后在Xcode 中構(gòu)建項(xiàng)目文件期間執(zhí)行。XCSSET 模塊能夠讀取和轉(zhuǎn)儲(chǔ) Safari cookie,將惡意JavaScript代碼注入各種網(wǎng)站,從 Notes、微信、Skype、Telegram 等應(yīng)用程序中竊取文件和信息,并對(duì)文件進(jìn)行加密。我們觀察到的樣本中就包括一些專門為 Apple Silicon 芯片編譯的樣本。

Silver Sparrow 是另一款針對(duì) M1 芯片的惡意軟件。這類惡意軟件引入了一種濫用默認(rèn)封裝功能的新方法:不將惡意負(fù)載放置在預(yù)安裝或安裝后腳本中,而是將其隱藏在分發(fā) XML 文件中。此有效負(fù)載使用 JavaScript API 運(yùn)行 bash 命令以下載 JSON 配置文件,從“downloadURL”字段中提取 URL 以供下次下載。還為惡意樣本的持續(xù)執(zhí)行創(chuàng)建了適當(dāng)?shù)膯?dòng)代理。無(wú)論芯片架構(gòu)如何,JavaScript負(fù)載都可以執(zhí)行,對(duì)包文件的分析表明它同時(shí)支持Intel和M1芯片。

在macOS 平臺(tái)檢測(cè)到的大多數(shù)惡意對(duì)象都是廣告軟件。這些程序的開發(fā)人員也在更新代碼以支持 M1 芯片,比如 Pirrit 和 Bnodlero 家族。

網(wǎng)絡(luò)犯罪分子不只是增加對(duì)新平臺(tái)的拓展,有時(shí)他們會(huì)使用新的編程語(yǔ)言來(lái)開發(fā)“產(chǎn)品”。最近,macOS 廣告軟件開發(fā)人員越來(lái)越關(guān)注新語(yǔ)言的運(yùn)用,前段時(shí)間有不少用 Go 編寫的樣本,而最近網(wǎng)絡(luò)犯罪分子又將注意力轉(zhuǎn)向了Rust,比如 Convuster廣告軟件程序。

跟蹤軟件

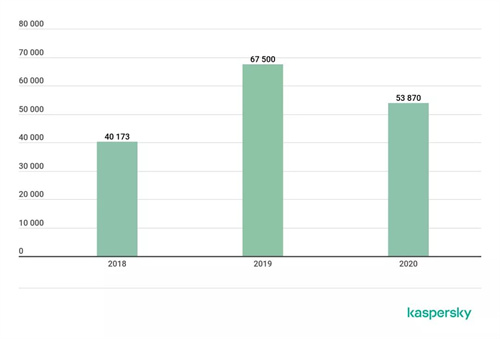

跟蹤軟件是一種商用軟件,指在他人不知情或未經(jīng)他人同意的情況下通過(guò)他們的設(shè)備監(jiān)視他人。歐洲性別平等研究所在2017 年的一份報(bào)告中表示,每 10 名受在線跟蹤影響的女性中,就有7人遭受過(guò)施暴者的身體暴力。反跟蹤軟件聯(lián)盟將跟蹤軟件定義為“可能促進(jìn)伴侶監(jiān)視、騷擾、虐待、跟蹤或暴力”的軟件。

近年來(lái),受跟蹤軟件影響的人數(shù)一直在增加,2020 年的人數(shù)受疫情影響有所下降,不過(guò)53,870 是一個(gè)很大的數(shù)字,而且這格數(shù)字是卡巴斯基客戶的數(shù)量,那么實(shí)際數(shù)字要高得多。

2020年最常檢測(cè)到的跟蹤軟件樣本是Monitor.AndroidOS.Nidb.a。此應(yīng)用程序以其他名稱的形式出售,如iSpyoo、TheTruthSpy 和 Copy9,也有以防盜保護(hù)程序出售的Cerberus,Cerberus 可以訪問(wèn)地理位置、拍照、截屏、錄制聲音,類似的還有Track My Phone(檢測(cè)為 Agent.af)、MobileTracker 和 Anlost。

全球檢測(cè)到的跟蹤軟件樣本前 10 名:

跟蹤軟件檢測(cè)數(shù)量最多的是俄羅斯、巴西和美國(guó)。

全球受跟蹤軟件影響最嚴(yán)重的 10 個(gè)國(guó)家/地區(qū):

2019 年,卡巴斯基和其他九名成員創(chuàng)建了反跟蹤軟件聯(lián)盟,并于去年創(chuàng)建了 TinyCheck,這是一個(gè)免費(fèi)工具,用于檢測(cè)移動(dòng)設(shè)備上的跟蹤軟件——專門為可能面臨家庭暴力的人提供的。

對(duì)企業(yè)的人肉搜索

當(dāng)提到人肉搜索時(shí),人們往往認(rèn)為它只適用于知名人士,但公司機(jī)密信息在泄露后同樣容易導(dǎo)致其成為受害者,比如多個(gè)勒索軟件團(tuán)伙就以泄露被盜公司數(shù)據(jù)的名義索要大額贖金。

網(wǎng)絡(luò)犯罪分子使用各種方法來(lái)收集機(jī)密的公司信息。

最簡(jiǎn)單的方法之一是使用開源情報(bào) (OSINT)——即從可公開訪問(wèn)的來(lái)源收集數(shù)據(jù)。互聯(lián)網(wǎng)為潛在的攻擊者提供了許多有用的信息,包括員工的姓名和職位,包括在公司擔(dān)任關(guān)鍵職位的人。

從員工的在線個(gè)人資料中收集的信息可用于設(shè)置 BEC(商業(yè)電子郵件威脅)攻擊,攻擊者通過(guò)冒充不同的員工與合作伙伴公司通信,說(shuō)服目標(biāo)執(zhí)行某些操作,例如發(fā)送機(jī)密數(shù)據(jù)或?qū)①Y金轉(zhuǎn)移到攻擊者控制的帳戶。BEC 攻擊還可用于收集有關(guān)公司的更多信息或訪問(wèn)有價(jià)值數(shù)據(jù)或公司資源,例如基于云的系統(tǒng)的憑據(jù)。

網(wǎng)絡(luò)犯罪分子還可以通過(guò)發(fā)送包含跟蹤像素的電子郵件獲取受害者的信息,諸如打開電子郵件的時(shí)間、收件人郵件客戶端的版本和 IP 地址等數(shù)據(jù)。這些數(shù)據(jù)讓攻擊者可以冒充受害人用于隨后的攻擊。

網(wǎng)絡(luò)釣魚仍然是攻擊者收集公司數(shù)據(jù)的有效方式。例如,攻擊者可能會(huì)模仿SharePoin 等業(yè)務(wù)平臺(tái)向員工發(fā)送釣魚鏈接,員工點(diǎn)擊鏈接后被重定向到釣魚網(wǎng)站,輸入公司帳戶憑據(jù)數(shù)據(jù)后被攻擊者捕獲。

除了郵件釣魚,還有電話釣魚的方式,要么直接致電員工并試圖“釣魚”公司信息,要么發(fā)送消息并要求他們撥打提供的號(hào)碼——這種方法曾在2020年7月的 Twitter黑客事件中使用過(guò),甚至出現(xiàn)了網(wǎng)絡(luò)犯罪分子獲取某國(guó)際公司CEO的音視頻內(nèi)容,利用deepfake技術(shù)模仿CEO的聲音,說(shuō)服該公司某分公司的管理團(tuán)隊(duì)向騙子轉(zhuǎn)賬的案例。