韓國(guó)原子能研究院(KAERI)??jī)?nèi)部網(wǎng)絡(luò)疑似被在其北部活動(dòng)的對(duì)手攻擊。據(jù)悉,KAERI成立于1959年,是一家開發(fā)核聚變和輻射融合技術(shù)的韓國(guó)政府研究機(jī)構(gòu)。

5月14日,攻擊者通過(guò)一家未具名的虛擬專用網(wǎng)絡(luò)(VPN)供應(yīng)商的漏洞,開展了入侵活動(dòng),訪問(wèn)KAERI內(nèi)部服務(wù)器。如果韓國(guó)的核電核心技術(shù)被泄露,它可能會(huì)是與2016年其國(guó)防網(wǎng)絡(luò)遭到黑客攻擊相媲美的特大安全事故。

入侵事件發(fā)生后,智庫(kù)團(tuán)隊(duì)采取相關(guān)措施:封鎖了攻擊者的IP地址,并對(duì)易受攻擊的VPN解決方案應(yīng)用了必要的安全補(bǔ)丁。然而,在事件披露上,研究人員卻試圖進(jìn)行隱瞞。

6月11日,SisaJournal(媒體)報(bào)道了攻擊,而6月16日,研究人員卻改口稱“沒有受到任何黑客攻擊”,一天后,也就是6月17日,他們又承認(rèn)了這一事實(shí),并且表示“安全團(tuán)隊(duì)似乎有失誤”。

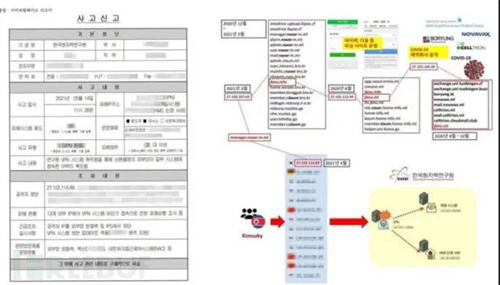

目前,進(jìn)一步的攻擊細(xì)節(jié)仍然在調(diào)查中。但此次共計(jì)涉及的13個(gè)IP地址中,其中“27.102.114[.]89”這一IP與之前朝鮮APT組織Kimsuky有關(guān),這也使得韓國(guó)更偏向?qū)⒐魵w因于朝鮮。

Kimsuky(又名VelvetChollima、BlackBanshee或Thallium)一直以針對(duì)韓國(guó)智庫(kù)和核電運(yùn)營(yíng)商的網(wǎng)絡(luò)間諜活動(dòng)而聞名。不久前,該組織攻擊者還通過(guò)安裝名為AppleSeed的Android和Windows后門來(lái)收集有價(jià)值信息,用于打擊韓國(guó)知名政府官員。

此外,雖然用于這次攻擊的VPN漏洞尚未可知,但來(lái)自PulseSecure、SonicWall、FortinetFortiOS和Citrix的未打補(bǔ)丁的VPN系統(tǒng)近年來(lái)受到了多個(gè)威脅參與者的攻擊,對(duì)VPN本身的安全問(wèn)題需要引起重點(diǎn)關(guān)注。