攻擊者在商業(yè)電子郵件泄露(BEC)攻擊中大量使用了X-rated釣魚誘餌。一份新的研究報告發(fā)現(xiàn),涉及到性暗示的社交工程學攻擊激增了974%,這些事件通常會針對公司的男性進行攻擊。

GreatHorn的威脅情報團隊發(fā)現(xiàn)了這一情況,并解釋說這并不是簡單的利用人類的性欲驅(qū)使用戶點擊這些具有暗示性材料。相反,這些突然出現(xiàn)在人們工作屏幕上的電子郵件是為了使用戶感到很震驚,這種策略被GreatHorn稱為 “炸藥式網(wǎng)絡釣魚 ”。

根據(jù)該報告,犯罪分子并不總是使用那些非常明顯的暗示,其目的是使用戶的心理失去平衡,內(nèi)心受到驚嚇,降低用戶大腦做出理性決定的能力。

漏洞、滲透、勒索、重復

據(jù)GreatHorn觀察,這些惡意網(wǎng)址主要做了以下的三件事。誘導用戶下載惡意軟件;將用戶引導到一個假的約會網(wǎng)站,誘使受害者輸入支付數(shù)據(jù);或跟蹤用戶進行后續(xù)的攻擊,報告稱這很可能會涉及到敲詐勒索。詐騙者通常會使用一種叫做電子郵件傳遞的策略來追蹤他們的受害者。

報告說:“一旦用戶點擊了電子郵件中的一個鏈接,他們的電子郵件地址就會自動傳遞給鏈接的網(wǎng)站。在這些攻擊中,網(wǎng)絡犯罪分子會利用他們收集到的信息,為后續(xù)階段的攻擊做準備”。

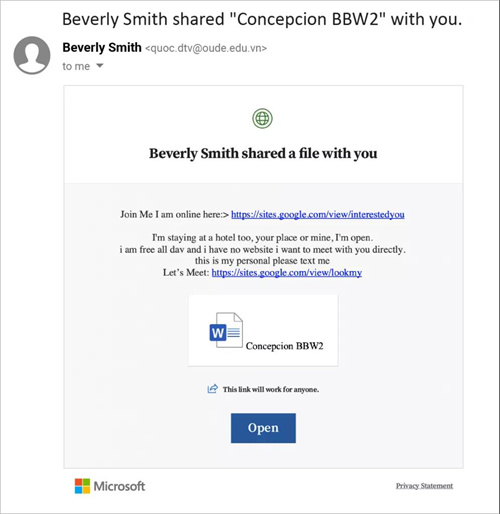

GreatHorn在這里分享了一個X級釣魚誘餌的例子,研究人員解釋說,這個鏈接會把用戶帶到一個照片網(wǎng)站,然后再引導到一個具有詐騙性的約會網(wǎng)站。

GreatHorn補充說:“這種方式收集的用戶數(shù)據(jù)將被傳輸給網(wǎng)絡犯罪分子,他們將利用這些數(shù)據(jù)達到各種惡意攻擊目的,如提款、敲詐或?qū)嵤┻M一步的欺詐行為。

除了會給個人帶來問題之外,這些網(wǎng)絡釣魚攻擊對組織來說也變得越來越危險。

令人震驚的 “網(wǎng)絡釣魚 ”攻擊

為了證明網(wǎng)絡釣魚的誘餌現(xiàn)在已經(jīng)變得多么陰險,Agari網(wǎng)絡情報部門(ACID)將8000個賬戶憑證放在他們所控制的釣魚網(wǎng)站上,然后仔細觀察接下來會發(fā)生什么。

該報告稱接下來發(fā)生的事情令人非常震驚。四分之一的賬戶憑證一經(jīng)發(fā)布就自動被攻擊者竊取。

幾乎所有(92%)被入侵的賬戶都是由攻擊者手動攻破的。該公司發(fā)現(xiàn),大約20%(五分之一)的賬戶在發(fā)布一個小時內(nèi)被訪問登錄,91%的賬戶在被入侵后一周內(nèi)被訪問登錄。

ACID團隊解釋說:“雖然大多數(shù)被攻擊的賬戶只被攻擊者訪問過一次,但我們觀察到一些特例,有些網(wǎng)絡犯罪分子對被攻擊的賬戶進行了持續(xù)的訪問”。

更糟糕的是,隨著這些攻擊者獲得了越來越多的賬戶訪問權(quán),這些賬戶就會被用來發(fā)動更多的攻擊。

他們警告說:“我們看到騙子創(chuàng)建了新的轉(zhuǎn)發(fā)規(guī)則,轉(zhuǎn)向了其他應用程序,包括微軟OneDrive和微軟團隊,他們會試圖向外發(fā)送釣魚郵件,有時甚至會是數(shù)以千計的;并且利用這些賬戶建立其他的BEC基礎設施。

網(wǎng)絡釣魚是最大的安全威脅

Lookout的Hank Schless告訴Threatpost,目前網(wǎng)絡釣魚是所有組織都面臨的最大的網(wǎng)絡安全挑戰(zhàn)之一。

他解釋說:“網(wǎng)絡釣魚攻擊幾乎可以作為所有網(wǎng)絡攻擊的催化劑。在過去的一年里,我們已經(jīng)看到了無數(shù)的勒索軟件攻擊和數(shù)據(jù)泄露的發(fā)生,這些都是由于個人的登錄憑證被泄露而引發(fā)的。”

Schless補充說,這種攻擊在移動設備上只會更加復雜,因為用戶一般會在通信、應用程序等之間來回的切換。

Netenrich公司的Sean Cordero說,現(xiàn)在是企業(yè)完全重新思考他們的IT運營策略和風險管理策略來有效應對網(wǎng)絡釣魚的時候了。

他解釋說:“他們需要了解自己企業(yè)可攻擊面的范圍,如果一個組織不知道他們所暴露的資產(chǎn)的數(shù)量,也就無法保護內(nèi)部資產(chǎn)和與外部環(huán)境的連接。不幸的是,那些組織嚴密、資金充足的攻擊者有足夠的時間和資源來找到攻擊點”。