“數(shù)據(jù)安全治理” 這個詞大家并不陌生,但是如何做好數(shù)據(jù)安全治理,很多用戶卻不清楚從何著手,對數(shù)據(jù)的合規(guī)利用也毫無頭緒。今天我們結(jié)合《數(shù)據(jù)安全法》來講解一下,如何才能做好數(shù)據(jù)安全治理,數(shù)據(jù)安全治理的步驟有哪些?

數(shù)據(jù)安全治理的本質(zhì)

數(shù)據(jù)因流動產(chǎn)生價值。企業(yè)內(nèi)部的數(shù)據(jù)會在整個企業(yè)內(nèi)部、甚至更大的范圍內(nèi)共享,如果想要保障數(shù)據(jù)被安全使用,那么就不能任由個人或部門各行其是地處置他們的數(shù)據(jù),數(shù)據(jù)活動需要在一個企業(yè)的規(guī)范框架約束下進行。如果數(shù)據(jù)是敏感或關鍵性的,那么使用、傳輸或存儲這類的數(shù)據(jù),會需要特別的處置,這種情況下也不能任由個人或部門各行其是,而是需要在一個企業(yè)的安全策略框架約束下進行。

企業(yè)數(shù)據(jù)安全治理的本質(zhì)是建立一組企業(yè)的“數(shù)據(jù)法規(guī)”,由這些法規(guī)來規(guī)范企業(yè)所有人員的所有數(shù)據(jù)活動。

數(shù)據(jù)安全治理的定義

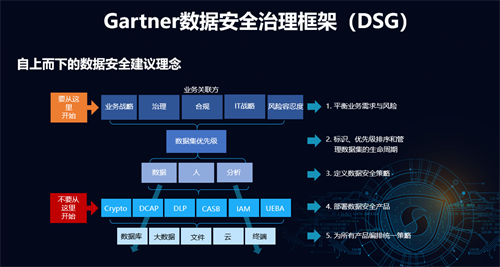

Gartner提出,數(shù)據(jù)安全治理不僅僅是一套用工具組合的產(chǎn)品級解決方案,而是從決策層到技術層,從管理制度到工具支撐,自上而下貫穿整個組織架構(gòu)的完整鏈條。組織內(nèi)的各個層級之間需要對數(shù)據(jù)安全治理的目標和宗旨取得共識,確保采取合理和適當?shù)拇胧宰钣行У姆绞奖Wo信息資源。

數(shù)據(jù)安全治理的步驟

Gartner建議,對數(shù)據(jù)進行數(shù)據(jù)安全治理,建立以人為中心,自上而下的數(shù)據(jù)安全治理體系。數(shù)據(jù)安全治理分為以下幾個步驟:

數(shù)據(jù)的分級分類

從風險角度看,首先,公司有哪些數(shù)據(jù)是最重要的數(shù)據(jù),把這些最重要的數(shù)據(jù)區(qū)分出來,對數(shù)據(jù)進行分級分類,然后,根據(jù)誰會使用這些數(shù)據(jù)來去做什么,形成數(shù)據(jù)安全的策略。

很多企業(yè)單位在開始去做數(shù)據(jù)安全分級分類的時候,面對海量數(shù)據(jù)不知如何入手。我們建議從業(yè)務入手,自上而下的進行數(shù)據(jù)梳理。我們要做一個分級分類的指南,需要定位到數(shù)據(jù)最后落地的點,以及數(shù)據(jù)以什么形態(tài)存在。我們按照普遍性原則來看,可以把數(shù)據(jù)定義成1~5級的這種模式。

制定數(shù)據(jù)安全策略

通過第一步的數(shù)據(jù)梳理,我們可以了解到此類業(yè)務數(shù)據(jù)分布在何處,誰會去使用這些數(shù)據(jù)去做什么樣的事情,誰可能去接觸到這些數(shù)據(jù)?此類數(shù)據(jù)泄露或者丟失會帶來什么樣的后果。經(jīng)過綜合指數(shù)加權(quán)計算,我們可以得到某種數(shù)據(jù)泄露的風險值,根據(jù)風險值來對數(shù)據(jù)分級,比如級別定成公開、機密、絕密,不同級別數(shù)據(jù)需要采取什么樣的策略,監(jiān)控、阻止、告警、加密等。

采取的數(shù)據(jù)安全管理技術我們根據(jù)數(shù)據(jù)的分級分類,結(jié)合業(yè)務,決定采用何種數(shù)據(jù)安全技術作為支撐。通常采取的技術有6類,分別是:DLP、UEBA、CASB、IAM、加解密、DCAP。

數(shù)據(jù)安全治理涉及到的產(chǎn)品

DLP

DLP通過對數(shù)據(jù)的內(nèi)容的識別,對數(shù)據(jù)的存儲、使用和傳輸對它進行發(fā)現(xiàn)和保護。比如有一個word文檔,在 Word文檔里面有一張圖片,圖片里面可能是通過屏幕截圖的方式去截下來一個 Excel表,這個表里面的內(nèi)容是姓名、身份證號和信用卡號, DLP能通過內(nèi)容識別發(fā)現(xiàn),知道這個Word文檔里面包含了多少個身份證號。

UEBA

UEBA技術是對人的行為進行分析的技術,它的核心點是人。我們所有的數(shù)據(jù)泄露都是通過人的行為完成的。我們要去抓住“壞人”,就是通過UEBA對人的行為進行分析。采用行為分析的方式,可以在一大堆的“好人”里面發(fā)現(xiàn)有誰干了壞事。“壞人”總是會干一些異常的事情,UEBA通過行為的采集,就知道誰在整個數(shù)據(jù)使用的過程中,誰做了哪些動作,或者操作了哪些數(shù)據(jù)。通過大量的數(shù)據(jù)的獲取,基于網(wǎng)絡的、協(xié)議的行為,比如你上網(wǎng)都訪問了什么樣的網(wǎng)站,外發(fā)了那些敏感數(shù)據(jù)、在電腦上做了哪些操作等等,把所有的操作行為,放在基于人工智能算法的系統(tǒng)里進行分析,看究竟誰做了什么樣的壞事。這種分析會把每個人自己的當前的行為和過去的行為進行比較,和你周圍同事的行為進行比較。

CASB

CASB主要是用來保護云端的數(shù)據(jù),現(xiàn)在越來越多的金融企業(yè)開始使用SaaS服務模式。CASB主要是為了解決影子IT的問題,保護企業(yè)使用SaaS服務時潛在的數(shù)據(jù)安全風險。

CASB對于云安全的重要性,就像防火墻對于網(wǎng)絡安全一樣。

各種SaaS服務,在一些服務中充滿了數(shù)據(jù)安全的陷阱,比如對上傳數(shù)據(jù)的所有權(quán)聲明、對用戶操作和行為的監(jiān)控、服務商自身的安全保護等,很容易造成企業(yè)員工在使用非企業(yè)IT評估過的SaaS服務時泄露企業(yè)的核心數(shù)據(jù)資產(chǎn)。通過CASB技術,能有效的保護企業(yè)員工訪問低風險級別的SaaS服務。

IAM

IAM就是身份與訪問的管理。所有對數(shù)據(jù)能產(chǎn)生威脅的都是人,無論這個人員來自于內(nèi)部還是外部,所有的動作都是人在操作。做數(shù)據(jù)治理的時候需要首先明確人員的身份,誰,使用什么樣的設備,可以訪問哪些敏感數(shù)據(jù),可以訪問哪些應用系統(tǒng)中的哪些模塊。

加解密

加解密是針對數(shù)據(jù)的可用性采用的非常強有力的管理手段。加密是指看不見、打不開、拿不走。數(shù)據(jù)一旦做了加密之后,如果不具備相應的權(quán)限,就無法看見這些內(nèi)容。加解密往往應用在對數(shù)據(jù)的保護級別非常高的場景,因為伴隨加解密的同時往往是大量計算資源的投入和業(yè)務處理的不便捷性。

DCAP

DCAP是指對數(shù)據(jù)的審計與保護。我們對數(shù)據(jù)在企業(yè)的使用,需要有一個可視化的管理,能發(fā)現(xiàn)誰使用了哪些數(shù)據(jù),這些數(shù)據(jù)是怎樣流動的,通過DCAP技術能知道誰在去讀寫或者獲取這些敏感數(shù)據(jù)。