趨勢科技研究員發(fā)現,攻擊者正使用新版Linux挖礦木馬瞄準華為云用戶;

新版木馬會禁用華為云Linux代理進程hostguard、華為云用戶重置密碼的代理進程cloudResetPwdUpdateAgent等安全相關默認程序,并擁有較高的隱蔽和防刪除能力;

新版木馬主要利用云服務配置錯誤發(fā)動攻擊,比如弱密碼、未授權訪問漏洞等。

曾于2020年針對Docker容器的Linux加密貨幣挖礦木馬最近迎來新版本,將矛頭指向華為云等新興云服務商。

根據趨勢科技研究人員對最新惡意活動的分析結論,這款惡意軟件已經在保留原有功能的同時進一步發(fā)展出新的攻擊能力。

具體來講,新版本中的防火墻規(guī)則創(chuàng)建功能已經被注釋掉(但仍然存在),而且仍會刪除網絡掃描程序以將其他主機映射至API相關的端口。

這個新版本僅針對云環(huán)境,而且會尋找并刪除此前感染系統(tǒng)中可能存在的一切其他加密貨幣挖礦腳本。當感染Linux系統(tǒng)后,這款挖礦木馬會分步執(zhí)行以下操作,包括刪除由其他加密貨幣挖礦木馬分發(fā)者創(chuàng)建的用戶。

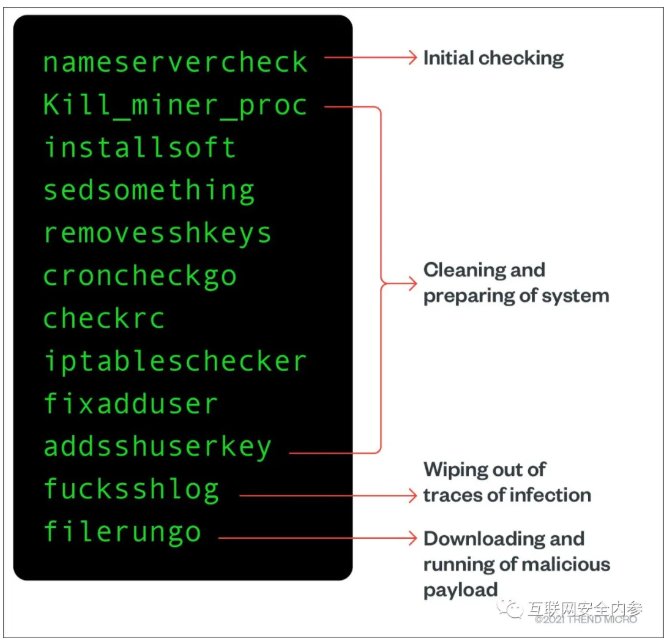

惡意軟件的行動順序

在刪除其他攻擊者創(chuàng)建的用戶之后,此木馬會添加自己的用戶,這也是以云為目標的挖礦木馬的常見操作。但與其他常見木馬不同的是,這款惡意軟件會把用戶賬戶添加至sudoers列表當中,即賦予其root訪問權限。

為了確保長久駐留在目標設備上,攻擊者還使用自有ssh-RSA密鑰修改系統(tǒng),并將文件權限變更為鎖定狀態(tài)。

如此一來,即使其他攻擊者未來也取得了設備訪問權,也仍無法全面控制這臺受感染的機器。

此木馬還會安裝Tor代理服務以保護通信內容免受網絡掃描檢測與審查,并由此傳遞所有連接以實現匿名化訪問。

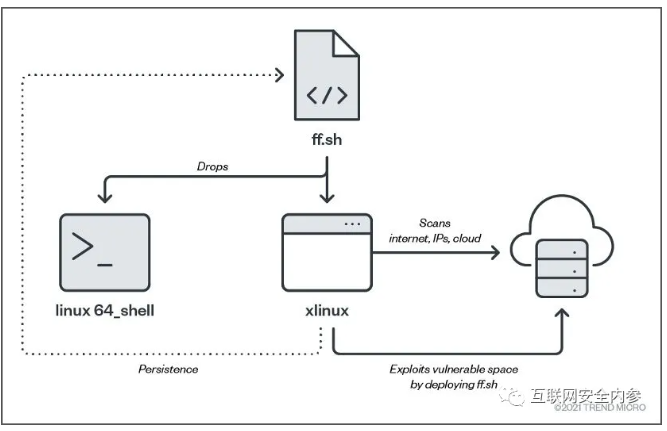

二進制文件部署圖

這里投放的各個二進制文件(“l(fā)inux64_shell”, “ff.sh”, “fczyo”, “xlinux”)都經過一定程度的混淆,趨勢科技還在部署當中發(fā)現了使用UPX加殼程序的跡象。

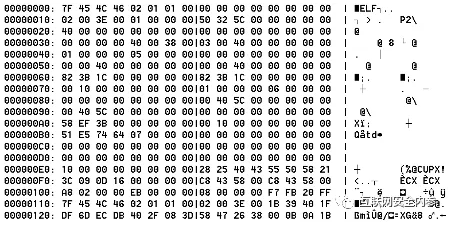

在二進制文件中發(fā)現的UPX標頭

攻擊者還進一步篡改并調整二進制文件,著力回避自動分析及檢測工具的追蹤。

在設備上站穩(wěn)腳跟后,接下來就是利用惡意腳本與加密貨幣挖礦木馬完成后續(xù)感染。

在此次攻擊中掃描到的已知漏洞包括:

SSH弱密碼

Oracle Fusion Middleware的Oracle WebLogic Server產品漏洞(CVE-2020-14882)

Redis未授權訪問或弱密碼

PostgreSQL未授權訪問或弱密碼

SQLServer弱密碼

MongoDB未授權訪問或弱密碼

文件傳輸協議(FTP)弱密碼

云服務商正面臨挖礦木馬的狂轟濫炸

華為云推出的時間相對較晚,但這家科技巨頭宣稱已經為超過300萬客戶提供服務。趨勢科技已將此次攻擊通報給華為,但尚未收到確認回復。

無論大家是否部署有實例,請注意,僅憑漏洞評估與惡意軟件掃描可能不足以抵御本輪攻擊。您需要評估云服務商的安全模型并調整使用方式,通過進一步保護建立必要的安全補充措施。

自今年年初以來,以云環(huán)境為目標的挖礦木馬一直在增加。只要加密貨幣價格繼續(xù)一路飆升,攻擊者們在開發(fā)更強大、更難被發(fā)現的挖礦木馬方面就始終擁有旺盛的動力。