文獻標(biāo)識碼: A

文章編號: 0258-7998(2014)08-0143-04

隨著世界經(jīng)濟全球化的加劇和信息技術(shù)的不斷發(fā)展,移動終端逐漸成為人們?nèi)粘I钪胁豢苫蛉币徊糠郑_放的互聯(lián)網(wǎng)絡(luò)環(huán)境增加了網(wǎng)絡(luò)對象間數(shù)據(jù)交互的復(fù)雜度和失信率,因此移動終端的相關(guān)安全問題顯得尤為重要。

目前,國內(nèi)外對安全可信方面的研究已取得了一些的研究成果,但在移動終端可信方面的研究還比較滯后。在系統(tǒng)的可信度方面,參考文獻[1]為可用化評估準(zhǔn)則DBench提出了一個高級體系構(gòu)架,但沒有聯(lián)系具體的應(yīng)用背景;參考文獻[2]從系統(tǒng)的可信性方面探討了軟件的體系結(jié)構(gòu);參考文獻[3]從軟件組件的角度來研究可信軟件體系結(jié)構(gòu),提出了基于組件的容錯軟件結(jié)構(gòu)以滿足高可信應(yīng)用的要求;參考文獻[4]則在COTS(Commercial Off-The-Shelf)軟件組件的基礎(chǔ)上通過一種有效的系統(tǒng)方法來構(gòu)建可信系統(tǒng)。在共享數(shù)據(jù)硬件設(shè)計方面,參考文獻[5]設(shè)計了共享內(nèi)存模型,實現(xiàn)多個處理器之間的高速數(shù)據(jù)傳輸,但該結(jié)構(gòu)在處理器數(shù)目增多時會異常復(fù)雜;MPI的分布式內(nèi)存結(jié)構(gòu)雖然適合并行計算系統(tǒng),但需專門設(shè)計數(shù)據(jù)通信層來處理數(shù)據(jù)傳輸,編程模型復(fù)雜[6]。因此,如何在高計算性能下實現(xiàn)對復(fù)雜網(wǎng)絡(luò)環(huán)境中移動終端的安全約束,是移動可信終端安全亟待解決的關(guān)鍵問題。

綜上分析,移動可信終端的研究還存在以下問題:(1)沒有一種有效的移動終端可信服務(wù)的描述規(guī)范以及可信服務(wù)驗證機制; (2)移動終端硬件層面的數(shù)據(jù)交互設(shè)計中,缺乏高速數(shù)據(jù)傳輸?shù)臄?shù)據(jù)可信框架,底層數(shù)據(jù)的可信性得不到保障。本文基于已有研究成果[7-8],提出了一種基于可信的移動終端安全數(shù)據(jù)交互方案,從底層的硬件設(shè)計和上層的接入認(rèn)證方案兩個層面對移動終端進行了安全性設(shè)計。

1 移動可信終端結(jié)構(gòu)

移動可信終端的設(shè)計分為兩部分:(1)著重于網(wǎng)絡(luò)應(yīng)用服務(wù)的接入安全,使移動可信終端在復(fù)雜的網(wǎng)絡(luò)環(huán)境中能有效地鑒別可信域端口,實現(xiàn)自可信驗證與雙向可信驗證; (2)側(cè)重于底層可信度量,采用TPM為核心部件,在系統(tǒng)中提供完整性度量、安全存儲、可信報告以及密碼服務(wù)等功能,確保移動可信終端的自身可信。終端的結(jié)構(gòu)如圖1所示。

2 移動可信終端上層設(shè)計

2.1可信框架

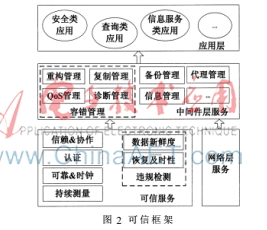

由于移動終端往往處于高度動態(tài)變化、不確定因素眾多的環(huán)境中,需要有效的網(wǎng)絡(luò)體系及其動態(tài)控制方法保證端到端的數(shù)據(jù)可信傳遞,使網(wǎng)絡(luò)具有較強的容錯性和穩(wěn)定性。本文提出的可信框架針對性地描述了面向服務(wù)的端到端的可信服務(wù)層,保證數(shù)據(jù)服務(wù)在網(wǎng)絡(luò)傳輸中數(shù)據(jù)動作的規(guī)范性、安全性和穩(wěn)定性,如圖2所示。

2.2 可信認(rèn)證方案

可信認(rèn)證方案中,假定移動終端的用戶持有終端使用權(quán)口令和移動網(wǎng)絡(luò)運營商頒發(fā)的全球用戶身份模塊(USIM),其支持對網(wǎng)絡(luò)的認(rèn)證,并包含密碼運算和存儲用戶的數(shù)字證書以及敏感信息等功能。由于移動可信終端基于TPM模塊,所以在方案中還應(yīng)包含有自己的私鑰、證書TPMCert、與生物采集設(shè)備BI(如指紋采集、瞳孔識別等)共享的密鑰Keyshare。MT是代表自行開發(fā)的移動平臺,NAT是網(wǎng)絡(luò)接入端口。可信認(rèn)證方案步驟如圖3所示。

(1) USIM→MT:r1,USIMID,PR1

MT在接通電源時刻需要進行自身平臺完整性校驗。USIM模塊首先向MT發(fā)送隨機數(shù)r1、USIM的身份標(biāo)識USIMID和平臺驗證請求PR1。

(2) MT→BI:r2,TPMID,PR2

MT在接收到USIM的平臺驗證請求后,通過I/O總線向BI發(fā)送隨機數(shù),TPM的身份標(biāo)識TPMID以及BI的驗證請求PR2。

(3) BI→MT:EACBI

EACBI=AC(E(Keyshare,r2),TPMID||BIHash) (1)

式中||為級聯(lián)符號。BI在收到PR2后,計算BI完整信息的Hash值BIHash,并利用Keyshare對收到的隨機數(shù)r2進行加密,最后通過式(1)計算BI認(rèn)證碼EACBI,隨后BI通過總線將EACBI發(fā)還給MT進行驗證。

(4) MT→USIM:r3,TPMCert,TPMSig,ER

TPMSig=Sig(TPMSK,r1||r3||USIMID||PCR) (2)

MT收到EACBI,利用自身產(chǎn)生的隨機數(shù)r2結(jié)合預(yù)存的BIHash按照式(1)計算出校驗認(rèn)證碼EACBI′。若EACBI≠EACBI′,則表明BI信息不完整,校驗終止;反之則繼續(xù)驗證。當(dāng)BI信息驗證通過后,MT產(chǎn)生隨機數(shù)r3,并利用自己的私鑰TPMSK對自身的PCR值、操作事務(wù)記錄ER和r3按照式(2)進行簽名后,連同TPMCert一起發(fā)送給USIM。

(5) USIM→NAT:TS,r1,r3,TPMCertID, NAI, ER, TPMSig,

EACTPMID

EACTPMID=AC(KeyAU,TS||TPMCertID,||r1||r3||ER) (3)

USIM將證書TPMCert送入移動網(wǎng)絡(luò)接入端進行驗證,需要借助時間戳TS、TPMCertID和密鑰KeyAU來驗證整個移動終端平臺的合法性。若已經(jīng)擁有驗證過的TPMCert,則直接校驗簽名TPMSig的合法性。如果簽名校驗失敗,則終止認(rèn)證過程;反之則提示用戶輸入用戶口令,獲取權(quán)限來控制MT。

(6) NAT→TPMNAT:r1′,NATID,PR1′,EACNAT

NAT也需要進行自身平臺完整性校驗。首先計算完整信息的Hash值NATHash,將自身產(chǎn)生的隨機數(shù)r1′、NAT的身份標(biāo)識NATID、平臺驗證請求PR1′和利用共享密鑰算出的EACNAT一同發(fā)給TPM進行平臺完整性驗證。其中EACNAT的計算方法與式(1)類似。

(7) TPMNAT→NAT:r1′,NATID,PR1′,EACNAT

TPMNAT利用式(1)算出EAC′NAT驗證是否與接收到的EACNAT相同。若不同,則表明網(wǎng)絡(luò)接入端平臺不可信,不允許接入;反之,則將賦予NAT權(quán)力對接入的移動終端進行證書驗證,并更新操作事務(wù)記錄ERNAT。

(8) NAT→USIM:EACNAT,AS

EACNAT=AC(KeyAU,r1||r3||AS||TPMID||TS) (4)

NAT獲得TPM驗證結(jié)果,若平臺驗證失敗,則發(fā)送結(jié)果至USIM,通知網(wǎng)絡(luò)接口不可接入;若驗證成功,則NAT根據(jù)收到的用戶身份網(wǎng)絡(luò)標(biāo)識恢復(fù)出KeyAU,根據(jù)式(3)校驗EACTPMID的合法性。NAT利用TPMCertID獲取合法的TPMCert,并檢驗TPMSig,最后利用式(4)算出認(rèn)證碼。其中AS包含的是NAT平臺自身、TPMSig以及TPMCert的驗證結(jié)果。

(9) USIM→MT

USIM端得到證書驗證結(jié)果,若驗證結(jié)果失敗,則同步驟(5),通過TPM校驗用戶的口令,獲取權(quán)限來控制接入網(wǎng)絡(luò)的MT。

3 移動可信終端底層設(shè)計

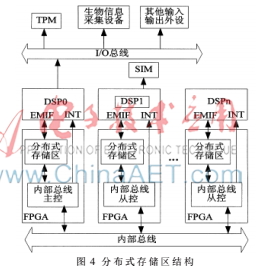

根據(jù)圖1的設(shè)計結(jié)構(gòu),底層采用可信TPM芯片,從移動終端加電到系統(tǒng)內(nèi)核載入,可信根都會按照固定順序鏈?zhǔn)絺鬟f,過程的關(guān)鍵代碼都經(jīng)過完整性驗證。同時利用DSP結(jié)合分布式內(nèi)存儲存機制,提供了終端底層高性能數(shù)據(jù)訪問通道。基于TPM可信芯片的自定義內(nèi)部總線的分布式存儲區(qū)結(jié)構(gòu)如圖4所示。

DSP0為主控CPU,負(fù)責(zé)對移動可信平臺的可信啟動和檢測、外部設(shè)備的管理以及操作系統(tǒng)的加載運行。其他DSP為輔CPU,主要實現(xiàn)對移動通信的管理、外接SIM接口和其他功能。分布式存儲區(qū)及內(nèi)部總線控制器都在FPGA中實現(xiàn),各分布式存儲區(qū)之間的數(shù)據(jù)拷貝是透明的,減少了DSP用于數(shù)據(jù)傳輸?shù)拈_銷。

(1)分布式存儲空間與訪問

設(shè)計中,F(xiàn)PGA負(fù)責(zé)各分布式存儲區(qū)存儲空間分配,劃分成16個4 KB的區(qū)間,分配給不同的DSP。DSP采用異步方式訪問其本地存儲區(qū),可訪問不同速度的異步器件[6]。讀、寫訪問時序如圖5所示。

(2) 內(nèi)部總線消息傳遞

內(nèi)部總線提供16位地址總線、32位數(shù)據(jù)總線及2個控制信號,采用非復(fù)用的同步廣播方式的總線型拓?fù)浣Y(jié)構(gòu),其傳輸規(guī)范如下:①總線主節(jié)點唯一對應(yīng)DSP0,從節(jié)點對應(yīng)輔DSP;②主節(jié)點提供總線控制信號,且基于同一內(nèi)部時鐘的觸發(fā),數(shù)據(jù)傳輸過程中不需涉及握手;③通過地址線來尋址數(shù)據(jù)發(fā)送方。地址高4位對應(yīng)DSP的編號為數(shù)據(jù)發(fā)送方,其余為接收方。

(3)存儲區(qū)數(shù)據(jù)一致性

當(dāng)內(nèi)部總線數(shù)據(jù)傳輸執(zhí)行時,為避免內(nèi)部總線數(shù)據(jù)讀寫與DSP讀寫之間的沖突,采用圖6所示的存儲區(qū)一致性模型和同步策略。

4 實驗與分析

本文設(shè)計了移動可信終端的原型實驗平臺,圖7是SignalTapII在移動可信終端執(zhí)行完可信啟動后捕獲到的內(nèi)部總線傳輸波形部分截圖(采樣時鐘頻率為125 MHz,采樣深度是128)。圖中表明在多處理器并行的架構(gòu)設(shè)計下,依然有較高的數(shù)據(jù)傳輸速率(10 M×32 b/s),在可信的基礎(chǔ)上保證了移動終端的數(shù)據(jù)交互,在一定程度上提高了移動終端的計算性能,可靠性高。

在可信認(rèn)證方案方面,與TPM標(biāo)準(zhǔn)方案進行了對比,本方案在密碼運算量和處理效率兩個方面占有較大優(yōu)勢,尤其是方案中的網(wǎng)絡(luò)接入端的自身可信驗證,讓移動可信終端對網(wǎng)絡(luò)接入端的默認(rèn)可信轉(zhuǎn)向驗證可信,大大提高了移動終端的安全性。

本文提出的移動可信終端設(shè)計方案底層基于TPM芯片,建立高性能的消息傳遞機制和數(shù)據(jù)一致性模型;同時提出中間件層服務(wù)相隔離思想,設(shè)計了網(wǎng)絡(luò)可信認(rèn)證方案,在一定程度上解決了移動終端的安全問題。同時,該方案也有不足之處,本存儲機制針對特殊應(yīng)用,僅需進行靜態(tài)源和目的地址的數(shù)據(jù)傳輸, 擴展性有待提高。

參考文獻

[1] ZHU J, MAURO J, PRAMANICK I. R3-A framework foravailability benchmarking[C]. In: proc. Int. Conf. on Dep-endable Systems and Networks (DSN 2003), San Francisco,CA, USA,2003:86-87.

[2] SARIDAKIS T, ISSARNY V. Developing dependable sys-tems using software architecture[C]. Proc. 1st Working IFIPConference on Software Architecture, 1999:83-104.

[3] GUERRA P A D C, RUBIRA C, LEMOS R D. A fault-tolerant software architecture for component-based systems[C].Architecting Dependable Systems, LNCS,2003,2677:129-149.

[4] GUERRA P A D C, RUBIRA C M F,ROMANOVSKY A, etal. A dependable architecture for COTS-based software sys-tems using protective wrappers[C]. Architecting DependableSystems II, LNCS, 2004,3069:147-170,.

[5] Yan Luxin, Zhang Tianxu, Zhong Sheng. A DSP/FPGA-based parallel architecture for real-time image processing[C].Proc. of 6th World Congress on Control and Automation,Dalian, China, 2006:10022-10025.

[6] HURWITZ J G, Feng Wuchun. Analyzing MPI performanceover 10-gigabit ethernet[J]. Journal of Parallel and Distri-buted Computing, 2005,65(10):1253-1260.

[7] Gu Xin, Xu Zhengquan, Xiong Lizhi, et al. The securityanalysis of data re-encryption model in cloud services[C].Source: Proceedings-2013 International Conference on Com-putational and Information Sciences, ICCIS 2013,2013:98-101.

[8] Gu Xin, Xu Zhengquan, Wang Tao, et al.Trustedserviceapplication framework on mobile network[C]. Source: Pro-ceedings-IEEE 9th International Conference on UbiquitousIntelligence and Computing and IEEE 9th InternationalConference on Autonomic and Trusted Computing,UIC-ATC2012, 2012:979-984.