一、FireEye紅隊(duì)工具被竊事件概述

2020年12月8日,火眼公司(FireEye)在其官方網(wǎng)站發(fā)布公告稱[1],“高度復(fù)雜的威脅行動者”攻擊了其內(nèi)網(wǎng)并竊取了用于測試客戶網(wǎng)絡(luò)的紅隊(duì)(Red Team)工具。紅隊(duì)機(jī)制是一組經(jīng)過組織和授權(quán)的安全專家,模仿潛在的攻擊者并使用工具對企業(yè)進(jìn)行攻擊,以評估企業(yè)的檢測和響應(yīng)能力以及系統(tǒng)的安全狀況。FireEye以高級網(wǎng)絡(luò)威脅防護(hù)服務(wù)為自身定位的美國企業(yè),為其客戶提供紅隊(duì)工具,實(shí)現(xiàn)可以模擬多個威脅行為體活動以進(jìn)行安全測試評估。

FireEye表示,此次事件是由具有一流攻擊能力的國家發(fā)動的攻擊。攻擊者專門制定了針對FireEye的攻擊手段,使用了一些之前從未見過的新技巧。攻擊者在戰(zhàn)術(shù)方面受過高度訓(xùn)練,執(zhí)行時紀(jì)律嚴(yán)明且專注,并使用對抗安全工具和取證檢查的方法執(zhí)行隱蔽的攻擊行動。被竊取的紅隊(duì)工具的范圍從用于自動化偵察的簡單腳本到類似于CobaltStrike和Metasploit等公開可用技術(shù)的整個框架。FireEye聲稱泄漏工具不包含0day漏洞利用工具,被盜取的部分紅隊(duì)工具此前已發(fā)布給社區(qū),或已經(jīng)在其開源虛擬機(jī)測試套件CommandoVM中[2]。

圖1-1 CommandoVM的構(gòu)建(引自Freebuf)

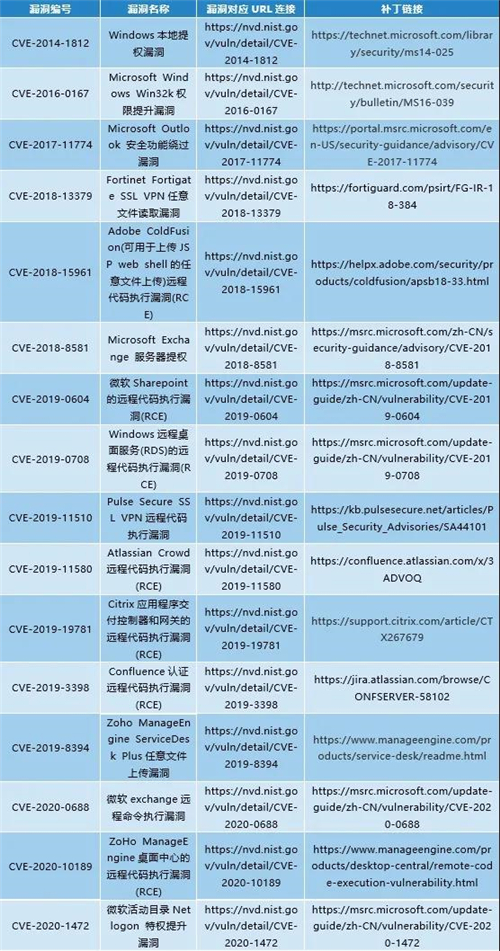

FireEye聲稱,目前正在與聯(lián)邦調(diào)查局和包括微軟在內(nèi)的其他主要合作伙伴積極展開調(diào)查,且尚未看到任何攻擊者泄露或使用這些被盜取的紅隊(duì)工具。但為了防止?jié)撛诠粽呃帽桓`取的紅隊(duì)工具進(jìn)行網(wǎng)絡(luò)攻擊,已針對Snort、Yara、ClamAV和OpenIOC等公開可用技術(shù)在GitHub上發(fā)布了300多種對策,并發(fā)布了需要更新補(bǔ)丁的CVE列表[3]。公布的紅隊(duì)工具檢測規(guī)則中分為60個大類,304個小類。從檢測規(guī)則的名稱上看,對應(yīng)的紅隊(duì)工具除1個macOS系統(tǒng)后門工具和2個Linux木馬外均應(yīng)用于Windows系統(tǒng)。規(guī)則文件主要采用了Snort、Yara、ClamAV和OpenIOC四種開源安全檢測框架規(guī)則編寫,其中包括29個Snort規(guī)則文件、164個Yara規(guī)則文件、23個ClamAV規(guī)則文件、88個OpenIOC規(guī)則文件[4]。

二、從威脅框架視角對失竊工具的能力評估

FireEye公司被竊的相關(guān)工具根據(jù)名稱主要分為APT工具、后門、黑客工具、DLL劫持工具等,既有腳本和二進(jìn)制工具,也有相關(guān)利用框架。

盡管FireEye這些工具不涉及0day漏洞,但基于FireEye高水平的紅隊(duì)能力,在面對脆弱的單點(diǎn)系統(tǒng)和難以全面有效修復(fù)的漏洞的系統(tǒng)時,其依然是可以高效利用的。

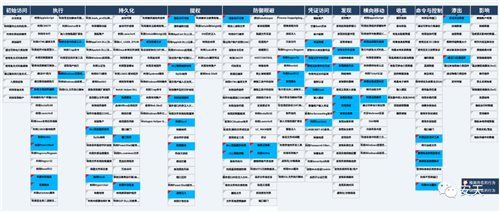

安天CERT梳理本次被竊密工具對應(yīng)的ATT&CK能力映射圖譜,可以看出本批工具可以實(shí)現(xiàn)的戰(zhàn)術(shù)動作覆蓋了ATT&CK威脅框架12個戰(zhàn)術(shù)階段中的11個,可以實(shí)現(xiàn)46個戰(zhàn)術(shù)動作,在目標(biāo)未打全對應(yīng)補(bǔ)丁的情況下,有較強(qiáng)的目標(biāo)殺傷力:

圖2-1 工具對應(yīng)的ATT&CK映射圖譜

三、網(wǎng)絡(luò)軍火擴(kuò)散和泄露影響歷史事件的回顧

FireEye紅隊(duì)工具被竊是一起典型的武器級惡意代碼和漏洞利用工具失竊事件。安天較早關(guān)注了網(wǎng)絡(luò)軍火的擴(kuò)散和泄露問題,并進(jìn)行了持續(xù)的跟蹤研究。2015年5月27日安天發(fā)布APT分析報告《一例針對中國政府機(jī)構(gòu)的準(zhǔn)APT攻擊中所使用的樣本分析》[5](點(diǎn)擊查看),即針對某國攻擊組織使用Cobalt Strike對我有關(guān)部委進(jìn)行攻擊進(jìn)行了分析曝光。并在報告中指出“我們需要提醒各方關(guān)注的是,鑒于網(wǎng)絡(luò)攻擊技術(shù)所存在的極低的復(fù)制成本的特點(diǎn),當(dāng)前已經(jīng)存在嚴(yán)峻的網(wǎng)絡(luò)軍備擴(kuò)散風(fēng)險。”

近些年來,網(wǎng)絡(luò)軍火泄露時有發(fā)生,以下列舉近幾年來較為典型的事件:

Hacking Team攻擊工具源代碼泄露

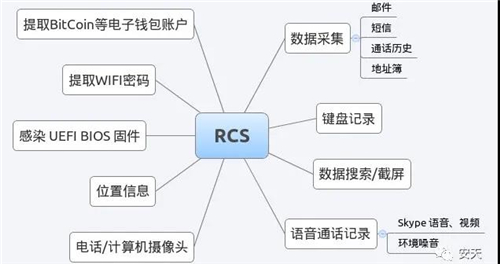

2015年7月,安全公司HackingTeam數(shù)據(jù)被竊,多達(dá)400G數(shù)據(jù)被公之于眾,包括Hacking Team RCS遠(yuǎn)程控制系統(tǒng)套件等各類程序源碼、郵件、漏洞研究報告以及商務(wù)信息等。Hacking Team在意大利米蘭注冊了一家軟件公司,主要向各國政府及法律機(jī)構(gòu)銷售入侵及監(jiān)視功能的軟件。其RCS遠(yuǎn)程控制系統(tǒng)可以監(jiān)測互聯(lián)網(wǎng)用戶的通訊、解密用戶的加密文件及電子郵件,記錄Skype及其他VoIP通信,也可以遠(yuǎn)程激活用戶的麥克風(fēng)及攝像頭。安天CERT負(fù)責(zé)人李柏松在2015年ISC峰會上,做了《網(wǎng)絡(luò)安全威脅中的商業(yè)軍火》對此事件進(jìn)行了分享。

圖3-1 被泄露的商業(yè)木馬RCS的部分功能和所支持的平臺

影子經(jīng)紀(jì)人泄露方程式組織的攻擊工具

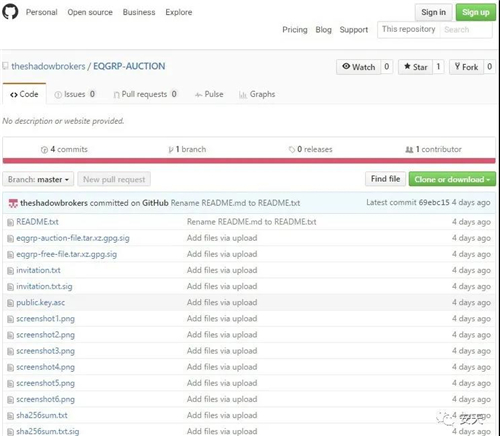

2016年8月,一個自稱“影子經(jīng)紀(jì)人”(The Shadow Brokers)的個人(或組織)聲稱入侵了網(wǎng)絡(luò)間諜組織“方程式”(Equation)[6],并以100萬比特幣(當(dāng)時約價值5.6億美元)的價格,公開拍賣所掌握的方程式組織的攻擊工具。“方程式組織”被認(rèn)為是美國國家安全局NSA下屬機(jī)構(gòu)。為證明成功入侵的真實(shí)性,影子經(jīng)紀(jì)人于當(dāng)月13日在開源項(xiàng)目托管平臺GitHub加密發(fā)布了這些攻擊工具,并有意將其中的少量攻擊工具以明文形式發(fā)布。

圖3-2 影子經(jīng)紀(jì)人第一次泄露列表

影子經(jīng)紀(jì)人泄露——“永恒之藍(lán)”(Eternalblue)等系列0day漏洞攻擊工具

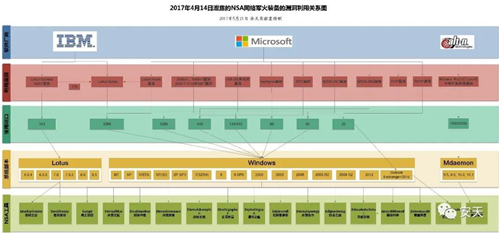

2017年4月14日,影子經(jīng)紀(jì)人(Shadow Brokers)再次曝光了Equation Group(方程式組織)使用的一批“武器級”漏洞利用工具,這批工具覆蓋了Windows主流操作系統(tǒng)的全部版本,涉及多個開放服務(wù)端口,如下圖所示進(jìn)行分析梳理。而在2017年5月12日,在全球爆發(fā)的大規(guī)模“WannaCry”(中文名稱魔窟)勒索軟件感染事件[7]正是利用這批“網(wǎng)絡(luò)軍火”中基于445端口傳播擴(kuò)散的SMB漏洞——MS17-010,其被稱為“永恒之藍(lán)”(Eternalblue)漏洞。WannaCry事件對全球包括企業(yè)、醫(yī)療、電力、能源、銀行、交通等多個行業(yè)均造成不同程度的影響。安天CERT在2017年4月7日發(fā)布的《2016年網(wǎng)絡(luò)安全威脅的回顧與展望》[8]中提到“網(wǎng)絡(luò)軍火”的擴(kuò)散全面降低攻擊者的攻擊成本和勒索模式帶動的蠕蟲的回潮不可避免等趨勢,這一判斷被一個月后流行的魔窟蠕蟲所不幸證實(shí)。

圖3-3 2017年泄露的NSA網(wǎng)絡(luò)軍火裝備與相關(guān)漏洞、系統(tǒng)版本關(guān)系圖

APT34的黑客工具泄露

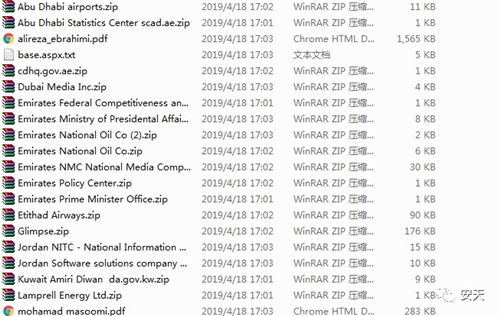

2019年3月,一個自稱“Lab Dookhtegan”的個人(或組織)在社交軟件telegram上泄露了APT34的黑客工具。其中包括PoisonFrog(遠(yuǎn)控工具)、Webmask(DNS隧道工具)、HyperShell和HighShell(WebShell),同時公布了一些APT34組織成員的照片。

圖3-4 APT34相關(guān)被竊工具

紅隊(duì)工具被逆向重新編譯的源代碼公開泄露

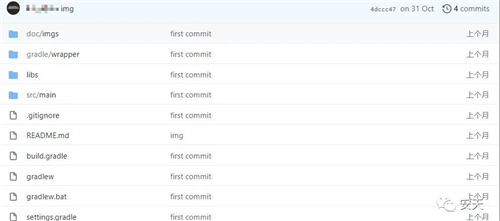

2020年10月31日,在GitHub 上有用戶上傳了名為Cobalt Strike的文件夾,是滲透測試工具Cobalt Strike 4.0通過逆向重新編譯的源代碼。

圖3-5 CobaltStrike GitHub庫

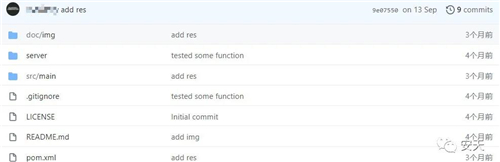

除了Cobalt Strike4.0的源代碼之外,該用戶還上傳了“冰蝎”動態(tài)二進(jìn)制加密網(wǎng)站管理客戶端和“哥斯拉”Shell管理工具的源代碼。

圖3-6 冰蝎 GitHub庫

圖3-7 哥斯拉 GitHub庫

四、安天的事件響應(yīng)和對抗特點(diǎn)

安天在第一時間啟動了應(yīng)急分析和響應(yīng),并依托FireEye所公布的線索在安天賽博超腦分析平臺中進(jìn)行了關(guān)聯(lián)數(shù)據(jù)提取,結(jié)合FireEye公布的相關(guān)信息,針對安天產(chǎn)品客戶發(fā)布了對應(yīng)本次事件的“高級威脅追溯包”。

小貼士:高級威脅追溯包是安天針對安天智甲終端防御系統(tǒng)、探海威脅檢測系統(tǒng)、追影威脅分析系統(tǒng)等產(chǎn)品提供的一項(xiàng)可訂閱增值服務(wù)。安天對監(jiān)測到的APT攻擊活動,有針對性的輸出增強(qiáng)型的規(guī)則、情報信標(biāo)和關(guān)聯(lián)信息,通過一個安天自定義的復(fù)合文件格式發(fā)布。以充分發(fā)揮安天引擎和產(chǎn)品能力,利用多分支冗余檢測機(jī)制,有效對抗相關(guān)工具的變換。同時針對一些通用工具被某個組織加工利用后形成的特殊版本,實(shí)現(xiàn)特定的組織和行動標(biāo)簽輸出,在反病毒引擎的告警名稱外,提供更為豐富的信息。

從安天長期跟蹤相關(guān)事件所獲得的經(jīng)驗(yàn)來看,軍火級網(wǎng)絡(luò)工具公開后再被利用時,通常會經(jīng)過了免殺改造或社工構(gòu)造,因此以流失武器的HASH值作為威脅情報信標(biāo),其效果通常是極為有限的,甚至是完全無效的。而從本事件來看,盡管FireEye除Hash外,也提供了Snort、Yara、ClamAV和OpenIOC相關(guān)規(guī)則,但依托開源工具進(jìn)行規(guī)則匹配,其在規(guī)模化客戶場景下的部署成本和使用代價都是較高的,對使用者也有較高要求。

安天AVL SDK反病毒引擎是目前國內(nèi)唯一的全平臺、全規(guī)則惡意代碼檢測引擎。安天認(rèn)為,反病毒引擎是最高效精準(zhǔn)的威脅情報驅(qū)動器。其將威脅情報的價值,從“痛苦金字塔”的HASH等簡單機(jī)讀信標(biāo)規(guī)則,提升到有較高抗變換能力的層面,實(shí)現(xiàn)更強(qiáng)的武器/工具(Tools)的定性和指向能力。安天為戰(zhàn)略客戶開放反病毒引擎的多種規(guī)則擴(kuò)展接口,使之可以轉(zhuǎn)化Yara等多種開源格式規(guī)則,以及進(jìn)行二進(jìn)制級別的規(guī)則擴(kuò)展,從而有效地發(fā)揮安天反病毒引擎在脫殼、解包、虛擬執(zhí)行等深度預(yù)處理能力。同時采用黑白雙控模式實(shí)現(xiàn)孤立可疑對象,可以全面提升惡意代碼免殺的構(gòu)造難度。

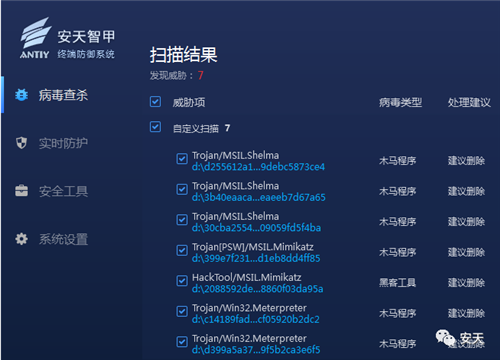

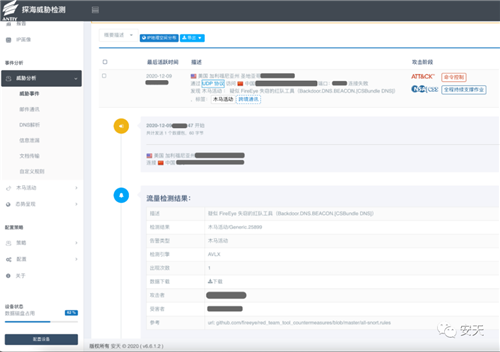

目前,安天全線產(chǎn)品包含安天智甲終端防御系統(tǒng)(IEP)、安天探海威脅檢測系統(tǒng)(PTD)、安天追影威脅分析系統(tǒng)(PTA)均能有效檢出相關(guān)流失軍火。安天威脅情報客戶,亦可以通過安天威脅情報綜合分析平臺(ATID)查詢相關(guān)工具的關(guān)聯(lián)信息。

圖4-1 安天智甲終端防御系統(tǒng)(IEP)的檢測效果實(shí)測

圖4-2 安天探海威脅檢測系統(tǒng)(PTD)的檢測效果實(shí)測

五、對事件引發(fā)的思考

FBI等美方機(jī)構(gòu)將對事件的懷疑引向了俄羅斯相關(guān)機(jī)構(gòu),但目前并未流傳出可以進(jìn)行事件歸因溯源的其他信息,火眼本身在遏制工具泄露可能產(chǎn)生的關(guān)聯(lián)影響方面是積極的,但對于事件過程則是諱莫如深的。因此以一次攻擊行動來評價,很容易產(chǎn)生在這些攻擊工具并包含所謂高價值的0day利用工具,而認(rèn)為這是一場效費(fèi)比較低的攻擊行動。一種可能是,這些攻擊工具并非攻擊者本身的目標(biāo),相對于類似敏感客戶資料、產(chǎn)品源碼等核心資料,在安全服務(wù)中所使用的工具,可能是被較多內(nèi)部人員有權(quán)限獲取的資源。但獲得相關(guān)資源,本身或者已經(jīng)到達(dá)了攻擊方此次所能到達(dá)的能力極限,或者其殺傷鏈至此被火眼發(fā)現(xiàn)阻斷,使相關(guān)“戰(zhàn)果”也成為了攻擊終點(diǎn)。另外一種可能則是,這是攻擊方近乎陽謀的戰(zhàn)略威懾。即選擇美方在對抗高級威脅的支點(diǎn)型廠商作為打擊對象,但又規(guī)避了更敏感的,易于引發(fā)沖突的政治和軍事目標(biāo),旨在以有限的能力宣誓的方式達(dá)成威懾。

而從防御者的角度,仍要深入關(guān)注事件可能產(chǎn)生的次生影響。惡意代碼、漏洞利用工具和攻擊平臺,包括這些工具的源代碼,并不是這個時代的稀缺品。攻擊者或攻擊組織長期以來可在網(wǎng)絡(luò)中搜索下載、或購買到大量成熟的攻擊工具和源碼,可以很容易修改、加工、定制代碼,以繞過安全產(chǎn)品的檢測。但軍火級攻擊裝備的擴(kuò)散和失竊,仍是需要高度關(guān)注的突發(fā)事件,因其可造成網(wǎng)絡(luò)安全迅速發(fā)生攻防失衡。高能力的攻擊者一般利用0day漏洞利用工具和高級惡意代碼定向攻擊高價值的目標(biāo),但網(wǎng)絡(luò)軍火或紅隊(duì)工具擴(kuò)散后,工具利用有可能被迅速泛化,被用于展開大范圍的撒網(wǎng)攻擊嘗試,如擴(kuò)展僵尸網(wǎng)絡(luò)或通過勒索軟件、挖礦木馬等方式進(jìn)行大面積的價值收割。這種失控的泄露將降低了攻擊成本,專屬定向攻擊能力快速轉(zhuǎn)化為普遍性的攻擊能力,造成大面積的安全事件。同時,也存在另一種風(fēng)險可能,即定向性攻擊武器,可能被其他第三方獲得后,投放到第四方,實(shí)現(xiàn)干擾分析獵殺的視線,導(dǎo)致戰(zhàn)略誤判。從早期的黑天鵝事件,到后期開始破窗效應(yīng)化,使用戶必須加強(qiáng)對此類事件的關(guān)注,并以此檢驗(yàn)產(chǎn)品和服務(wù)提供方的安全能力。相關(guān)事件,并不單純導(dǎo)致工具的泛化利用,例如斯諾登事件中ANT裝備體系的曝光,和維基解密對CIA相關(guān)攻擊裝備的曝光,盡管沒有到達(dá)代碼和核心技術(shù)原理,但全面提高了各類威脅行為體的作業(yè)想象力。

與此同時,知名安全廠商遭遇入侵,已經(jīng)接連發(fā)生。從歷史上看,此前已經(jīng)發(fā)生了包括著名白名單防御廠商Bit9遭遇入侵,且簽名私鑰被竊取事件;疑似來自以色列的情報機(jī)構(gòu)利用Duqu 2.0高級惡意代碼入侵卡巴斯基事件;傳聞Symantec、McAfee和趨勢公司被黑客組織Fxmsp入侵事件等。安全廠商既是客戶的賦能者,本身也是高價值目標(biāo),自我安全防范形勢日趨嚴(yán)峻,值得高度警惕。

FireEye在支撐美國政府全球霸權(quán)輸出中扮演的角色并不為我們認(rèn)同,其對中國不遺余力的抹黑更令人感到反感。但從技術(shù)對抗的角度看,其在受到入侵后,坦誠公開和快速響應(yīng)的態(tài)度,以及在這一響應(yīng)過程中所展示出的能力底蘊(yùn),則亦值得尊重和學(xué)習(xí)。而通過生態(tài)聯(lián)動,其細(xì)粒度封堵止損,壓縮攻擊者活動空間的模式,也值得我國在網(wǎng)絡(luò)安全治理時借鑒參考。

六、附錄—需要更新補(bǔ)丁的CVE及其補(bǔ)丁列表

從目前獲悉的事件情況及FireEye公司所公布的防護(hù)規(guī)則來判斷,此次事件目前所涉及的漏洞清單以及對應(yīng)的補(bǔ)丁鏈接如下: