我們將為你分享最前沿的國際工控網(wǎng)絡(luò)安全技術(shù),國家相關(guān)政策法規(guī)解讀及經(jīng)典成功案例解析。

公元2020,庚子年,新冠肆虐,世界為之動蕩。在百年未有之大變局下,嫦娥奔月掘土、北斗全球?qū)Ш剑趯崿F(xiàn)第一個百年目標之后,中華民族繼續(xù)勇往直前,在另一個百年目標的路上繼續(xù)奮進。

工業(yè)化是國家發(fā)展的基石,信息化是騰飛的翅膀,而信息安全、網(wǎng)絡(luò)安全是發(fā)展的保障,沒有網(wǎng)絡(luò)安全,就沒有國家安全。

繼2017年《網(wǎng)絡(luò)安全法》之后,今年6月1日,《網(wǎng)絡(luò)安全審查辦法》開始實施,對國家安全、經(jīng)濟安全、社會穩(wěn)定、公眾健康和安全至關(guān)重要的關(guān)鍵信息基礎(chǔ)設(shè)施的保護延伸到供應(yīng)鏈。我國建立網(wǎng)絡(luò)安全審查制度,目的是通過網(wǎng)絡(luò)安全審查這一舉措,及早發(fā)現(xiàn)并避免采購產(chǎn)品和服務(wù)給關(guān)鍵信息基礎(chǔ)設(shè)施運行帶來風險和危害,保障關(guān)鍵信息基礎(chǔ)設(shè)施供應(yīng)鏈安全,維護公眾利益、國家安全。

那么過去的2020年,全世界又發(fā)生了哪些重大的安全事件呢?下面我們按時間線,從公開報道中,摘選部分,以饗讀者。

2月

美國關(guān)鍵基礎(chǔ)設(shè)施——天然氣管道運營商遭受攻擊

據(jù)外媒報道,美國網(wǎng)絡(luò)安全和基礎(chǔ)設(shè)施安全局(CISA)透露,美國一家天然氣管道運營商遭勒索軟件攻擊。該勒索軟件成功加密了運營商IT和OT系統(tǒng)中的數(shù)據(jù),導致相應(yīng)的天然氣壓縮設(shè)備關(guān)閉。相關(guān)方面并未公開事件發(fā)生的具體時間。

美國國土安全部的網(wǎng)絡(luò)安全和基礎(chǔ)設(shè)施安全局(DHS CISA)公告了此次攻擊的過程。首先攻擊者發(fā)送了附有惡意鏈接的魚叉式網(wǎng)絡(luò)釣魚郵件,借此成功訪問目標設(shè)備的IT網(wǎng)絡(luò)。隨后OT網(wǎng)絡(luò)也未能幸免,攻擊者在IT和OT網(wǎng)絡(luò)中都置入了商用勒索軟件,以加密兩個網(wǎng)絡(luò)中的數(shù)據(jù)。

因為勒索軟件只能針對基于Windows的系統(tǒng),可編程邏輯控制器(PLC)并沒有受到影響,該控制器直接與工廠設(shè)備聯(lián)系,實現(xiàn)交互。但其他相關(guān)工業(yè)流程如人機界面,數(shù)據(jù)記錄器和輪詢服務(wù)器都受此影響,操作員也因此無法讀取和整合底層OT設(shè)備的實時操作數(shù)據(jù)。事發(fā)后,操作員決定關(guān)閉設(shè)備以防備后續(xù)事件發(fā)生。雖然攻擊只針對一個控制設(shè)備,但由于各地壓縮設(shè)備依賴管道傳輸,所以整個管道設(shè)備暫停。關(guān)閉約兩日后,運營恢復。

整個事件中,攻擊者始終沒能控制或操作設(shè)備。另外CISA并未公布此次勒索軟件的名稱,不知是否和此前發(fā)現(xiàn)的EKANS有關(guān)。

此次攻擊能夠得逞還是源于相關(guān)方對網(wǎng)絡(luò)安全的不重視。CISA也發(fā)布了此次事件的調(diào)查結(jié)果。首先相關(guān)方未能有效地隔離IT網(wǎng)絡(luò)和OT網(wǎng)絡(luò),致使攻擊者有機可乘,最后造成重大損失。另外運營商表示,雖然已經(jīng)考慮到了一系列緊急情況,但由于在網(wǎng)絡(luò)安全知識上的空白,未能很好地將網(wǎng)絡(luò)攻擊列入緊急事件中,平時的應(yīng)急演練也缺乏網(wǎng)絡(luò)攻擊相關(guān)的訓練,致使操作員在遇到網(wǎng)絡(luò)攻擊時無法迅速決策。

此次事件的報告中,相關(guān)部門也為其他關(guān)鍵基礎(chǔ)設(shè)施運營商提供了技術(shù)指導,以便防范類似攻擊。

原文鏈接:https://www.cics-vd.org.cn/publish/main/list/industryNewsInfo/industryNewsInfo_305.html

3月

特斯拉、波音、SpaceX零件供應(yīng)商VisserPrecision遭勒索軟件攻擊

據(jù)外媒報道,總部位于科羅拉多州丹佛的精密零件制造商Visser Precision遭受勒索軟件攻擊。由于是特斯拉、波音、洛克希德·馬丁公司和SpaceX等行業(yè)巨頭的零件供應(yīng)商,因此該事件引發(fā)了不小的震動。

黑客威脅說,如果Visser不支付贖金,它們就會泄漏與這些公司有關(guān)的敏感文件,并且已經(jīng)泄漏了Visser Precision與特斯拉和SpaceX簽署的保密協(xié)議。

Visser官方確認發(fā)生了“刑事網(wǎng)絡(luò)安全事件”,可能導致未授權(quán)訪問和盜竊公司敏感數(shù)據(jù)。Visser表示在公司業(yè)務(wù)正常運行的同時,已經(jīng)開始進行全面的調(diào)查,以找出導致攻擊的安全漏洞。

目前,尚不清楚黑客如何設(shè)法滲透到Visser的計算機網(wǎng)絡(luò),但據(jù)推測,他們竊取了Visser數(shù)據(jù)并加密了計算機以索取贖金。

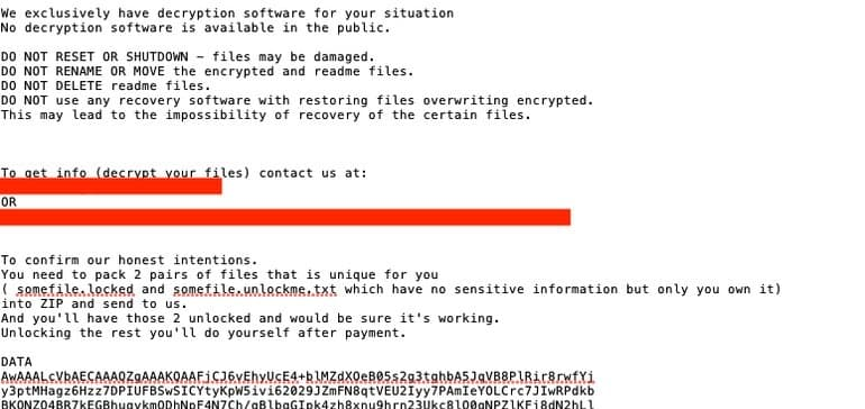

贖金記錄的屏幕快照 來源:Emsisoft的威脅分析師Brett Callow

勒索軟件DoppelPaymer是一種相對較新的文件加密和數(shù)據(jù)竊取惡意軟件。根據(jù)安全研究人員的說法,該惡意軟件首先會竊取數(shù)據(jù),然后向受害者發(fā)送贖金勒索消息。

據(jù)報道,DoppelPaymer自2019年中期以來一直活躍,被其勒索過的組織包括墨西哥國有石油公司Pemex和智利政府。DopelPaymer受到Maze勒索軟件的極大啟發(fā),但其勒索信息并不會提示受害組織數(shù)據(jù)已被盜,僅提供支付贖金的網(wǎng)站地址。

Emsisoft的威脅分析師Brett Callow是第一個發(fā)現(xiàn)數(shù)據(jù)泄露的人,并且還提供了指向黑客發(fā)布被盜文件的網(wǎng)站的鏈接。在網(wǎng)站上,有一個文件夾列表,其中包含來自Visser網(wǎng)絡(luò)的被盜數(shù)據(jù)。該文件夾具有Visser客戶的名稱,并且所有文件當前都不可見或無法下載。

在VisserPrecision的客戶中,只有洛克希德·馬丁(Lockheed Martin)的代表給出了有關(guān)此事件的官方聲明。該發(fā)言人表示,該公司已經(jīng)意識到這一問題,并且正在遵循“針對與我們供應(yīng)鏈相關(guān)的潛在網(wǎng)絡(luò)事件的標準響應(yīng)流程”。

隨后,在4月份,Visser Precision拒絕被勒索后,DoppelPaymer在網(wǎng)上公開了SpaceX、特斯拉、波音等公司的機密文件。

原文地址:https://www.aqniu.com/news-views/64960.html

4月

研究人員發(fā)現(xiàn)ABB DCS中存在嚴重漏洞,允許黑客在工業(yè)環(huán)境中造成破壞

4月24日,研究人員在ABB System 800xA分布式控制系統(tǒng)(DCS)中發(fā)現(xiàn)了幾個嚴重漏洞,包括可用于遠程代碼執(zhí)行、拒絕服務(wù)(DoS)攻擊和權(quán)限提升的漏洞。

據(jù)ABB的網(wǎng)站稱,System 800xA是ABB Ability產(chǎn)品組合的一部分,在100個國家/地區(qū)擁有10,000臺設(shè)備,監(jiān)控超過5000萬個標簽。ABB表示,這種產(chǎn)品還可以用作電氣控制系統(tǒng)和安全系統(tǒng)。

工業(yè)網(wǎng)絡(luò)安全公司AppliedRisk的研究人員William Knowles發(fā)現(xiàn)了ABBSystem 800xA和某些相關(guān)產(chǎn)品中的幾種漏洞。Knowles告訴《安全周刊》,這些漏洞可使對目標系統(tǒng)具有網(wǎng)絡(luò)訪問權(quán)限的攻擊者造成DoS情況或在操作員的計算機上獲得初始立足點。研究人員指出,即使目標運營商的權(quán)限有限,攻擊者也可以利用某些漏洞獲得完全的管理訪問權(quán)限。

由于通常部署在工業(yè)環(huán)境中的安全控制系統(tǒng),利用這些漏洞不太可能讓攻擊者造成破壞,但仍然可以利用它們造成中斷。Knowles解釋說:“即使攻擊者可以在不做額外工作的情況下危害分布式控制系統(tǒng),也只會使其處于一個可能導致關(guān)機或改變某些行為的位置,但不一定會導致爆炸。”

Knowles發(fā)現(xiàn)的安全漏洞共分配了16個CVE標識符。一些漏洞已經(jīng)被修補,而對于其他漏洞,供應(yīng)商承諾在未來一段時間內(nèi)發(fā)布修補程序。與此同時,ABB發(fā)布的咨詢報告中描述了解決辦法和緩解措施。

最嚴重的漏洞之一(跟蹤為CVE-2020-8477)是影響系統(tǒng)800xA的Information Manager組件的遠程代碼執(zhí)行問題。該漏洞與名為ABBTracer的組件有關(guān),通過說服用戶訪問惡意網(wǎng)站,可以在無需身份驗證的情況下遠程利用該漏洞。利用此漏洞還可能導致各種功能中斷。

ABB尚未發(fā)布該漏洞的修補程序,但該公司告訴客戶,刪除ABBTracer組件將解決該問題。ABBTracer是一個內(nèi)部支持工具,不應(yīng)該包含在軟件的生產(chǎn)版本中。

雖然在技術(shù)上可以直接從互聯(lián)網(wǎng)上利用此漏洞,但Applied Risk指出,在絕大多數(shù)情況下,易受攻擊的系統(tǒng)無法訪問互聯(lián)網(wǎng)。事實上,對于Applied Risk發(fā)現(xiàn)的所有漏洞,攻擊者可以通過網(wǎng)絡(luò)訪問目標系統(tǒng)來進行遠程利用,但實際上,托管受影響DCS的網(wǎng)絡(luò)與其他網(wǎng)絡(luò)是隔離的。

Knowles還發(fā)現(xiàn)了幾個嚴重性很高的漏洞,經(jīng)過身份驗證的遠程攻擊者可以利用這些漏洞來造成DoS情況,并可能提升權(quán)限。這些缺陷是由弱內(nèi)核對象權(quán)限、弱文件權(quán)限和弱注冊表項權(quán)限造成的。這些漏洞影響各種組件,包括OPC和MMS服務(wù)器、應(yīng)用程序測試控制器、連接和通信組件、批處理管理軟件和信息管理軟件。

應(yīng)用風險研究人員在ABB中央許可系統(tǒng)中也發(fā)現(xiàn)了一些缺陷。利用這些漏洞,攻擊者可以獲取信息,這些信息可以用來完全控制目標設(shè)備、阻止許可證處理、提升特權(quán)或執(zhí)行任意代碼。但是,許多漏洞需要身份驗證才能被利用。受影響的許可證管理系統(tǒng)不僅用于System 800xA,還用于Compact HMI、Control Builder Safe、Composer產(chǎn)品以及其他功能產(chǎn)品。

ABB表示,沒有發(fā)現(xiàn)證據(jù)表明這些漏洞中的任何一個已被用于惡意目的。

原文地址:https://www.securityweek.com/flaws-abb-dcs-allow-hackers-cause-disruption-industrial-environments

以色列網(wǎng)絡(luò)安全機構(gòu)發(fā)布水處理公司威脅警報

以色列政府表示,黑客已于上周攻擊了其供水和處理設(shè)施。

在以色列國家網(wǎng)絡(luò)管理局(INCD)發(fā)出的安全警報中,該機構(gòu)敦促活躍于能源和水務(wù)部門的公司的人員更改所有與互聯(lián)網(wǎng)連接的系統(tǒng)的密碼。如果無法更改密碼,該機構(gòu)建議在安裝適當?shù)陌踩到y(tǒng)之前使系統(tǒng)脫機。

INCD在4月23日發(fā)布的警告稱,該機構(gòu)收到了有關(guān)試圖入侵污水處理廠、抽水站和下水道的報告,但沒有透露細節(jié)。

以色列計算機應(yīng)急響應(yīng)小組(CERT)和以色列政府的水務(wù)管理局也發(fā)布了類似的警報。根據(jù)Ynet的一份報告,水務(wù)局告訴各公司更改密碼,“尤其是操作系統(tǒng)和氯控制裝置”,這被認為是最有針對性的。

ZDNet今天從消息來源獲悉,以色列政府發(fā)布這些警報是為了改善其工業(yè)基礎(chǔ)設(shè)施的網(wǎng)絡(luò)安全狀況,但也是在收到網(wǎng)絡(luò)安全公司ClearSky的報告之后。

據(jù)稱,該公司已確定一個活躍在社交媒體上的伊斯蘭黑客組織。該組織名為耶路撒冷電子軍(JerusalemElectronic Army),在Facebook、Instagram、WhatsApp、Twitter和Telegram等所有主要社交網(wǎng)絡(luò)上都有據(jù)點,經(jīng)常在這些網(wǎng)站上發(fā)布他們聲稱入侵的目標的截圖。該組織聲稱在其中一些站點上可以使用以色列的各種大學和政府系統(tǒng)。

ClearSky將該組織與加沙電子犯罪團伙(Gaza Cybergang)聯(lián)系起來,該團伙是一個已知的阿拉伯語黑客組織,據(jù)稱在巴勒斯坦境外活動。

目前,沒有任何報告證實以色列的任何水處理和供應(yīng)公司遭到入侵。警報還敦促各公司將設(shè)備固件更新至最新版本。

5月

鋼鐵制造商BlueScope確認其IT系統(tǒng)遭勒索攻擊

鋼鐵制造商BlueScope確認,其IT系統(tǒng)已“受到網(wǎng)絡(luò)事件的影響”,該公司稱在其一家美國企業(yè)中發(fā)現(xiàn)了這一事件。

iTnews報道稱,BlueScope的生產(chǎn)系統(tǒng)已于周四凌晨在全公司范圍內(nèi)停止運行,其原因被認為是勒索軟件感染。

首席財務(wù)官塔尼亞·阿奇博爾德(TaniaArchibald)在一份監(jiān)管文件中表示:“網(wǎng)絡(luò)事件在該公司的一家美國企業(yè)中被發(fā)現(xiàn),該公司已迅速采取行動對事件作出回應(yīng)。”

阿奇博爾德說:“在受影響的地區(qū),該公司已盡可能恢復到手動操作狀態(tài),同時全面評估了影響并按要求進行補救,以便盡快恢復正常操作。”我們非常認真地對待這一事件。我們的員工正在努力保護和恢復我們的系統(tǒng),我們正在與外部供應(yīng)商合作以協(xié)助我們。我們的重點仍然是能夠為我們的客戶提供服務(wù)并維持安全可靠的運營。“

BlueScope仍未公開澄清網(wǎng)絡(luò)事件的性質(zhì),并表示將”在適當?shù)臅r候提供進一步的更新“。報道稱,該公司的Port Kembla熔爐已轉(zhuǎn)為手動操作,而BlueScope稱之為”服務(wù)中心“的工廠(生產(chǎn)彩鋼等最終產(chǎn)品的工廠)仍在運營。

據(jù)悉,一個或多個員工打開了受污染的電子郵件附件,從而導致了惡意軟件感染。但是,尚不清楚任何感染的程度。

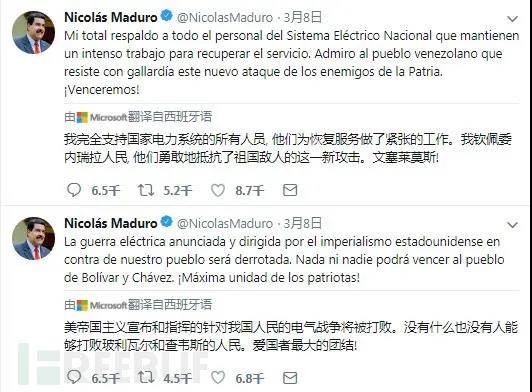

委內(nèi)瑞拉國家電網(wǎng)干線遭攻擊,全國大面積停電

5月5日,委內(nèi)瑞拉國家電網(wǎng)干線遭到攻擊,造成全國大面積停電。委內(nèi)瑞拉國家電力公司正組織人力全力搶修,部分地區(qū)已經(jīng)恢復供電。

事實上,這并不是委內(nèi)瑞拉的第一次斷電經(jīng)歷。

2019年3月7日,包括加拉加斯在內(nèi)的委內(nèi)瑞拉多地開始停電,開始了該國家自2012年以來時間最長、影響地區(qū)最廣的”停電史“。8日19時左右,加拉加斯部分地區(qū)陸續(xù)恢復供電,但有關(guān)部門發(fā)現(xiàn)電力系統(tǒng)遭到借助”高科技手段“實施的電磁攻擊(未證實)。到了9日中午,加拉加斯和全國大部分地區(qū)再次停電。9日晚間,電力和通信網(wǎng)絡(luò)仍未完全恢復。11日,停電繼續(xù),該國繼續(xù)延長停課和停止商業(yè)活動。13日,委內(nèi)瑞拉政府才宣布,委內(nèi)瑞拉全國范圍內(nèi)的供水、供電已基本恢復。

10個月前的斷電波及了委內(nèi)瑞拉全國23個州中的18個州,而停電原因是古里水電站遭反對派蓄意破壞(委電力供應(yīng)超過六成來自水力發(fā)電,而古里水電站是主要提供電力提供點)。

這次,則是委內(nèi)瑞拉國家電網(wǎng)的765干線遭到攻擊,除首都加拉加斯外,全國11個州府均發(fā)生停電。

真相如何,目前還沒有明確的證據(jù)。但地緣政治下的委內(nèi)瑞拉,該國電力系統(tǒng)已成為最新一輪”網(wǎng)絡(luò)攻擊“的目標這一點已經(jīng)毋庸置疑。一方面,很多國家包括委內(nèi)瑞拉的水電等基礎(chǔ)設(shè)施系統(tǒng)老舊,另一方面黑客在不斷挖掘電力系統(tǒng)安全漏洞,開發(fā)出更適用于攻擊電力系統(tǒng)的惡意軟件。面對嚴峻的安全現(xiàn)狀,針對水電基礎(chǔ)設(shè)施的大型攻防演習迫在眉睫,居安思危方是上上策。

原文地址:https://www.freebuf.com/news/235920.html

6月

美國核武器承包商遭Maze勒索軟件攻擊,敏感數(shù)據(jù)被泄露

多份報道稱,負責維護美國MinuteManIII核武庫的美國軍事承包商Westech International遭Maze勒索軟件的感染,黑客竊取了大量敏感信息。

該公司和美國軍方簽訂了一系列合同,如對科羅拉多州的彈道導彈防御系統(tǒng)的評估、作為Northrup Grumman公司的分包商為Minuteman III洲際彈道導彈(ICBM)項目的地面子系統(tǒng)組件提供工程支持、維修和保養(yǎng)工作。

美國大約擁有440枚洲際彈道導彈,早在20世紀70年代就已存在并存儲在位于蒙大拿州、北達科他州和懷俄明州的美國空軍裝備中。美國戰(zhàn)略和國際研究中心指出,它們構(gòu)成了美國的遠程陸對空核儲備,每個都可攜帶具有多個熱核彈頭的有效載荷飛行6000英里。

該公司向Sky News證實稱,在加密文件和提取數(shù)據(jù)之前,攻擊者首先攻陷了它的內(nèi)部網(wǎng)絡(luò)。相比其它勒索軟件,Maze的”怪癖“在于:除了加密文件并提供解密密鑰以換取贖金外,它還會將所有受影響文件自動復制到惡意操縱者的服務(wù)器中。

Maze操縱者常常會發(fā)動”雙重勒索“攻擊:如果受害者未支付,則它會在地下論壇泄露信息。研究人員在四月份表示,實際上Maze勒索團伙已經(jīng)創(chuàng)建了一個專門的網(wǎng)頁,列出了未合作的受害者身份清單,并定期公開被盜數(shù)據(jù)樣本。截至目前,這份清單上包括數(shù)十家企業(yè)的詳情,如律所、醫(yī)療服務(wù)提供商和保險公司等。

Sky News報道指出,在Westech International案例中,網(wǎng)絡(luò)犯罪分子開始在網(wǎng)上泄露文檔,包括敏感的員工數(shù)據(jù)如工資信息和其它個人詳情以及包含或不包含機密的軍隊信息的公司郵件。

WestechInternational在一份媒體聲明中指出,”最近,我們經(jīng)歷了一起勒索軟件事件,某些系統(tǒng)受影響且某些文件被加密。獲悉此問題后,我們立即展開調(diào)查并控制我們的系統(tǒng)。我們已開始和一家獨立的計算機取證公司緊密合作,分析系統(tǒng)是否遭攻陷以及判斷是否存在個人信息面臨風險的情況。“

目前尚不清楚關(guān)于該事件的更多詳情,如攻擊的時間線、首個攻擊向量、修復進程以及是否支付贖金等。

安全意識和培訓公司LucySecurity的首席執(zhí)行官Colin Bastable認為,”勒索軟件攻擊是精心策劃并執(zhí)行的,攻擊者首先通過LinkedIn、Facebook、Twitter和在線新聞搜索等方法研究識別目標組織機構(gòu)及其員工。在正常情況下,欺騙性郵件非常高效,不過在困難的情況下更是危險。勒索軟件攻擊可能會在執(zhí)行前的數(shù)周或數(shù)月時間發(fā)動,因此非常難以確保黑客已被清除。和新冠肺炎疫情一樣,它們可能會處于休眠狀態(tài)并再次現(xiàn)身。“

Maze勒索軟件的操縱者最近很忙,通常會針對非常高級別的”魚“。4月份,它們攻擊了IT服務(wù)巨頭Cognizant,導致其服務(wù)中斷;Cognizant是一家財富500強公司,員工近30萬名。該惡意軟件還是佛羅里達州彭薩科拉市網(wǎng)絡(luò)攻擊的幕后黑手,導致該市的計算機網(wǎng)絡(luò)關(guān)閉且系統(tǒng)受影響。它的攻擊目標還博阿克Allied Systems和Pitney Bowes。

原文地址:https://www.secrss.com/articles/20048

日本汽車制造商本田汽車遭勒索軟件重創(chuàng),全球多地業(yè)務(wù)陷入停頓

6月9日 星期二,本田公司在一份簡短聲明中確認:勒索軟件攻擊在其日本總部以外多國工廠造成了生產(chǎn)停頓問題。與本田的輕描淡寫不同,BBC的報道顯示本田過去48小時遭遇了極為慘烈的勒索軟件攻擊:

勒索軟件已經(jīng)傳播到本田的整個網(wǎng)絡(luò),影響了本田的計算機服務(wù)器、電子郵件以及其他內(nèi)網(wǎng)功能,目前本田正在努力將影響降到最低,并恢復生產(chǎn)、銷售和開發(fā)活動的全部功能。

根據(jù)本田客服推特賬號的通告,本田客戶服務(wù)和本田金融服務(wù)遇到技術(shù)難題,無法使用(上圖)。

本田是全球最大的汽車制造商之一,擁有超過20萬名員工,并在英國、北美和歐洲設(shè)有工廠。目前流出的攻擊細節(jié)信息很少,但較早的報告表明,Snake勒索軟件可能是罪魁禍首。像其他文件加密惡意軟件一樣,Snake對文件和文檔進行加密并勒索加密貨幣贖金。但是本田表示,沒有證據(jù)表明數(shù)據(jù)已經(jīng)被竊取,這是新型勒索軟件所采用的一種常見策略。

原文地址:https://www.aqniu.com/industry/67940.html

7月

巴西電力公司Light SA 被勒索門羅幣

Sodinokibi(REvil)勒索軟件的運營組織聲稱其攻擊了巴西電力公司Light SA并要求該公司支付1400萬美元的巨額贖金。該公司已確認遭到網(wǎng)絡(luò)攻擊,但尚未公布有關(guān)攻擊類型的具體信息。AppGate的安全研究人員獲取了一份用于攻擊的惡意軟件樣本,他們分析認為此次攻擊與Sodinokibi勒索軟件有關(guān)。

AppGate指出:”盡管我們無法確認這與攻擊中使用的文件完全相同,但有證據(jù)表明與Light SA漏洞有關(guān),例如贖金價格“。據(jù)研究人員稱,公司內(nèi)部有人向公共沙盒提交了相同的樣本,可能是為了”了解其工作原理“。對惡意軟件配置的分析顯示了威脅參與者的信息、活動ID、以及受害者被要求訪問以獲取指示的URL信息。

在深網(wǎng)托管的該頁面中,受害人被告知他們需要在6月19日之前支付106,870.19 XMR(門羅幣)的贖金。然而,最后期限已經(jīng)過去,金額隨之翻了一番,達到215882.8 XMR(門羅幣),總計1400萬美元。

同一個網(wǎng)頁披露了有關(guān)攻擊者的信息,明確提到了Sodinokibi的名字,并試圖通過承諾對受影響數(shù)據(jù)進行完全解密,來說服受害者支付贖金。

原文鏈接:https://www.cics-vd.org.cn/publish/main/list/industryNewsInfo/industryNewsInfo_432.html

法國電信公司Orange遭勒索軟件攻擊,飛機制造商ATR等20家客戶信息遭泄露

法國電信服務(wù)提供商Orange已確認其遭受Nefilim勒索軟件攻擊,暴露了包括飛機制造商ATR在內(nèi)的數(shù)十家企業(yè)客戶的數(shù)據(jù)。

Orange是一家法國電信公司,主要為企業(yè)提供消費者通信服務(wù)和商務(wù)服務(wù)。Orange擁有2.66億客戶和148,000名員工,是歐洲第四大移動運營商。作為其服務(wù)組合的一部分,”O(jiān)range業(yè)務(wù)服務(wù)“部門提供企業(yè)解決方案,例如遠程支持、虛擬工作站、系統(tǒng)安全性以及云備份和托管。

2020年7月15日,Nefilim勒索軟件運營者將Orange添加到其數(shù)據(jù)泄漏站點,并表示他們通過其”O(jiān)range業(yè)務(wù)服務(wù)“部門訪問了該公司數(shù)據(jù)。

Orange確認,他們在2020年7月4日(星期六)至7月5日晚上遭受了針對其”O(jiān)range業(yè)務(wù)服務(wù)“部門的勒索軟件攻擊。這次攻擊使Nefilim勒索軟件運營者可以訪問該公司20個Orange Pro/SME客戶的數(shù)據(jù)。

Orange公司表示稱:”O(jiān)range團隊在2020年7月4日星期六至7月5日星期日檢測到一種加密病毒類型的計算機攻擊。Orange團隊立即展開行動,確定這種攻擊的來源,并已采取所有必要的解決方案以確保系統(tǒng)的安全性。根據(jù)安全專家的初步分析,此攻擊所涉及的數(shù)據(jù)存儲在公司的“Orange Le Forfait Informatique”平臺上,并且沒有影響到其他服務(wù),但是,該攻擊似乎已使黑客能夠訪問平臺上托管的大約20個PRO/SME客戶的數(shù)據(jù)。Orange團隊已經(jīng)通知了受影響的客戶,Orange將繼續(xù)監(jiān)視和調(diào)查此次攻擊行為。Orange對于由此帶來的不便深表歉意。“

Nefilim勒索軟件運營者發(fā)布了一個339MB的存檔文件,名為”O(jiān)range_leak_part1.rar“,其中包含據(jù)稱在攻擊過程中從Orange竊取的數(shù)據(jù)。RansomLeaks是勒索軟件分析師運維的推特帳戶,RansomLeaks稱泄漏的信息包含電子郵件、飛機原理圖和法國飛機制造商ATRAircraft相關(guān)的腳本文件。

因此,可以輕松確認與Nefilim勒索軟件運營者已經(jīng)從”O(jiān)range Le Forfait Informatique“平臺訪問了ATRAircraft數(shù)據(jù),因為后者恰好是歐洲第四大電信公司的正式客戶。

由于未加密的文件竊取是針對企業(yè)的勒索軟件攻擊的重要組成部分,因此所有攻擊都將帶來數(shù)據(jù)泄露風險。現(xiàn)在,幾乎所有勒索軟件攻擊都包含一個預加密組件,攻擊者可以在其中從受害者那里竊取未加密的文件,并將公開這些被盜文件作為一種新型威脅手段,用以迫使受害者滿足支付贖金的要求。

盡管Orange公司公開了攻擊信息并通知客戶進行正確的防護,但對于受影響的客戶而言,將這些違規(guī)行為披露給他們的客戶和員工也同樣至關(guān)重要。由于員工通常是最后一個了解這些攻擊的人員,因此他們的個人信息公開發(fā)布或出售給其他威脅行為者的風險將也最大。

原文地址:https://mini.eastday.com/a/200718005743946.html

8月

日本電子設(shè)備制造商Canon遭勒索軟件攻擊

攻擊組織Maze在網(wǎng)上泄露了佳能(Canon)美國公司的數(shù)據(jù)并且導致佳能部分內(nèi)部系統(tǒng)中斷。在此之前,佳能公司曾確認于8月5日遭受了勒索軟件Maze的攻擊。

日本佳能公司的產(chǎn)品系列共分布于三大領(lǐng)域,包括個人產(chǎn)品、辦公設(shè)備和工業(yè)設(shè)備,其主要產(chǎn)品包括照相機及鏡頭、數(shù)碼相機、打印機、復印機、傳真機、掃描儀、廣播設(shè)備、醫(yī)療器材及半導體生產(chǎn)設(shè)備等。

根據(jù)報告,此次泄露的數(shù)據(jù)是一個大約2.2GB的營銷數(shù)據(jù)和視頻文件,打包成一個名為”STRATEGICPLANNINGpart62.zip“的文檔。Maze團伙聲稱,這只是從佳能竊取的所有數(shù)據(jù)的5%。這似乎是一個警告,因為該數(shù)據(jù)包中沒有包括財務(wù)信息、員工數(shù)據(jù)或其他敏感數(shù)據(jù)。

今年四月份有安全研究人員透露,Maze勒索軟件組織創(chuàng)建了一個專門的網(wǎng)頁,其中列出了拒絕支付贖金的不合作受害者的身份,并定期公布被盜數(shù)據(jù)的樣本。到目前為止,該網(wǎng)站泄露的數(shù)據(jù)已經(jīng)包括數(shù)十家公司的信息,包括律師事務(wù)所、醫(yī)療服務(wù)提供商和保險公司。而佳能公司,則是首次在該網(wǎng)站”亮相“。

在8月5日遭遇勒索軟件攻擊后,佳能曾向員工分發(fā)布了一份說明,確認勒索軟件是其美國網(wǎng)站、電子郵件、協(xié)作平臺和各種內(nèi)部系統(tǒng)中斷的原因。

Maze勒索軟件團伙已聲稱對佳能遭受的勒索軟件攻擊負責,并宣布已經(jīng)從佳能竊取了超過10TB的數(shù)據(jù)。這符合該組織的已知工作方式,如果目標不支付贖金,Maze團伙通常會泄露或出售敏感數(shù)據(jù)。

Maze是一種特別惡意的勒索軟件,其贖金要求也特別昂貴,比平均值高出約5.5倍。

原文地址:https://www.aqniu.com/industry/69498.html

特斯拉確認其鋰離子電池和電動汽車工廠遭遇網(wǎng)絡(luò)攻擊

特斯拉Gigafactory工廠是位于內(nèi)華達州里諾附近的鋰離子電池和電動汽車工廠。該工廠由美國特斯拉(Tesla)公司擁有和運營,為特斯拉電動汽車和固定式存儲系統(tǒng)提供電池組。特斯拉聯(lián)合創(chuàng)始人兼首席執(zhí)行官埃隆·馬斯克(Elon Musk)近日在Twitter上證實,特斯拉內(nèi)華達州工廠Gigafactory于8月初曾遭遇網(wǎng)絡(luò)攻擊,隨后被聯(lián)邦調(diào)查局阻斷。

根據(jù)專注特斯拉新聞的獨立博客Testrati的報告,一個名為Kriuchkov的俄羅斯人接觸特斯拉內(nèi)華達工廠的一名員工,并以100萬美元賄賂該員工用惡意軟件感染并破壞特斯拉的內(nèi)部網(wǎng)絡(luò)。該員工向特斯拉官員報告了這一事件,特斯拉官員隨即向聯(lián)邦調(diào)查局報案。

特斯拉聯(lián)合創(chuàng)始人兼首席執(zhí)行官馬斯克在推特上回應(yīng)稱”這是一次嚴重的攻擊“。Teslarati的報告與8月23日在內(nèi)華達州美國地方法院提起的另一起刑事訴訟案件類似,也是黑客試圖收買內(nèi)部人員在一家未具名公司引入惡意軟件。

根據(jù)司法部的起訴書,Kriuchkov首先通過WhatsApp與特斯拉員工聯(lián)系(他的電話是通過共同好友提供的)。隨后,兩人于8月1日至8月3日與一些同事見面,去太浩湖進行了一次社交旅行。起訴書指出,在這次旅行中,Kriuchkov拒絕在任何照片中露面,并為該團體在這次旅行中的所有活動付費,聲稱他在酒店賭博并贏了一些錢。起訴書稱這是涉嫌犯罪活動的人試圖招募他人的兩個明顯特征。

Kriuchkov后來解釋稱,他為一個未具名的集團工作,該集團將為該員工支付巨額資金(后來商定最多100萬美元),以在特斯拉的系統(tǒng)上安裝惡意軟件。據(jù)Kriuchkov介紹,原本的攻擊計劃是首先對公司發(fā)起外部分布式拒絕服務(wù)(DDoS)攻擊,吸引特斯拉計算機安全人員的全部注意力,為二次網(wǎng)絡(luò)攻擊做掩護。第二次攻擊將利用惡意軟件從計算機網(wǎng)絡(luò)中竊取數(shù)據(jù)。攻擊得手后攻擊者會威脅特斯拉,如果不支付巨額贖金,便會將數(shù)據(jù)公開。

在通知上級官員后,這名特斯拉員工假裝同意攻擊計劃,并在FBI的安排下在與Kriuchkov的會面中錄下了對話內(nèi)容。在被FBI聯(lián)系后,Kriuchkov連夜從內(nèi)華達州里諾開車前往洛杉磯并試圖離境,但最終于8月22日被FBI逮捕。

此次針對特斯拉的網(wǎng)絡(luò)攻擊是”內(nèi)鬼“對公司構(gòu)成威脅的一個典型案例。根據(jù)Verizon數(shù)據(jù)泄露調(diào)查報告顯示,內(nèi)部威脅正在上升。Bloomberg最近的一份報告還強調(diào)了遠程辦公將助長這一威脅。

Vectra的EMEA主管Matt Walmsley在一封電子郵件中表示:”對特斯拉和FBI識別和阻止攻擊表示敬意,但在大多數(shù)情況下,企業(yè)不能依靠外部的事先通知或協(xié)助。因此,安全團隊需要迅速響應(yīng),因為處理勒索軟件攻擊和惡意內(nèi)部行為時,時間才是最寶貴的資源。“

原文地址:https://www.aqniu.com/news-views/69711.html

9月

美國激光設(shè)備開發(fā)商IPG Photonics遭勒索軟件攻擊,導致其運營中斷

IPG Photonics是一家美國領(lǐng)先的光纖激光切割、焊接、醫(yī)療和激光武器開發(fā)商,該公司遭到勒索軟件攻擊,導致其運營中斷。IPG Photonics總部位于馬薩諸塞州牛津市,在全球各地設(shè)有辦事處,共擁有4,000多名員工,2019年其收入達13億美元。該公司的激光被用作美國海軍的激光武器系統(tǒng)(LaWS)的一部分。該系統(tǒng)是一種針對小型威脅和車輛的實驗性防御武器。

9月14日,據(jù)知情人士透露,此次勒索軟件攻擊破壞了IPG Photonics公司的運營。由于受到攻擊,IPG Photonics IT系統(tǒng)在全球范圍內(nèi)關(guān)閉,從而影響了辦公室的電子郵件、電話和網(wǎng)絡(luò)連接。隨著這些系統(tǒng)的關(guān)閉,其制造零件和運輸也無法使用。

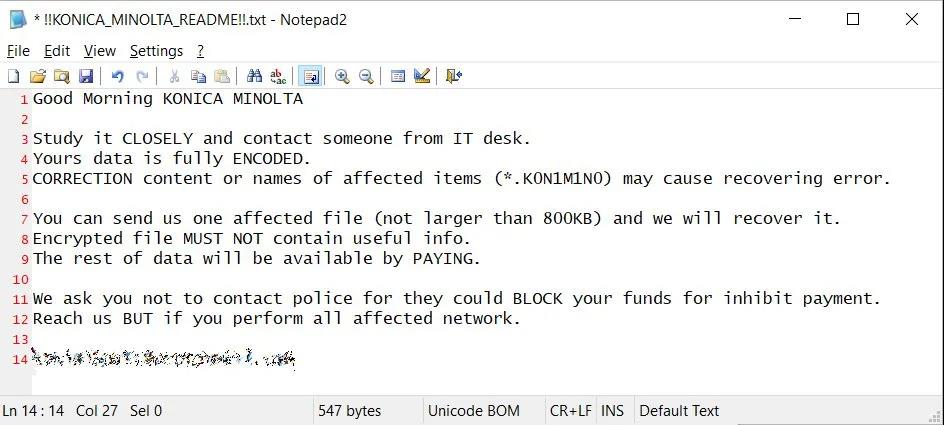

根據(jù)部分勒索信息顯示,RansomExx勒索軟件操作進行了攻擊。RansomExx是Defray777勒索軟件的更名版本,自6月襲擊德克薩斯州交通運輸部(TxDOT)和Konica Minolta以來,其活動日益頻繁。與其他RansomExx贖金記錄一樣,攻擊者告訴受害者不要與執(zhí)法機構(gòu)聯(lián)系,因為贖金支付可能會被阻止。

在Konica Minolta勒索軟件攻擊期間留下的贖金票據(jù)中也顯示了相同的消息。

勒索信息還聲稱,攻擊者已從”TFS存儲庫和其他內(nèi)容“中竊取了數(shù)據(jù)。Ransom EXX沒有專門的勒索軟件數(shù)據(jù)泄漏網(wǎng)站,并且也不知道它們過去曾公布受害者的被盜數(shù)據(jù)。目前,IPG Photonics公司仍未針對此次攻擊發(fā)表任何評論。

10月

英國能源公司數(shù)據(jù)遭泄露,整個客戶數(shù)據(jù)庫受損

據(jù)外媒報道,英國能源供應(yīng)商People's Energy遭受數(shù)據(jù)泄露,影響了整個客戶數(shù)據(jù)庫,包括以前客戶的信息。其客戶的敏感個人信息,包括姓名、地址、出生日期、電話號碼、電費和電表ID均遭到黑客竊取。

英國能源供應(yīng)商People's Energy的聯(lián)合創(chuàng)始人卡琳·索德(Karin Sode)表示,其客戶的敏感個人信息,包括姓名,地址,出生日期,電話號碼,電費和電表ID被黑客竊取。在發(fā)現(xiàn)該違規(guī)行為之后,它已與所有270,000名當前客戶聯(lián)系,以告知他們該違規(guī)行為。此外,黑客還侵入了15名小企業(yè)客戶的銀行賬戶和分類代碼,People's Energy公司表示,已分別通過電話與他們?nèi)〉寐?lián)系。目前暫未發(fā)現(xiàn)其他客戶的財務(wù)信息被獲取。

該公司補充稱,它已經(jīng)通知信息專員辦公室(ICO)的入侵,以及國家網(wǎng)絡(luò)安全中心(NCSC)和警方。目前,該公司正與獨立專家合作,調(diào)查入侵是如何發(fā)生的,以及攻擊者的身份。

在BBC的報道中,People's Energy的聯(lián)合創(chuàng)始人卡琳·索德稱:”從各方面來看,這都是一個巨大的打擊。我們希望客戶覺得他們可以信任我們。我們很抱歉。“報道稱,大多數(shù)受影響的人不太可能面臨任何直接的財務(wù)風險,但將來可能會面臨有針對性的網(wǎng)絡(luò)釣魚攻擊。

Comparitech.com的隱私倡導人士保羅·比肖夫(Paul Bischoff)評論道:”每一次數(shù)據(jù)泄露都值得擔憂,但我們尤其應(yīng)該擔心對關(guān)鍵基礎(chǔ)設(shè)施的攻擊。在接下來的幾天里,我希望攻擊者能夠被識別出來,這樣我們就可以知道這是究竟一個國家威脅者還是一個獨立黑客。幸運的是,People's Energy的實際服務(wù)基礎(chǔ)設(shè)施沒有受到影響,絕大多數(shù)受害者的財務(wù)信息也沒有被竊取。People's Energy客戶應(yīng)該注意那些冒充People's Energy或關(guān)聯(lián)公司的欺詐者的定向網(wǎng)絡(luò)釣魚消息。他們將使用存儲在數(shù)據(jù)庫中的個人信息來定制消息并使其更具說服力。切勿在未經(jīng)請求的電子郵件中單擊鏈接或附件,并在回復之前始終驗證發(fā)件人的身份。“

Pixel Privacy的消費者隱私擁護者ChrisHauk補充稱:”像People's Energy遭受的那樣,數(shù)據(jù)泄露事件頻發(fā)彰顯了大小型公司必須加強其系統(tǒng)以抵抗此類破壞。應(yīng)該贊揚People's Energy不浪費任何時間提醒客戶和官員有關(guān)違規(guī)行為。這種預先承認可以幫助防止其客戶被執(zhí)行漏洞的不良行為者所欺騙。“

據(jù)悉,People's Energy是今年發(fā)生大規(guī)模數(shù)據(jù)泄露事件的眾多企業(yè)中的最新企業(yè),其中包括Marriot International、Experian和easyJet。

原文地址:https://www.easyaq.com/news/2147307936.shtml

11月

COVID-19疫苗制造商阿斯利康公司疑似遭遇黑客攻擊

據(jù)兩名知情人士透露,11月最近幾周,疑似朝鮮黑客試圖入侵英國制藥商阿斯利康公司的系統(tǒng),因為該公司正在部署COVID-19疫苗。消息人士稱,這些黑客在社交網(wǎng)站LinkedIn和WhatsApp上冒充招聘人員,以虛假的工作機會接近阿斯利康員工。然后,他們發(fā)送了自稱是工作描述的文件,這些文件中摻雜著惡意代碼,旨在獲取受害者電腦的訪問權(quán)限。

其中一名消息人士稱,黑客針對的攻擊對象廣泛,包括從事COVID-19研究的工作人員,但據(jù)認為攻擊沒有成功。朝鮮駐日內(nèi)瓦聯(lián)合國代表團沒有回應(yīng)置評請求。平壤此前一直否認實施網(wǎng)絡(luò)攻擊。已成為COVID-19疫苗三大研發(fā)商之一的阿斯利康公司拒絕發(fā)表評論。研究這次攻擊的安全人員認為,此次攻擊中使用的工具和技術(shù)表明黑客來自于朝鮮。

據(jù)三名曾調(diào)查過攻擊事件的人士稱,該活動此前主要針對國防公司和媒體機構(gòu),但最近幾周轉(zhuǎn)而針對COVID-19相關(guān)目標。在COVID-19大流行期間,由于國家支持的黑客組織和犯罪黑客組織爭相獲取有關(guān)疫情的最新研究和信息,針對衛(wèi)生機構(gòu)、疫苗科學家和制藥商的網(wǎng)絡(luò)攻擊激增。任何被盜的信息都可能被出售以獲取利潤,用于敲詐受害者或者給外國政府提供寶貴的戰(zhàn)略優(yōu)勢,因為全球政府都在努力遏制一種已經(jīng)導致全球140萬人死亡的疾病。

微軟本月表示,它已經(jīng)看到兩個朝鮮黑客組織針對多個國家的疫苗開發(fā)者發(fā)動攻擊。韓國政府上周五表示,該國情報機構(gòu)挫敗了其中一些企圖。路透社此前曾報道,黑客今年曾試圖入侵領(lǐng)先的制藥商甚至世界衛(wèi)生組織。其中一位消息人士說,在對阿斯利康的攻擊中使用的一些賬戶使用了俄羅斯的電子郵件地址,可能是為了誤導調(diào)查人員。

朝鮮一直被美國檢察官指責發(fā)動了世界上一些最大膽和最具破壞性的網(wǎng)絡(luò)攻擊,包括2014年索尼影業(yè)黑客攻擊和電子郵件泄露,2016年孟加拉國中央銀行8100萬美元盜竊,以及2017年釋放Wannacry勒索病毒等。

原文地址:https://www.cnbeta.com/articles/tech/1059159.htm

12月

以色列供水設(shè)施工業(yè)控制系統(tǒng)遭黑客入侵

伊朗黑客團伙最近貼出視頻,顯示自己已成功黑入以色列供水設(shè)施工業(yè)控制系統(tǒng)(ICS)。工業(yè)網(wǎng)絡(luò)安全公司OTORIO發(fā)表文章稱,黑客侵入了直接連接互聯(lián)網(wǎng)的人機接口(HMI)系統(tǒng),該系統(tǒng)毫無防護,沒有設(shè)置任何身份驗證。目標顯然是再生水蓄水池。

OTORIO在博客文章中表示:”因為毫無防護,攻擊者能夠輕易接入系統(tǒng),修改系統(tǒng)中的任意值,比如篡改水壓、更改溫度等等。攻擊者所需要的不過是萬能網(wǎng)連接,以及Web瀏覽器。“

12月1日,黑客公布了他們的視頻。第二天,被黑系統(tǒng)的運營者就做了一些修改,防止未授權(quán)訪問HMI。然而,OTORIO注意到,該系統(tǒng)本身依然暴露在互聯(lián)網(wǎng)上,技術(shù)精湛的攻擊者仍可訪問。

長期以來,網(wǎng)絡(luò)安全專業(yè)人士一直警告稱,惡意黑客可以通過暴露在互聯(lián)網(wǎng)上的HMI系統(tǒng),對能源及供水行業(yè)的公司企業(yè)造成嚴重破壞。

OTORIO向媒體透露稱,被攻擊的目標相對較小,容量僅有400~600萬立方米。該公司無法確定攻擊者造成了哪種類型的破壞,但表示”潛在破壞性很高“。OTORIO威脅情報研究員NoamEven表示:”通常會配有能夠減輕傷害的其他安全機制,但如果此類系統(tǒng)未就位,后果就可能是災(zāi)難性的。“

攻擊此以色列供水設(shè)施的伊朗黑客團伙被稱為”未知團隊“(Unidentified TEAM),并未表現(xiàn)出攻擊工業(yè)系統(tǒng)的精深能力或知識。該團伙最近還入侵了得克薩斯某政府教育網(wǎng)站,稱這是對暗殺伊朗頂級核科學家穆赫辛·法克里扎德(Mohsen Fakhrizadeh)的報復。據(jù)稱,伊朗和美國官方都認為以色列是暗殺的背后黑手。

這不是伊朗黑客第一次攻擊以色列供水行業(yè)。今年以色列供水行業(yè)起碼遭遇過兩輪攻擊,主要是相對較小的本地供水設(shè)施。官方表示,攻擊并未造成任何破壞,但攻擊者顯然知道如何侵入工業(yè)系統(tǒng)。

OTORIO甚至向媒體透露稱,以色列的供水和水處理設(shè)施通常比較安全,但私營設(shè)施,比如本月早些時候被侵入的這一設(shè)施,就”監(jiān)管相當松散,攻擊者很容易得手“。

原文地址:https://www.secrss.com/articles/27634

總結(jié)

回看近年安全事故,能源、制造、運營商、關(guān)鍵基礎(chǔ)設(shè)施供應(yīng)商等,均遭受有組織的攻擊,攻擊手段包括勒索、信息竊取、破壞,整體來看,針對工業(yè)系統(tǒng)的攻擊愈演愈烈,經(jīng)濟目的越發(fā)明確,給企業(yè)帶來損失的同時,威脅到公共服務(wù)、公眾利益乃至國家安全。

勒索軟件導致生產(chǎn)線停工,對工廠生產(chǎn)帶來嚴重影響,惡意攻擊組織經(jīng)濟目的明確,要求支付比特幣、門羅幣等數(shù)字貨幣,以恢復企業(yè)運行,而對于勒索事件造成的商譽影響、股價下跌等損失無法明確估量。

另外,一些行業(yè)的機密數(shù)據(jù)也具有極其重要的價值,攻擊組織通過公開信息的方式進行威脅、勒索。一些重要的大型制造廠商也可能遭遇國家級黑客組織的攻擊,這些攻擊不以勒索為目的,而是為了破壞生產(chǎn)。

而能源行業(yè)、關(guān)鍵信息基礎(chǔ)設(shè)施遭供應(yīng)商遭受攻擊時,不僅造成經(jīng)濟損失,還會對公共服務(wù)、公眾利益造成嚴重影響,甚至對國家安全都會造成影響。

這些年引起廣泛關(guān)注的攻擊事件只是一部分安全事件,更多隱藏在水面下的攻擊并未公開報道。

在我國工控領(lǐng)域的各類自動化控制設(shè)備主要是外資品牌的背景下,必須強化關(guān)鍵信息基礎(chǔ)設(shè)施的防護,加強網(wǎng)絡(luò)安全信息統(tǒng)籌、協(xié)調(diào)機制,增強應(yīng)對手段與平臺建設(shè),不斷創(chuàng)新網(wǎng)絡(luò)安全發(fā)展機制,深入開展網(wǎng)絡(luò)安全知識技能普及工作,全方位筑牢國家網(wǎng)絡(luò)安全屏障、推進網(wǎng)絡(luò)強國建設(shè)。

沒有網(wǎng)絡(luò)安全就沒有國家安全,國產(chǎn)化安全任重道遠,威努特作為工控安全領(lǐng)軍企業(yè),與大家一起,砥礪前行。