國(guó)外IT媒體Tech Monitor對(duì)近20年的123413個(gè)軟件漏洞(CVE)進(jìn)行了分析,發(fā)現(xiàn)漏洞的數(shù)量正在激增——IT負(fù)責(zé)人正面臨嚴(yán)峻挑戰(zhàn):網(wǎng)絡(luò)犯罪團(tuán)伙日益職業(yè)化,擁有豐富的資源,能夠?qū)ρa(bǔ)丁進(jìn)行逆向工程處理,可在較短時(shí)間內(nèi)對(duì)漏洞進(jìn)行利用。

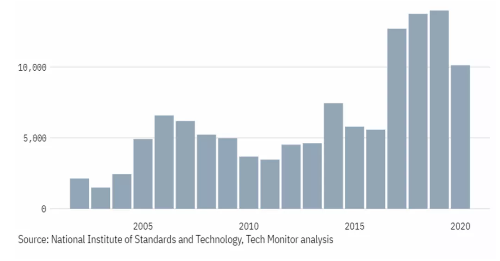

2016年只有5579個(gè)漏洞擁有CVE編號(hào)(CVE開(kāi)放標(biāo)準(zhǔn)為安全漏洞提供了標(biāo)識(shí))。到2019年,這個(gè)數(shù)字已達(dá)到了13988個(gè);2020年有望超過(guò)2萬(wàn)個(gè)。

分析表明,安全漏洞增加一方面歸因于數(shù)字化產(chǎn)品遍地開(kāi)花:2020年有望成為易受攻擊的產(chǎn)品數(shù)量最多的一年,約有5635個(gè)供應(yīng)商產(chǎn)品被曝出安全漏洞。

為了進(jìn)行這項(xiàng)分析,研究人員從美國(guó)國(guó)家標(biāo)準(zhǔn)技術(shù)研究所(NIST)的國(guó)家漏洞數(shù)據(jù)庫(kù)(NVD)獲取了所有的歷史CVE數(shù)據(jù)。數(shù)據(jù)庫(kù)提供了可追溯至2002年的JSON文件。我們使用R腳本下載了這些文件,然后解壓縮,最后運(yùn)行函數(shù),將JSON數(shù)據(jù)解析成易于讀取的表,得以查詢和研讀數(shù)據(jù)。

以下是分析的結(jié)果。

安全漏洞數(shù)量、驗(yàn)證程度增加明顯

2014年以來(lái),高風(fēng)險(xiǎn)和高危漏洞的比例有所提高。2018年以來(lái),每年披露的漏洞數(shù)量也增長(zhǎng)明顯。其中,甲骨文和微軟兩公司的漏洞數(shù)量最多。

圖表1. 每年披露的網(wǎng)絡(luò)安全漏洞數(shù)量。

按照NIST的定義,漏洞是“在軟硬件組件或部件中發(fā)現(xiàn)的計(jì)算邏輯(比如代碼)缺陷,一旦被利用,就會(huì)對(duì)機(jī)密性、完整性或可用性產(chǎn)生負(fù)面影響。”

漏洞采用CVSS進(jìn)行分級(jí)———CVSS的評(píng)分標(biāo)準(zhǔn)包括:所需的訪問(wèn)類型、是否需要用戶交互或者用戶/管理員特權(quán)、賦予攻擊者的權(quán)限/能力、漏洞的總體嚴(yán)重程度以及其他衡量指標(biāo)。

近些年來(lái),這套分類系統(tǒng)已得到了更新——對(duì)某些特征而言,較早的年份被排除在分析之外。從總體嚴(yán)重程度來(lái)看,自2014年以來(lái),被列為“高風(fēng)險(xiǎn)”或“高危”類別的漏洞所占比例有所提高。

這一方面歸因于新增了CVSSv3,它引入了“高危”類別。即使排除高危漏洞后,數(shù)據(jù)也顯示總體嚴(yán)重程度有所提高。這意味著不僅漏洞變得更司空見(jiàn)慣,還變得更嚴(yán)重。(分析超過(guò)幾年的時(shí)間序列數(shù)據(jù)時(shí),只要有CVSSv3就使用它,否則使用CVSSv2。)

圖表2. 不同CVSS嚴(yán)重程度的漏洞所占的比例。

絕大多數(shù)漏洞可遠(yuǎn)程利用,只有五分之二的漏洞需要用戶進(jìn)行操作才能被利用。

攻擊者利用軟件漏洞的最常見(jiàn)方法是通過(guò)網(wǎng)絡(luò)——2020年的漏洞,76%可以遠(yuǎn)程利用。其次是本地漏洞,攻擊者需要訪問(wèn)系統(tǒng)(占2020年漏洞數(shù)量的21%)入侵系統(tǒng)才能利用這類漏洞。

圖表3.2016年至2020年不同攻擊途徑的漏洞所占的比例。

攻擊者通常可以在沒(méi)有用戶的幫助下利用系統(tǒng)中的軟件漏洞。但是如下圖所示,38%的時(shí)段需要有人執(zhí)行操作(比如,系統(tǒng)管理員安裝某個(gè)軟件)。

圖表4.2016年至2020年需要或無(wú)需人員操作的漏洞所占的比例。

通常來(lái)說(shuō),就CVSS排名而言,大多數(shù)漏洞都“很容易”被利用。自2016年以來(lái),只有4797個(gè)漏洞具有很高的攻擊復(fù)雜性——這意味著攻擊者可能需要完美的時(shí)機(jī)或其他條件,重復(fù)漏洞利用更加困難。相比之下,51134個(gè)漏洞的復(fù)雜性較低,這意味著從理論上講,大多數(shù)漏洞的復(fù)雜性較低,漏洞很容易被重復(fù)利用。

圖表5.2016年至2020年不同復(fù)雜程度的漏洞的數(shù)量。

后果嚴(yán)重的漏洞數(shù)量增加。近些年來(lái),軟件漏洞對(duì)完整性的影響越來(lái)越嚴(yán)重。自2016年以來(lái),導(dǎo)致完整性“高度”喪失(以前稱為“完全喪失”)的漏洞的數(shù)量每年多達(dá)6000個(gè)。這種數(shù)量激增可能與CVSS規(guī)范出現(xiàn)變化有關(guān)。

圖6. 2002年至2020年對(duì)完整性影響高低的漏洞數(shù)量。

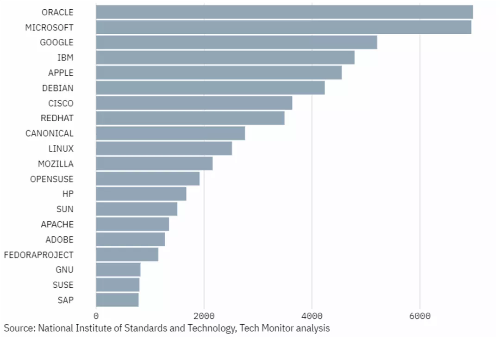

幾大供應(yīng)商漏洞數(shù)量居前列

在過(guò)去20年,同一批供應(yīng)商出現(xiàn)的技術(shù)漏洞一直數(shù)量最多。NIST數(shù)據(jù)庫(kù)中,報(bào)告漏洞數(shù)量最多的兩家公司是甲骨文(6983個(gè)漏洞)和微軟(6952個(gè)漏洞)。微軟從未跌出過(guò)前十名,預(yù)計(jì)2020年度漏洞總數(shù)會(huì)首次突破1000個(gè)。

近些年來(lái),谷歌的漏洞數(shù)量名次也有所上升。到目前為止,安全研究人員已發(fā)現(xiàn)了谷歌的723個(gè)漏洞。甲骨文一直漏洞百出,自2010年收購(gòu)Sun微系統(tǒng)以來(lái),漏洞數(shù)量呈上升趨勢(shì):到目前為止,甲骨文已出現(xiàn)了651個(gè)漏洞。

圖表7. 十大供應(yīng)商每年的漏洞數(shù)量

圖表8. 漏洞數(shù)量最多的20家廠商。

甲骨文和微軟報(bào)告漏洞最多,這既體現(xiàn)了兩家公司的規(guī)模,也體現(xiàn)了在質(zhì)量保證流程上的不足。較為公道的看法是,這兩家公司都實(shí)施了完善的流程,以一種半公開(kāi)和標(biāo)準(zhǔn)化的方式來(lái)識(shí)別和修復(fù)漏洞。

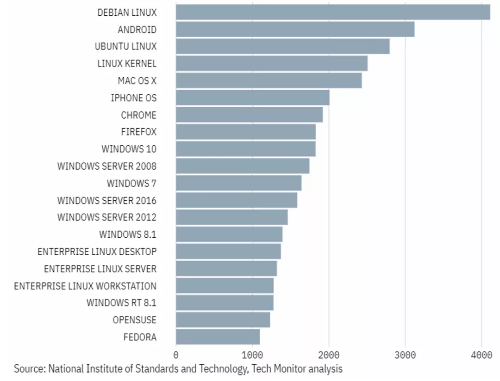

對(duì)單個(gè)“產(chǎn)品”的分析表明,Linux以4111個(gè)漏洞排名第一,這可能驗(yàn)證了Linus的定律——只要足夠多的眼球關(guān)注,就可讓所有軟件缺陷浮現(xiàn)。Android以3121個(gè)漏洞緊隨其后,其漏洞數(shù)量多于iPhone OS。Windows按照不同版本分開(kāi)歸類,如果加在一起總計(jì)3453個(gè)漏洞,排在第二位。

圖9. 歷年來(lái)漏洞數(shù)量最多的20大產(chǎn)品。

注:此次分析只關(guān)注單個(gè)的CVE,單個(gè)產(chǎn)品的漏洞數(shù)量總和會(huì)大于供應(yīng)商的漏洞數(shù)量。因?yàn)閱蝹€(gè)漏洞可能出現(xiàn)在多個(gè)產(chǎn)品上——比如說(shuō),最近發(fā)現(xiàn)的Windows 10漏洞也可能是Windows XP中的漏洞,依此類推。

廣泛的漏洞更新需求給IT團(tuán)隊(duì)帶來(lái)了巨大的壓力,尤其是面臨不兼容的風(fēng)險(xiǎn)以及許多補(bǔ)丁需要硬重啟。

漏洞管理流程可能跟上了步伐,IT團(tuán)隊(duì)理論上可以在傳統(tǒng)IT資產(chǎn)以及云或容器等新型服務(wù)中迅速找到那些問(wèn)題,但I(xiàn)T運(yùn)營(yíng)團(tuán)隊(duì)可能還沒(méi)有成熟起來(lái)。