下圖中藍色部分是企業(yè)網(wǎng)絡中的安全設備。一般來說,企業(yè)會購買硬件盒子形式的安全設備,部署在企業(yè)網(wǎng)絡中,自己負責運維。(左圖)

想象一下,如果有一天企業(yè)不用運維這么一大堆安全設備了。有一個公司在云上提供同樣能力的安全服務。日常維護由云負責。沒有現(xiàn)場部署調(diào)試這堆麻煩事。要增加什么安全能力,一鍵完成。想想是不是很美好?

Gartner提出了一種新的技術架構,可以實現(xiàn)這種美好的愿景。架構的名字叫SASE(全稱Secure Access Service Edge)。

1、什么是SASE

SASE的一個主要思想就是基于云來提供安全,像共享單車一樣“共享安全”。

SASE可以“零接觸”部署全部安全服務。IT部門不必花心思應付各個安全廠商,采購各類產(chǎn)品,去SASE開個賬號就妥了。理論上,用了SASE的企業(yè),辦公室里不用防火墻,不用服務器,什么都不用,全部由云來提供。

除了云安全,SASE還是一個云加速的方案。

一般公司不會在分公司放安全設備,一般會像下圖左邊這樣,在總部放全套的安全設備,分部員工先連到總部做安全檢測,再從總部出去訪問互聯(lián)網(wǎng)。

這么做會有一個問題——如果分公司在深圳,總部在北京,分公司用戶要訪問一個在深圳的SaaS應用,那流量要從深圳先到北京,檢測之后,再出來回到深圳,流量來了一個全國游。

這顯然是不合理的。

SASE架構的做法聰明很多。SASE的安全接入點不在中心而是在“邊緣”。

就像上圖右邊那樣。北京、深圳都有SASE節(jié)點,節(jié)點間是加密隧道。上文例子中深圳用戶接入離自己最近的深圳SASE節(jié)點即可,不用去北京繞一圈,訪問路徑大大縮短。

這樣,企業(yè)員工、合作伙伴無論身處何地,都可以快速地接入企業(yè)網(wǎng)絡了。

正是因為有了“邊緣加速”,云安全才變?yōu)榭赡堋?/p>

SASE的一個重要意義就在于,解放了企業(yè)的安全邊界。邊界不必存在于數(shù)據(jù)中心的硬件盒子中,而是在企業(yè)需要的任何地方。員工、外地員工、第三方人員,甚至物聯(lián)網(wǎng)設備,都可以自由地安全訪問。

我很看好sase的發(fā)展,因為SASE不是單純的安全產(chǎn)品,它還有加速、節(jié)省人力等等好處,給企業(yè)帶來的價值更大,更重要的是它的價值是企業(yè)的老領導更容易理解的。

不過可惜的是,目前全球還沒有一個符合Gartner定義的完整的SASE產(chǎn)品。已有產(chǎn)品要么有云安全,沒有云加速,要么還是基于設備,沒有在云原生的網(wǎng)絡中。可能到今年年底,才會有廠商把完整產(chǎn)品做出來。

2、sase的技術

從技術角度看,SASE就是一些新興的網(wǎng)絡技術和安全技術的集合。或者說,SASE是Network as a service和Security as a service的進化。

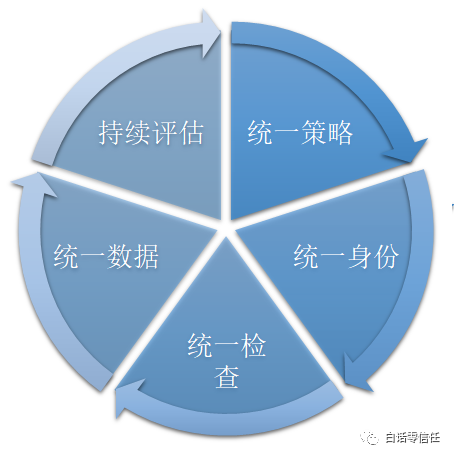

SASE不是一個大雜燴。SASE把網(wǎng)絡和安全整合到一個平臺中,將訪問技術棧壓進方便管理的連接網(wǎng)絡,進行統(tǒng)一管理:

(1)統(tǒng)一策略:我們可以在所有網(wǎng)絡位置實施統(tǒng)一的策略,極大消除管理跨多個位置、用戶和設備類型的網(wǎng)絡的復雜性。IT部門可以專注于安全策略,而不是基礎設施的常規(guī)配置。

(2)統(tǒng)一身份:SASE安全的核心就是身份,所有安全組件都以身份作為訪問決策的中心。用戶和資源身份決定網(wǎng)絡連接體驗和訪問權限級別。服務質量、路由選擇、應用的風險安全控制——所有這些都由身份所驅動。

(3)統(tǒng)一檢查:用戶訪問內(nèi)容在內(nèi)存中被并行地進行一次檢查(例如檢測敏感數(shù)據(jù)泄露或者惡意軟件入侵),而不是多個檢查引擎串行檢查。

(4)統(tǒng)一數(shù)據(jù):SASE中組件可以統(tǒng)一收集日志,展示安全全景圖。不必擔心各組件之間的兼容。所有數(shù)據(jù)都在一個公共存儲庫中,使故障排除更加容易。

(5)持續(xù)評估:SASE框架與零信任體系一脈相承。SASE在整個訪問過程中對用戶的身份、設備環(huán)境進行持續(xù)評估風險。SASE按需提供所需的服務和策略執(zhí)行。

具體來說,SASE的技術棧應該包括:

(1)云原生架構:自適應彈性擴容、自動恢復、隨處可用。

(2)支持各類接入形式:SDWAN組網(wǎng)接入、移動端接入、無端模式瀏覽器接入等等。

(3)接入節(jié)點覆蓋全國各地,降低服務延遲

(4)一個平臺上統(tǒng)一集成、管理各類微服務

(5)檢測Https加密流量中的威脅

(6)對各個端口各種協(xié)議做入侵檢測

(7)持續(xù)安全評估

(8)數(shù)據(jù)防泄密

(9)基于AI的用戶行為分析

(10)威脅情報

(11)零信任替代VPN

(12)SDP網(wǎng)絡隱身

(13)提供基于 DNS 的保護服務

(14)訪問加速、路由優(yōu)化、緩存、帶寬分配優(yōu)化

3、可能的坑

牛都吹完了,說說坑。

目前還沒有一個完整的SASE產(chǎn)品出現(xiàn),不過Gartner已經(jīng)預測到會有不少廠商出來挖坑了~

未來一定會有廠商通過集成各家產(chǎn)品,串行一堆各家產(chǎn)品虛擬機,快速攢一個SASE出來賣。這類產(chǎn)品是你要小心的。沒有整體架構設計的話,各組件不能兼容,運維起來難度反而更大,買這種相當于給自己挖坑了。

傳統(tǒng)廠商習慣了賣硬件,轉型到云原生可能會有一定難度。就像視頻網(wǎng)站肯定不是靠堆一千個DVD做成的。云安全一定是云原生、為云而生的。

SASE的收費模型可能也是坑。SD-WAN產(chǎn)品通常根據(jù)帶寬計費。然而,云安全產(chǎn)品往往是按照用戶年費來收取的。由于 SASE同時包含了多種服務,廠商的收費模式還沒有標準,可能會不斷調(diào)整。買的時候可以先嘗試1到2年的短期合同避坑。

4、總結

SASE必將顛覆目前的網(wǎng)絡安全體系,就像“云計算”對數(shù)據(jù)中心的顛覆一樣。同時,SASE也是為安全和風險管理人員提供了未來重新思考和設計網(wǎng)絡和安全架構的機會。

在SASE產(chǎn)品成熟之前,Gartner還給出了一個過渡建議,企業(yè)可以提前規(guī)劃SASE最核心的兩塊——SD-WAN和零信任架構。