若要挑選2020年安全行業(yè)熱詞,相信“零信任安全”一定是首選之一。

這一名詞乍聽(tīng)之下不易理解,不過(guò)顧名思義,零信任指的是一種“從不信任、永遠(yuǎn)驗(yàn)證”的安全理念。也就是說(shuō),當(dāng)過(guò)去以內(nèi)外網(wǎng)分隔為主的安全體系隨著員工辦公習(xí)慣、數(shù)據(jù)流通方式改變等原因漸漸過(guò)時(shí),能靈活、實(shí)時(shí)判定訪問(wèn)請(qǐng)求的安全理念當(dāng)然更契合如今現(xiàn)狀。

對(duì)“零信任安全理念”來(lái)說(shuō),2017年是一個(gè)明顯的分水嶺,當(dāng)年Google基于零信任安全的BeyondCorp項(xiàng)目取得成功,驗(yàn)證了零信任安全在大型網(wǎng)絡(luò)場(chǎng)景下的可行性,業(yè)界也開(kāi)始跟進(jìn)零信任實(shí)踐。

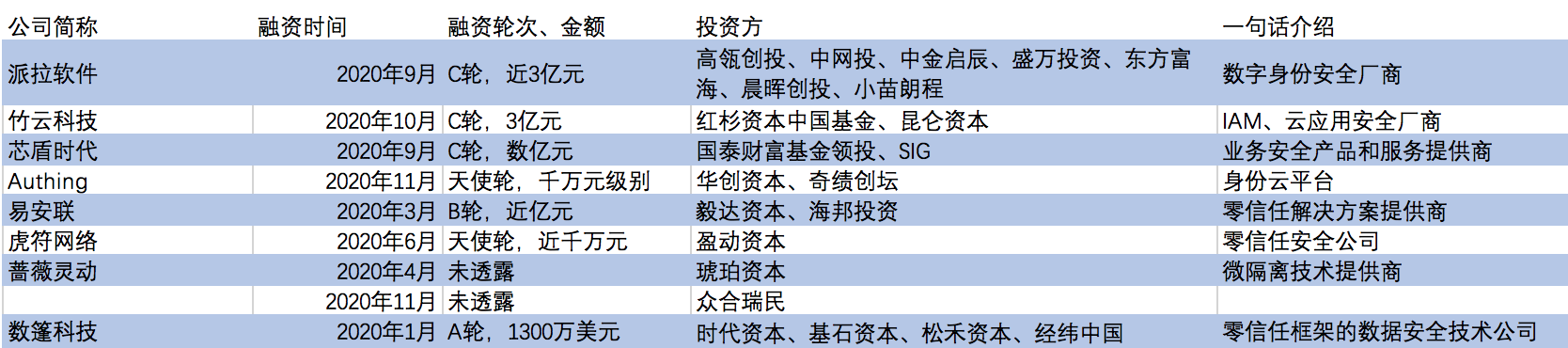

而特殊如2020年,由于疫情的爆發(fā),遠(yuǎn)程辦公中的安全問(wèn)題得到重視,零信任安全理念也迎來(lái)新的分水嶺。在企業(yè)端,目前市面上至少有50家公司聲稱在開(kāi)展零信任業(yè)務(wù);投資圈也聞風(fēng)而動(dòng),今年至少有8家和零信任理念掛鉤的企業(yè)獲得融資。

今年獲得融資的零信任相關(guān)廠商(據(jù)36氪不完全統(tǒng)計(jì),部分?jǐn)?shù)據(jù)來(lái)自天眼查)

零信任理念被加速認(rèn)知已是不爭(zhēng)事實(shí),或許是時(shí)候?qū)@一領(lǐng)域進(jìn)行深度剖析。在本文中,我們將重點(diǎn)討論以下話題:

零信任的概念、價(jià)值;

從技術(shù)角度拆分的市場(chǎng)參與者;

行業(yè)當(dāng)前的機(jī)遇與風(fēng)險(xiǎn);

參與者的競(jìng)合關(guān)系。

相信通過(guò)對(duì)零信任的梳理,未來(lái)安全世界的一角也會(huì)得以揭示。

一。 當(dāng)我們談?wù)摿阈湃危覀冊(cè)谡勑┦裁矗?/p>

1. 前世今生

即使今年才開(kāi)始大熱,但零信任其實(shí)并不是新鮮詞匯。

零信任理念,雛形最早源于2004年成立的耶哥論壇(Jericho Forum),其成立的目的是尋求網(wǎng)絡(luò)無(wú)邊界化趨勢(shì)下的全新安全架構(gòu)及解決方案。

到2010年,咨詢公司 Forrester 的分析師約翰·金德維格將這一理念進(jìn)行了更細(xì)化的拆分——金德維格認(rèn)為,零信任本質(zhì)是以身份為基石的動(dòng)態(tài)訪問(wèn)控制,即以身份為基礎(chǔ),通過(guò)動(dòng)態(tài)訪問(wèn)控制技術(shù),以細(xì)粒度的應(yīng)用、接口、數(shù)據(jù)為核心保護(hù)對(duì)象,遵循最小權(quán)限原則,構(gòu)筑端到端的身份邊界。

在產(chǎn)業(yè)端,隨著谷歌等公司在零信任上的進(jìn)展,2019-2020年,NIST在5個(gè)月內(nèi)連續(xù)發(fā)布兩版《零信任架構(gòu)》標(biāo)準(zhǔn)草案,意味著零信任正向標(biāo)準(zhǔn)化進(jìn)展。

零信任概念演進(jìn)歷程圖 來(lái)源:中國(guó)信通院

從出現(xiàn)到追捧,零信任已走過(guò)十余年時(shí)間。那么,為什么是現(xiàn)在?

這和近年來(lái)企業(yè)的業(yè)務(wù)、IT基礎(chǔ)設(shè)施變化相關(guān)。過(guò)去,傳統(tǒng)的安全防護(hù)基于邊界,企業(yè)安全防護(hù)模式是構(gòu)建一個(gè)內(nèi)網(wǎng),通過(guò)物理隔離或VPN等設(shè)施保證“內(nèi)部安全區(qū)”。

今時(shí)情況不同往日:

首先,IT邊界被打破。云計(jì)算、邊緣計(jì)算等技術(shù)普及,加之大數(shù)據(jù)與AI的廣泛應(yīng)用,讓數(shù)據(jù)流動(dòng)與計(jì)算環(huán)境都發(fā)生了顯著變化,IT邊界變得越來(lái)越模糊。

并且,當(dāng)前企業(yè)上下游伙伴和內(nèi)部員工增多,用戶訪問(wèn)請(qǐng)求更加復(fù)雜,成企業(yè)對(duì)用戶過(guò)分授權(quán)的情況也更普遍。

疫情推波助瀾,當(dāng)多地協(xié)同辦公、遠(yuǎn)程辦公成為新常態(tài),過(guò)去的辦公習(xí)慣也被打破。

而物理隔離無(wú)疑站在遠(yuǎn)程辦公的對(duì)立面,構(gòu)建并部署 VPN 的基本前提就是存在企業(yè)邊界。顯然,內(nèi)外隔離的安全思路是不靈活的,也無(wú)法適應(yīng)新的需求。

零信任由此起勢(shì)。其主要思想——默認(rèn)企業(yè)內(nèi)、外部的任何人、事均不可信,對(duì)任何試圖接入網(wǎng)絡(luò)和訪問(wèn)網(wǎng)絡(luò)資源的人、事、物進(jìn)行持續(xù)驗(yàn)證,打破了邊界化的網(wǎng)絡(luò)防御思路,是一種更適應(yīng)新需求的理念。

站在市場(chǎng)維度,或許很難把零信任這類以理念為基礎(chǔ)的事物劃歸為某個(gè)具體賽道,這是因?yàn)榱阈湃蔚呐d起不能簡(jiǎn)單看做某種技術(shù)、產(chǎn)品的擴(kuò)展,而是對(duì)固有安全思路改變。

Gartner在《零信任網(wǎng)絡(luò)訪問(wèn)市場(chǎng)指南》做出的假設(shè)也側(cè)面印證了這一觀察——其預(yù)測(cè)到2022年,80%向生態(tài)合作伙伴開(kāi)放的新數(shù)字業(yè)務(wù)應(yīng)用將通過(guò)零信任網(wǎng)絡(luò)訪問(wèn)接入;到2023年,將有60%的企業(yè)淘汰大部分VPN,而使用零信任訪問(wèn)。

零信任和傳統(tǒng)安全架構(gòu)的區(qū)別 來(lái)源:綠盟科技、開(kāi)源證券研究所

2. 實(shí)質(zhì):實(shí)時(shí)、動(dòng)態(tài)地判斷訪問(wèn)請(qǐng)求

和所有的理念型故事一樣,零信任不能僅停留在表面,其落地往往遵循著思想、框架、技術(shù)、產(chǎn)品、商業(yè)化幾個(gè)層面。

“對(duì)任何試圖接入網(wǎng)絡(luò)和訪問(wèn)網(wǎng)絡(luò)資源的人、事、物進(jìn)行持續(xù)驗(yàn)證”,這件事需要通過(guò)策略判定。

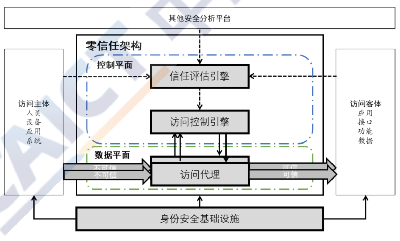

從NIST給出的最新零信任架構(gòu)(參照下圖)可以看出,零信任架構(gòu)的核心組件包括策略引擎、策略管理器和策略執(zhí)行點(diǎn)。

簡(jiǎn)單來(lái)說(shuō),策略引擎作為一個(gè)大腦,對(duì)訪問(wèn)請(qǐng)求做出“是否賦予權(quán)限”的決策,管理器依賴于引擎的決定,通過(guò)和執(zhí)行點(diǎn)的互動(dòng),向后者下達(dá)指令。

NIST零信任架構(gòu)核心組件示意圖 來(lái)源:CSA大中華區(qū)

當(dāng)前業(yè)界對(duì)零信任的實(shí)踐還在過(guò)程中,所以也出現(xiàn)了一些細(xì)節(jié)不同的零信任框架。比如在中國(guó)信通院和奇安信發(fā)布的《網(wǎng)絡(luò)安全先進(jìn)技術(shù)與應(yīng)用發(fā)展系列報(bào)告——零信任技術(shù)(2020版)》中,零信任架構(gòu)的基本框架歸納如下圖:

零信任架構(gòu)總體框架圖 來(lái)源:《網(wǎng)絡(luò)安全先進(jìn)技術(shù)與應(yīng)用發(fā)展系列報(bào)告——零信任技術(shù)(Zero Trust)》

雖然各類框架有細(xì)節(jié)差異,但其實(shí)不論是哪種框架,都在論證實(shí)時(shí)、動(dòng)態(tài)地對(duì)訪問(wèn)請(qǐng)求進(jìn)行判斷,以契合“從不信任、永遠(yuǎn)驗(yàn)證”的理念。

二。 參與者:從技術(shù)視角劃分

有意思的是,如果今年詢問(wèn)一家安全公司是否正開(kāi)展“零信任”業(yè)務(wù),可能會(huì)收獲模棱兩可的回答:我們是否在做零信任,取決于如何定義它。

這有些無(wú)厘頭的反應(yīng)似乎又不無(wú)道理。

零信任是一種理念。理論上講,只要在一些場(chǎng)景實(shí)現(xiàn)“從不信任、永遠(yuǎn)驗(yàn)證”的目的,誰(shuí)都能說(shuō)自己在做零信任,這正是現(xiàn)在零信任廠商繁多、技術(shù)路線不同的原因之一。

在具體數(shù)據(jù)上,專業(yè)人士指出當(dāng)前號(hào)稱開(kāi)展零信任業(yè)務(wù)的公司在50家以上。我們決定選取一些明確提供零信任安全產(chǎn)品/解決方案的公司略作展示(排名不分先后)。

部分參與者概覽(經(jīng)36氪整理)

零信任的參與者背景不一,無(wú)論是剛成立不到一年的早期安全公司,還是成立數(shù)年的大型上市企業(yè),亦或不斷延伸觸角的公有云廠商,均已置身零信任浪潮。為避免“霧里看花”,從技術(shù)分類入手或是進(jìn)一步理解零信任的思路。

如今相對(duì)普遍的共識(shí)是,零信任的主流技術(shù)分為三種:即SIM,S為SDP(Software Defined Perimeter, 軟件定義邊界)、I為IAM(Identity and Access Management,身份識(shí)別與訪問(wèn)管理系統(tǒng)),M為MSG(Micro-Segmentation,微隔離),上圖中也可看到三種技術(shù)不斷交疊出現(xiàn)。不過(guò)需要提前強(qiáng)調(diào)的是,目前也有企業(yè)希望通過(guò)其他思路達(dá)成“零信任”目的,以下技術(shù)路線并不代表全部。

1. 身份識(shí)別與訪問(wèn)管理(IAM)

身份識(shí)別與訪問(wèn)管理(IAM)是網(wǎng)絡(luò)安全領(lǐng)域中的一個(gè)細(xì)分方向。從效果上來(lái)看,IAM產(chǎn)品可以定義和管理用戶的角色和訪問(wèn)權(quán)限,即決定了誰(shuí)可以訪問(wèn),如何進(jìn)行訪問(wèn),訪問(wèn)后可以執(zhí)行哪些操作等。

根據(jù)Gartner的定義,IAM的核心主題圍繞以下幾個(gè)方向展開(kāi):

認(rèn)證 ,指的是通過(guò)確認(rèn)實(shí)體(包含人與設(shè)備等)的身份,建立信任,這其中的概念包括多因素認(rèn)證等。

訪問(wèn)控制,確定實(shí)體通過(guò)認(rèn)證之后,匹配怎樣的權(quán)限,訪問(wèn)怎樣的系統(tǒng)。

身份治理,對(duì)實(shí)體在整個(gè)生命周期內(nèi)(如員工入職、轉(zhuǎn)正、調(diào)崗、離職等身份變更過(guò)程)進(jìn)行身份管理,匹配正確的權(quán)限。

特權(quán)身份管理,指的是對(duì)管理員等權(quán)限較高的賬戶等進(jìn)行進(jìn)一步管理。

在零信任廣泛普及之前,IAM已經(jīng)是一個(gè)獨(dú)立賽道。不過(guò)如今零信任理念中的IAM指的是增強(qiáng)型IAM。過(guò)去的IAM認(rèn)證體系較為僵化,只要有統(tǒng)一的權(quán)限管理即可,但增強(qiáng)型IAM強(qiáng)調(diào)持續(xù)的自適應(yīng)認(rèn)證,即在整個(gè)訪問(wèn)請(qǐng)求的周期內(nèi)進(jìn)行持續(xù)智能驗(yàn)證。

總而言之,以身份為基礎(chǔ),實(shí)時(shí)、動(dòng)態(tài)地對(duì)訪問(wèn)請(qǐng)求進(jìn)行判斷,是實(shí)現(xiàn)零信任的手段。目前IAM相關(guān)公司有「派拉軟件」、「竹云科技」、「芯盾時(shí)代」等。

2. 軟件定義邊界(SDP)

軟件定義邊界(SDP)是被云安全聯(lián)盟采納并推崇的一種方案。這種方案還有一個(gè)更為形象的別名——“黑云”。

之所以被稱為黑云,和其預(yù)期達(dá)到的效果有關(guān)。SDP可以為企業(yè)建立虛擬邊界,利用基于身份的訪問(wèn)控制和權(quán)限認(rèn)證機(jī)制,讓企業(yè)應(yīng)用和服務(wù)“隱身”。當(dāng)黑客試圖進(jìn)行攻擊時(shí),會(huì)發(fā)現(xiàn)看不到目標(biāo)而無(wú)法攻擊,只有獲得權(quán)限的業(yè)務(wù)人員可以正常訪問(wèn)。

根據(jù)云安全聯(lián)盟的定義,SDP的主要組件包括發(fā)起主機(jī)(客戶端),接受主機(jī)(服務(wù)端)和SDP控制器,客戶端和服務(wù)端都會(huì)連接到這些控制器。二者間的連接通過(guò)SDP控制器與安全控制信道的交互來(lái)管理。

資料來(lái)源:CSA大中華區(qū)

當(dāng)前,國(guó)內(nèi)有多家公司主打SDP,以曾入選Gartner零信任安全產(chǎn)品全球代表廠商的「云深互聯(lián)」為例,其SDP包含三個(gè)組件——深云SDP客戶端、安全大腦、隱盾網(wǎng)關(guān)。

深云SDP客戶端:在深云SDP中,深云SDP客戶端用來(lái)做各種的身份驗(yàn)證,包括硬件身份,軟件身份,生物身份等。

深云SDP安全大腦:深云SDP安全大腦是一個(gè)管理控制臺(tái),對(duì)所有的深云SDP客戶端進(jìn)行管理,制定安全策略。深云SDP安全大腦還可以與企業(yè)已有的身份管理系統(tǒng)對(duì)接。

深云隱盾網(wǎng)關(guān):所有對(duì)業(yè)務(wù)系統(tǒng)的訪問(wèn)都要經(jīng)過(guò) SDP網(wǎng)關(guān)的驗(yàn)證和過(guò)濾,實(shí)現(xiàn)業(yè)務(wù)系統(tǒng)的“網(wǎng)絡(luò)隱身”效果。

深云SDP示意圖

在「云深互聯(lián)」之外,國(guó)內(nèi)的相關(guān)公司還有「易安聯(lián)」、「安幾網(wǎng)安」等。其中,「易安聯(lián)」在今年宣布完成B輪融資。

3. 微隔離(MSG)

微隔離,又稱軟件定義隔離、微分段,最早由 Gartner提出。

微隔離主要解決數(shù)據(jù)中心的東西向(內(nèi)部服務(wù)器彼此互相訪問(wèn))流量之間的安全問(wèn)題,當(dāng)前主要應(yīng)用于數(shù)據(jù)中心,該技術(shù)的面向群體并非用戶。

用形象語(yǔ)言表述,微隔離類似疫情時(shí)期的口罩,每個(gè)人帶上口罩后,互相隔離以防止病毒傳播。

微隔離技術(shù)把服務(wù)器之間做了隔離,一個(gè)服務(wù)器訪問(wèn)另一個(gè)服務(wù)器的資源之前,首先要認(rèn)證身份。認(rèn)證通過(guò)后,網(wǎng)關(guān)才會(huì)放行業(yè)務(wù)系統(tǒng)去獲取數(shù)據(jù)資源,否則會(huì)被網(wǎng)關(guān)攔截。從效果看,在實(shí)現(xiàn)微隔離之前,攻擊者會(huì)攻擊到所有的服務(wù)器,而實(shí)現(xiàn)微隔離后攻擊范圍將大大減少。

這種技術(shù)的難點(diǎn)在于計(jì)算量和自動(dòng)化——數(shù)據(jù)中心往往包括海量節(jié)點(diǎn),頻繁變化帶來(lái)的工作量不可預(yù)估,傳統(tǒng)的人工配置模式已無(wú)法滿足管理需求,自動(dòng)適應(yīng)業(yè)務(wù)變化的策略計(jì)算引擎是微隔離成功的關(guān)鍵。

當(dāng)前國(guó)外已出現(xiàn)較成熟的微隔離廠商,即美國(guó)公司Illumio。這家公司成立于2013年,在2019年已完成E輪融資,是全球13家安全行業(yè)獨(dú)角獸公司之一。客戶包括Salesforce、摩根士丹利、法國(guó)巴黎銀行和Oracle NetSuite等。

國(guó)內(nèi)微隔離的典型廠商是「薔薇靈動(dòng)」。公司創(chuàng)始人嚴(yán)雷曾透露,「薔薇靈動(dòng)」于2017年開(kāi)始商業(yè)化探索,2019年?duì)I收達(dá)到千萬(wàn)級(jí)別。在融資進(jìn)展上,天眼查數(shù)據(jù)顯示其在今年先后完成兩輪融資。

4.SIM相輔相成

NIST認(rèn)為,一個(gè)完整的零信任架構(gòu)需要三者結(jié)合,這或許是由于三種技術(shù)各自的擅長(zhǎng)之處不一,可以“組團(tuán)”發(fā)揮所長(zhǎng)。

其中,對(duì)身份的判斷是零信任的基石。這也是今年在創(chuàng)投市場(chǎng)中,以身份為主要業(yè)務(wù)的公司,即IAM廠商頗受追捧的原因之一——「派拉軟件」于今年9月宣布完成C輪近3億元融資,同月宣布的還有「芯盾時(shí)代」完成數(shù)億元C+輪融資的消息,10月初,「竹云科技」也宣布完成3億元C輪戰(zhàn)略增資。

SDP解決南北向流量(通過(guò)網(wǎng)關(guān)進(jìn)入數(shù)據(jù)中心的流量)的安全問(wèn)題,那么微隔離則主要解決數(shù)據(jù)中心的東西向(內(nèi)部服務(wù)器彼此互相訪問(wèn))流量之間的安全問(wèn)題。由于三種技術(shù)的差別,當(dāng)前市場(chǎng)中主打IAM、SDP和微隔離業(yè)務(wù)的廠商并不完全重合,各家或會(huì)以既有的技術(shù)、產(chǎn)品優(yōu)勢(shì)為基礎(chǔ),向前延展形成較完備的零信任方案。

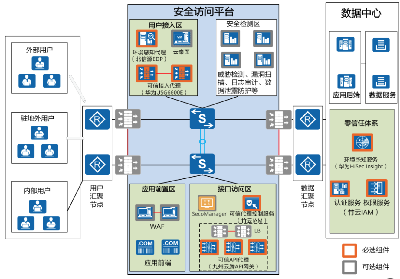

比如,天融信在介紹其SDP架構(gòu)時(shí)曾指出,為了強(qiáng)化用戶認(rèn)證與權(quán)限管理部分,可提供增強(qiáng)組件IAM實(shí)現(xiàn)更細(xì)致的身份管控功能(如下圖),這也說(shuō)明了各種技術(shù)路線的互相延展的可能。

天融信SDP技術(shù)架構(gòu)包括客戶端、控制器、網(wǎng)關(guān)架構(gòu)圖 來(lái)源:CSA大中華區(qū)

這不是孤例,在日前CSA大中華區(qū)發(fā)布的《2020中國(guó)零信任全景圖》中,同樣可以看到多家廠商分別出現(xiàn)在不同技術(shù)分類中。

為何廠商能在短時(shí)間內(nèi)滲透多個(gè)技術(shù)路線?主要原因是相關(guān)廠商早前已有所積累,尤其是IAM和SDP,它們?cè)谥袊?guó)并非橫空出世的新技術(shù)。總體而言,零信任最難跨過(guò)的門檻也許并不在技術(shù),而在于工程化落地。

三。 機(jī)會(huì)與陷阱

目前由于零信任在國(guó)內(nèi)風(fēng)頭剛起,打造完整、易用的解決方案還在進(jìn)程中。這一理念要經(jīng)受商業(yè)化考驗(yàn),對(duì)客戶的話語(yǔ)權(quán)非常重要,這和零信任的目標(biāo)以及實(shí)施中的改造成本均有關(guān)聯(lián)。

1. 誰(shuí)在規(guī)定最小權(quán)限

各方在討論零信任時(shí)不斷強(qiáng)調(diào)的一點(diǎn)是,零信任是一種理念,而非具體的技術(shù)、產(chǎn)品。理念雖聽(tīng)起來(lái)有些“虛無(wú)”,但也明確了目標(biāo)——就如金德維格所說(shuō),零信任是以身份為基石的動(dòng)態(tài)訪問(wèn)控制,即以身份為基礎(chǔ),通過(guò)動(dòng)態(tài)訪問(wèn)控制技術(shù),以細(xì)粒度的應(yīng)用、接口、數(shù)據(jù)為核心保護(hù)對(duì)象,遵循最小權(quán)限原則,構(gòu)筑端到端的身份邊界。

再精簡(jiǎn)一些,或許可以理解為對(duì)訪問(wèn)請(qǐng)求以最小權(quán)限原則進(jìn)行動(dòng)態(tài)管理。身份的判定是用權(quán)限進(jìn)行動(dòng)態(tài)管理的基礎(chǔ),上文不管是IAM、SDP亦或微隔離都提到了判斷策略或者引擎。但另一個(gè)核心——最小權(quán)限,卻甚少被討論。

最小權(quán)限存在的意義是,對(duì)通過(guò)基礎(chǔ)安全審核的訪問(wèn)請(qǐng)求進(jìn)行嚴(yán)格管理。然而如何規(guī)定最小權(quán)限,或許目前還沒(méi)有統(tǒng)一的標(biāo)準(zhǔn)。往下深究,最小權(quán)限是一個(gè)動(dòng)態(tài)概念,需要針對(duì)不同客戶、不同場(chǎng)景進(jìn)行判斷,所以其標(biāo)準(zhǔn)也很難界定。

也正由于標(biāo)準(zhǔn)不清晰,一位安全行業(yè)觀察者調(diào)侃零信任的現(xiàn)狀是,“誰(shuí)都能說(shuō)自己在做(零信任),但又或許誰(shuí)都沒(méi)做”。

舉個(gè)極端些的例子,如果客戶的安全基礎(chǔ)設(shè)施僅停留在內(nèi)外網(wǎng)范疇,對(duì)內(nèi)網(wǎng)內(nèi)的系統(tǒng)、數(shù)據(jù)并未進(jìn)行分類分級(jí),那么僅基于初步身份權(quán)限的分類,已是現(xiàn)有條件下的最小權(quán)限。但如果客戶本身需要更細(xì)粒度的權(quán)限管控,單純基于初步的身份管理,并不符合最小權(quán)限原則。所以,判斷最小權(quán)限的話語(yǔ)權(quán)歸結(jié)于客戶。

而廠商需要找出某類目標(biāo)客戶對(duì)零信任的通用性要求,降低工程化成本。從這個(gè)角度,有深度服務(wù)目標(biāo)客戶經(jīng)驗(yàn),并能切入較通用場(chǎng)景的廠商或更易開(kāi)展零信任業(yè)務(wù)。

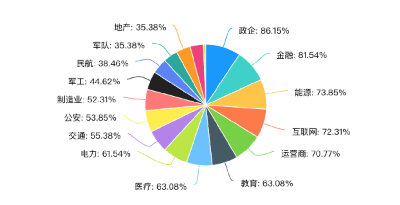

根據(jù)《2020中國(guó)零信任全景圖》的統(tǒng)計(jì),目前國(guó)內(nèi)零信任的目標(biāo)客戶主要集中在政企、金融、能源、互聯(lián)網(wǎng)、運(yùn)營(yíng)商、教育、醫(yī)療、電力、交通、公安、制造業(yè)、軍工、民航、軍隊(duì)、零售等行業(yè)。基中50%以上的零信任廠商都認(rèn)為政企、金融、能源、互聯(lián)網(wǎng)、運(yùn)營(yíng)商、教育、 醫(yī)療、電力、交通、公安、制造業(yè)是他們的主要目標(biāo)行業(yè)。

零信任目標(biāo)行業(yè)分布圖 來(lái)源:《2020中國(guó)零信任全景圖》

可以看到,政企、金融和能源占據(jù)了目標(biāo)客戶前三甲的席位,此類客戶也是過(guò)往安全廠商的重點(diǎn)客戶,或許意味著客戶在選擇供應(yīng)商時(shí)會(huì)有所傾向。

2. 改造成本有多高

關(guān)于這三種技術(shù)傾向,NIST認(rèn)為,零信任廠商在落地過(guò)程中可能會(huì)發(fā)現(xiàn)客戶已有所選擇,但這并不是說(shuō)其他方案一定會(huì)失效,而是認(rèn)為其他方案對(duì)該企業(yè)而言意味著已有流程的改變,所以更難實(shí)施。

更難實(shí)施體現(xiàn)在零信任的改造成本。對(duì)客戶而言,零信任的改造成本也和其自身的基礎(chǔ)設(shè)施情況相關(guān)。如果客戶內(nèi)部的系統(tǒng)非常繁多,那么一個(gè)個(gè)接入其中會(huì)使得實(shí)施周期漫長(zhǎng);如果客戶此前的安全能力薄弱,則需要彌補(bǔ)的模塊更多;如果要做全面的零信任改造,對(duì)企業(yè)現(xiàn)有流程也會(huì)造成些許影響。在此基礎(chǔ)上,有觀點(diǎn)認(rèn)為如果一家廠商此前已經(jīng)將自己的安全產(chǎn)品滲透入足夠多的客戶中,或會(huì)降低改造成本。

如果舉例對(duì)比,傳統(tǒng)的網(wǎng)絡(luò)安全模型就像用一個(gè)城墻把所有人保護(hù)在一起。那零信任可能就像城門大開(kāi),但每個(gè)人都會(huì)配備一個(gè)士兵保護(hù),這種點(diǎn)到點(diǎn)的防護(hù)策略會(huì)更加安全,成本也更高。不過(guò),正和許多安全措施一樣,改造是提高安全性的前提條件,如果改造成本較低,也意味著安全性或不理想。在很多場(chǎng)景下,安全是一個(gè)具備灰度的名詞,需要根據(jù)客戶的業(yè)務(wù)性質(zhì)、要求綜合考量。

36氪了解到,當(dāng)前也有一些綜合實(shí)力較強(qiáng)的廠商希望從合規(guī)角度出發(fā),把零信任的要求落實(shí)到規(guī)定中。

眾所周知,安全行業(yè)以合規(guī)要求和業(yè)務(wù)需求為雙重驅(qū)動(dòng)力。隨著內(nèi)外網(wǎng)絡(luò)邊界的消失,客戶對(duì)零信任的業(yè)務(wù)需求已逐漸凸顯,若加上嚴(yán)格而有效的合規(guī)要求,即使改造成本大,零信任都會(huì)加速落地。從競(jìng)爭(zhēng)角度,這種以合規(guī)切入的視角至少在To G市場(chǎng)中稱得上降維打擊。

四。 “陣營(yíng)外”的競(jìng)合

當(dāng)前,也有許多本該成為客戶的公司在自行進(jìn)行零信任改造。這類公司一般是大型互聯(lián)網(wǎng)公司(Google正是一個(gè)典型),它們對(duì)業(yè)務(wù)安全性的需求較高,同時(shí)IT資產(chǎn)、權(quán)限配置復(fù)雜。在具備技術(shù)實(shí)力的基礎(chǔ)上自發(fā)進(jìn)行零信任落地,對(duì)這類企業(yè)來(lái)說(shuō)既省去和供應(yīng)商的磨合成本,在有余力的基礎(chǔ)上還可形成解決方案對(duì)外輸出,這也是更大的想象力。

在向外界輸出的類型中,典例是阿里、騰訊以及華為。這是由于,零信任也屬于云安全中的一環(huán),云廠商必然不能放過(guò)這一市場(chǎng),目前三家也都有相關(guān)解決方案提供。

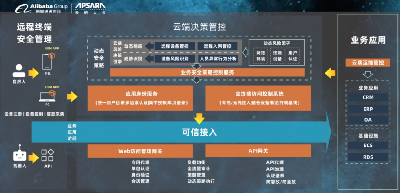

其中,阿里云在今年9月發(fā)布遠(yuǎn)程辦公零信任解決方案,阿里巴巴企業(yè)智能也已推出“聯(lián)唄”終端訪問(wèn)控制系統(tǒng)。根據(jù)介紹,在今年疫情期間,阿里巴巴企業(yè)智能支撐了數(shù)十萬(wàn)員工的遠(yuǎn)程安全入網(wǎng)及云辦公。目前“聯(lián)唄”已通過(guò)遠(yuǎn)程辦公零信任解決方案服務(wù)政務(wù)、教育、醫(yī)療、新零售、制造等多個(gè)行業(yè)客戶,幫助客戶管理數(shù)十萬(wàn)終端的安全準(zhǔn)入。

云棲大會(huì)中發(fā)布的阿里云發(fā)布遠(yuǎn)程辦公零信任解決方案

騰訊在零信任上更是動(dòng)作頻頻。

從在2019年7月發(fā)起《零信任安全技術(shù)參考框架》行業(yè)標(biāo)準(zhǔn)立項(xiàng),到今年5月底騰訊安全發(fā)布《零信任解決方案白皮書(shū)》,騰訊一直在輸出其對(duì)零信任的理解。白皮書(shū)中提及,騰訊基于ZTA架構(gòu)模型,參考谷歌BeyondCorp實(shí)踐,結(jié)合自身經(jīng)驗(yàn)形成了“騰訊零信任”的解決方案,于2016年在公司內(nèi)部實(shí)踐,目前已經(jīng)過(guò)6萬(wàn)多員工的實(shí)踐驗(yàn)證。

騰訊零信任方案架構(gòu)圖

另外,華為也在其官網(wǎng)上展示了HUAWEI HiSec零信任安全解決方案。

華為零信任安全解決方案架構(gòu)圖

保障租戶的資產(chǎn)安全是公有云廠商的職責(zé),過(guò)去這類廠商在云安全領(lǐng)域已取得一定進(jìn)展。以騰訊為例,其發(fā)布的2020年度第三季財(cái)報(bào)顯示,騰訊企業(yè)級(jí)安全業(yè)務(wù)前三季度收入同比增長(zhǎng)133%,零信任安全產(chǎn)品同比增長(zhǎng)64%。當(dāng)成績(jī)單擺在眼前,很多人的第一反應(yīng)是傳統(tǒng)安全領(lǐng)域中的零信任公司會(huì)遭受巨大沖擊,但若仔細(xì)拆分公有云廠商的業(yè)務(wù)邏輯,也會(huì)有些新發(fā)現(xiàn)。

在華為的零信任案例中,可以看到IAM廠商「竹云科技」是其可信代理控制服務(wù)、認(rèn)證服務(wù)、權(quán)限服務(wù)組件的供應(yīng)商,并且在部署方案中被劃入必選選項(xiàng)。這從側(cè)面反映了公有云廠商和安全廠商在零信任領(lǐng)域中的競(jìng)合關(guān)系——公有云廠商無(wú)疑需要生態(tài)的力量補(bǔ)足能力,各種各樣的供應(yīng)商是生態(tài)中不可或缺的一環(huán)。

誰(shuí)能和公有云廠商合作,考驗(yàn)的是獨(dú)立廠商的價(jià)值。在技術(shù)上,許多安全公司在自己領(lǐng)域中深耕已久,比如IAM廠商「派拉軟件」和「竹云科技」分別成立于2008年和2009年,在身份領(lǐng)域中積累了深厚的產(chǎn)品、解決方案經(jīng)驗(yàn),它們自然是有價(jià)值的合作對(duì)象。另外從市場(chǎng)端,公有云廠商更擅長(zhǎng)做標(biāo)準(zhǔn)化業(yè)務(wù),而中國(guó)的大B、大G客戶對(duì)個(gè)性化需求較高,安全公司若可以抓住這類客戶,既有利于提升競(jìng)爭(zhēng)的“底氣”,也可以獲得較豐厚的收益,和公有云廠商合作或能成為一個(gè)可選項(xiàng)。

不過(guò)另外需要提及的是,當(dāng)前不同客戶的業(yè)務(wù)性質(zhì)不同,對(duì)權(quán)限的要求也不同,過(guò)多的場(chǎng)景會(huì)讓廠商難以交付。不論是哪種類型的廠商,都需要找到盡量通用化的場(chǎng)景,避免切入過(guò)于狹窄的領(lǐng)域,同時(shí)也降低定制化帶來(lái)的風(fēng)險(xiǎn)。

結(jié)語(yǔ)

長(zhǎng)遠(yuǎn)來(lái)看,零信任“從不信任、持續(xù)驗(yàn)證”的理念契合了去邊界化的安全狀況。

Cybersecurity在2019年底的調(diào)查顯示,現(xiàn)在網(wǎng)絡(luò)安全最大的挑戰(zhàn)是私有應(yīng)用程序的訪問(wèn)端口十分分散,以及內(nèi)部用戶權(quán)限過(guò)多,這兩方面正是零信任理念可以解決的問(wèn)題。另一個(gè)有趣的現(xiàn)象是,調(diào)查對(duì)象中有78%的安全團(tuán)隊(duì)希望在未來(lái)實(shí)現(xiàn)零信任網(wǎng)絡(luò)訪問(wèn),但幾乎一半的安全團(tuán)隊(duì)對(duì)他們使用當(dāng)前安全技術(shù)提供零信任的能力缺乏信心。

這個(gè)例子再次印證了零信任的火熱,但不可否認(rèn),即使客戶已經(jīng)意識(shí)到以往安全思路的狹隘,零信任作為一種新事物是否能獲得廣泛落地,還取決于市場(chǎng)和供應(yīng)商的成熟。

一切才剛剛開(kāi)始。

————————————————