CVE-2020-3580漏洞PoC公布后發(fā)現(xiàn)漏洞利用。

2020年10月21日,Cisco發(fā)布了安全公告和安全補(bǔ)丁以解決Cisco Adaptive Security Appliance (ASA) 和Firepower Threat Defense (FTD)軟件web服務(wù)中的4個(gè)XSS漏洞,分別是 CVE-2020-3580、 CVE-2020-3581、 CVE-2020-3582、 CVE-2020-3583。2021年4月,Cisco更新了該漏洞的安全公告,稱漏洞補(bǔ)丁修復(fù)并不完整。CVE-2020-3580漏洞CVSS評分6.1分,是Cisco ASA軟件和FTD 軟件中的漏洞,未授權(quán)的遠(yuǎn)程攻擊者利用該漏洞可以在受影響的設(shè)備上發(fā)起XSS攻擊。

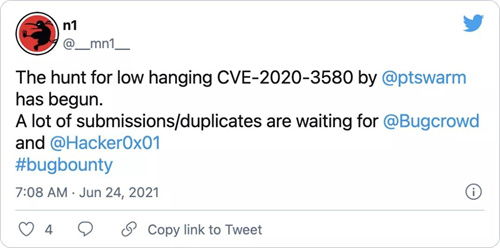

6月24日,Positive Technologies研究人員在推特發(fā)布了CVE-2020-3580漏洞的PoC 漏洞利用。

隨后,Positive Technologies研究人員Mikhail Klyuchnikov也發(fā)布了關(guān)于該漏洞的推特。Tenable也接收到攻擊者利用CVE-2020-3580漏洞在野攻擊的報(bào)告。

這4個(gè)漏洞 存在的原因是Cisco ASA 和FTD軟件和web服務(wù)沒有對用戶輸入進(jìn)行有效性驗(yàn)證。為利用這些漏洞,攻擊者需要用戶點(diǎn)擊一個(gè)精心偽造的鏈接。成功利用允許攻擊者在端口內(nèi)執(zhí)行任意代碼,訪問敏感的基于瀏覽器的信息。

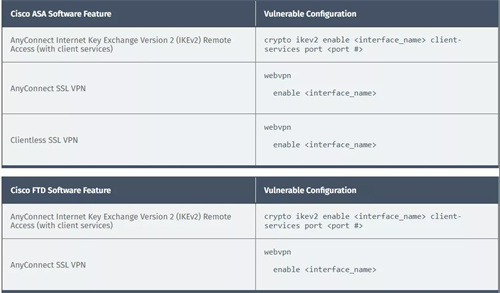

漏洞只影響特定的AnyConnect和WebVPN配置,包括:

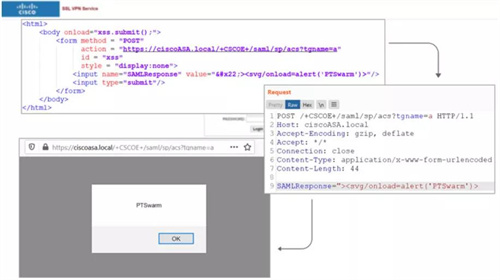

漏洞PoC如下所示: