網(wǎng)絡(luò)安全研究人員發(fā)現(xiàn)特拉維夫5000個WiFi網(wǎng)絡(luò)中有70%可被攻擊。

網(wǎng)絡(luò)安全研究人員Ido Hoorvitch對以色列第二大城市特拉維夫的5000個WiFi網(wǎng)絡(luò)樣本進(jìn)行了分析,發(fā)現(xiàn)其中70%可被攻破,證明家用網(wǎng)絡(luò)是非常不安全的,且已被劫持。

首先,研究人員在市中心用WiFi嗅探設(shè)備收集了5000個WiFi網(wǎng)絡(luò)樣本用于研究分析。

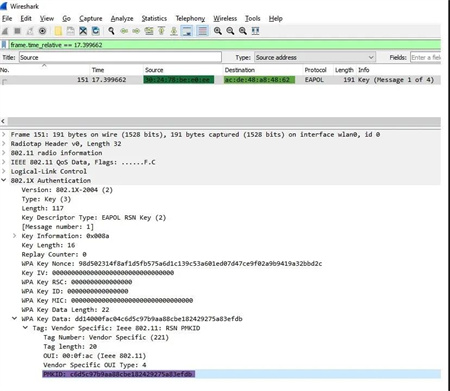

然后,研究人員利用一個漏洞來提取了PMKID哈希,為收集PMKID哈希值,Hoorvitch花50美元購買了一個網(wǎng)絡(luò),其作為監(jiān)控器和包注入工具。

WireShark上記錄的PMKID哈希值

PMKID哈希值包含網(wǎng)絡(luò)的SSID、WiFi 密碼、MAC地址、靜態(tài)整數(shù)。

使用Jens “atom” Steube之前的方法,研究人員可以從收集的PMKID中提取出口令。Atom的技術(shù)是無客戶端的,使得需要實時獲取用戶的登錄憑證。此外,不僅需要攻擊者獲取一個幀,還需要清除錯誤的口令和影響破解過程的幀。

然后,可以判斷用戶是否將手機(jī)號設(shè)置為WiFi密碼,將手機(jī)號設(shè)置為WiFi密碼在以色列是非常常見的。

破解手機(jī)號WiFi密碼就等于計算所有以色列手機(jī)號碼的可能性,以色列手機(jī)號是05開頭的10位數(shù)字,所以除了05外,只有8位數(shù)。

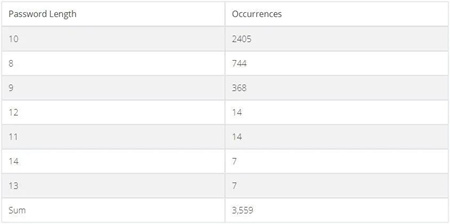

研究人員使用一個班標(biāo)準(zhǔn)的筆記本電腦,以平均每個密碼9分鐘的速度破解了2200個密碼。

然后,研究人員使用Rockyou.txt 作為詞典發(fā)起標(biāo)準(zhǔn)的詞典攻擊。然后破解了1359個密碼,其中大多數(shù)只使用了小寫字母。

通過以上兩種方式,研究人員成功破解了5000個樣本W(wǎng)iFi網(wǎng)絡(luò)中的大約70%的密碼。研究表明大多數(shù)并沒有為WiFi網(wǎng)絡(luò)設(shè)置強(qiáng)密碼。如果WiFi密碼被破解,任何人都可以訪問家用網(wǎng)絡(luò),修改路由器的設(shè)置,并可能利用漏洞來攻擊連入WiFi網(wǎng)絡(luò)的個人設(shè)備。

因此,研究人員建議用戶使用大小寫字母、數(shù)字和特殊字符組成的不少于10位的強(qiáng)密碼。如果路由器開啟了WPS或漫游模式,建議用戶禁用這兩個功能。