一位以色列安全專家騎著自行車在市區(qū)閑逛,他使用WiFi嗅探裝置成功收集了5000個(gè)WiFi網(wǎng)絡(luò)樣本,并從中成功破解了70%的WiFi網(wǎng)絡(luò)密碼。這項(xiàng)試驗(yàn)再次證明了,當(dāng)前無線網(wǎng)絡(luò)的密碼設(shè)置是多么的脆弱。雖然這件事發(fā)生在以色列,但誰敢保證不會發(fā)生在你我身邊呢?

事件經(jīng)過

無線設(shè)備在從一個(gè)接入點(diǎn)移動到另一個(gè)接入點(diǎn)時(shí)始終保持連接狀態(tài)。這是因?yàn)榇嬖诒U线@種連接性的協(xié)議和標(biāo)準(zhǔn)。但是攻擊者也知道該如何利用這些協(xié)議和標(biāo)準(zhǔn)。據(jù)說,通過這些協(xié)議和標(biāo)準(zhǔn)可以收集重要的WiFi密鑰,利用收集的WiFi密鑰便有可能破解出網(wǎng)絡(luò)密碼。

伊多·霍維奇(Ido Hoorvitch)是以色列安全公司 CyberArk 的一名安全研究人員,近期他做了這樣一項(xiàng)試驗(yàn)。霍維奇騎著自行車在以色列第二大城市特拉維夫市內(nèi)到處閑逛,在他的背包里攜帶了由一臺帶有 AWUS036ACH ALFA網(wǎng)卡(價(jià)值50 美元)的筆記本電腦和自制無線掃描設(shè)備組成的嗅探裝置。他事先從GuitHub免費(fèi)下載了一款名為”Hcxdumptool“的工具,用于從他路過的附近WiFi網(wǎng)絡(luò)中收集WPA數(shù)據(jù)包,此次試驗(yàn)他共收集了5000個(gè)WiFi網(wǎng)絡(luò)樣本。

然后,他利用收集到的5000個(gè)WiFi網(wǎng)絡(luò)樣本開始進(jìn)行網(wǎng)絡(luò)密碼破解試驗(yàn)。眾所周知,以色列的無線網(wǎng)絡(luò)大多使用手機(jī)號碼作為密碼。霍維奇恰恰利用這一點(diǎn),他先使用 Hashcat密碼破解工具破解經(jīng)過哈希處理的密碼,在5000個(gè)網(wǎng)絡(luò)樣本中破解了2200個(gè)網(wǎng)絡(luò)密碼。然后,他又使用Rockyou.txt 作為字典發(fā)起標(biāo)準(zhǔn)的字典攻擊,破解了1359個(gè)網(wǎng)絡(luò)密碼。如此以來,5000個(gè)網(wǎng)絡(luò)樣本共破解出3559個(gè)網(wǎng)絡(luò)密碼,破解率高達(dá)70%以上。

特拉維夫市區(qū)有超過 390 萬人口,你可以想象如果這次試驗(yàn)不僅限于對 5,000 個(gè)WiFi網(wǎng)絡(luò)樣本的研究,這個(gè)數(shù)字會是多少。霍維奇表示,此項(xiàng)試驗(yàn)的目的就是想讓大家看清楚當(dāng)前無線網(wǎng)絡(luò)的密碼系統(tǒng)是多么的脆弱。

無線網(wǎng)絡(luò)的安全現(xiàn)狀

隨著新冠疫情在全球大流行,以遠(yuǎn)程訪問為代表的非接觸性工作模式已成為趨勢,保護(hù)家庭網(wǎng)絡(luò)安全變得勢在必行,如果不這樣做,就會給企業(yè)帶來風(fēng)險(xiǎn)。家庭網(wǎng)絡(luò)很少有與企業(yè)網(wǎng)絡(luò)那樣完善的安全機(jī)制,安全措施的強(qiáng)度取決于其最薄弱的環(huán)節(jié)。

眾所周知,在任何國家或地區(qū)WiFi設(shè)備(WLAN無線局域網(wǎng)設(shè)備)的網(wǎng)絡(luò)協(xié)議安全性都相當(dāng)脆弱。在過去的二十年里一直修修補(bǔ)補(bǔ),但網(wǎng)絡(luò)安全意識淡漠年代遺留的先天設(shè)計(jì)缺陷卻始終是一個(gè)巨大隱患。隨著智能手機(jī)、筆記本電腦、智能家居、聯(lián)網(wǎng)汽車等搭載WiFi組件的設(shè)備在全球市場快速普及,WiFi網(wǎng)絡(luò)的一些先天缺陷被深埋并擴(kuò)散到全球數(shù)字網(wǎng)絡(luò),成為一顆隨時(shí)可能被引爆的”深水炸彈。

今年5月,美國紐約大學(xué)阿布扎比校區(qū)的一名安全研究人員馬蒂·凡赫爾夫(Mathy Vanhoef)曾發(fā)表了一篇論文,指出所有WiFi設(shè)備都至少存在一個(gè)設(shè)計(jì)漏洞,大多數(shù)產(chǎn)品存在多個(gè)漏洞。馬蒂·凡赫爾夫在2017年發(fā)現(xiàn)了KRACK攻擊(密鑰重裝攻擊),通過KRACK攻擊,攻擊者可以竊取所有網(wǎng)絡(luò)信息。

此次試驗(yàn)說明的問題

WiFi密碼設(shè)置過于簡單

在安全行業(yè),密碼一直是使無線設(shè)備變得危險(xiǎn)的重要因素之一。大部分人在使用無線設(shè)備構(gòu)建網(wǎng)絡(luò)時(shí),不設(shè)置密碼或保留1234等默認(rèn)密碼是一個(gè)重大安全隱患。尤其是在家庭路由器等無線設(shè)備方面,密碼管理不善的問題更多。并且隨著遠(yuǎn)程辦公人數(shù)的逐漸增多,這種密碼管理不善的情況會引發(fā)嚴(yán)重的安全問題。

霍維奇在其博客中寫道:”在相對發(fā)達(dá)的以色列第二大城市,安全專家可以在騎自行車閑逛的同時(shí)輕松竊取70%的網(wǎng)絡(luò)密碼,這一事實(shí)表明即將到來的數(shù)字時(shí)代是多么危險(xiǎn)。每個(gè)組織自身都應(yīng)該保護(hù)好自己的網(wǎng)絡(luò)安全,那就從密碼管理這一小步開始。“

大多數(shù)WiFi網(wǎng)絡(luò)密碼可以利用PMKID進(jìn)行破解

此次試驗(yàn)的關(guān)鍵除了密碼之外還有另一件事,那就是PMKID。PMKID是Pairwise Master Key Identifier的縮寫,意思是”成對主密鑰標(biāo)識符“。”成對主密鑰“即PMK,即使設(shè)備移動到相同網(wǎng)絡(luò)內(nèi)的其他接入點(diǎn),設(shè)備也能繼續(xù)保持連接狀態(tài)。因此,如果是在同一個(gè)網(wǎng)絡(luò)中,即使用戶在移動過程中改變接入點(diǎn),也無需每次都重新進(jìn)行身份驗(yàn)證。該功能在部分網(wǎng)絡(luò)設(shè)備中被設(shè)置為默認(rèn)開啟。

在Jens Steube(Hashcat 的首席研發(fā)者)研究之前,當(dāng)黑客想要破解 WiFi 密碼時(shí),他們需要及時(shí)捕獲客戶端和路由器之間在建立連接的過程中發(fā)生的四次握手(又稱連接終止協(xié)議)。簡而言之,攻擊者需要在用戶或設(shè)備連接到 WiFi 網(wǎng)絡(luò)時(shí)實(shí)時(shí)監(jiān)控網(wǎng)絡(luò)。因此,黑客需要位于接入點(diǎn)(路由器)和客戶端之間的物理位置,等待用戶輸入正確的密碼,并正確嗅探到四次握手的所有數(shù)據(jù)包。如果黑客不想等待受害者建立連接,攻擊者可以取消對已連接用戶的身份驗(yàn)證,迫使受害者重新進(jìn)行一次四次握手。

另一個(gè)攻擊方法是建立一個(gè)具有相同 SSID(網(wǎng)絡(luò)名稱)的惡意孿生網(wǎng)絡(luò),誘導(dǎo)受害者嘗試登錄假網(wǎng)絡(luò)。當(dāng)然,它的一個(gè)主要缺點(diǎn)是很容易被注意到,并且它很容易被追蹤。

簡單來說,如果攻擊者想要破解 WiFi 密碼,他們需要在正確的時(shí)間(用戶登錄時(shí))出現(xiàn)在正確的位置(用戶和路由器之間)并且很幸運(yùn)(用戶輸入了正確的密碼)并且所有四個(gè)數(shù)據(jù)包都被準(zhǔn)確地嗅探到。

所有這一切都隨著Jens Steube的創(chuàng)新性研究而發(fā)生改變,該項(xiàng)研究暴露了一個(gè)針對RSN IE(穩(wěn)健安全網(wǎng)絡(luò)信息元素)的新漏洞,以檢索可用于破解目標(biāo)網(wǎng)絡(luò)密碼的PMKID哈希值。PMKID 是一個(gè)哈希值,用于無線訪問接入點(diǎn)(AP)之間的漫游功能。

Jens Steube的創(chuàng)新技術(shù)是無客戶端的,這使得實(shí)時(shí)捕獲用戶登錄信息和用戶連接到網(wǎng)絡(luò)的需求完全過時(shí)。簡單地說,我們只要在路由器或網(wǎng)絡(luò)附近,不需要等待用戶連接到他們的路由器,就能獲取網(wǎng)絡(luò)路由器的PMKID哈希值,進(jìn)而嘗試進(jìn)行密碼破解。

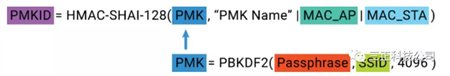

但要做到這一點(diǎn),還需要四種信息。它們是無線網(wǎng)的網(wǎng)絡(luò)名稱(SSID)、路由器的Mac地址、客戶端電腦的Mac地址和PMKID。結(jié)合這些信息,攻擊者就可以算出與每個(gè)可能代入的密碼相關(guān)聯(lián)的PMK。然后,通過將此列表應(yīng)用于另一個(gè)哈希算法(如下圖),就可以算出PMKID。攻擊者只需更換候補(bǔ)密碼,就會生成新的PMK和PMKID,如此重復(fù)此操作,直到匹配為止。

計(jì)算 PMKID 哈希值和 PMK 的流程 圖片來源:CyberArk網(wǎng)站

雖然說起來很簡單,但如果代入大量候補(bǔ)密碼,找到匹配的PMK和PMKID并不是一件容易的事情。眾所周知,大多數(shù)以色列用戶使用手機(jī)號碼作為WiFi網(wǎng)絡(luò)密碼,如此一來,破解密碼就等于計(jì)算所有以色列手機(jī)號碼的可能性。以色列手機(jī)號是05開頭的10位數(shù)字,所以除去05以外,只有8位數(shù),也就是1億種數(shù)字組合。這樣代入約1億個(gè)數(shù)字組合即可。研究人員使用一臺普通的筆記本電腦,利用該方法以平均每個(gè)密碼9分鐘的速度破解了2200個(gè)網(wǎng)絡(luò)密碼。

然后,研究人員又使用最常見的字典Rockyou.txt 執(zhí)行標(biāo)準(zhǔn)的字典攻擊,破解了1359個(gè)網(wǎng)絡(luò)密碼,其中大多數(shù)密碼只使用了小寫字母。

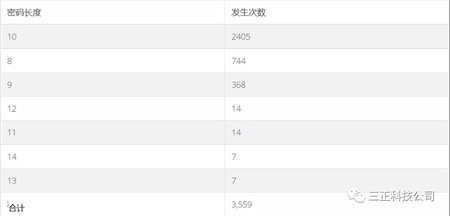

以下是破解密碼的統(tǒng)計(jì)數(shù)據(jù)(按照密碼長度破解):

如上表所示可以看出,除了10位密碼(我們?yōu)槠涠ㄖ屏搜诖a)外,隨著密碼長度的增加,被破解的密碼數(shù)量減少了。這里我們可以得出這樣的結(jié)論:密碼長度越長安全性越好。

另外,CyberArk公司研究人員通過訪問大約5000個(gè)無線網(wǎng)絡(luò)繼續(xù)致力于匹配 PMK和PMKID工作。通過隨機(jī)訪問網(wǎng)絡(luò)并分析密碼狀態(tài),最終確認(rèn)這5000個(gè)無線網(wǎng)絡(luò)中,44%的人使用他們的電話號碼作為密碼,18%的人使用非常簡單的密碼設(shè)置,如只包含數(shù)字或僅包含小寫字符等。除此之外,剩下的密碼設(shè)置也不是特別復(fù)雜,破解它們只是時(shí)間的問題。

結(jié)論

此次試驗(yàn)總共破解了特拉維夫市區(qū)及其周邊的3500多個(gè)WiFi網(wǎng)絡(luò)密碼——占總樣本的 70%,可見WiFi網(wǎng)絡(luò)的密碼設(shè)置是多么的脆弱。研究表明,大多數(shù)用戶并沒有為WiFi網(wǎng)絡(luò)設(shè)置強(qiáng)密碼,一旦WiFi網(wǎng)絡(luò)密碼被破解會給個(gè)人和企業(yè)等帶來了嚴(yán)重的安全風(fēng)險(xiǎn)。

對于個(gè)人來說,首先,WiFi網(wǎng)絡(luò)被多人使用會占用您的部分帶寬,會極大影響網(wǎng)速,影響您自身的正常上網(wǎng)體驗(yàn)。其次,攻擊者可以通過發(fā)起中間人(MITM) 攻擊等各種技術(shù)手段截取用戶上網(wǎng)設(shè)備發(fā)送和接受的數(shù)據(jù),用戶設(shè)備中的個(gè)人隱私容易遭到泄露。再次,攻擊者可以通過劫持網(wǎng)絡(luò)竊取您的重要帳戶信息,例如銀行帳戶、電子郵件帳戶以及其它敏感憑據(jù),使您的財(cái)產(chǎn)安全失去保障。最后,如果路由器的默認(rèn)密碼沒有更改的話,黑客能輕易獲得路由器的管理權(quán),從而篡改并劫持DNS,甚至還可以接管你家里的智能設(shè)備等等。

對于企業(yè)而言,攻擊者有可能獲得對遠(yuǎn)程用戶的WiFi網(wǎng)絡(luò)的初始訪問權(quán),然后跳到用戶的計(jì)算機(jī)并等待VPN連接或用戶前往辦公室,然后從那里橫向移動至整個(gè)公司網(wǎng)絡(luò)。

那么,我們該如何保護(hù)自己的WiFi網(wǎng)絡(luò)安全呢?

一是提高密碼強(qiáng)度。設(shè)置更加復(fù)雜的WiFi密碼,使用數(shù)字加字母、符號,建議字母使用大小寫,也可選擇特殊符號,并且密碼長度至少要在 10 個(gè)字符以上。更改路由器的默認(rèn)用戶名和密碼。

二是更新路由器固件版本。禁用弱加密協(xié)議(如 WAP 或 WAP1)。

三是勤換密碼。就像定期更換電腦系統(tǒng)密碼一樣,定期修改自己的WiFi密碼,保證安全性。

四是隱藏WiFi名稱。讓他人搜索不到你的WiFi。

五是禁用路由器的WPS功能和漫游模式。

最后,需要說明的是,如果應(yīng)用多重身份驗(yàn)證(MFA),那么破解WiFi網(wǎng)絡(luò)密碼幾乎不可能成功。但對于個(gè)人WiFi網(wǎng)絡(luò)來說,將多重身份驗(yàn)證應(yīng)用于個(gè)人WiFi網(wǎng)絡(luò)是不切實(shí)際的作法。因?yàn)椋嘀厣矸蒡?yàn)證不太可能被廣泛用于一般消費(fèi)者,這從實(shí)用性方面已被PASS掉了。