2021年初,朝鮮APT組織Lazarus通過(guò)養(yǎng)推特大V賬號(hào),配合定制開(kāi)發(fā)的惡意軟件+0day漏洞針對(duì)安全研究人員進(jìn)行了一系列的網(wǎng)絡(luò)攻擊活動(dòng),詳細(xì)可見(jiàn):通過(guò)社交媒體針對(duì)安全研究人員的社會(huì)工程學(xué)攻擊活動(dòng)。

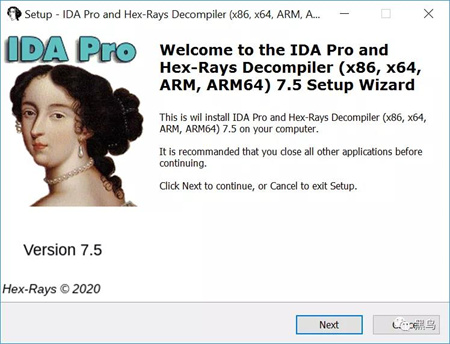

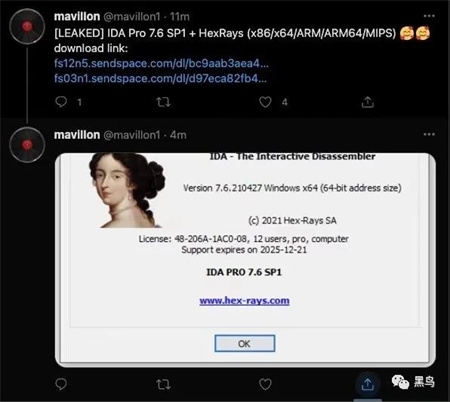

而就在2021年11月10日,國(guó)外安全廠商ESET曝光了該組織的另一起攻擊活動(dòng),在該活動(dòng)中,Lazarus組織使用了帶有兩個(gè)后門(mén)文件的IDA Pro 7.5軟件,針對(duì)安全研究人員進(jìn)行攻擊。IDA(Interactive Disassembler)是Hex-Rayd公司的一款世界頂級(jí)的交互式反匯編工具,被安全研究人員常用于二進(jìn)制分析逆向等用途。

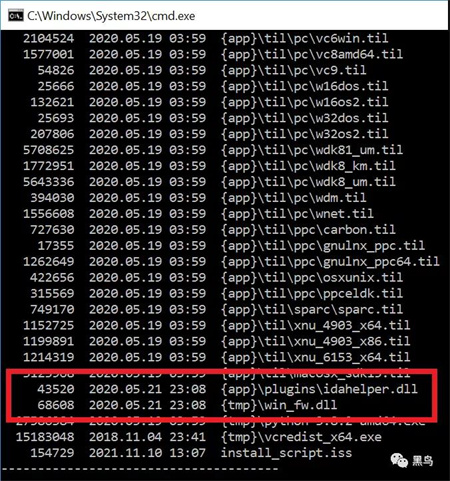

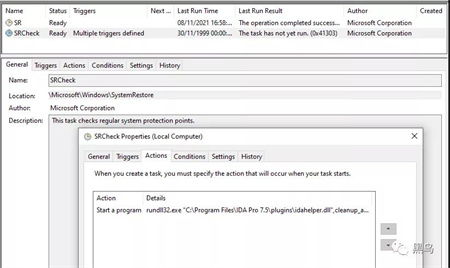

攻擊者用惡意 DLL 文件替換了在 IDA Pro 安裝期間執(zhí)行的內(nèi)部組件 win_fw.dll。

惡意 win_fw.dll 會(huì)創(chuàng)建一個(gè) Windows 計(jì)劃任務(wù),該任務(wù)會(huì)從 IDA 插件文件夾中啟動(dòng)第二個(gè)惡意組件 idahelper.dll。

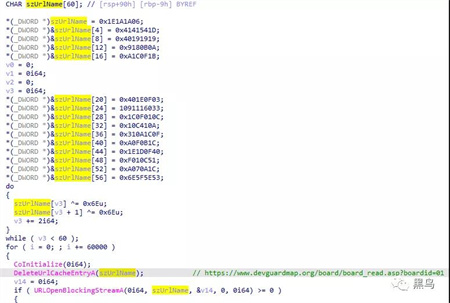

啟動(dòng)idahelper.dll 后,其會(huì)嘗試從

https://www[.]devguardmap[.]org/board/board_read.asp?boardid=01 下載并執(zhí)行下一階段的惡意Payload。

以上圖片均來(lái)自推特

@ESETresearch

請(qǐng)裝有泄露版IDA的同學(xué)自行檢查

win_fw.dll

A8EF73CC67C794D5AA860538D66898868EE0BEC0

idahelper.dll

DE0E23DB04A7A780A640C656293336F80040F387

在本地中定期捕獲流量數(shù)據(jù)包查詢(xún)是否有訪問(wèn)相關(guān)攻擊使用的域名

devguardmap[.]org

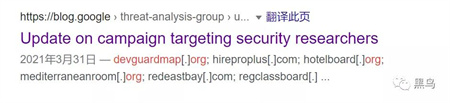

在本次活動(dòng)中使用的域名在2021年3月就已經(jīng)曝光,而此后也一直無(wú)法對(duì)該域名進(jìn)行訪問(wèn)連接,有理由懷疑本次活動(dòng)中涉及到的惡意軟件為老版本,因此對(duì)于近期網(wǎng)絡(luò)上泄露的IDA Pro新版軟件也需要多加小心,防止被“黑吃黑”。

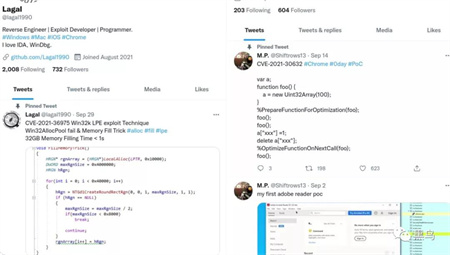

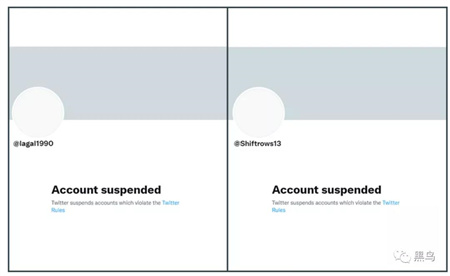

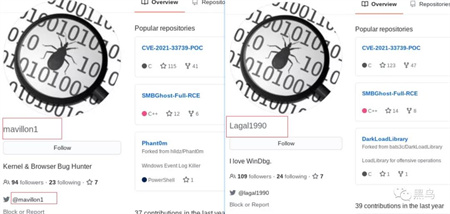

除此之外,黑鳥(niǎo)回憶起有一個(gè)曾經(jīng)在推特發(fā)布過(guò)泄露版IDA軟件的推特ID,與在2021年10月推特封禁的兩個(gè)新的朝鮮APT組織養(yǎng)的推特賬號(hào)有相似之處,賬號(hào)均以漏洞研究為噱頭進(jìn)行吸粉,提高信譽(yù)后再攻擊研究人員的操作。

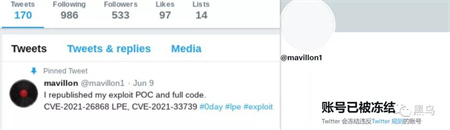

翻看后發(fā)現(xiàn),Lagal1990在改名之前叫做mavillon1,目前mavillon1賬號(hào)也已經(jīng)被凍結(jié)。

黑鳥(niǎo)通過(guò)群組聊天記錄找到了當(dāng)時(shí)mavillon1賬號(hào)發(fā)布的推文,猶記當(dāng)時(shí)圈內(nèi)傳的火熱,建議當(dāng)時(shí)本地安裝的同學(xué)自查一二。

由于Lazarus組織作為黑客組織本身也非常了解黑客群體,因此有理由懷疑除了IDA外,其他安全分析工具也可能慘遭毒手,因此如果有同學(xué)使用了非官方渠道分發(fā)的安全工具或軟件(例如BurpSuite),甚至是泄露的遠(yuǎn)控(例如Cobaltstrike),請(qǐng)務(wù)必自行檢查,防止被黑客潛伏多年而不自知。