Gartner最新的“安全領(lǐng)域新興技術(shù)及趨勢影響雷達”(Emerging Technologies and Trends ImpactRadar: Security)顯示,安全服務(wù)及接入邊緣技術(shù)具有極高重要性,并在未來一至三年,市場會落地關(guān)于安全服務(wù)及接入邊緣的融合架構(gòu)。因此,中國企業(yè)和廠商有必要研究這個新興市場以及安全服務(wù)的演進。

為何市場會產(chǎn)生安全服務(wù)演進

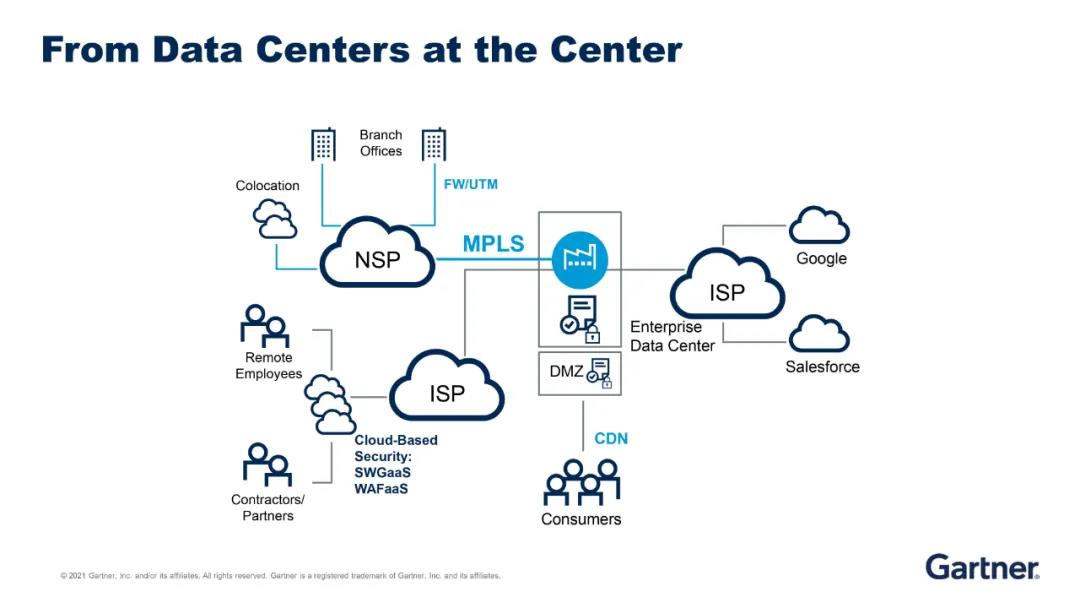

傳統(tǒng)企業(yè)的數(shù)據(jù)中心架構(gòu)(如圖一所示)大多為從分支機構(gòu)上行的一個信息網(wǎng)絡(luò)連接到總部的數(shù)據(jù)中心,然后從互聯(lián)網(wǎng)區(qū)再連接到互聯(lián)網(wǎng),此外還有“云”上部署的應(yīng)用。目前,很多中國的數(shù)據(jù)中心基本為該架構(gòu)。

圖一

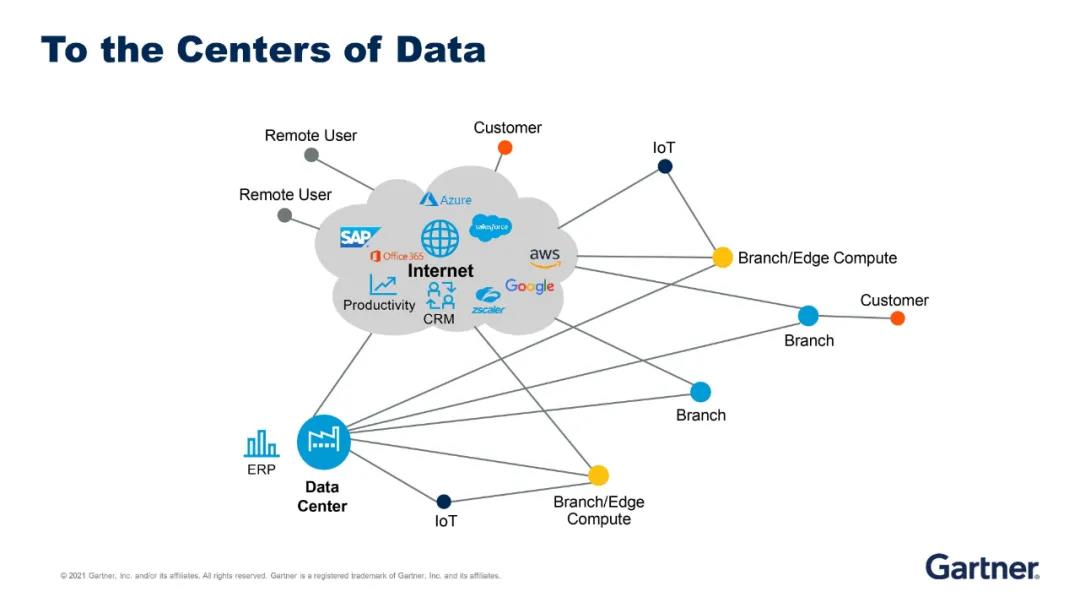

但為何稱這樣一個從數(shù)據(jù)中心到互聯(lián)網(wǎng)再到“云”的架構(gòu)較為傳統(tǒng)?因為企業(yè)的應(yīng)用大多沒有“上云”、“上云”的應(yīng)用基本為互聯(lián)網(wǎng)應(yīng)用。隨著未來更多的企業(yè)應(yīng)用“上云”,西方“云優(yōu)先”的市場目前已采用圖二所示的架構(gòu)——數(shù)據(jù)中心內(nèi)存在很多應(yīng)用,且傳統(tǒng)應(yīng)用遷移至云、企業(yè)的數(shù)據(jù)中心愈發(fā)強大。企業(yè)分支機構(gòu)的員工在訪問數(shù)據(jù)中心應(yīng)用時,不僅可以訪問數(shù)據(jù)中心應(yīng)用,還能訪問數(shù)據(jù)中心以外以及遷至云上的應(yīng)用。因此,每家分支機構(gòu)具有兩條線——一條代表通往數(shù)據(jù)中心,另一條代表通往云上的SaaS類應(yīng)用。

圖二

我們亦可把圖二描繪成另一個場景——企業(yè)員工或客戶通過多種數(shù)字化接觸訪問不同的數(shù)據(jù)和應(yīng)用。數(shù)字化接觸可以是手機、物聯(lián)網(wǎng)或觸摸屏。在此情況下,保證“訪問安全”對企業(yè)而言至關(guān)重要,因為所有數(shù)字化接觸都會接入互聯(lián)網(wǎng),但企業(yè)不可能在每一家分支機構(gòu)或“云”上都部署一套邊緣棧。若用傳統(tǒng)數(shù)據(jù)中心的方式來管理目前新型廣域網(wǎng)及應(yīng)用外遷到“云”的這樣一個現(xiàn)實場景的話,企業(yè)就需要很多套邊緣棧安全設(shè)備、防火墻來管理不同的安全邊界。然而,現(xiàn)在的安全邊界已不在數(shù)據(jù)中心,而是外擴到各種各樣的邊緣、云場景之中,因此企業(yè)需要新的網(wǎng)絡(luò)安全架構(gòu)。針對數(shù)字化接觸,企業(yè)需要具備基于“策略”(policy-based)的接入方式,即通過基于策略的接入到各種分布式的邊緣、再到互聯(lián)網(wǎng)邊緣、最后到互聯(lián)網(wǎng)或企業(yè)的核心應(yīng)用。因此,SaaS其實是面對分布式邊緣所定義的全新安全及網(wǎng)絡(luò)架構(gòu)。

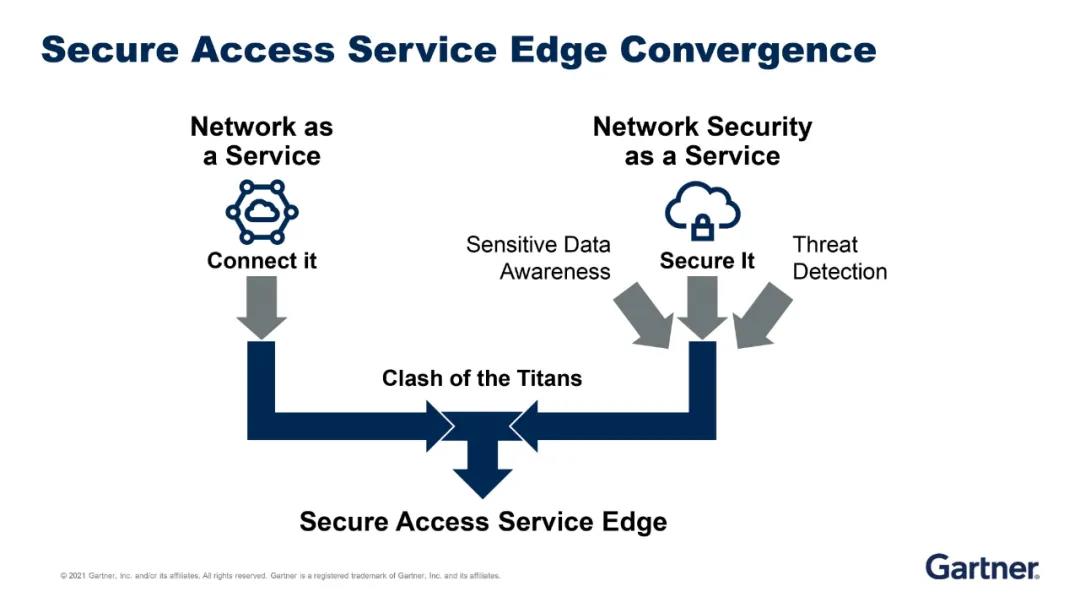

圖三

當前的SD-WAN是非常重要的技術(shù)改進推動力。其在管理各種各樣下層網(wǎng)絡(luò)的同時,還可作為軟件被靈活部署在所有硬件之上。這當中的SD-WAN就變?yōu)榱藦V域網(wǎng)的邊緣,若廣域網(wǎng)下層架構(gòu)發(fā)生改變,很多互聯(lián)網(wǎng)的出口不只在數(shù)據(jù)中心、會在眾多分支機構(gòu)或邊緣的接入應(yīng)用中,此時企業(yè)下層的網(wǎng)絡(luò)會有很多的非信任外部網(wǎng)絡(luò),因此企業(yè)需要具備針對所有數(shù)據(jù)化接觸的安全策略來加以保護。如圖三所示,網(wǎng)絡(luò)安全接入服務(wù)保護所有的網(wǎng)絡(luò)接入,廣域網(wǎng)的邊緣與安全服務(wù)兼容、成為了一個新的“安全服務(wù)接入邊緣”融合架構(gòu)。當企業(yè)不清楚訪問流量是否存在風(fēng)險時,應(yīng)當考慮CASB——CASB是云接入服務(wù)的中介。企業(yè)數(shù)據(jù)可能存放在數(shù)據(jù)中心或云上,當公有云上的SaaS服務(wù)要訪問數(shù)據(jù)時,企業(yè)可以用CASB來管理風(fēng)險,即所有訪問先經(jīng)過CASB“大門”、SaaS應(yīng)用與訪問相互集成,讀取的數(shù)據(jù)返至CASB應(yīng)用、再返至授權(quán)數(shù)據(jù),通過全程監(jiān)控保護數(shù)據(jù)安全。若用戶訪問企業(yè)專用應(yīng)用,亦可用同樣方式進行保護。企業(yè)可以用CDN進行加速、SD-WAN進行連接,同時使用CASB、SWG等保護訪問安全。從這個角度來看,將網(wǎng)絡(luò)模塊與安全模塊融合成一個安全接入服務(wù)平臺即是SASE。SASE包含五個核心模塊:SD-WAN、Firewall as aservice(FWaaS)、SWG、CASB和零信任網(wǎng)絡(luò)接入。現(xiàn)在不少安全廠商具備兩至三個模塊,但鮮有具備全模塊者。

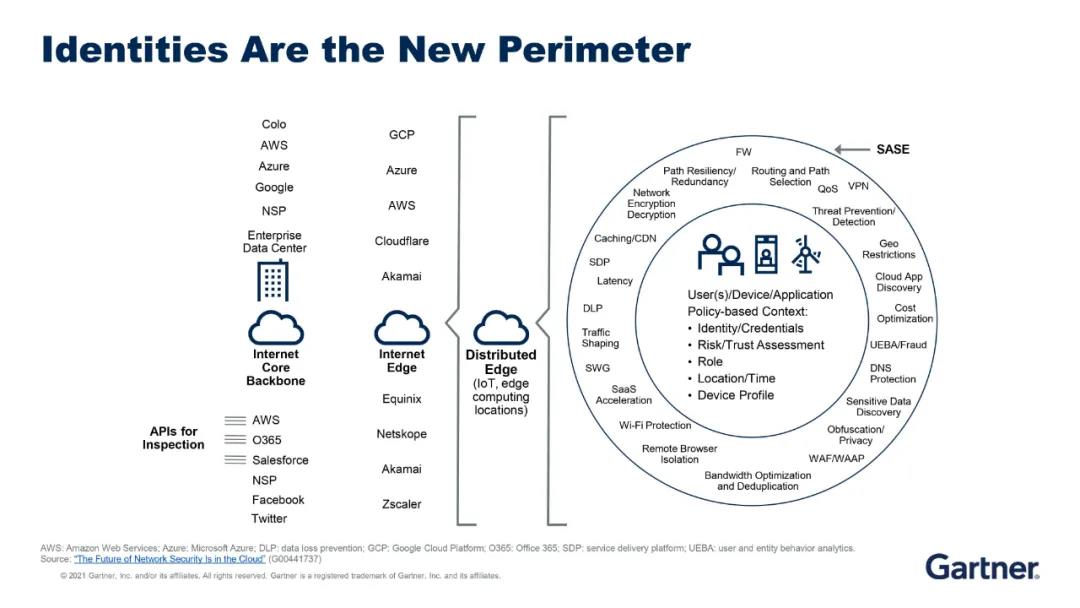

圖四

圖四展示了SASE中的各種技術(shù),Gartner認為這些技術(shù)在未來十年會相互融合至SASE模塊中。目前,安全產(chǎn)品非常碎片化,不同產(chǎn)品具有自己的管理和控制界面,對企業(yè)使用而言不夠友好,所以這時就需要出現(xiàn)一個把這些碎片化的安全接入服務(wù)融合成一個安全接入服務(wù)的平臺。其實,SASE接入不單是基于公有云的互聯(lián)網(wǎng)接入方式,也會有很多接入到企業(yè)級私有數(shù)據(jù)中心。

企業(yè)如何部署安全服務(wù)架構(gòu)

Gartner預(yù)測,至2023年,20%的企業(yè)會部署來自同一家廠商的SWG、CASB、零信任網(wǎng)絡(luò)接入及分支機構(gòu)防火墻能力。2019年,Gartner觀察到該領(lǐng)域的用戶低于5%。這代表安全廠商可以通過SASE來擴展自己的市場份額,SASE是一個非常重要的營收增長機會。

圖五

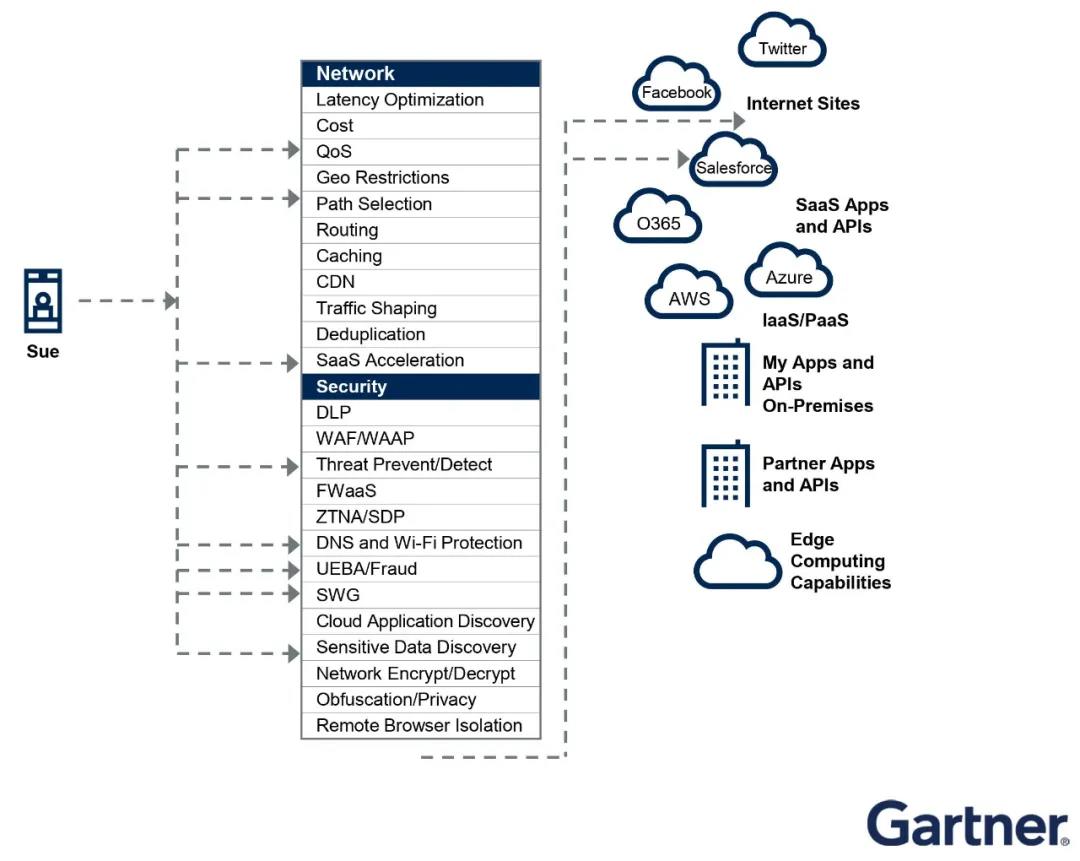

從終端用戶角度來看,SASE目前具有三個場景。首先是企業(yè)管理員工IT設(shè)備(見圖五),員工使用自己的電腦或手機接入云上的應(yīng)用。此時企業(yè)可以通過SWG實現(xiàn)DNS保護、敏感信息保護等,即員工的訪問是通過相關(guān)SASE工具接入到SASE接入點,然后從SASE接入點代理再訪問互聯(lián)網(wǎng)應(yīng)用以及企業(yè)內(nèi)部資源。

圖六

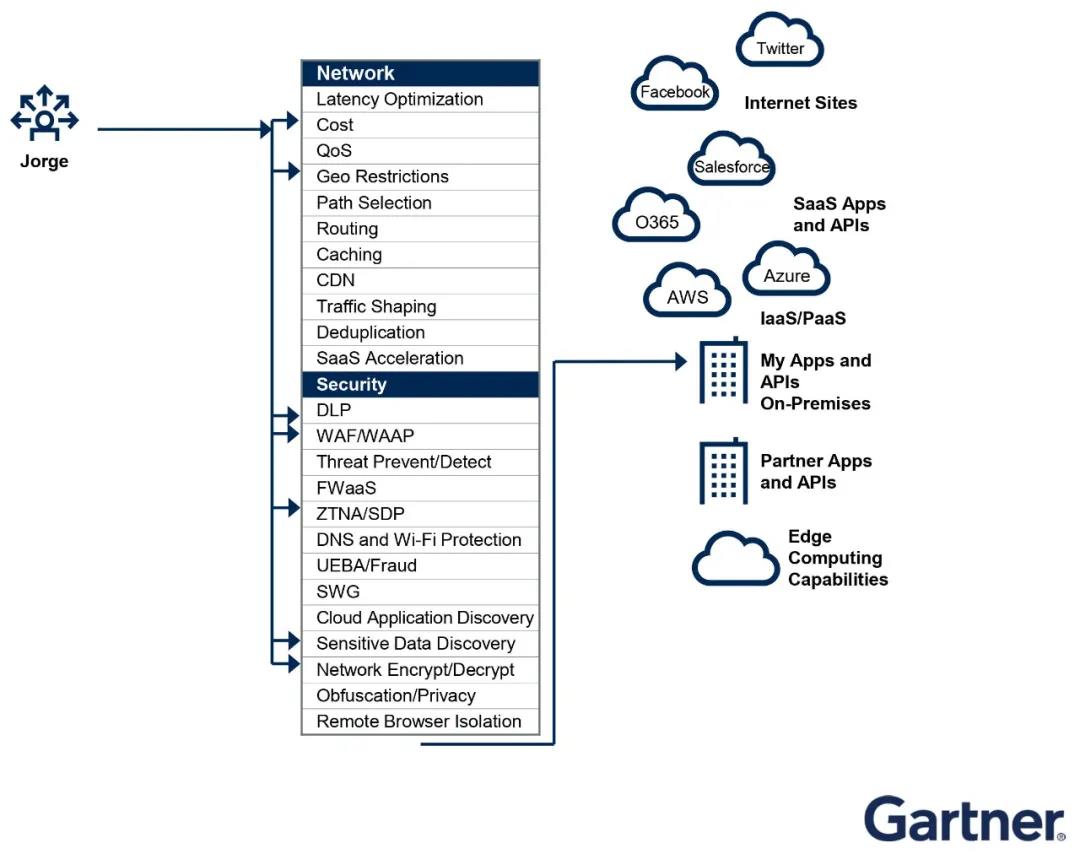

第二個場景(見圖六)是企業(yè)外部人員訪問內(nèi)部資源。企業(yè)外部人員的設(shè)備是非管理設(shè)備,因為其設(shè)備中沒有訪問工具,所以只能實現(xiàn)從SASE接入點到其它地方QoS的網(wǎng)絡(luò)功能。另外,因為需要接入到SASE代理接入點,相關(guān)的DLP等功能會就緒。一旦外部人員接入SASE時,SASE就會提供安全接入保護,而網(wǎng)絡(luò)功能也是在接入SASE后才能提供。

圖七

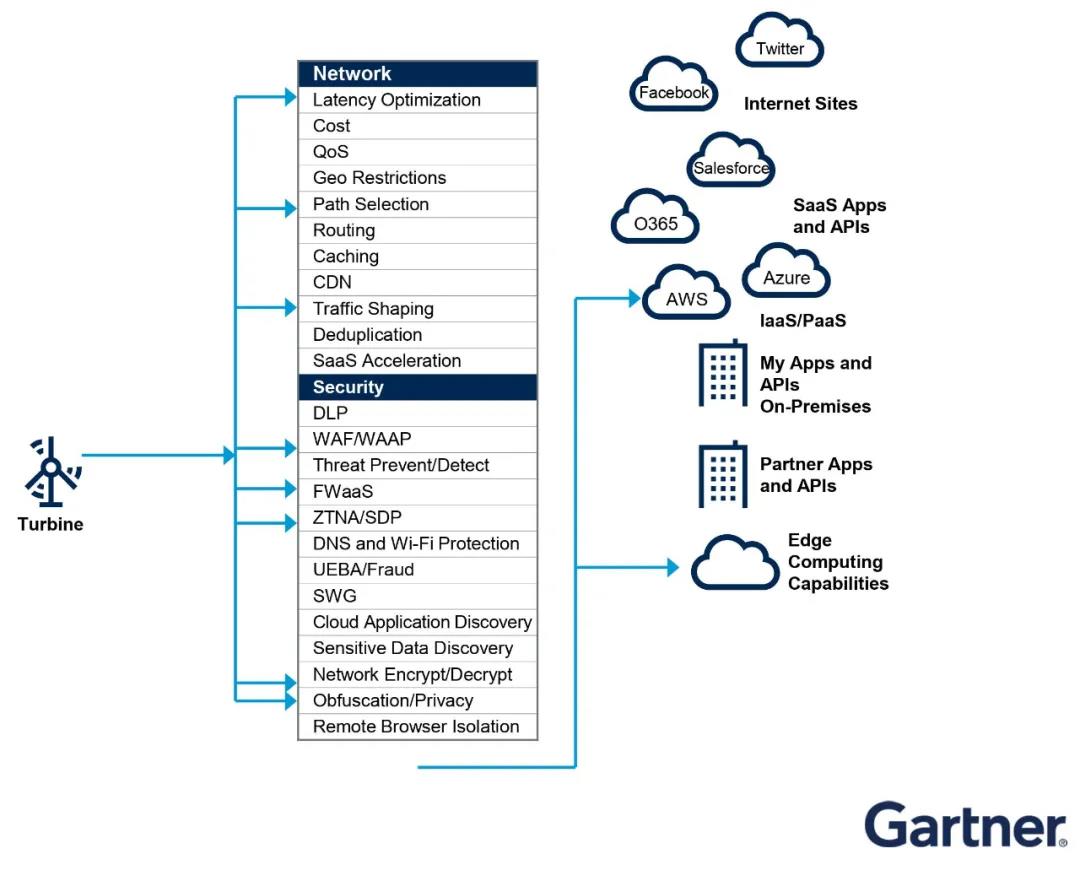

第三個場景(見圖七)關(guān)于物聯(lián)網(wǎng)。風(fēng)電物聯(lián)網(wǎng)存在一個匯聚點,即物聯(lián)網(wǎng)邊緣的匯聚點,在這之中可以收集、分析數(shù)據(jù)。邊緣的匯聚點可以部署SASE,如SD-WAN,所以接入到邊緣的SASE可以延伸到風(fēng)電廠、延伸到各個物聯(lián)網(wǎng)和邊緣計算,接入到企業(yè)的內(nèi)部應(yīng)用。

一些目前使用SASE的企業(yè)也在考慮是否需要把自己的數(shù)據(jù)中心連接到SASE中,或是把自己的數(shù)據(jù)中心與公有云托管的VPC進行打通以及打通后用戶的訪問路徑。用戶可以是合作伙伴、員工或客戶,他們的訪問可以通過SASE進行,因為零信任網(wǎng)絡(luò)接入的安全是先授權(quán)認證、再分派訪問權(quán)限。SASE接入點一定是廣泛分布性的,若接入點在上海或者廣州、相距較遠時,網(wǎng)絡(luò)時延就變成大問題,所以低時延在國內(nèi)非常重要,需要更多的分布式接入點加以保證。

關(guān)于分支機構(gòu)應(yīng)用的優(yōu)化。目前中國很多企業(yè)分支機構(gòu)的應(yīng)用基本放在分支機構(gòu)的小型數(shù)據(jù)中心內(nèi)。SASE會使分支機構(gòu)架構(gòu)得到改變,越來越多的分支機構(gòu)會從“重分支”變成“輕分支”,同時在“云”上會更多部署分支機構(gòu)的應(yīng)用。“輕分支”基本上是SD-WAN,因為很多的SD-WAN自帶防火墻、一個SD-WAN就能解決問題。通過SD-WAN連接到最近的公有云VPC,分支機構(gòu)公有云直接部署在VPC上。用戶直接訪問VPC應(yīng)用時需要授權(quán)驗證,所以企業(yè)需要SASE。SASE對于分支機構(gòu)的用戶來講,先訪問就近的SASE接入點,通過SD-WAN訪問再接入到相關(guān)的公有云、VPC辦公室。

中國廠商如何抓住機會

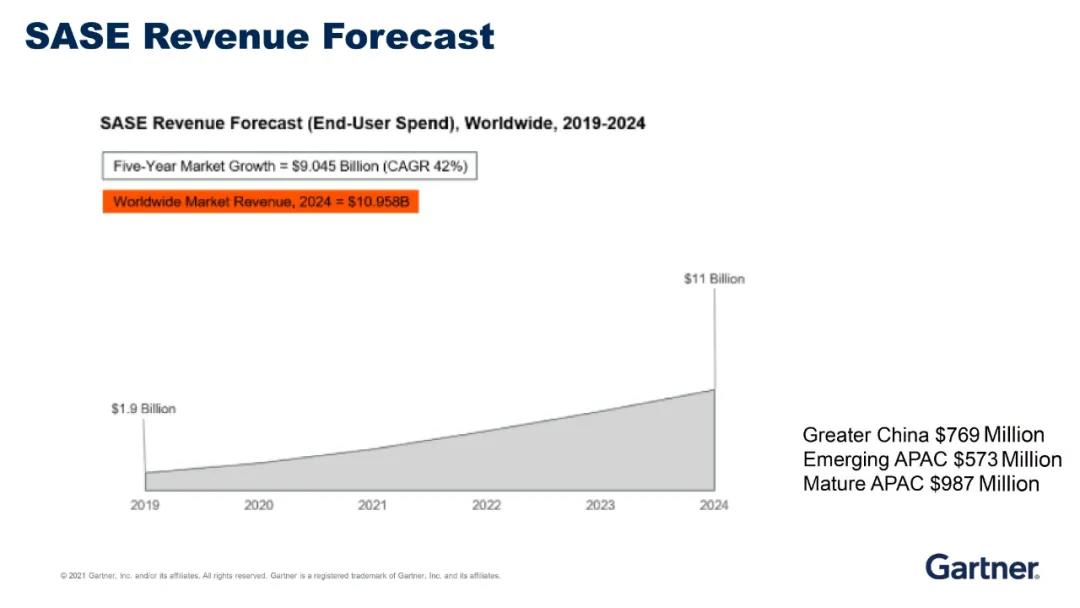

Gartner預(yù)計全球SASE市場將在2024年達到110億美元,大中華地區(qū)市場規(guī)模大約為7億6千9百萬美元(見圖八)。SASE的核心功能包含SD-WAN、SWG、CASB、ZTNA、FWaaS,Line rate operation,但對中國來講,略有不同。

圖八

如圖九所示,中國目前CASB的需求很少,因為中國的SaaS應(yīng)用大部分是消費者級別的應(yīng)用,真正的企業(yè)級SaaS應(yīng)用目前在中國仍有不足。很多企業(yè)級SaaS應(yīng)用存在很多安全漏洞、沒有CASB保護,因此很多大型企業(yè)不敢把自己的數(shù)據(jù)直接放至其中。正因為這些企業(yè)用戶不是很多,所以CASB目前在中國是一個未被開發(fā)的市場。從SASE服務(wù)的起步階段來講,CASB在中國并不是核心模塊,更多的是SWG、零信任網(wǎng)絡(luò)安全、SD-WAN等。隨著企業(yè)級PaaS及SaaS應(yīng)用的增多,CASB在中國的趨勢會逐漸與全球同步。

圖九

Gartner認為云原生架構(gòu)對廠商實現(xiàn)SASE服務(wù)非常重要。對于很多企業(yè)用戶來講,SASE接入點的部署最好離自己要近、同時要延伸到自己的數(shù)據(jù)中心之內(nèi)。企業(yè)在部署SaaS接入點時需要采用更加靈活的方式以便同時部署在云上和第三方數(shù)據(jù)中心內(nèi)。云原生架構(gòu)可以為企業(yè)部署SaaS服務(wù)提供更加靈活的方式和更靈活的交付。分布式的多邊云部署對北上廣深這類核心城市或各省省會城市的接入點非常重要。因為時延的優(yōu)化在中國是非常重要的“賣點”。SASE產(chǎn)品會變得更加容器化、微服務(wù)化,以此更好部署在其他的硬件平臺或自己提供的硬件平臺之上。

總結(jié)而言,終端用戶需考慮、研究SASE架構(gòu)和整體廣域網(wǎng)及網(wǎng)絡(luò)安全方面的架構(gòu)轉(zhuǎn)型。雖然中國疫情控制很好,但是物聯(lián)網(wǎng)、5G帶來的數(shù)字化轉(zhuǎn)型非常巨大,所以將來需考慮能否將數(shù)字化接觸反映到企業(yè)應(yīng)用上。很多企業(yè)應(yīng)用及企業(yè)數(shù)據(jù)很可能都放到“云”上,雖然目前傳統(tǒng)方式是主流,但越來越多的企業(yè)進行IT規(guī)劃時,已在考慮部分的數(shù)據(jù)外遷,所以SASE是企業(yè)敏感數(shù)據(jù)外遷后的重要保護手段。另一方面,SASE需要整個廣域網(wǎng)的架構(gòu)做出改變,如建立分支機構(gòu)的本地接入互聯(lián)網(wǎng)、考慮SD-WAN廠商是否有SD-WAN防火墻等。廠商越多,企業(yè)的管理復(fù)雜度越高,所以企業(yè)需要做出戰(zhàn)略性變化。企業(yè)級的SaaS應(yīng)用一定要考慮SASE保護。公有云上的數(shù)據(jù)如沒有安全工具保護,會存在數(shù)據(jù)泄漏或丟失的風(fēng)險,而CASB這類工具可以把未知風(fēng)險降低。“SASE保護”不一定需要全部五個模塊,企業(yè)在設(shè)計SASE部署戰(zhàn)略時,需要明晰用到哪些模塊,如此,在選擇安全廠商時才能更得心應(yīng)手。同時,廠商需清楚自己是何種廠商。管理服務(wù)提供商需考慮如何快速切入SASE市場,因為切入SASE市場能夠為其快速提供新的業(yè)務(wù)增長,如幫助海外SASE廠商進入中國,或幫助國內(nèi)SASE服務(wù)廠商建立接入點、提供相關(guān)的服務(wù)。技術(shù)提供商需考慮SASE的產(chǎn)品戰(zhàn)略,還要考慮如何做到云原生的SASE。