近兩年來,在Log4j2.x漏洞和SolarWinds Orion供應(yīng)鏈攻擊事件的進(jìn)一步推動(dòng)下,軟件供應(yīng)鏈安全治理與運(yùn)營以及DevSecOps敏捷安全體系落地的理念得以深入人心,提高對(duì)數(shù)字化應(yīng)用安全性的重視已成為行業(yè)共識(shí)。

但在用戶側(cè),應(yīng)該采用何種方法來應(yīng)對(duì)云原生時(shí)代下復(fù)雜多元的軟件供應(yīng)鏈威脅?需要從哪一步開始建設(shè)DevSecOps?到底如何選擇適合自己的安全產(chǎn)品和服務(wù)?信息化建設(shè)程度不同的企業(yè)在DevSecOps建設(shè)上該如何側(cè)重?這一系列用戶關(guān)心的問題也亟待解答。

因此,安全419啟動(dòng)了軟件供應(yīng)鏈安全解決方案系列調(diào)研,通過邀請(qǐng)細(xì)分領(lǐng)域內(nèi)代表廠商分享自身前沿觀點(diǎn)、創(chuàng)新技術(shù)和最佳實(shí)踐,希望為企業(yè)組織更好應(yīng)對(duì)軟件供應(yīng)鏈面臨的風(fēng)險(xiǎn)與挑戰(zhàn)提供參考借鑒。本期訪談的主角是國內(nèi)最早投身軟件供應(yīng)鏈領(lǐng)域的安全企業(yè)——懸鏡安全,我們邀請(qǐng)到了懸鏡安全CTO寧戈圍繞當(dāng)前用戶在軟件供應(yīng)鏈安全方面的痛點(diǎn)和懸鏡第三代DevSecOps智適應(yīng)??威脅管理體系分享敏銳的洞察和前瞻性思考。

云原生時(shí)代數(shù)字化

應(yīng)用面臨的風(fēng)險(xiǎn)與挑戰(zhàn)加劇

在數(shù)字經(jīng)濟(jì)時(shí)代,“隨著容器、微服務(wù)等新技術(shù)的快速迭代,開源軟件已成為業(yè)界主流形態(tài),開源和云原生時(shí)代的到來導(dǎo)致軟件供應(yīng)鏈越來越趨于復(fù)雜化和多樣化,網(wǎng)絡(luò)攻擊者開始采用軟件供應(yīng)鏈攻擊作為擊破關(guān)鍵基礎(chǔ)設(shè)施的重要突破口,從而導(dǎo)致軟件供應(yīng)鏈的安全風(fēng)險(xiǎn)日益增加。”(摘自懸鏡安全創(chuàng)始人子芽的專業(yè)著作《DevSecOps敏捷安全》)

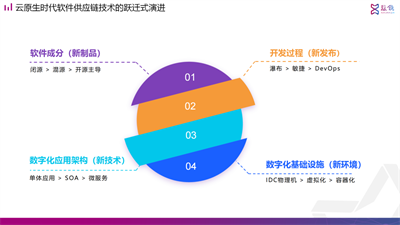

懸鏡安全從云原生時(shí)代軟件供應(yīng)鏈技術(shù)的躍遷式演進(jìn)中總結(jié)出了四個(gè)新的變化:

● 新制品:軟件成分從早期的閉源轉(zhuǎn)變?yōu)榛煸丛俚介_源主導(dǎo);

● 新發(fā)布:開發(fā)過程從傳統(tǒng)的瀑布式演進(jìn)到敏捷再到DevOps研運(yùn)一體化;

● 新技術(shù):數(shù)字化應(yīng)用架構(gòu)從早期的單體應(yīng)用發(fā)展為SOA(Service-Oriented Architecture,面向服務(wù)的架構(gòu))再到微服務(wù);

● 新環(huán)境:數(shù)字化基礎(chǔ)設(shè)施從傳統(tǒng)的IDC物理機(jī)跨越到虛擬化再到容器化。

圖1 云原生時(shí)代軟件供應(yīng)鏈技術(shù)的躍遷式演進(jìn)

正是這四個(gè)新變化,不斷驅(qū)動(dòng)著云原生安全的發(fā)展,也使得軟件供應(yīng)鏈安全風(fēng)險(xiǎn)面有一定的延展,增加了鏡像風(fēng)險(xiǎn)、微服務(wù)風(fēng)險(xiǎn)、運(yùn)行風(fēng)險(xiǎn)、基礎(chǔ)設(shè)施風(fēng)險(xiǎn)和網(wǎng)絡(luò)安全風(fēng)險(xiǎn)這五類安全威脅,進(jìn)而促使DevSecOps成為云安全發(fā)展中的變革型技術(shù)。

寧戈在采訪中談到,經(jīng)過在DevSecOps領(lǐng)域多年的創(chuàng)新研究和實(shí)踐,懸鏡安全已經(jīng)通過IAST和動(dòng)態(tài)插樁技術(shù)較好地解決了過去白盒測(cè)試和漏洞掃描在微服務(wù)RPC協(xié)議方面測(cè)試盲區(qū)的問題,幫助用戶持續(xù)地追蹤應(yīng)用內(nèi)數(shù)據(jù)的調(diào)用關(guān)系,對(duì)每一個(gè)漏洞觸發(fā)點(diǎn)的上下游調(diào)用過程加以監(jiān)測(cè),大大提升了應(yīng)用安全測(cè)試的效率。

同時(shí)懸鏡安全也注意到,軟件供應(yīng)鏈安全正在成為用戶普遍面臨的痛點(diǎn)。近年來,里程碑式的軟件供應(yīng)鏈攻擊事件頻發(fā),從2014年的心臟滴血漏洞即開源軟件漏洞,到2015年Xcode開發(fā)工具被污染,再到去年年末的Log4j2.x開源框架漏洞,在此之間還有廠商預(yù)留后門、升級(jí)劫持、惡意程序等不同類型的軟件供應(yīng)鏈攻擊事件接連發(fā)生。

尤其在云原生場景下,開源組件的引入在加快軟件研發(fā)效率的同時(shí),也將開源安全問題引入了整個(gè)軟件供應(yīng)鏈。開源治理已經(jīng)成為了企業(yè)用戶重點(diǎn)關(guān)切的難題。

寧戈表示,當(dāng)前在SCA軟件成分分析方面,用戶的視角下會(huì)比較關(guān)注兩個(gè)問題:首先,SCA產(chǎn)品檢測(cè)到了大量的開源組件漏洞,并告知目前潛在的安全風(fēng)險(xiǎn),但在資源有限的情況下,怎樣判斷哪些漏洞是真實(shí)有效的?哪些風(fēng)險(xiǎn)組件雖然存在,但在實(shí)際業(yè)務(wù)中并沒有被調(diào)用,不會(huì)對(duì)業(yè)務(wù)帶來實(shí)際的影響?其次,在確認(rèn)漏洞風(fēng)險(xiǎn)后,升級(jí)軟件版本很大程度上會(huì)影響業(yè)務(wù),是否有替代性方案暫時(shí)規(guī)避風(fēng)險(xiǎn)?

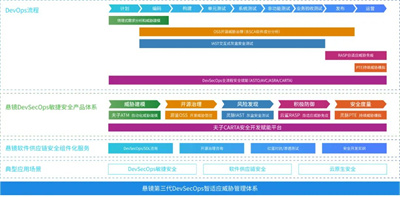

圍繞當(dāng)前用戶面臨的數(shù)字化應(yīng)用安全威脅,懸鏡安全憑借多年技術(shù)攻關(guān)首創(chuàng)專利級(jí)代碼疫苗技術(shù)和下一代積極防御框架,并通過“全流程軟件供應(yīng)鏈安全賦能平臺(tái)+敏捷安全工具鏈”的第三代DevSecOps智適應(yīng)威脅管理體系及配套的敏捷安全閉環(huán)產(chǎn)品體系、軟件供應(yīng)鏈安全組件化服務(wù),已幫助金融、車聯(lián)網(wǎng)、泛互聯(lián)網(wǎng)、能源等行業(yè)上千家用戶構(gòu)筑起適應(yīng)自身業(yè)務(wù)彈性發(fā)展、面向敏捷業(yè)務(wù)交付并引領(lǐng)未來架構(gòu)演進(jìn)的內(nèi)生積極防御體系。

圖2 懸鏡第三代DevSecOps智適應(yīng)威脅管理體系

以“單探針”打造漏洞檢測(cè)與防御閉環(huán)

在早前對(duì)懸鏡安全創(chuàng)始人子芽的一次采訪中,談及未來規(guī)劃時(shí),子芽袒露了自己的一個(gè)憧憬:未來希望能夠?qū)溢R的產(chǎn)品完全放置到用戶應(yīng)用環(huán)境中,一方面通過IAST幫助用戶高精度地檢測(cè)出漏洞,另一方面也希望能夠同時(shí)利用自動(dòng)化手段幫助用戶將漏洞直接修復(fù),從而全面解決漏洞給用戶帶來的安全問題。

從寧戈的分享中可以了解到,子芽的這一個(gè)目標(biāo)已經(jīng)實(shí)現(xiàn)。

寧戈表示,“單探針”是懸鏡安全的一大創(chuàng)新舉措。懸鏡將運(yùn)行時(shí)應(yīng)用風(fēng)險(xiǎn)檢測(cè)技術(shù)IAST和運(yùn)行時(shí)應(yīng)用風(fēng)險(xiǎn)防御技術(shù)RASP通過單探針進(jìn)行了深度整合。基于運(yùn)行時(shí)的單探針,既能夠在開發(fā)測(cè)試環(huán)節(jié)里通過IAST對(duì)應(yīng)用安全風(fēng)險(xiǎn)進(jìn)行檢測(cè),又能夠在部署和運(yùn)營環(huán)節(jié)通過RASP實(shí)現(xiàn)應(yīng)用風(fēng)險(xiǎn)自免疫。簡而言之,“懸鏡通過IAST檢測(cè)到當(dāng)前的漏洞是由哪一個(gè)函數(shù)觸發(fā)的,然后通過RASP下發(fā)一個(gè)熱補(bǔ)丁直接進(jìn)行修復(fù)。”

同時(shí),利用單探針的深度融合,代碼疫苗技術(shù)不僅能在開發(fā)測(cè)試環(huán)節(jié)進(jìn)行交互式的應(yīng)用安全風(fēng)險(xiǎn)審查,還能夠發(fā)現(xiàn)數(shù)字化應(yīng)用自身API的安全風(fēng)險(xiǎn)和缺陷,更有效地解決運(yùn)行時(shí)API中敏感數(shù)據(jù)流動(dòng)的追蹤問題,基于動(dòng)態(tài)插樁技術(shù)在應(yīng)用內(nèi)部梳理API相關(guān)的函數(shù)調(diào)用,最終實(shí)現(xiàn)API層面的安全防護(hù)。??

針對(duì)上述開源治理的用戶痛點(diǎn),這一套“單探針”策略和積極防御框架已在各行業(yè)用戶的場景中得到了實(shí)戰(zhàn)檢驗(yàn)和高效落地。

具體而言,懸鏡安全將第三代DevSecOps智適應(yīng)威脅管理體系中的源鑒OSS、靈脈IAST和云鯊RASP三大產(chǎn)品進(jìn)行了深度的聯(lián)動(dòng)。首先,懸鏡會(huì)幫助用戶通過SCA軟件成分分析和SBOM軟件物料清單檢測(cè)并梳理出數(shù)字化應(yīng)用所涉及的第三方組件,進(jìn)而基于運(yùn)行時(shí)探針插樁技術(shù)識(shí)別相關(guān)組件是否在使用,判斷是否存在漏洞,最終再通過RASP來完成自動(dòng)化的熱補(bǔ)丁修復(fù),實(shí)現(xiàn)數(shù)字化應(yīng)用的運(yùn)行時(shí)風(fēng)險(xiǎn)免疫,并為用戶提供一整套軟件供應(yīng)鏈安全組件化的閉環(huán)服務(wù)。

由點(diǎn)及面,貫穿數(shù)字化應(yīng)用全生命周期

“單探針”策略和積極防御框架的成功應(yīng)用,實(shí)際上離不開懸鏡安全在探針技術(shù)方面的研發(fā)投入和技術(shù)優(yōu)越性。作為國內(nèi)最早扎根在軟件供應(yīng)鏈安全領(lǐng)域的專精型廠商,懸鏡安全在DevSecOps理念誕生早期就已經(jīng)在探針技術(shù)的研發(fā)方面投入了大量的精力,至今已經(jīng)將探針技術(shù)發(fā)展成為了自身一大技術(shù)優(yōu)勢(shì)和壁壘。

用寧戈的話說:“IAST、SCA和RASP這些技術(shù)底層實(shí)際上相對(duì)透明,國內(nèi)外廠商都是在其上打磨更多不同的解決方案。但探針技術(shù)是比較依賴長期的投入和積累,如果沒有經(jīng)過足夠多的錘煉和場景驗(yàn)證,必然會(huì)在兼容性和性能影響等層面栽跟頭。想要在數(shù)字化應(yīng)用全生命周期解決安全問題,包括漏洞的檢測(cè)響應(yīng)、SCA開源組件治理乃至生成SBOM軟件物料清單,一切都需要依賴探針技術(shù)來實(shí)現(xiàn)。”

談及這套“單探針”策略和積極防御框架的優(yōu)勢(shì)時(shí),寧戈認(rèn)為最突出的一點(diǎn)是“用戶友好”。

他表示,第一個(gè)用戶友好表現(xiàn)在輕量化層面。最大限度減少在應(yīng)用側(cè)反復(fù)安裝安全探針的動(dòng)作,降低了對(duì)開發(fā)團(tuán)隊(duì)的影響。對(duì)開發(fā)安全乃至整個(gè)大安全而言,探針往往是決定能否采集到高質(zhì)量數(shù)據(jù)的關(guān)鍵影響因子,但無論在主機(jī)、云還是應(yīng)用側(cè),如果埋下過多的安全探針肯定會(huì)讓用戶有所抵觸,甚至還可能會(huì)影響到業(yè)務(wù)的穩(wěn)定運(yùn)行,因此懸鏡安全選擇了“單探針”的技術(shù)路徑。

“開發(fā)階段提前在數(shù)字化應(yīng)用的容器環(huán)境中埋下IAST探針,輔助開發(fā)團(tuán)隊(duì)將安全左移,在開發(fā)過程中提前發(fā)現(xiàn)潛在漏洞風(fēng)險(xiǎn),隨后應(yīng)用在發(fā)布時(shí),會(huì)攜帶探針一同打包上線,而應(yīng)用上線后,伴生在應(yīng)用中的探針就可以順勢(shì)轉(zhuǎn)為RASP探針,扮演好積極防御的角色,相當(dāng)于只需一次安裝動(dòng)作,就能夠使探針伴隨應(yīng)用全生命周期,解決從開發(fā)、測(cè)試到運(yùn)營每一個(gè)環(huán)節(jié)的安全問題。”

第二個(gè)用戶友好表現(xiàn)在漏洞響應(yīng)層面。依賴于單探針帶來的進(jìn)階版IAST和RASP的雙重聯(lián)動(dòng)能力,假設(shè)通過IAST在應(yīng)用上線前發(fā)現(xiàn)漏洞,而應(yīng)用因著急上線導(dǎo)致漏洞不方便修復(fù)的場景下,也能夠通過RASP以熱補(bǔ)丁的方式一鍵自動(dòng)修復(fù)漏洞,在應(yīng)用快速上線的同時(shí)提供可靠的安全保障。

第三個(gè)用戶友好表現(xiàn)在性能層面。一方面懸鏡安全通過自研的獨(dú)特技術(shù)路徑規(guī)避了業(yè)內(nèi)慣用的反射技術(shù)路線,將整套安全產(chǎn)品體系的整體性能優(yōu)化到了APM級(jí)別,最大程度減少了工具對(duì)于性能的侵蝕。另一方面懸鏡安全在業(yè)內(nèi)率先將熔斷機(jī)制引入到IAST和RASP產(chǎn)品中,實(shí)時(shí)監(jiān)測(cè)CPU、內(nèi)存、QPS等指標(biāo),本著業(yè)務(wù)優(yōu)先原則,當(dāng)業(yè)務(wù)流量大時(shí),懸鏡的安全產(chǎn)品會(huì)根據(jù)熔斷機(jī)制進(jìn)行綜合判斷,做出降級(jí)處理;當(dāng)業(yè)務(wù)流量超過閾值時(shí),產(chǎn)品甚至?xí)詣?dòng)卸載,盡可能地為業(yè)務(wù)做出讓渡。

第四個(gè)用戶友好表現(xiàn)在DevOps生態(tài)層面。懸鏡安全已經(jīng)同DevOps廠商、中間件等信創(chuàng)廠商形成了戰(zhàn)略級(jí)的上下游合作關(guān)系,將自身產(chǎn)品柔和地集成到DevOps平臺(tái)以及中間件等設(shè)備中,保證用戶能夠以安全無縫接入的形式得到更全面更友好的產(chǎn)品體驗(yàn)。

持續(xù)為各行業(yè)不同用戶場景輸出安全能力

正如上文提到,作為DevSecOps軟件供應(yīng)鏈領(lǐng)域的頭部廠商,懸鏡安全通過第三代DevSecOps智適應(yīng)管理體系,正持續(xù)幫助金融、車聯(lián)網(wǎng)、泛互聯(lián)網(wǎng)、能源等行業(yè)用戶構(gòu)筑起與自身相適配的內(nèi)生積極防御體系。

針對(duì)當(dāng)前信息化建設(shè)較為完善、云原生和微服務(wù)普及度較高的金融、泛互聯(lián)網(wǎng)、能源等行業(yè),懸鏡安全已經(jīng)逐步將IAST、SCA、RASP等產(chǎn)品體系化地集成到用戶的數(shù)字化應(yīng)用開發(fā)流水線中,并基于懸鏡在DevSecOps軟件供應(yīng)鏈安全領(lǐng)域的全棧能力,與用戶聯(lián)合打造下一代DevSecOps敏捷安全體系。

針對(duì)部分信息化建設(shè)程度稍弱的行業(yè)用戶和組織,懸鏡安全目前也已經(jīng)摸索出一套SaaS化安全訂閱的服務(wù)模式,以IAST、SCA等單個(gè)工具為抓手,從安全診斷開始逐步幫助用戶將安全左移,引導(dǎo)用戶去做早期的安全防護(hù),通過安全開發(fā)賦能平臺(tái)以及咨詢服務(wù),將整個(gè)DevSecOps體系逐步建立起來。

針對(duì)安全團(tuán)隊(duì)建制完善或是開發(fā)能力較強(qiáng)的大型企業(yè)用戶,懸鏡安全提出了“用開源的方式做開源風(fēng)險(xiǎn)治理”,將自身商業(yè)版SCA產(chǎn)品源鑒OSS開源威脅管控平臺(tái)進(jìn)行了開源并持續(xù)迭代,在做商業(yè)化運(yùn)營的同時(shí)也為開源生態(tài)建設(shè)貢獻(xiàn)出了自己力量,長期大量投入人力、物力、資源等,與社區(qū)伙伴們一同維護(hù)OpenSCA社區(qū),共筑開源安全生態(tài)。

值得一提的是,日前,在由中國信通院發(fā)布的《中國DevOps現(xiàn)狀調(diào)查報(bào)告(2022)》中,統(tǒng)計(jì)數(shù)據(jù)顯示,懸鏡安全全線產(chǎn)品市場應(yīng)用率均位列第一,領(lǐng)跑軟件供應(yīng)鏈安全市場。

寧戈也向我們透露,包括中國人民銀行、中國銀聯(lián)、中國銀行、中國工商銀行、浦發(fā)銀行、平安集團(tuán)、上海證券交易所、北京大學(xué)、中興通訊、中國工程物理研究院、小鵬汽車、東風(fēng)日產(chǎn)、長安汽車、中國汽車研究院、南方航空、順豐速運(yùn)、唯品會(huì)等大型組織和知名企業(yè)都已成為了懸鏡安全的標(biāo)桿用戶。

做軟件供應(yīng)鏈安全領(lǐng)域的長期主義者

在采訪的最后,我們邀請(qǐng)寧戈分享懸鏡安全的未來愿景。他認(rèn)為,從成立至今,懸鏡安全在技術(shù)層面、在公司戰(zhàn)略層面始終專注于DevSecOps軟件供應(yīng)鏈安全領(lǐng)域,足夠的聚焦也讓懸鏡安全對(duì)自身所處領(lǐng)域擁有行業(yè)領(lǐng)先的深入理解。

圖3 懸鏡DevSecOps敏捷安全技術(shù)金字塔2.0版本

寧戈表示,作為DevSecOps軟件供應(yīng)鏈安全領(lǐng)域的長期主義者,懸鏡安全將持續(xù)深耕該賽道,堅(jiān)持技術(shù)創(chuàng)新應(yīng)用,保持自身產(chǎn)品在同類工具中的巨大技術(shù)領(lǐng)先優(yōu)勢(shì)和市場領(lǐng)先優(yōu)勢(shì),繼續(xù)探索各行業(yè)最佳實(shí)踐,為更多用戶提供更專業(yè)的產(chǎn)品和服務(wù)支撐。同時(shí)懸鏡安全也會(huì)繼續(xù)舉辦DevSecOps敏捷安全大會(huì),不斷迭代DevSecOps敏捷安全技術(shù)金字塔等前沿研究成果,持續(xù)將洞察到的環(huán)境變化態(tài)勢(shì)、技術(shù)演進(jìn)趨勢(shì)和產(chǎn)業(yè)變革方向向業(yè)界分享,做中國軟件供應(yīng)鏈安全的堅(jiān)定守護(hù)者。

更多信息可以來這里獲取==>>電子技術(shù)應(yīng)用-AET<<