自從Google 2016年公開BeyondCorp(辦公網(wǎng)零信任) 之后,零信任從理念到落地跨出了一大步。隨后Gartner于2019年提出安全訪問服務(wù)邊緣(Secure Access Service Edge, SASE),將零信任網(wǎng)絡(luò)訪問 (ZTNA) 作為核心組件之一,進一步的讓所有企業(yè)相信并擁抱零信任。

我們看到一個很有趣的現(xiàn)象,海外因為數(shù)字化和云化走的更快,幾乎所有大型安全廠商都發(fā)布了SASE / SSE 安全服務(wù),這兩年疫情催發(fā)的混合辦公模式下的安全需求使得SASE / SSE 在海外被迅速接受。當(dāng)前很多是以替換VPN 為切入點進行零信任網(wǎng)絡(luò)訪問(ZTNA)落地, 但是實際上當(dāng)零信任真正來落地的時候,需要做到內(nèi)外網(wǎng)訪問完全一致,這意味著所有的辦公訪問流量都要經(jīng)過這張網(wǎng)絡(luò),這時候零信任網(wǎng)絡(luò)訪問(ZTNA)已經(jīng)成為了辦公基礎(chǔ)底層設(shè)施,其工程化能力、零信任安全能力、端和網(wǎng)絡(luò)穩(wěn)定性、架構(gòu)非侵入性、未來可拓展性等要素成為產(chǎn)品最核心的幾個關(guān)鍵。

借助Gartner的報告,我們分析了Zscaler、Netskope等TOP象限廠商、老牌廠商 Palo Alto Networks、初創(chuàng)公司Axis security、Twingate 幾家,嘗試來對這些海外零信任網(wǎng)絡(luò)訪問(ZTNA )產(chǎn)品來進行技術(shù)還原,幫助企業(yè)的安全和IT負(fù)責(zé)人在做零信任內(nèi)網(wǎng)訪問技術(shù)選型時作一定的技術(shù)參考。上述所有公司我們都進行了真實產(chǎn)品測試和技術(shù)分析,但受限于個人能力,如有問題還請隨時指正。

2022 Gartner Magic Quadrant for Security Service Edge (Source: Gartner)

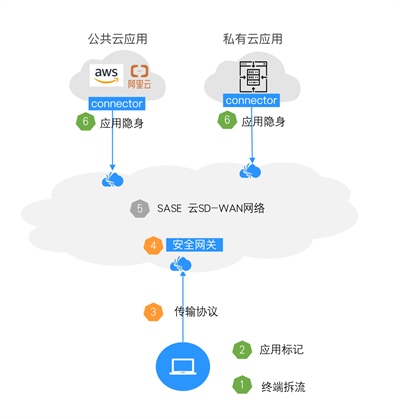

我們嘗試從整個零信任網(wǎng)絡(luò)訪問(ZTNA) 的流量路徑來還原技術(shù)實現(xiàn),如下圖所示主要拆分為終端拆流、應(yīng)用標(biāo)記、傳輸協(xié)議、安全網(wǎng)關(guān)、云SD-WAN 網(wǎng)絡(luò)、應(yīng)用隱身這六個部分來進行技術(shù)分析。

零信任網(wǎng)絡(luò)訪問流量路徑

終端拆流

如何將流量從端精細(xì)化的引流到云端,是整個零信任網(wǎng)絡(luò)訪問(ZTNA )的基礎(chǔ)。過去的VPN通常會創(chuàng)建一個虛擬網(wǎng)卡,通過默認(rèn)路由將流量引流到虛擬網(wǎng)卡,進行隧道封裝后發(fā)送給VPN服務(wù)器。為了緩解性能瓶頸并節(jié)省帶寬,部分廠商支持了拆分隧道(Split tunneling),通常做法是通過下發(fā)精細(xì)路由只引流部分內(nèi)網(wǎng)網(wǎng)段,控制粒度在IP粒度。基于路由模式的方案通常采用開源的TUN或TAP驅(qū)動,整體實現(xiàn)難度較低。

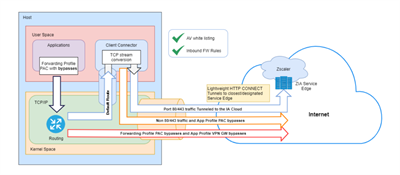

我們這次測試中發(fā)現(xiàn)TOP象限的海外廠商并沒有采用該方案,如Zscaler和Netskope都采用了基于Packet Filtering的引流方案。究其原因,是其對流量精細(xì)化拆分有了更高的要求,需要能精細(xì)化的控制哪些域名或端口走內(nèi)網(wǎng),哪些流量走互聯(lián)網(wǎng),甚至是哪些流量走加速鏈路。Packet Filter方案通常采用NDIS或WFP過濾驅(qū)動獲取用戶流量,在過濾驅(qū)動層實現(xiàn)一套規(guī)則引擎,可以實現(xiàn)IP粒度、端口粒度、進程粒度拆流,配合下面討論的Fake DNS,還可以實現(xiàn)域名和泛域名粒度的拆流。

采用基于Packet Filter方案的另一個優(yōu)點是有更好的兼容性,因為其不在IP層同其他VPN客戶端競爭,所以客戶不會遇到路由沖突等兼容性問題。這在某些需要同時使用VPN和ZTNA方案場景下,可以給終端用戶更好的網(wǎng)絡(luò)體驗。Packet Filter方案實現(xiàn)難度相對路由模式要更高些,這也可能是初創(chuàng)公司沒有廣泛使用此方案的原因。

Zscaler Z-Tunnel 2.0原理圖

應(yīng)用標(biāo)記

(Fake DNS)

零信任網(wǎng)絡(luò)訪問(ZTNA )核心相對VPN 的變化是從過去的網(wǎng)絡(luò)(Network Access) 訪問控制進化到應(yīng)用(Application Access)訪問控制,而這個變化中最核心技術(shù)關(guān)鍵是怎么在數(shù)據(jù)流量中區(qū)分出來是訪問什么應(yīng)用。VPN 只能以IP 來進行區(qū)分,其配置復(fù)雜度高,且在IP 共用、網(wǎng)絡(luò)重疊等場景不能精確標(biāo)識應(yīng)用。

我們調(diào)研的所有海外廠商,不管是Zscaler 還是Netskope、Axis security都使用了Fake DNS 技術(shù)來進行應(yīng)用標(biāo)記。技術(shù)的原理其實還是比較簡單的,提前保留一個大的私有網(wǎng)段,在瀏覽器或APP 請求DNS 的時候選擇一個私有地址來進行標(biāo)記返回,這樣就構(gòu)建了一個IP地址和域名的映射表,后續(xù)在請求對應(yīng)IP地址時,就可以根據(jù)映射表查詢出請求的域名。下圖我們選取了axis security 公開的一個請求邏輯圖供大家參考。

應(yīng)用標(biāo)記的好處是顯而易見的:

第一:使得應(yīng)用配置變得簡單,我們知道在實際生產(chǎn)中是很難一開始就能梳理出來公司的所有應(yīng)用,必須有一個自學(xué)習(xí)的過程,使用Fake DNS 管理員可以在實施之初配置公司泛域名來進行應(yīng)用梳理,之后根據(jù)自學(xué)習(xí)的過程來進行應(yīng)用精確訪問控制策略達到零信任的效果。

第二:當(dāng)每個數(shù)據(jù)包過來的時候明確知道是訪問什么應(yīng)用,這些信息配合專有傳輸協(xié)議和軟件定義網(wǎng)絡(luò)(SDN)技術(shù)可以做到網(wǎng)絡(luò)零侵入性及實現(xiàn)零信任的高級動態(tài)策略,這部分可見后面的技術(shù)拆解。

Axis Securtiy Fake DNS 時序圖 (Source: Axis Security)

傳輸協(xié)議

過去許多 VPN 在 OSI 模型第 3 層(網(wǎng)絡(luò)層)的 IPsec 協(xié)議上運行,該協(xié)議已經(jīng)存在幾十年,其設(shè)計之初的需求場景和今天的混合辦公場景有了巨大的改變,當(dāng)前很多VPN廠商或開發(fā)者也在進行協(xié)議的優(yōu)化。而到了今天,零信任網(wǎng)絡(luò)訪問(ZTNA )最關(guān)鍵點就是傳輸協(xié)議需要是在應(yīng)用程序?qū)由线\行,特別是QUIC/HTTP 3.0 的被廣泛接受,UDP、多路復(fù)用等技術(shù)進一步使得應(yīng)用協(xié)議兼具性能和靈活性。

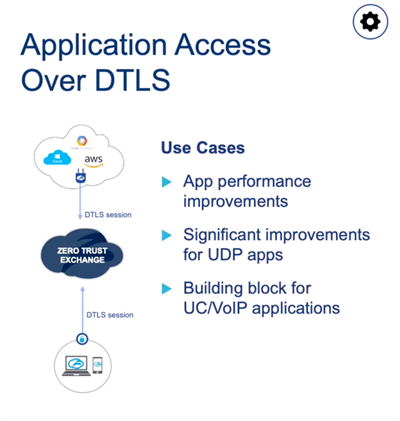

我們分析了這幾家海外廠商,發(fā)現(xiàn)在傳輸協(xié)議側(cè)開始有了一定的技術(shù)區(qū)分,對于Zscaler、Netskope 這類新型領(lǐng)導(dǎo)者廠商,都是采用借鑒QUIC/HTTP 3.0的自研的應(yīng)用傳輸協(xié)議, 而 Palo Alto Networks 這類過去具備VPN 技術(shù)的廠商,我們看到的版本還是在延續(xù)過去的原有VPN 協(xié)議。

傳輸協(xié)議的作用一方面是提升網(wǎng)絡(luò)的性能和穩(wěn)定性,這塊我們看到不管是wireguard 這類對VPN 優(yōu)化的協(xié)議,還是基于QUIC 思路自研的應(yīng)用傳輸協(xié)議對這塊都有較好的提升。另一方面,零信任的有效實施依賴于對上下文信息的訪問來進行精細(xì)訪問控制,而這些上下文信息如果想做好實時的傳遞最好的方案就是通過自定義傳輸協(xié)議的控制報文進行傳輸,比如哪個進程發(fā)起的應(yīng)用訪問、在什么網(wǎng)絡(luò)環(huán)境等,而這時候不管是傳統(tǒng)VPN 協(xié)議還是wireguard 新型VPN 協(xié)議在靈活性上都相對比較弱。

Zscaler DTLS 公開傳輸協(xié)議

安全網(wǎng)關(guān)

安全網(wǎng)關(guān)是零信任網(wǎng)絡(luò)訪問(ZTNA )的核心組件之一, 傳統(tǒng)VPN 協(xié)議主要作用于4層,但是因為在傳輸協(xié)議層的瓶頸不能做到身份和應(yīng)用上下文級別的訪問控制, 零信任網(wǎng)絡(luò)訪問(ZTNA )4層安全網(wǎng)關(guān)結(jié)合上述的Fake DNS 技術(shù)、自定義傳輸協(xié)議及身份認(rèn)證等技術(shù)解決了應(yīng)用訪問上下文的信息傳遞和分析,可以做到基于身份和應(yīng)用上下文的訪問控制,這塊基本能力的主要關(guān)鍵點其實在于Fake DNS和傳輸協(xié)議,不再深入闡述。

但是零信任網(wǎng)絡(luò)訪問(ZTNA )更進一步是需要加強在應(yīng)用層的內(nèi)容分析,基于應(yīng)用內(nèi)容的可視和可控得以在辦公數(shù)據(jù)安全層面有技術(shù)創(chuàng)新來解決當(dāng)前辦公數(shù)據(jù)安全的一些痛點問題。我們分析了海外的相關(guān)公司,Netskope 是CASB 起家的所以其在SaaS 內(nèi)網(wǎng)應(yīng)用的訪問控制側(cè)有天然的技術(shù)積累,符合海外辦公應(yīng)用SaaS 化的趨勢,但是其應(yīng)用網(wǎng)關(guān)能力還在迭代中。Axis security 作為初創(chuàng)公司一直在強調(diào)其在應(yīng)用層的分析和控制能力,其開始之初構(gòu)建的AgentLess 無端模式本身就是應(yīng)用網(wǎng)關(guān)。Zscaler 目前在AgentLess 應(yīng)用網(wǎng)關(guān)場景,進一步了深入了應(yīng)用安全能力,包括與WAF及欺騙防御的結(jié)合。

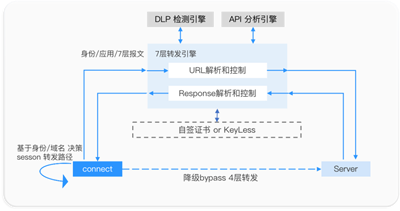

給人印象最深的其實是不管Zscaler 、Netskope、 Axis security 一方面都在強化對應(yīng)用的內(nèi)容層面的分析和管控,CASB/SWG 不僅在互聯(lián)網(wǎng)訪問場景,同時在零信任網(wǎng)絡(luò)訪問(ZTNA )場景也在不斷的深化應(yīng)用。另一方面部分廠商在架構(gòu)的非侵入性上也有創(chuàng)新型演進,通過SDN 軟件定義路由的能力結(jié)合 Fake DNS、自定義通信協(xié)議可以做到在不改變DNS(cname 模式)或路由的情況下實現(xiàn)7層應(yīng)用安全網(wǎng)關(guān)透明轉(zhuǎn)發(fā),該技術(shù)大大簡化了零信任網(wǎng)絡(luò)訪問(ZTNA )落地難度,可以做到對現(xiàn)有網(wǎng)絡(luò)架構(gòu)的零侵入,穩(wěn)定性更好,這也是實施中最大的落地阻礙。

億格云對SDN 7層應(yīng)用安全網(wǎng)關(guān)邏輯還原

云SD-WAN 網(wǎng)絡(luò)

作為訪問源與目的地之間的中間層,如何集成SD-WAN能力來對流量進行合理的調(diào)度?如何構(gòu)建足夠多的邊緣節(jié)點。讓流量以最小代價和最短的路徑進行安全檢測?如何將不同的安全能力靈活彈性的附加到離企業(yè)分支機構(gòu)或者遠(yuǎn)程辦公地點最近的PoP節(jié)點?以上是決定終端用戶體驗的重要因素。

依托于AWS、Google、Oracle的云機房和一部分的自建數(shù)據(jù)中心,海外廠商構(gòu)建了大量的POP節(jié)點,如Netskope宣稱自己擁有50+ PoPs,Zscaler擁有150+ PoPs。同時各廠商也在整個網(wǎng)絡(luò)的穩(wěn)定性建設(shè)、延時優(yōu)化、網(wǎng)絡(luò)質(zhì)量(DNS優(yōu)化、遠(yuǎn)程傳輸加速、協(xié)議優(yōu)化等)上做了大量工作,我們在海外場景測試其網(wǎng)絡(luò)延時和丟包率后,得知相比于直接互聯(lián)網(wǎng)訪問或VPN訪問有著明顯的優(yōu)勢。從產(chǎn)品測試來看,基于云的SD-WAN 網(wǎng)絡(luò)技術(shù)和端到端的加密技術(shù)在保證數(shù)據(jù)安全的前提下能較好的提升網(wǎng)絡(luò)訪問體驗,這在混合辦公場景下相對本地部署方案有一定的優(yōu)勢。

Zscaler PoP分布

網(wǎng)絡(luò)隱藏

應(yīng)用網(wǎng)絡(luò)隱藏是零信任網(wǎng)絡(luò)訪問(ZTNA )核心特性之一,零網(wǎng)絡(luò)端口對外暴露在安全性上有很好的提高。不同于國內(nèi)很多廠商在選擇采用的SPA 單包敲門,海外幾乎所有主流ZTNA廠商都選擇了Connector 反向連接的技術(shù)。該方案在企業(yè)內(nèi)部部署一個輕量級Connector,通過反向TLS隧道的方式來連接安全網(wǎng)關(guān)。用戶訪問內(nèi)網(wǎng)應(yīng)用時,流量先經(jīng)過高性能網(wǎng)關(guān),再通過微隧道轉(zhuǎn)發(fā)到Connector,Connector通過代理方式訪問目標(biāo)內(nèi)網(wǎng)應(yīng)用。由于連接是Connector主動發(fā)起的,因此Connector不需要在互聯(lián)網(wǎng)上監(jiān)聽任何的端口,天然地實現(xiàn)了網(wǎng)絡(luò)隱藏。

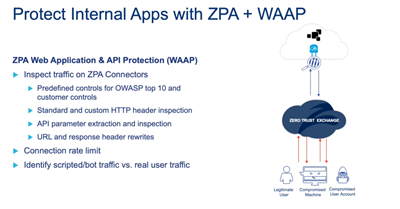

我們嘗試分析了下海外和國內(nèi)兩種方案選擇的背后原因,主要原因可能是因為海外云化進度更高,而國內(nèi)可能本地化部署更多。但是再從技術(shù)上深度看一層,單包敲門方案還是相對比較復(fù)雜,NAT場景、UDP運營商限制、iptables性能限制都給其帶來了性能和穩(wěn)定性風(fēng)險。而即使是本地化部署方案,輕量級Connector 會帶來其他不同的技術(shù)優(yōu)勢,Connector方式由于不用開公網(wǎng)監(jiān)聽,且不需要變更內(nèi)網(wǎng)路由,對企業(yè)已有網(wǎng)絡(luò)拓?fù)洹⒙酚蔁o任何變化,因此具備了極強的適應(yīng)性。Connector除了連接企業(yè)內(nèi)網(wǎng)和高性能網(wǎng)關(guān)之外,還可以進一步對流量進行安全監(jiān)測和分析(如Connector可以通過SDN 技術(shù)結(jié)合七層應(yīng)用網(wǎng)關(guān)實現(xiàn)WAF、API 安全、網(wǎng)絡(luò)DLP等), 企業(yè)可以根據(jù)應(yīng)用的安全等級關(guān)聯(lián)不同安全能力的Connector,在具備了高安全能力的同時,又可以靈活的有選擇性的將一些視頻、語音會議等大流量直接轉(zhuǎn)發(fā),避免了應(yīng)用網(wǎng)關(guān)無謂的性能損耗。

Zscaler 發(fā)布的Connector 和 WAAP 的結(jié)合技術(shù)

上述是我們基于海外產(chǎn)品技術(shù)實現(xiàn)的測試和個人對場景的理解進行的解讀,這兩年零信任網(wǎng)絡(luò)訪問(ZTNA )在國內(nèi)的接受程度越來越高,據(jù)公開報告國內(nèi)有至少60+ 的廠商在提供相關(guān)產(chǎn)品,處于百花齊放的狀態(tài)。

綜前述所說,ZTNA 在真正落地時將會承載所有的辦公訪問流量,并在每個員工的客戶端上存在代理Agent,其已經(jīng)變成了公司核心基礎(chǔ)設(shè)施,這時候產(chǎn)品的工程化能力、零信任安全能力、端和網(wǎng)絡(luò)穩(wěn)定性、架構(gòu)非侵入性、未來可拓展性等成為落地的核心關(guān)鍵要素。

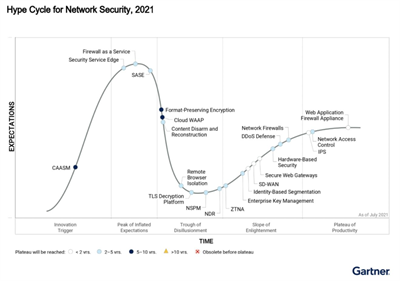

Gartner's Hype Cycle for Network Security2021

億格云是零信任SASE安全服務(wù)廠商,主要解決企業(yè)數(shù)字化轉(zhuǎn)型過程中遇到的多分支統(tǒng)一安全管控 、遠(yuǎn)程辦公、內(nèi)部應(yīng)用暴露、數(shù)據(jù)安全等威脅。我們希望通過有意義的技術(shù)交流,使得大家都認(rèn)識到零信任產(chǎn)品不是僅僅依靠開源NGINX + OpenVPN 拼湊出來的,而是一個系統(tǒng)性的安全工程學(xué)設(shè)計和落地。

更多信息可以來這里獲取==>>電子技術(shù)應(yīng)用-AET<<