蘋果確認絕大多數(shù)蘋果設(shè)備受影響分支預(yù)測設(shè)計所導(dǎo)致的處理器安全風(fēng)險呈燎原之勢。近日,蘋果、高通與IBM等公司均發(fā)表聲明,承認其芯片也存在漏洞,有被熔斷(Meltdown)或幽靈(Spectre)攻擊的風(fēng)險。蘋果官網(wǎng)稱,熔斷和幽靈攻擊方式適用所有現(xiàn)代處理器(These issues apply to all modern processors),并影響幾乎所有的計算設(shè)備和操作系統(tǒng),所有的Mac系統(tǒng)和iOS設(shè)備都受影響(All Mac systems and iOS devices are affected),但到目前為止,尚未有利用該漏洞攻擊消費者的實例。蘋果提醒消費者,利用熔斷和幽靈攻擊通常需要一個惡意應(yīng)用,因此近期最好只在受信任網(wǎng)站下載應(yīng)用。針對熔斷攻擊,蘋果發(fā)布的iOS 11.2、macOS 10.13.2,以及tvOS 11.2已有防范措施。蘋果將會更新Safari,以防范幽靈攻擊,蘋果也在對這兩種漏洞進行進一步研究,將在iOS、macOS,以及tvOS更新中發(fā)布新的解決方案。

蘋果又表示,蘋果手表(Apple Watch)不會受到這兩種攻擊的影響。TechSugar推測,這可能與可穿戴設(shè)備所用芯片對性能要求不高有關(guān),蘋果可能在設(shè)計Apple Watch芯片時,并未加入分支預(yù)測,從而對熔斷和幽靈免疫。

據(jù)彭博社報道,蘋果稱Meltdown和Spectre缺陷與計算機芯片設(shè)計基本架構(gòu)有關(guān),要完全屏蔽非常困難和復(fù)雜,新版攻擊代碼可能會繞過現(xiàn)有補丁軟件,去竊取存儲在芯片內(nèi)核內(nèi)存中的機密信息。

據(jù)CNBC報道,高通在美國時間1月5號表示,對受近期曝光的芯片級安全漏洞影響的產(chǎn)品,公司正在開發(fā)更新。

“針對受影響的產(chǎn)品,高通正積極開發(fā)部署漏洞修復(fù)的解決方案,我們會繼續(xù)盡最大努力加強產(chǎn)品安全,”高通發(fā)言人在一份郵件中稱,“我們正在部署這些解決方案,鼓勵消費者在補丁發(fā)布后更新他們的設(shè)備。”

但高通發(fā)言人并未指明哪些產(chǎn)品受到影響。

無論是蘋果自己研發(fā)的用于iOS設(shè)備的處理器芯片,還是高通的移動處理器芯片,其架構(gòu)均源于Arm,因此受到影響毫不意外。

據(jù)Venturebeat報道,Arm公司在1月4日承認,其一系列Cortex架構(gòu)處理器均有被攻擊風(fēng)險。Arm通過一張表格指出,Cortex-A8、A9、A15、A17、A57、A72、A73,以及Cortex-A75均受到熔斷和幽靈威脅,甚至可能有更多的安全風(fēng)險(these chips are all susceptible to two or more exploits)。

Arm提供的受影響架構(gòu)信息

這意味著,從iOS設(shè)備到索尼的PlayStation Vita,從Nvidia的Tegra系列芯片,到高通的驍龍系列芯片,都有被熔斷和幽靈這兩種方式攻擊的風(fēng)險。事實上,Nvidia也已經(jīng)承認其Arm架構(gòu)產(chǎn)品有安全風(fēng)險。

IBM官網(wǎng)也在1月4日發(fā)布說明,確認谷歌零項目組(Google Project Zero)將POWER系列處理器列入受影響名單是正確的。IBM表示,為防范風(fēng)險,Power系統(tǒng)客戶需要更新固件補丁和操作系統(tǒng)補丁,為POWER 7+、POWER8,以及POWER9處理器開發(fā)的固件補丁將于1月9號上線,POWER7+之前的處理器是否需要打補丁還在研究當(dāng)中。

IBM為Linux操作系統(tǒng)提供的補丁也將于1月9日上線,而AIX和i操作系統(tǒng)補丁將在2月12日上線。

這意味著從X86到Arm,再到Power架構(gòu),先進處理器無一幸免。

當(dāng)前,各廠商都在加緊處理安全風(fēng)險。

美國時間1月4日,英特爾連續(xù)發(fā)布兩則新聞稿。在其一,英特爾稱:

英特爾已經(jīng)為基于英特爾芯片的各種計算機系統(tǒng)(包括個人電腦和服務(wù)器)開發(fā)了更新,并且正在快速發(fā)布這些更新,以保護這些系統(tǒng)免受谷歌Project Zero所報告的兩種潛在攻擊隱患(被稱為Spectre和Meltdown,即“幽靈”和“熔斷”)。英特爾與其產(chǎn)業(yè)伙伴在部署軟件補丁和固件更新方面已取得重要進展。

英特爾已經(jīng)針對過去5年中推出的大多數(shù)處理器產(chǎn)品發(fā)布了更新。到下周末,英特爾發(fā)布的更新預(yù)計將覆蓋過去5年內(nèi)推出的90%以上的處理器產(chǎn)品。此外,許多操作系統(tǒng)供應(yīng)商、公共云服務(wù)提供商、設(shè)備制造商和其他廠商也表示,他們正在或已對其產(chǎn)品和服務(wù)提供更新。

英特爾相信,這些更新對不同工作負載的性能影響會有不同。對于一般的計算機用戶來說,影響并不顯著,而且會隨著時間的推移而減輕。雖然對于某些特定的工作負載,軟件更新對性能的影響可能一開始相對較高,但隨著采取進一步后續(xù)的優(yōu)化工作,包括更新部署后的識別、測試和軟件更新改進,應(yīng)該可以減輕這種影響。

在第二則新聞稿中,蘋果、微軟、亞馬遜和谷歌紛紛為英特爾站臺,表示當(dāng)前解決方案對性能影響不大。

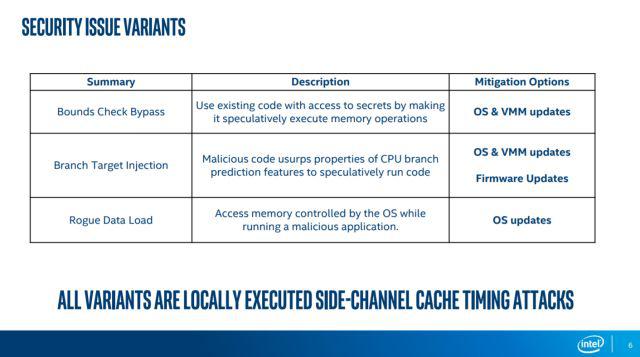

當(dāng)前英特爾給出的問題描述

當(dāng)前英特爾給出的問題描述

在該漏洞被曝光以后,部分媒體解讀為漏洞只存在英特爾處理器中,因此AMD股票大漲。

AMD稱接近零風(fēng)險

AMD在給CNBC的聲明中稱,“對于分支預(yù)測的三種攻擊方法只部分影響AMD,由于和英特爾架構(gòu)不同,在此時,我們相信AMD處理器接近零風(fēng)險(near-zero risk)。”

但谷歌零項目組(Google Project Zero)博客顯示,AMD和Arm處理器在前兩種攻擊方式中難以幸免。據(jù)行業(yè)內(nèi)人士透露,在AMD給所有廠商最新推送的更新中,提供了關(guān)閉分支預(yù)測器的手段,AMD這樣做,顯然不認為自己的處理器是零風(fēng)險。

有計算機體系結(jié)構(gòu)專家認為,熔斷風(fēng)險已經(jīng)被暴露出來,能直接偷瀏覽器密碼,全世界都看到了演示,幽靈的風(fēng)險也很大,只不過還沒有實例釋放出來。

熔斷攻擊示例

《大話存儲》作者張冬強調(diào),操作系統(tǒng)內(nèi)核的一個基本底線是用戶態(tài)代碼不能直接看到內(nèi)核態(tài)代碼,但處理器廠商為了性能,突破了這個底線,因此將系統(tǒng)暴露在風(fēng)險之中。“這是為何一瞬間各大云提供商如坐針氈的原因,有些PC用戶已經(jīng)接到了微軟推送的補丁并已經(jīng)安裝,經(jīng)過測試的確性能有了下降。”

專業(yè)人士指出,英特爾1995年量產(chǎn)的Pentium Pro處理器已引入分支預(yù)測技術(shù),距今超過二十年。據(jù)此推算,存在幽靈攻擊漏洞的設(shè)備在幾十億臺級別,雖然英特爾及其合作伙伴稱解決方案性能損失不大,但據(jù)國外網(wǎng)站貼出的測試結(jié)果看,部分應(yīng)用受影響幅度頗大,更新后性能下降30%至50%左右。

據(jù)了解,此次風(fēng)險的源頭最早可追溯到1960年代IBM引入的亂序執(zhí)行(Out Of Order Execution)技術(shù),亂序執(zhí)行的加強版就是分支預(yù)測。X86架構(gòu)引入亂序執(zhí)行大約始于486處理器,而引入分支預(yù)測就是在1995年的Pentium Pro。

亂序執(zhí)行與分支預(yù)測已經(jīng)成為高性能處理器標配,此次漏洞所涉及的處理器量產(chǎn)幾十年,架構(gòu)遍及X86、Arm和Power,MIPS等小眾架構(gòu)雖然不受關(guān)注,但估計也難以避免分支預(yù)測導(dǎo)致的漏洞。

目前,國產(chǎn)處理器廠商針對該問題還較少表態(tài),但TechSugar相信,國產(chǎn)X86、Arm及Power架構(gòu)處理器產(chǎn)品同樣面臨風(fēng)險。危機面前,國產(chǎn)芯片廠商還是要敢于發(fā)聲,敢于參與此次安全大事件處理,才能夠在全球信息產(chǎn)業(yè)版圖中占據(jù)一席之地。總是沉默,終究只能處在邊緣地帶,談何自主可控?

危機之時,如何處理最能體現(xiàn)一個公司的資質(zhì)。恰如1994年英特爾爆出浮點除法問題時,安迪格魯夫?qū)ν饨绫硎荆骸安罟練в谖C,好公司存于危機,偉大的公司成長于危機!”

以致有人甚至開玩笑稱,這次分支預(yù)測漏洞危機致使主機性能下降,數(shù)據(jù)中心能耗將劇增,英特爾新處理器將供不應(yīng)求,國家電網(wǎng)和英特爾或成最大贏家。

更多信息可以來這里獲取==>>電子技術(shù)應(yīng)用-AET<<