IT之家 1 月 31 日消息,開(kāi)源密碼管理工具 KeePass 近日被爆存在安全漏洞,允許攻擊者在用戶不知情的情況下,以純文本形式導(dǎo)出整個(gè)數(shù)據(jù)庫(kù)。

IT之家小課堂:相比較 LastPass 和 Bitwarden 的云托管方式 ,開(kāi)源密碼管理工具 KeePass 主要使用本地存儲(chǔ)的數(shù)據(jù)庫(kù)來(lái)管理數(shù)據(jù)庫(kù)。

為了保護(hù)這些本地?cái)?shù)據(jù)庫(kù),用戶可以使用主密碼對(duì)它們進(jìn)行加密。這樣惡意軟件或威脅行為者就不能竊取數(shù)據(jù)庫(kù),也就無(wú)法訪問(wèn)存儲(chǔ)在其中的相關(guān)密碼。

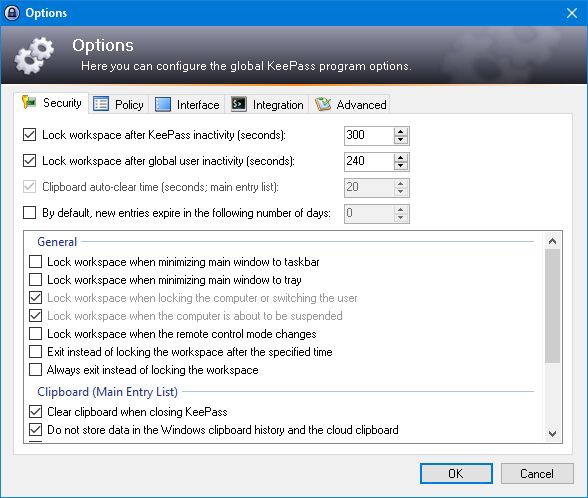

新漏洞現(xiàn)在被跟蹤為 CVE-2023-24055。攻擊者在獲取目標(biāo)系統(tǒng)的寫入權(quán)限之后,通過(guò)更改 KeePass XML 配置文件并注入惡意觸發(fā)器,之后該觸發(fā)器將以明文方式導(dǎo)出包含所有用戶名和密碼的數(shù)據(jù)庫(kù)。

整個(gè)導(dǎo)出過(guò)程完全在后臺(tái)完成,不會(huì)向受害者發(fā)出通知,不需要進(jìn)行前期的交互,也不需要受害者輸入主密碼,從而允許威脅者悄悄地訪問(wèn)所有存儲(chǔ)的密碼。

在報(bào)告并分配了一個(gè) CVE-ID 之后,用戶要求 KeePass 背后的開(kāi)發(fā)團(tuán)隊(duì)在靜默數(shù)據(jù)庫(kù)導(dǎo)出之前添加一個(gè)確認(rèn)提示,在通過(guò)惡意修改的配置文件觸發(fā)導(dǎo)出后需要發(fā)出提示,或者提供一個(gè)沒(méi)有導(dǎo)出功能的應(yīng)用程序版本。

KeePass 官方則回應(yīng)表示,這個(gè)問(wèn)題不應(yīng)該歸咎于 KeePass。KeePass 開(kāi)發(fā)人員解釋道:“擁有對(duì) KeePass 配置文件的寫入權(quán)限通常意味著攻擊者實(shí)際上可以執(zhí)行比修改配置文件更強(qiáng)大的攻擊(這些攻擊最終也會(huì)影響 KeePass,獨(dú)立于配置文件保護(hù))”。

開(kāi)發(fā)人員繼續(xù)說(shuō)道:“只能通過(guò)保持環(huán)境安全(通過(guò)使用防病毒軟件、防火墻、不打開(kāi)未知電子郵件附件等)來(lái)防止這些攻擊。KeePass 無(wú)法在不安全的環(huán)境中神奇地安全運(yùn)行”。

更多信息可以來(lái)這里獲取==>>電子技術(shù)應(yīng)用-AET<<