5 月 5 日消息,安全公司 Lumen 近日發(fā)布報告,揭露了一款專門針對家用路由器進(jìn)行攻擊的“Cuttlefish”木馬,該木馬據(jù)稱能夠從 LAN 網(wǎng)絡(luò)流量中挖掘用戶賬號密碼及各種身份信息。

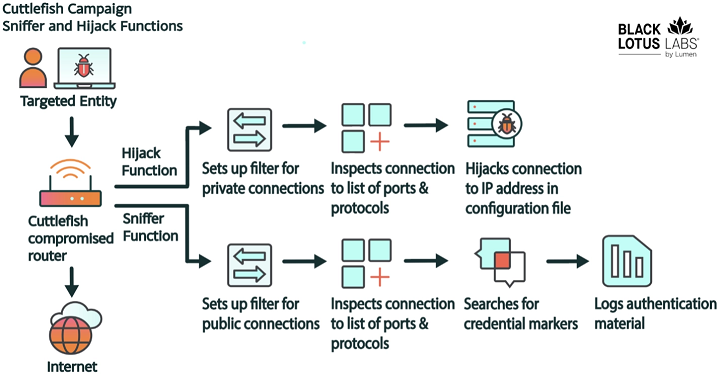

查詢報告發(fā)現(xiàn),研究人員暫不知悉黑客通過何種方式入侵相關(guān)路由器,只知道黑客在侵入路由器后首先下載 bash 指令腳本,搜集設(shè)備信息并傳送至 C2 服務(wù)器,接著部署“Cuttlefish”木馬。

研究人員指出,“Cuttlefish”木馬擁有“零點擊攻擊”能力,無需用戶交互即可隱藏在路由器背后默默捕獲用戶各種信息,為了隱匿行蹤,黑客還利用隧道等方式來建立連接,從而回避用戶客戶端提示“IP 在其他位置登錄”的機(jī)制。

根據(jù)研究人員的分析,“Cuttlefish”木馬主要活躍時間為 2023 年 10 月至 2024 年 4 月,在去年 10 月初的大規(guī)模攻擊行動里,有 99% 的受害者 IP 地址是注冊在土耳其,其中約 93% 來自兩家電信網(wǎng)絡(luò)服務(wù)供應(yīng)商,受害企業(yè)組織包含當(dāng)?shù)睾娇詹块T、衛(wèi)星服務(wù)供應(yīng)商等。

本站內(nèi)容除特別聲明的原創(chuàng)文章之外,轉(zhuǎn)載內(nèi)容只為傳遞更多信息,并不代表本網(wǎng)站贊同其觀點。轉(zhuǎn)載的所有的文章、圖片、音/視頻文件等資料的版權(quán)歸版權(quán)所有權(quán)人所有。本站采用的非本站原創(chuàng)文章及圖片等內(nèi)容無法一一聯(lián)系確認(rèn)版權(quán)者。如涉及作品內(nèi)容、版權(quán)和其它問題,請及時通過電子郵件或電話通知我們,以便迅速采取適當(dāng)措施,避免給雙方造成不必要的經(jīng)濟(jì)損失。聯(lián)系電話:010-82306118;郵箱:[email protected]。