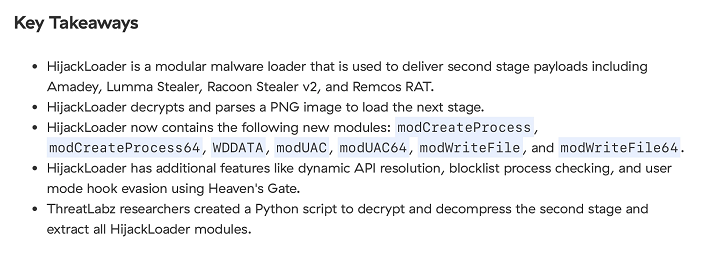

5 月 10 日消息,安全公司 Zscaler 近日發(fā)布報告,披露了一款采用“模塊化設(shè)計”的惡意載入器 HijackLoader,這款載入器可以加裝各種模塊以進行腳本注入、遠程命令執(zhí)行等操作,同時還能夠根據(jù)用戶設(shè)備端情況“智能”逃避檢測。

據(jù)悉,相關(guān)載入器能夠繞過 UAC 措施將黑客惡意軟件加入到微軟 Defender 白名單中,還支持進程空洞(Process Hollowing)、管道觸發(fā)激活、進程分身等策略,同時還擁有額外的脫鉤技術(shù)。

安全公司披露了一個復(fù)雜的 HijackLoader 樣本,該樣本以 Streaming_client.exe 啟動,利用“混淆配置”逃避防火墻靜態(tài)分析,之后使用 WinHTTP API 通過訪問 https [:]//nginx [.] org 來測試互聯(lián)網(wǎng)連接,并通過遠程服務(wù)器下載第二階段攻擊所需配置。

在成功下載第二階段配置后,相關(guān)樣本便會搜索 PNG 標頭字節(jié),并使用 XOR 進行解密,同時使用 RtlDecompressBuffer API 進行解壓縮。隨后加載配置中指定的“合法”Windows DLL,將 shellcode 寫入其 .text 部分以供其執(zhí)行(將惡意代碼嵌入到合法進程中)。

此后,該惡意軟件利用被稱為“Heaven's Gate”的掛鉤方案將額外的 shellcode 注入 cmd.exe,之后 使用進程空洞將最終有效負載(例如 Cobalt Strike 信標)注入到 logagent.exe 中。

研究人員同時發(fā)現(xiàn),黑客主要利用 HijackLoader 散布名為 Amadey 的惡意軟件,以及勒索軟件 Lumma,用于隨機加密受害者設(shè)備上的重要文件,并借機向受害者勒索數(shù)字貨幣。