6月13日消息,網(wǎng)絡安全公司 Trustwave 于 6 月 11 日發(fā)布博文,表示有攻擊者濫用 Windows Search 協(xié)議(search-ms URI),通過推送托管在遠程服務器上的批處理文件,實現(xiàn)傳播惡意軟件的目的。

Windows Search 協(xié)議是一個統(tǒng)一資源標識符(URI),應用程序通過調(diào)用可以打開 Windows 資源管理器,使用特定參數(shù)執(zhí)行搜索。

雖然大多數(shù) Windows 搜索會查看本地設備的索引,但也可以強制 Windows Search 查詢遠程主機上的文件共享,并為搜索窗口使用自定義標題。

援引 Trustwave 報告,已經(jīng)有證據(jù)表明,黑客通過濫用 Windows Search 協(xié)議,實現(xiàn)分發(fā)惡意軟件的目的。

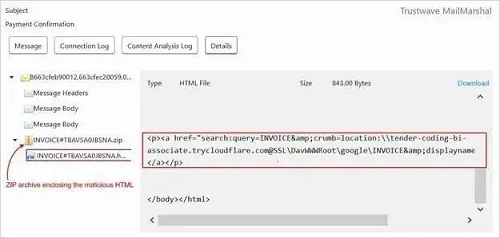

Trustwave 注意到一封惡意電子郵件,其中包含一個偽裝成發(fā)票文檔的 HTML 附件,該附件被放置在一個小的 ZIP 壓縮包中。ZIP 有助于躲避安全 / AV 掃描儀,因為這些掃描儀可能無法解析存檔中的惡意內(nèi)容。

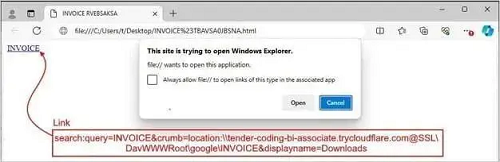

HTML 文件使用 <meta http-equiv="refresh"> 標記,讓瀏覽器在打開 HTML 文檔時自動打開惡意 URL。

如果由于瀏覽器設置阻止重定向或其他原因?qū)е略⑿率。鳛橐环N后備機制,錨標簽(anchor tag)會提供一個指向惡意 URL 的可點擊鏈接,不過這需要用戶參與操作。

攻擊者通過以下參數(shù),在遠程主機上執(zhí)行搜索:

Query: 搜索標有“INVOICE”的項目。

Crumb:指定搜索范圍,通過 Cloudflare 指向惡意服務器。

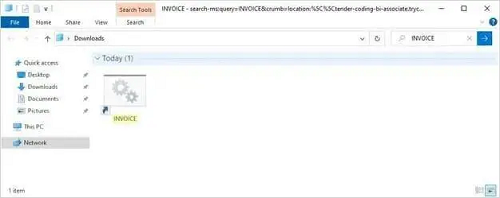

Displayname: 將搜索顯示重新命名為 "下載",以模仿合法界面。

Location: 使用 Cloudflare 的隧道服務掩蓋服務器,將遠程資源顯示為本地文件,讓其看起來合法。

接下來,搜索會從遠程服務器檢索文件列表,顯示一個以發(fā)票命名的快捷方式(LNK)文件。如果受害者點擊該文件,就會觸發(fā)同一服務器上的批腳本(BAT)。

為防范這種威脅,Trustwave 建議執(zhí)行以下命令,刪除與 search-ms / search URI 協(xié)議相關的注冊表項:

reg delete HKEY_CLASSES_ROOT\search /f

reg delete HKEY_CLASSES_ROOT\search-ms /f