文獻(xiàn)標(biāo)識(shí)碼: A

文章編號(hào): 0258-7998(2015)04-0101-04

中文引用格式: 王雪霞,張澤琦,,李 明,,等. 一種基于入侵檢測(cè)的空間網(wǎng)絡(luò)安全路由技術(shù)[J].電子技術(shù)應(yīng)用,2015,,41(4):101-104.

英文引用格式: Wang Xuexia,,Zhang Zeqi,Li Ming,,et al. A secure routing technology based on intrusion detection in space information network[J].Application of Electronic Technique,,2015,41(4):101-104.

0 引言

空間網(wǎng)絡(luò)路由協(xié)議由于空間鏈路的開(kāi)放性有可能受到主動(dòng)或被動(dòng)的惡意入侵和攻擊,而空間網(wǎng)絡(luò)的路由安全技術(shù)還不成熟,,現(xiàn)有的安全路由研究工作主要集中在地面的無(wú)線Mesh網(wǎng),、傳感網(wǎng)等應(yīng)用領(lǐng)域[1-3]。由于空間網(wǎng)絡(luò)的特殊性,,在研究和設(shè)計(jì)路由協(xié)議時(shí),,必須首先保證路由信息傳輸?shù)恼鎸?shí)性、機(jī)密性和完整性等安全屬性,,避免惡意攻擊造成網(wǎng)絡(luò)性能的下降甚至癱瘓,。另外,還需要充分考慮并克服空間網(wǎng)絡(luò)中節(jié)點(diǎn)處理及存儲(chǔ)能力受限,、鏈路時(shí)延長(zhǎng),、拓?fù)渥兓斓炔焕麠l件,采取適當(dāng)?shù)膬?yōu)化措施以盡量降低安全機(jī)制對(duì)路由性能的影響,,實(shí)現(xiàn)安全與效率的兼顧[4],。本文針對(duì)基于入侵檢測(cè)的空間網(wǎng)絡(luò)安全路由技術(shù)進(jìn)行了研究和仿真,并分析了此安全機(jī)制的特點(diǎn),。

1 基于入侵檢測(cè)的空間網(wǎng)絡(luò)路由安全機(jī)制

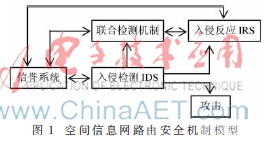

已有的安全機(jī)制模型[5]多由以下三部分組成:分布式入侵檢測(cè)系統(tǒng)(Distributed Intrusion Detection System,,DIDS),、信譽(yù)系統(tǒng)和入侵反應(yīng)系統(tǒng)(Intrusion Reaction System,IRS),。

工作原理如下:路由協(xié)議中的入侵檢測(cè)系統(tǒng)檢測(cè)到網(wǎng)絡(luò)中存在惡意攻擊的節(jié)點(diǎn),,在信譽(yù)系統(tǒng)中就會(huì)被降低信譽(yù)度,一旦節(jié)點(diǎn)的信譽(yù)度低過(guò)某一閾值,,則信譽(yù)系統(tǒng)就認(rèn)定此節(jié)點(diǎn)為攻擊節(jié)點(diǎn),,然后利用入侵反應(yīng)系統(tǒng)隔離此節(jié)點(diǎn),并進(jìn)行路由的重構(gòu),,通過(guò)這種一系列的檢測(cè)和反應(yīng)機(jī)制來(lái)實(shí)現(xiàn)安全路由,。圖1為安全機(jī)制模型圖。

空間信息網(wǎng)絡(luò)與無(wú)線Mesh網(wǎng)絡(luò)的相似之處在于網(wǎng)絡(luò)中的節(jié)點(diǎn)都通過(guò)無(wú)線多跳實(shí)現(xiàn)通信,,只是地面的無(wú)線Mesh網(wǎng)絡(luò)使用一般的無(wú)線鏈路,,空間信息網(wǎng)絡(luò)使用的是星間鏈路。本文以無(wú)線Mesh網(wǎng)絡(luò)開(kāi)發(fā)的OLSR路由協(xié)議為基礎(chǔ),,研究空間信息網(wǎng)絡(luò)中基于入侵檢測(cè)的安全路由技術(shù),。

2 路由協(xié)議安全性分析

在OLSR協(xié)議中,路由消息主要為握手(Hello)消息和拓?fù)淇刂?Topology Control,,TC)消息,,偽造或篡改這兩個(gè)路由消息成為攻擊者進(jìn)行路由攻擊的主要手段。多點(diǎn)中繼(Multi-Point Relay,,MPR)節(jié)點(diǎn)是OLSR協(xié)議中一類特殊節(jié)點(diǎn),,它可以周期性發(fā)送 TC消息,實(shí)現(xiàn)整個(gè)網(wǎng)絡(luò)拓?fù)湫畔⒌墓蚕?。通過(guò)分析Hello消息和TC消息的特點(diǎn),,可以得到以下幾類針對(duì)這兩種消息的攻擊方式:

A1:一跳鄰居節(jié)點(diǎn)異常。這類攻擊產(chǎn)生于Hello消息中,,攻擊者會(huì)發(fā)送錯(cuò)誤的鄰居節(jié)點(diǎn)信息,,或者發(fā)送不存在的鄰居節(jié)點(diǎn)信息。

A2:MPR節(jié)點(diǎn)集異常,。這類攻擊產(chǎn)生于Hello消息中,,攻擊者未按照實(shí)際計(jì)算結(jié)果而發(fā)送錯(cuò)誤的MPR節(jié)點(diǎn)集。

A3:初始MPR選取者集異常,。這類攻擊產(chǎn)生于初始TC消息中,。

A4:轉(zhuǎn)發(fā)MPR選取者集或廣播鄰居序列號(hào)異常。這類攻擊產(chǎn)生于轉(zhuǎn)發(fā)的TC消息中,,攻擊者對(duì)原始的兩種信息進(jìn)行篡改,。

這幾種攻擊方式可以根據(jù)攻擊消息的類型分為偽造本地消息攻擊和篡改轉(zhuǎn)發(fā)消息攻擊兩大類,其中A1,、A2和A3為偽造本地消息攻擊,,而A4為篡改轉(zhuǎn)發(fā)消息攻擊,。

3 入侵檢測(cè)模型設(shè)計(jì)

3.1 入侵檢測(cè)模型框架

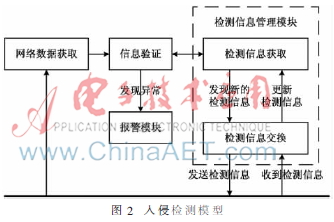

針對(duì)空間網(wǎng)絡(luò)分布式的特點(diǎn),,采用分布式的入侵檢測(cè)模型,,每個(gè)節(jié)點(diǎn)都獨(dú)立地收集本地的路由信息并進(jìn)行攻擊檢測(cè)。入侵檢測(cè)模型的框架如圖2所示,。

入侵檢測(cè)模型主要分為數(shù)據(jù)獲取,、檢測(cè)、管理,、報(bào)警等模塊,。其中路由信息的收集在網(wǎng)絡(luò)數(shù)據(jù)獲取模塊中完成,經(jīng)過(guò)信息驗(yàn)證模塊進(jìn)行入侵檢測(cè),,一旦發(fā)現(xiàn)異常則會(huì)產(chǎn)生報(bào)警信息,。如果未發(fā)現(xiàn)異常,則將路由信息發(fā)送至檢測(cè)信息管理模塊,,這個(gè)模塊可以進(jìn)行多個(gè)節(jié)點(diǎn)檢測(cè)信息的發(fā)現(xiàn),、更新、交換和整合,,可以發(fā)現(xiàn)單點(diǎn)檢測(cè)無(wú)法發(fā)現(xiàn)的異常路由信息,,并且通過(guò)信息交換通知周圍節(jié)點(diǎn)。

3.2 入侵檢測(cè)算法

OLSR協(xié)議中,,Hello消息和TC消息的準(zhǔn)確性可以通過(guò)網(wǎng)絡(luò)拓?fù)涞膶?duì)應(yīng)關(guān)系總結(jié)出如下的約束條件:

C1:鄰居節(jié)點(diǎn)的對(duì)等性,。即某一個(gè)節(jié)點(diǎn)的鄰居節(jié)點(diǎn)也一定把這個(gè)節(jié)點(diǎn)作為它的鄰居節(jié)點(diǎn)。

C2:MPR節(jié)點(diǎn)集的兩跳可達(dá)性,。即某一個(gè)節(jié)點(diǎn)通過(guò)其MPR節(jié)點(diǎn)集中的節(jié)點(diǎn)都可以到達(dá)它所有的兩跳鄰居節(jié)點(diǎn),。

C3:MPR選取者集與MPR節(jié)點(diǎn)集的對(duì)應(yīng)性。即如果某一節(jié)點(diǎn)A是節(jié)點(diǎn)B的MPR選取者,,則節(jié)點(diǎn)B一定是節(jié)點(diǎn)A的MPR節(jié)點(diǎn),。

C4:TC消息的轉(zhuǎn)發(fā)一致性。即經(jīng)過(guò)某一節(jié)點(diǎn)轉(zhuǎn)發(fā)后的TC消息除了跳數(shù),、生存時(shí)間外,,其他信息應(yīng)該與轉(zhuǎn)發(fā)前保持一致。

和前文所述4種攻擊方式類似,,這幾種約束條件也可以分為兩大類:第一類是生成的路由消息與網(wǎng)絡(luò)拓?fù)涞囊恢滦?,第二類是轉(zhuǎn)發(fā)的路由消息的一致性。其中C1,、C2,、C3約束條件屬于第一類,C4約束條件屬于第二類,。

?。?)A1入侵方式檢測(cè)

A1入侵方式檢測(cè)過(guò)程如下:當(dāng)收到Hello消息后,,從中獲得鄰居節(jié)點(diǎn)信息,使用約束條件C1(鄰居節(jié)點(diǎn)關(guān)系是相互的)進(jìn)行檢測(cè),。

A1算法主要涉及Hello 消息的檢測(cè),。Hello 消息主要由鄰居節(jié)點(diǎn)和 MPR 節(jié)點(diǎn)兩項(xiàng)信息構(gòu)成。當(dāng)某節(jié)點(diǎn)A收到某節(jié)點(diǎn)B發(fā)送的Hello消息,,只有當(dāng)節(jié)點(diǎn)A了解到節(jié)點(diǎn)B的鄰居節(jié)點(diǎn)情況才可能檢測(cè)這個(gè)Hello消息的準(zhǔn)確性,。節(jié)點(diǎn)B的鄰居節(jié)點(diǎn)中有三類節(jié)點(diǎn):節(jié)點(diǎn)A、節(jié)點(diǎn)A的鄰居以及節(jié)點(diǎn)A的兩跳鄰居,。由于節(jié)點(diǎn)A至少可以通過(guò)節(jié)點(diǎn)B到達(dá)節(jié)點(diǎn)B的鄰居節(jié)點(diǎn),,所以節(jié)點(diǎn)B的鄰居節(jié)點(diǎn)一定在節(jié)點(diǎn)A的兩跳鄰居節(jié)點(diǎn)范圍內(nèi)。所以對(duì)于節(jié)點(diǎn)A來(lái)說(shuō),,想對(duì)節(jié)點(diǎn)B發(fā)送的Hello消息進(jìn)行檢測(cè),,需要掌握自身兩跳鄰居節(jié)點(diǎn)的拓?fù)湫畔ⅲ@一過(guò)程需要節(jié)點(diǎn)A和它的鄰居進(jìn)行數(shù)據(jù)交換,,包括交換Hello消息以及檢測(cè)信息,,以此實(shí)現(xiàn)對(duì)兩跳范圍節(jié)點(diǎn)拓?fù)湫畔⒌恼莆眨M(jìn)而可以對(duì)收到的Hello消息的準(zhǔn)確性進(jìn)行檢測(cè),。

?。?)A2入侵方式檢測(cè)

A2入侵方式檢測(cè)過(guò)程如下:當(dāng)收到 Hello 消息后,從中獲得MPR節(jié)點(diǎn)信息,,使用約束條件 C2(MPR節(jié)點(diǎn)集必須可以一跳到達(dá)所有的兩跳鄰居節(jié)點(diǎn))進(jìn)行檢測(cè),。

A2算法也主要涉及Hello 消息的檢測(cè)。節(jié)點(diǎn)A收到節(jié)點(diǎn)B發(fā)送的Hello消息,,需要對(duì)其中的MPR節(jié)點(diǎn)信息進(jìn)行檢測(cè),。如果節(jié)點(diǎn)B在MPR節(jié)點(diǎn)集中聲稱節(jié)點(diǎn)C為它的MPR節(jié)點(diǎn),則節(jié)點(diǎn)A需要判斷B的兩跳鄰居節(jié)點(diǎn)是否都能通過(guò)C到達(dá),,也即節(jié)點(diǎn)B的兩跳鄰居節(jié)點(diǎn)集與C的一跳鄰居節(jié)點(diǎn)集是否一致,。因?yàn)楣?jié)點(diǎn)C為節(jié)點(diǎn)A的鄰居節(jié)點(diǎn),所以節(jié)點(diǎn)A可以掌握節(jié)點(diǎn)C的一跳鄰居節(jié)點(diǎn)集,。對(duì)于節(jié)點(diǎn)B的兩跳鄰居節(jié)點(diǎn)集,,可以通過(guò)取它所有一跳鄰居節(jié)點(diǎn)集的鄰居的并集獲得。節(jié)點(diǎn)B的鄰居節(jié)點(diǎn)中有三類節(jié)點(diǎn):節(jié)點(diǎn)A,、節(jié)點(diǎn)A的鄰居以及節(jié)點(diǎn)A的兩跳鄰居,。由A1算法的實(shí)現(xiàn)過(guò)程可以看出,這三類節(jié)點(diǎn)信息節(jié)點(diǎn)A都可以得到,,因而節(jié)點(diǎn)A可以掌握節(jié)點(diǎn)B的兩跳鄰居節(jié)點(diǎn)集,,所以通過(guò)上述分析可以進(jìn)行MPR節(jié)點(diǎn)信息的檢測(cè)。

?。?)A3入侵方式檢測(cè)

A3入侵方式檢測(cè)過(guò)程如下:當(dāng)收到初始TC消息后,,使用約束條件C3(MPR選取者集必須與MPR節(jié)點(diǎn)對(duì)應(yīng))進(jìn)行檢測(cè),。

A3算法主要涉及TC 消息的檢測(cè)。節(jié)點(diǎn)A收到節(jié)點(diǎn)B發(fā)送的TC消息,,假設(shè)節(jié)點(diǎn)B聲稱其MPR選取者集為(C,,D,E),,節(jié)點(diǎn)A需要判斷節(jié)點(diǎn)B是否被這些節(jié)點(diǎn)選為MPR節(jié)點(diǎn),。和前面兩種入侵檢測(cè)方式類似,,這個(gè)節(jié)點(diǎn)集中的點(diǎn)也分為節(jié)點(diǎn)A,、節(jié)點(diǎn)A的鄰居以及節(jié)點(diǎn)A的兩跳鄰居三類節(jié)點(diǎn),而這三類節(jié)點(diǎn)的信息獲取方式和前面的獲取過(guò)程一致,,因此節(jié)點(diǎn)A可以通過(guò)TC消息對(duì)節(jié)點(diǎn)B的MPR選取者集進(jìn)行準(zhǔn)確性檢測(cè),。

(4)A4入侵方式檢測(cè)

A4入侵方式檢測(cè)過(guò)程如下:當(dāng)收到轉(zhuǎn)發(fā)的TC消息后,,按照約束條件C4進(jìn)行轉(zhuǎn)發(fā)一致性檢測(cè),。即轉(zhuǎn)發(fā)TC消息時(shí),只有跳數(shù)加1,,生存時(shí)間減1,,其他內(nèi)容保持一致。

A4算法主要涉及TC 消息的檢測(cè),。TC 消息包括廣播鄰居序列號(hào)信息和 MPR 選取者信息兩項(xiàng)內(nèi)容,。由于節(jié)點(diǎn)的TC消息會(huì)在全部網(wǎng)絡(luò)內(nèi)進(jìn)行擴(kuò)散,因此可以通過(guò)如下過(guò)程對(duì)TC消息進(jìn)行檢測(cè),。首先,,當(dāng)節(jié)點(diǎn)B收到節(jié)點(diǎn)A通過(guò)全網(wǎng)廣播發(fā)送的初始TC消息時(shí),通過(guò)類似于對(duì)Hello消息的檢測(cè)過(guò)程就可以判斷TC消息所包含的拓?fù)浣Y(jié)構(gòu)信息是否與網(wǎng)絡(luò)中真實(shí)的拓?fù)湫畔⒁恢?,因而可以判斷初始TC消息是否準(zhǔn)確,,是否存在被攻擊的情況。而當(dāng)初始TC消息通過(guò)節(jié)點(diǎn)B轉(zhuǎn)發(fā)給節(jié)點(diǎn)C,,這時(shí)節(jié)點(diǎn)C收到的就是被轉(zhuǎn)發(fā)的消息,,節(jié)點(diǎn)C利用前文的約束條件C4可以檢測(cè)此轉(zhuǎn)發(fā)消息是否符合轉(zhuǎn)發(fā)一致性。利用兩種基本的TC消息檢測(cè)方法就可以對(duì)TC消息在整個(gè)網(wǎng)絡(luò)中的擴(kuò)散過(guò)程進(jìn)行一致性檢測(cè),。

4 仿真結(jié)果與分析

仿真平臺(tái)使用STK生成衛(wèi)星星座軌道數(shù)據(jù),,再導(dǎo)入OPNET仿真平臺(tái)。星座模型為24/3/2型Walker星座,,軌道平面數(shù)為3,,每個(gè)軌道平面均勻分布8顆衛(wèi)星。衛(wèi)星軌道半徑為18 000 km,,軌道傾角為55°,。星座運(yùn)行模擬時(shí)間為24 h,,模擬時(shí)間步長(zhǎng)為60 s。

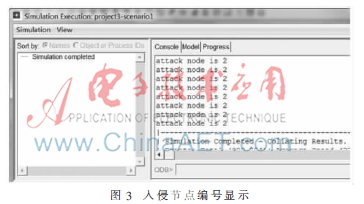

以攻擊方式A1為例進(jìn)行入侵檢測(cè)的仿真驗(yàn)證,。當(dāng)入侵檢測(cè)系統(tǒng)檢測(cè)到節(jié)點(diǎn)異常,,仿真控制臺(tái)輸出信息界面把入侵節(jié)點(diǎn)的編號(hào)打印出來(lái),如圖3所示,,節(jié)點(diǎn)2成為攻擊節(jié)點(diǎn),。

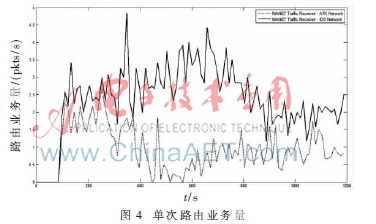

圖4和圖5表示選取單次路由業(yè)務(wù)量和平均路由業(yè)務(wù)量作為輸出統(tǒng)計(jì)量的輸出結(jié)果,其中虛線為存在節(jié)點(diǎn)入侵但未加入入侵檢測(cè)機(jī)制時(shí)的路由業(yè)務(wù)量曲線,,實(shí)線為加入了入侵檢測(cè)和安全路由機(jī)制的路由業(yè)務(wù)量曲線,。可以看出當(dāng)存在入侵節(jié)點(diǎn)時(shí),,路由業(yè)務(wù)量比較低,,而加入了入侵檢測(cè)系統(tǒng)之后路由業(yè)務(wù)量可以得到明顯提升。

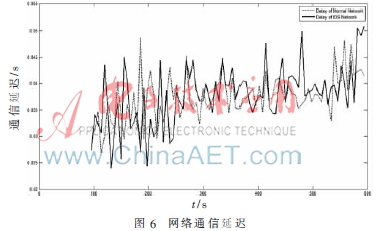

入侵檢測(cè)系統(tǒng)的建立對(duì)原網(wǎng)絡(luò)通信延遲影響的仿真結(jié)果如圖6所示,。以A1算法為例,,圖6中虛線曲線為未加入侵檢測(cè)算法的通信延遲,實(shí)線曲線為加入入侵檢測(cè)算法的通信延遲,??梢钥闯觯尤肴肭謾z測(cè)算法后,,網(wǎng)絡(luò)的整體通信延遲略有增加,,但增加的幅度不大,說(shuō)明入侵檢測(cè)系統(tǒng)并不會(huì)明顯增加計(jì)算開(kāi)銷,,不會(huì)影響網(wǎng)絡(luò)的正常運(yùn)行,,因此證明入侵檢測(cè)系統(tǒng),適用于空間信息網(wǎng)絡(luò)環(huán)境,。

5 結(jié) 論

本文針對(duì)基于入侵檢測(cè)的空間網(wǎng)絡(luò)安全路由技術(shù)進(jìn)行了初步研究,,并證明了此安全機(jī)制的可行性。后續(xù)將研究此技術(shù)的性能及改進(jìn)方法,,結(jié)合空間鏈路特點(diǎn)及路由協(xié)議進(jìn)行空間安全路由機(jī)制的進(jìn)一步研究,。

參考文獻(xiàn)

[1] Fenye Bao,Ing-Ray Chen,,MoonJeong Chang,,et al.Hierar-chical trust management for wireless sensor networks and itsapplications to trust-based routing and intrusion detection[J].IEEE Transactions on Network and Service Management,2012,,9(2):169-183.

[2] MISRA S,KRISHNA P V,ABRAHAM K I.Adaptive link-state routing and intrusion detection in wireless mesh net-works[J].IET Information Security,,2009,4(4):374-389.

[3] UMANG S,REDDY B V R,,HODA M N.Enhanced intru-sion detection system for malicious node detection in ad hoc routing protocols using minimal energy consumption[J].IET Communications,,2010,4(17):2084-2094.

[4] 張磊,,安成錦,,張權(quán),等.CCSDS空間遙控鏈路異常行為檢測(cè)算法[J].電子與信息學(xué)報(bào),,2010,,32(2):290-295.

[5] 王洪玉.無(wú)線Mesh網(wǎng)中OLSR協(xié)議入侵檢測(cè)技術(shù)研究[D].鄭州:解放軍信息工程大學(xué),2011.