吳志國1,沈熠1,湯淇2,張玉軍3

(1. 上海大學(xué) 計算中心,上海 200444;2.上海大學(xué) 計算機(jī)工程與科學(xué)學(xué)院,上海200444;3.蘇州裕茂機(jī)電工程技術(shù)有限公司,江蘇 蘇州 215000)

摘要:袁文浩等人提出了根據(jù)《信息系統(tǒng)安全保障評估框架標(biāo)準(zhǔn)》將等級保護(hù)要求作為分論斷建模的理論。本文在此基礎(chǔ)上,依據(jù)等保測評工作的經(jīng)驗和技術(shù)搜集,增加了最底層分論斷到直接證據(jù)的建模,完成了基于確保案例模型的網(wǎng)絡(luò)邊界測評的建模,并創(chuàng)造性地提出了將網(wǎng)絡(luò)邊界測評工作模板化的方法,將測評工作分為技術(shù)檢查、訪談和文檔確認(rèn)工作,給出了3個模板表,進(jìn)一步拓展了等保測評發(fā)展的思路。

關(guān)鍵詞:等級保護(hù);網(wǎng)絡(luò)邊界測評;確保案例;模板

中圖分類號:TP23文獻(xiàn)標(biāo)識碼:ADOI: 10.19358/j.issn.16747720.2016.24.001

引用格式:吳志國,沈熠,湯淇,等. 基于確保案例模型的網(wǎng)絡(luò)邊界測評模板化[J].微型機(jī)與應(yīng)用,2016,35(24):1-4,7.

0引言

《信息系統(tǒng)安全等級保護(hù)基本要求》(中華人民共和國國家標(biāo)準(zhǔn)GB/T 222392008)指出[1],信息安全等級保護(hù)是指對國家秘密信息、法人和其他組織及公民的專有信息以及公開信息和存儲、傳輸、處理這些信息的信息系統(tǒng)分等級實行安全保護(hù),對信息系統(tǒng)中使用的信息安全產(chǎn)品實行按等級管理,對信息系統(tǒng)中發(fā)生的信息安全事件分等級響應(yīng)、處置。我國的信息安全等級保護(hù)共分為自主、指導(dǎo)、監(jiān)督、強(qiáng)制、專控5個保護(hù)級。本文指出信息安全等級保護(hù)中網(wǎng)絡(luò)邊界測評和測評中存在的問題,介紹了確保案例模型,描述對信息安全等級保護(hù)的網(wǎng)絡(luò)邊界測評部分進(jìn)行確保案例模型的建模過程。

1等級保護(hù)網(wǎng)絡(luò)邊界測評

1.1網(wǎng)絡(luò)邊界測評

根據(jù)《信息系統(tǒng)安全等級保護(hù)測評過程指南》和《信息系統(tǒng)安全等級保護(hù)測評準(zhǔn)則》的規(guī)定,信息安全等級測評是由公安部指定的有資質(zhì)的第三方進(jìn)行的測評。而網(wǎng)絡(luò)邊界測評是信息安全等級保護(hù)測評的一部分,是測評項中和網(wǎng)絡(luò)邊界有關(guān)的內(nèi)容。信息安全等級保護(hù)分為物理安全、網(wǎng)絡(luò)安全、主機(jī)安全、應(yīng)用安全、數(shù)據(jù)安全和安全管理等六個部分。網(wǎng)絡(luò)邊界安全的測評內(nèi)容只和網(wǎng)絡(luò)安全、系統(tǒng)建設(shè)管理和系統(tǒng)運維管理三個部分有關(guān),其測評內(nèi)容包括技術(shù)安全和管理安全、運維安全等。現(xiàn)階段的等級保護(hù)網(wǎng)絡(luò)邊界測評主要依賴測評師的個人經(jīng)驗,而由于測評師的技術(shù)水平和工作經(jīng)驗差別較大,加上各個企業(yè)的網(wǎng)絡(luò)邊界安全建設(shè)情況不盡相同,網(wǎng)絡(luò)邊界測評的質(zhì)量很難得到保障。

1.2相關(guān)研究

在對信息安全等保測評方法的研究上,華東理工大學(xué)的袁文浩等人提出了CAE(ClaimArgumentEvidence)模型,根據(jù)《信息系統(tǒng)安全保障評估框架標(biāo)準(zhǔn)》,將等級保護(hù)測評工作按照標(biāo)準(zhǔn)中的測評項進(jìn)行模型分解,但他們只提出了相關(guān)概念,沒有結(jié)合等級保護(hù)實際的測評需要,也無法對單元測評內(nèi)容進(jìn)行指導(dǎo)。本文依據(jù)等級保護(hù)測評工作的經(jīng)驗和技術(shù)搜集,增加了最底層分論斷到直接證據(jù)的建模,完成了基于確保案例模型的網(wǎng)絡(luò)邊界測評的模型構(gòu)建,將這一理論方法應(yīng)用到實際測評工作中。本文還創(chuàng)造性地提出了將網(wǎng)絡(luò)邊界測評工作模板化的方法,將測評工作分為技術(shù)檢查、訪談和文檔確認(rèn)工作并給出了3個模板表來拓展等級保護(hù)測評發(fā)展的思路。

2基于確保案例的網(wǎng)絡(luò)邊界測評建模

2.1確保案例模型

確保案例(Assurance Case)的定義是“一個特殊的關(guān)鍵性的論斷充分地闡釋了一個特定環(huán)境下有著特定應(yīng)用方向的一個系統(tǒng)的性能,同時,將大量文檔性證據(jù)作為一個確定的、有效的論據(jù)證明了該論斷的正確性”[2]。系統(tǒng)的論斷以及一些證明這個論斷正確的文檔性的證據(jù)構(gòu)成了確保案例。

2.2確保案例模型的構(gòu)成

結(jié)構(gòu)化確保案例模型是一種特殊的推導(dǎo)圖,包含三種特定的元素:論斷(claim)、論據(jù)(argument)和直接證據(jù)(evidence)。圖1展示了一個標(biāo)準(zhǔn)的確保案例以及三個元素論斷、論據(jù)和直接證據(jù)之間的關(guān)系。圖中最左邊的論斷是頂層論斷,包含兩個分論斷(subclaim)。此處的論據(jù)證明如果分論斷正確,那么總的論斷也就正確。而分論斷又能分解為下一級的分論斷,它也有證據(jù)證明。這種下級證據(jù)對上級正確性的約束關(guān)系就是論據(jù)[3]。確保案例模型就是由上而下地分解論斷,然后由下而上地證明論斷正確性的推導(dǎo)模型。論據(jù)用來解釋證據(jù)怎么證明論斷或者分論斷的正確性并表示節(jié)點的關(guān)系。論據(jù)還可能包含引起證明失敗的原因或者失敗需采取的行為和措施。證據(jù)可能根據(jù)模型產(chǎn)生或者系統(tǒng)自動產(chǎn)生,也可以人工去獲取。它可能是確定的信息,也可能是概率性的信息[4-5]。

3網(wǎng)絡(luò)邊界測評建模

3.1頂層論斷分解

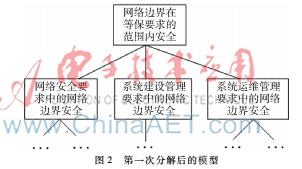

網(wǎng)絡(luò)邊界安全涉及了網(wǎng)絡(luò)安全、系統(tǒng)建設(shè)管理和系統(tǒng)運維管理三個部分。因此,頂層論斷經(jīng)過第一次分解后的模型如圖2所示,包含網(wǎng)絡(luò)安全要求中的網(wǎng)絡(luò)邊界安全、系統(tǒng)建設(shè)管理要求中的網(wǎng)絡(luò)邊界安全、系統(tǒng)運維管理要求中的網(wǎng)絡(luò)邊界安全三個分論斷。

3.2逐層分解和論據(jù)生成

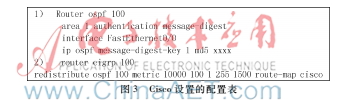

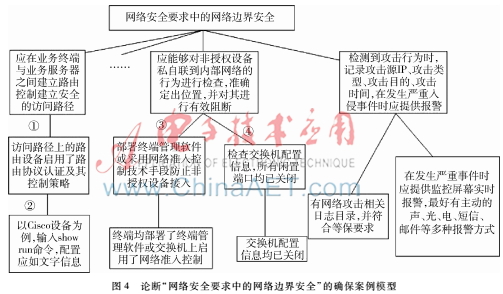

下面先構(gòu)建網(wǎng)絡(luò)安全要求中的網(wǎng)絡(luò)邊界安全這一分論斷的模型。根據(jù)《GB/T 22239—2008》,3級網(wǎng)絡(luò)安全要求中有13項涉及網(wǎng)絡(luò)邊界安全。因此這一分論斷可以分解為13個2級分論斷。下面證明“應(yīng)在業(yè)務(wù)終端與業(yè)務(wù)服務(wù)器之間進(jìn)行路由控制建立安全的訪問路徑”、“應(yīng)能夠?qū)Ψ鞘跈?quán)設(shè)備私自聯(lián)到內(nèi)部網(wǎng)絡(luò)的行為進(jìn)行檢查,準(zhǔn)確定出位置,并對其進(jìn)行有效阻斷”和“當(dāng)檢測到攻擊行為時,記錄攻擊源IP、攻擊類型、攻擊目的、攻擊時間,在發(fā)生嚴(yán)重入侵事件時應(yīng)提供報警”分論斷的正確性。針對“應(yīng)在業(yè)務(wù)終端與業(yè)務(wù)服務(wù)器之間進(jìn)行路由控制建立安全的訪問路徑”這一論斷,依據(jù)等級保護(hù)的測評經(jīng)驗,支持該論斷的3級分論斷為“訪問路徑上的路由設(shè)備啟用了路由協(xié)議認(rèn)證及其控制策略”,而支撐此3級論斷的直接證據(jù)就是路由器的配置信息,以Cisco設(shè)備為例,輸入show run命令,配置如圖3所示。找出能證明論斷正確的直接證據(jù)后,“應(yīng)在業(yè)務(wù)終端與業(yè)務(wù)服務(wù)器之間進(jìn)行路由控制建立安全的訪問路徑”這一論斷之下的模型初步建立,其他兩個2級論斷也同樣找到直接證據(jù),初步建立起來的“網(wǎng)絡(luò)安全要求中的網(wǎng)絡(luò)邊界安全”這一分論斷的模型如圖4所示。

分論斷和直接證據(jù)初步組成模型后,就需要將它們之間的關(guān)聯(lián)寫成論據(jù),反映出上下級之間或者同級別之間的分論斷和直接證據(jù)之間的關(guān)系。圖4中標(biāo)出了幾個典型的論據(jù)。

圖4中的論據(jù)1是最簡單的論據(jù)形式。如果分論斷“訪問路徑上的路由設(shè)備啟用了路由協(xié)議認(rèn)證及其控制策略”成立,那么分論斷“應(yīng)在業(yè)務(wù)終端與業(yè)務(wù)服務(wù)器之間進(jìn)行路由控制建立安全的訪問路徑”也成立,反之則不成立。論據(jù)2是一種示例型的論據(jù)。因為路由設(shè)備的提供商很多,而不同的企業(yè)也會根據(jù)各自的需要采購和使用不同廠家的路由設(shè)備,而不同廠家的路由設(shè)備的語言體系和配置方式也不完全相同,沒有辦法或者說沒有必要去窮舉出所有的路由設(shè)備的配置。下面是遇到Cisco設(shè)備的圖4論斷“網(wǎng)絡(luò)安全要求中的網(wǎng)絡(luò)邊界安全”的確保案例模型示例。若檢查結(jié)果成立,那么分論斷“訪問路徑上的路由設(shè)備啟用了路由協(xié)議認(rèn)證及其控制策略”成立。而如果檢查的設(shè)備是其他廠商的路由設(shè)備,只要其配置等同于列出的Cisco設(shè)備所顯示的配置,即配置的功能相同,則分論斷也同樣成立。論據(jù)3和4是組合型的論據(jù)。表面上分論斷“應(yīng)能夠?qū)Ψ鞘跈?quán)設(shè)備私自聯(lián)到內(nèi)部網(wǎng)絡(luò)的行為進(jìn)行檢查,準(zhǔn)確定出位置,并對其進(jìn)行有效阻斷”由終端的控制和交換機(jī)閑置端口的關(guān)閉兩個分論斷所支持,它們的邏輯關(guān)系就是“與”或“或”。但是這兩個論斷有一定的限制關(guān)系。企業(yè)都會控制網(wǎng)絡(luò)接入來管理接入終端,而不同的企業(yè)使用不同的管理軟件和控制方式,能達(dá)到的效果和防止欺騙的能力差別很大。例如某外資銀行采用的方法是連入銀行網(wǎng)絡(luò)的終端必須在IT部門注冊和認(rèn)證,而這個終端連入網(wǎng)絡(luò)時需要員工所攜帶的動態(tài)密碼。這樣,分論斷“應(yīng)能夠?qū)Ψ鞘跈?quán)設(shè)備私自聯(lián)到內(nèi)部網(wǎng)絡(luò)的行為進(jìn)行檢查,準(zhǔn)確定出位置,并對其進(jìn)行有效阻斷”應(yīng)該判斷為成立。從這個例子看出,論據(jù)4對上級分論斷的影響程度還取決于分論斷“部署終端管理軟件或采用網(wǎng)絡(luò)準(zhǔn)入控制技術(shù)手段防止非授權(quán)設(shè)備接入內(nèi)部網(wǎng)絡(luò)”中所描述的技術(shù)水平,也就是說判斷分論斷“部署終端管理軟件或采用網(wǎng)絡(luò)準(zhǔn)入控制技術(shù)手段防止非授權(quán)設(shè)備接入內(nèi)部網(wǎng)絡(luò)”時不僅判斷所產(chǎn)生的結(jié)果成立與否,還要判斷是否要與分論斷“檢查交換機(jī)配置信息,所有閑置端口均已關(guān)閉”的結(jié)果相“與”。

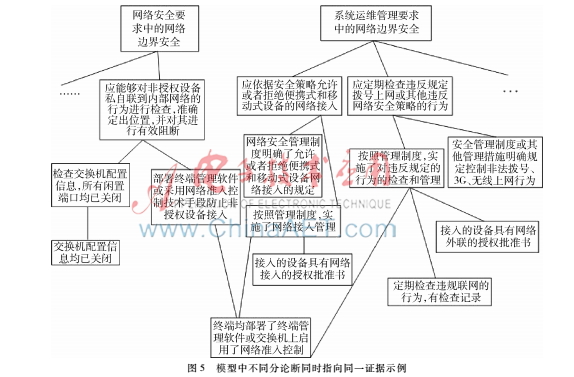

3.3論斷與證據(jù)交叉聯(lián)系

按照上述方法構(gòu)建剩下兩個分論斷的模型。構(gòu)建這兩個分論斷模型會分解出管理文檔上和網(wǎng)絡(luò)技術(shù)上的證據(jù),需要注意的是這些網(wǎng)絡(luò)技術(shù)上的證據(jù)會與之前“網(wǎng)絡(luò)安全要求中的網(wǎng)絡(luò)邊界安全”模型中的證據(jù)有重疊。如圖5所示,將三個分論斷的模型組合,組合時要注意添加新形成的論據(jù)和一些論據(jù)的修改,然后檢查最圖5模型中不同分論斷同時指向同一證據(jù)示例終形成的模型。最后確認(rèn)論斷/分論斷、論據(jù)和證據(jù)之間關(guān)系的牢固性和充分性達(dá)到要求,這樣就完成了對“網(wǎng)絡(luò)邊界在等保要求的范圍內(nèi)安全”這一論斷的建模。

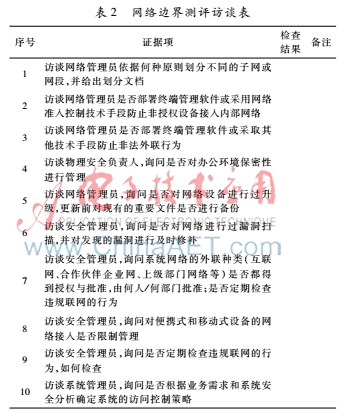

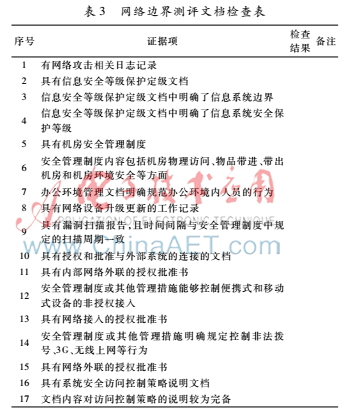

3.4生成測評模板——模板表

信息安全等級保護(hù)的現(xiàn)場測評有三種工作方式:技術(shù)檢查、訪談和文檔確認(rèn)。以網(wǎng)絡(luò)邊界測評為例,根據(jù)確保案例模型生成的證據(jù)項和等級保護(hù)工作的特點,生成技術(shù)檢查表、訪談表和文檔確認(rèn)表的模板,如表1~3所示。

4結(jié)論

本文在袁文浩等人研究工作的基礎(chǔ)上依據(jù)等級保護(hù)測評工作的經(jīng)驗和實際工作中的技術(shù)方法,通過實例介紹了最底層分論斷到直接證據(jù)的建模過程,完成基于確保案例模型的網(wǎng)絡(luò)邊界測評的建模,提出了一種將網(wǎng)絡(luò)邊界測評工作模板化的方法。利用此方法可以將測評工作分為技術(shù)檢查、訪談和文檔確認(rèn)工作,給出了3種工作模板表。這種基于確保案例模型的網(wǎng)絡(luò)邊界測評模板化的方法將進(jìn)一步拓展等級保護(hù)測評發(fā)展的思路。

參考文獻(xiàn)

[1] 袁文浩, 林家駿, 王雨. 信息安全等級保護(hù)中等級測評的 CAE 建模[J]. 計算機(jī)應(yīng)用與軟件,2012,29(10):230233.

[2] ANKRUM T S, KROMHOLZ A H. Structured assurance cases: three common standards[C]. Ninth IEEE International Symposium on HighAssurance Systems Engineering, HASE 2005, IEEE, 2005: 99108.

[3] BLOOMFIELD R,MASERA M, MILLER A, et al. Assurance cases for security: the metrics challenge[C]. IEEE/IFIP International Conference on Dependable Systems and Networks. IEEE, 2007:807808.

[4] DJENANA C. Software assurance evidence metamodel (SAEM), OMG Document, 2010:1[J/OL].(20100201)[20160630]. http://www.omg.org/cgibin/doc?sysa/100201.

[5] RHODES T, BOLAND F, FONG E. Software assurance using structured assurance case models[M]. Gailhersburg: US Department of Commerce: National Institute of Standards and Technology, 2009.