【編者按】網(wǎng)絡(luò)釣魚攻擊是個(gè)人和公司在保護(hù)其信息安全方面面臨的最常見的安全挑戰(zhàn)之一。無論是獲取密碼、信用卡還是其他敏感信息,黑客都在使用電子郵件、社交媒體、電話和任何可能的通信方式竊取有價(jià)值的數(shù)據(jù)。當(dāng)然,企業(yè)更是一個(gè)特別值得關(guān)注的目標(biāo)。根據(jù)Verizon Enterprise的2020年數(shù)據(jù)泄露調(diào)查報(bào)告,網(wǎng)絡(luò)釣魚是安全事件中第二大威脅類型,也是數(shù)據(jù)泄露中最大的威脅類型。網(wǎng)絡(luò)釣魚攻擊繼續(xù)在數(shù)字威脅格局中占據(jù)主導(dǎo)地位。

網(wǎng)絡(luò)釣魚攻擊的興起對所有組織都構(gòu)成了重大威脅。重要的是,如果他們要保護(hù)自己的信息,所有組織都應(yīng)該知道如何發(fā)現(xiàn)一些最常見的網(wǎng)絡(luò)釣魚騙局。同樣還要熟悉惡意攻擊者用來實(shí)施這些騙局的一些最常見的技術(shù)類型。

為此,我們將討論六種最常見的網(wǎng)絡(luò)釣魚攻擊類型,并提供組織如何保護(hù)自己的相關(guān)建議。

一、欺騙性網(wǎng)絡(luò)釣魚

欺騙性網(wǎng)絡(luò)釣魚是迄今為止最常見的網(wǎng)絡(luò)釣魚詐騙類型。在這一策略中,詐騙者冒充合法公司,試圖竊取人們的個(gè)人數(shù)據(jù)或登錄憑據(jù)。這些電子郵件經(jīng)常使用威脅和緊迫感來嚇唬用戶,讓他們按照攻擊者的要求行事。

1欺騙性網(wǎng)絡(luò)釣魚中使用的技術(shù)

Vade Secure強(qiáng)調(diào)了欺騙性網(wǎng)絡(luò)釣魚攻擊中使用的一些最常見的技術(shù):

● 合法鏈接:許多攻擊者試圖通過將合法鏈接合并到欺騙性的網(wǎng)絡(luò)釣魚電子郵件中來逃避電子郵件過濾器的檢測。他們可以通過包含他們可能欺騙的組織的合法聯(lián)系信息來做到這一點(diǎn)。

● 混合惡意代碼和良性代碼:負(fù)責(zé)創(chuàng)建仿冒網(wǎng)站登錄頁的人通常將惡意代碼和良性代碼混合在一起,以欺騙ExchangeOnline Protection(EOP)。這可能采取復(fù)制科技巨頭登錄頁面的CSS和JavaScript的形式,以竊取用戶的賬戶憑證。

● 重定向和縮短鏈接:惡意行為體不想向受害者發(fā)出任何危險(xiǎn)信號。因此,他們精心策劃了網(wǎng)絡(luò)釣魚活動,使用縮短的網(wǎng)址作為欺騙安全電子郵件網(wǎng)關(guān)(SEG)的手段,“時(shí)間炸彈”是一種手段,將用戶重定向到網(wǎng)絡(luò)釣魚登錄頁面,只有在電子郵件發(fā)送完畢后,才將用戶重定向到合法網(wǎng)頁上,而受害者則被吊銷了他們的證書。

修改品牌標(biāo)識:一些電子郵件過濾器可以發(fā)現(xiàn)惡意行為人竊取組織的標(biāo)識,并將其納入其攻擊電子郵件或網(wǎng)絡(luò)釣魚登錄頁面。他們通過尋找logo的HTML屬性來做到這一點(diǎn)。為了愚弄這些檢測工具,惡意的參與者會更改徽標(biāo)的HTML屬性,例如其顏色。

● 最少的電子郵件內(nèi)容:數(shù)字攻擊者試圖通過在其攻擊電子郵件中包含最少的內(nèi)容來逃避檢測。例如,他們可以選擇包含圖像而不是文本來實(shí)現(xiàn)這一點(diǎn)。

2欺詐性網(wǎng)絡(luò)釣魚攻擊實(shí)例

例如,PayPal詐騙者可能會發(fā)出一封攻擊性電子郵件,指示收件人點(diǎn)擊一個(gè)鏈接,以糾正他們賬戶的不一致之處。實(shí)際上,該鏈接重定向到一個(gè)旨在模仿PayPal登錄頁面的網(wǎng)站。當(dāng)受害者試圖驗(yàn)證自己的身份時(shí),該網(wǎng)站會從受害者那里收集登錄憑據(jù),并將數(shù)據(jù)發(fā)送給攻擊者。

近年來,我們也看到這類活動登上了頭條。例如,2020年9月初,PR Newswire在Retarus分享了CERT的研究,警告組織要警惕冒充合同伙伴的攻擊者。這些惡意行為者發(fā)出網(wǎng)絡(luò)釣魚電子郵件,敦促組織通過下載附件來更新其業(yè)務(wù)合作伙伴合同。為了增加攻擊的合法性,惡意攻擊者讓文檔看起來像是托管在行業(yè)領(lǐng)先的交易系統(tǒng)Dotloop上。但點(diǎn)擊文檔只是將受害者重定向到一個(gè)假的微軟登錄頁面。

不到一個(gè)月后,Cofense的研究人員發(fā)現(xiàn)了一場假裝來自安全意識培訓(xùn)提供商的電子郵件活動。該行動的攻擊電子郵件警告收件人,他們只剩下一天時(shí)間通過點(diǎn)擊網(wǎng)址完成所需的訓(xùn)練。一旦受害者同意了,他們就會把他們送到一個(gè)網(wǎng)絡(luò)釣魚工具包里,該工具包使用一個(gè)托管在俄羅斯域名上的假OWA登錄頁面來竊取受害者的微軟憑據(jù)。

3如何防范欺騙性網(wǎng)絡(luò)釣魚

欺詐性網(wǎng)絡(luò)釣魚的成功與否取決于該攻擊電子郵件與被濫用公司的官方信件有多相似。因此,用戶應(yīng)該仔細(xì)檢查所有的網(wǎng)址,看看他們是否重定向到一個(gè)未知和/或可疑的網(wǎng)站。他們還應(yīng)該注意散布在電子郵件中的通用稱呼、語法錯誤和拼寫錯誤。

二、魚叉式網(wǎng)絡(luò)釣魚

并不是所有的網(wǎng)絡(luò)釣魚騙局都采用“spray and pray”技術(shù)。一些詭計(jì)更多地依賴于個(gè)人接觸。

在這種類型的策略中,詐騙者使用目標(biāo)的姓名、職位、公司、工作電話號碼和其他信息定制攻擊電子郵件,試圖欺騙收件人相信他們與發(fā)件人有聯(lián)系。然而,其目標(biāo)與欺騙性網(wǎng)絡(luò)釣魚是相同的:誘騙受害者點(diǎn)擊惡意的URL或電子郵件附件,以便他們交出自己的個(gè)人數(shù)據(jù)。考慮到策劃一次令人信服的攻擊企圖所需的信息量,魚叉式釣魚在LinkedIn等社交媒體網(wǎng)站上司空見慣也就不足為奇了,在這些網(wǎng)站上,攻擊者可以使用多個(gè)數(shù)據(jù)源來編制一封有針對性的攻擊電子郵件。

1魚叉式網(wǎng)絡(luò)釣魚中使用的技術(shù)

以下是魚叉式網(wǎng)絡(luò)釣魚攻擊中使用的一些最常用的技術(shù):

● 在云服務(wù)上存放惡意文檔:CSO Online報(bào)告稱,越來越多的數(shù)字攻擊者將其惡意文檔存放在Dropbox、Box、GoogleDrive和其他云服務(wù)上。默認(rèn)情況下,IT不太可能屏蔽這些服務(wù),這意味著該組織的電子郵件過濾器不會標(biāo)記武器化的文檔……

● 破解令牌:security news platform還指出,數(shù)字罪犯正試圖危害API令牌或會話令牌。在這方面的成功將使他們能夠竊取電子郵件帳戶、SharePoint網(wǎng)站或其他資源的訪問權(quán)限。

● 收集辦公室外通知:攻擊者需要大量的情報(bào),才能發(fā)出令人信服的魚叉式網(wǎng)絡(luò)釣魚攻擊。根據(jù)Trend Micro的說法,他們可以通過向員工群發(fā)電子郵件和收集外出通知來了解內(nèi)部員工使用的電子郵件地址格式。

● 探索社交媒體:惡意行為者需要知道誰在目標(biāo)公司工作。他們可以通過使用社交媒體來調(diào)查組織的結(jié)構(gòu),并決定挑選誰來實(shí)施他們的目標(biāo)攻擊。

2魚叉式網(wǎng)絡(luò)釣魚攻擊示例

2020年9月初,Proofpoint透露,它檢測到了兩次涉及中國APT集團(tuán)TA413的魚叉式網(wǎng)絡(luò)釣魚攻擊。第一次發(fā)生在3月份,目標(biāo)是與經(jīng)濟(jì)事務(wù)相關(guān)的歐洲政府實(shí)體、非營利研究組織和全球公司,誘使接受者打開世衛(wèi)組織的“針對COVID-19的關(guān)鍵準(zhǔn)備、準(zhǔn)備和應(yīng)對行動,臨時(shí)指導(dǎo)”文件。第二次以西藏異見人士為目標(biāo),發(fā)布了題為“攜帶槍支并會說中文的致命病毒襲擊藏人”的PowerPoint演示文稿。兩家公司都提供了名為“Sepulcher”的新infostealer家族的有效載荷。

不到一周后,Armorblox解釋說,它遇到了針對2019年世界50強(qiáng)創(chuàng)新公司之一的釣魚攻擊企圖。這封攻擊郵件使用了欺騙技術(shù),讓收件人誤以為郵件中含有一份內(nèi)部財(cái)務(wù)報(bào)告。該活動的附件隨后將收件人重定向到一個(gè)虛假的Office 365登錄頁面,該頁面顯示了他們預(yù)先輸入的用戶名,從而進(jìn)一步偽裝門戶是公司內(nèi)部資源。

3如何防范魚叉式網(wǎng)絡(luò)釣魚

為了防止這種類型的騙局,組織應(yīng)該進(jìn)行持續(xù)的員工安全意識培訓(xùn),包括防止用戶在社交媒體上發(fā)布敏感的個(gè)人或公司信息。公司還應(yīng)該投資于分析入站電子郵件已知的惡意鏈接和電子郵件附件的解決方案。這個(gè)解決方案應(yīng)該能夠識別已知的惡意軟件和零日威脅的指標(biāo)。

三、CEO欺詐

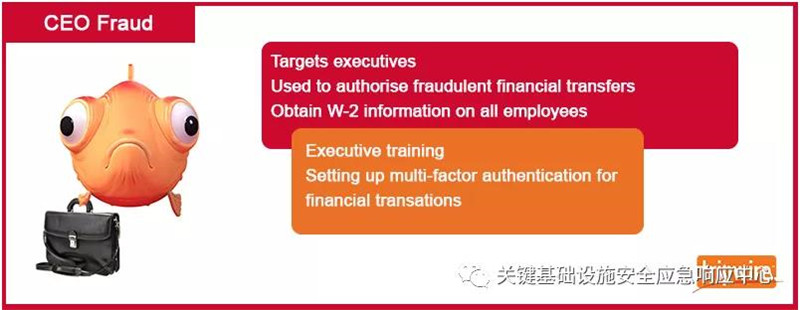

魚叉釣魚者可以瞄準(zhǔn)組織中的任何人,甚至高管。這就是“捕鯨”攻擊背后的邏輯。在這些騙局中,欺詐者試圖魚叉攻擊高管和竊取他們的登錄信息。

一旦他們的攻擊被證明是成功的,欺詐者可以選擇對CEO進(jìn)行欺詐。作為商業(yè)電子郵件入侵(BEC)騙局的第二階段,CEO欺詐是指攻擊者濫用被入侵的首席執(zhí)行官或其他高級管理人員的電子郵件帳戶,授權(quán)欺詐電匯到他們選擇的金融機(jī)構(gòu)。或者,他們可以利用同一個(gè)電子郵件賬戶進(jìn)行W-2網(wǎng)絡(luò)釣魚,要求所有員工提供W-2信息,以便他們可以代表自己提交虛假的納稅申報(bào)單或?qū)?shù)據(jù)發(fā)布到暗網(wǎng)上。

1捕鯨技術(shù)

捕鯨攻擊通常使用與魚叉式網(wǎng)絡(luò)釣魚相同的技術(shù)。也有一些額外的戰(zhàn)術(shù),惡意攻擊者可以使用:

滲透網(wǎng)絡(luò):被入侵的高管賬戶比被欺騙的電子郵件賬戶更有效。正如Varonis所指出的,數(shù)字攻擊者因此可以使用惡意軟件和rootkit來滲透他們目標(biāo)的網(wǎng)絡(luò)。

電話跟進(jìn):英國國家網(wǎng)絡(luò)安全中心(NCSC)了解到幾個(gè)例子,攻擊者在一封捕鯨電子郵件之后,通過電話確認(rèn)了郵件請求。這種社會工程策略有助于減輕目標(biāo)對可能發(fā)生可疑事件的擔(dān)憂。

追蹤供應(yīng)鏈:NCSC見證了越來越多的惡意行為者利用目標(biāo)供應(yīng)商和供應(yīng)商的信息,讓他們的捕鯨電子郵件看起來像是來自值得信任的合作伙伴。

2捕鯨攻擊案例

早在2016年5月,Infosecurity雜志報(bào)道了奧地利航空制造商FACC解雇其CEO的決定。該組織的監(jiān)事會表示,之所以做出這一決定,是因?yàn)榍癈EO“嚴(yán)重違反了職責(zé),特別是與‘假總統(tǒng)事件’有關(guān)的”。那起事件似乎是一起捕鯨攻擊,惡意行為者從該公司竊取了5000萬歐元。

三年多后,立陶宛人Evaldas Rimasoskas因從兩家美國大公司盜取1.22億美元而被判處五年有期徒刑。據(jù)Naked Security 2019年12月的報(bào)道,Rimasauskas在2013年和2015年以一家合法的臺灣公司名義發(fā)出假發(fā)票,對兩家公司發(fā)動了捕鯨攻擊。

3如何抵御捕鯨

捕鯨攻擊之所以奏效,是因?yàn)楦吖軅兺ǔ2慌c員工一起參加安全意識培訓(xùn)。為了應(yīng)對CEO欺詐和W-2網(wǎng)絡(luò)釣魚的威脅,組織應(yīng)該要求所有公司人員——包括高管不斷參加安全意識培訓(xùn)。

組織還應(yīng)該考慮在其財(cái)務(wù)授權(quán)過程中引入多因素認(rèn)證(MFA)通道,這樣任何人都不能僅通過電子郵件授權(quán)付款。

四、Vishing

到目前為止,已經(jīng)討論了大部分僅依靠電子郵件作為通信手段的攻擊。電子郵件無疑是網(wǎng)絡(luò)釣魚者的流行工具。即便如此,行騙者有時(shí)也會轉(zhuǎn)向其他媒體來實(shí)施攻擊。

以釣魚為例。這種攻擊無需發(fā)送電子郵件,而是通過打電話進(jìn)行攻擊。正如Comparitech所指出的,攻擊者可以通過建立一個(gè)VoIP服務(wù)器來模擬不同的實(shí)體來實(shí)施釣魚活動,從而竊取敏感數(shù)據(jù)或資金。

1VISTING中使用的技術(shù)

以下是惡意攻擊中使用的一些常用技術(shù):

“The mumbletechniqu”:數(shù)字攻擊者通常會采用獨(dú)特的戰(zhàn)術(shù)去追蹤特定的目標(biāo)。據(jù)Social-Engineer.LLC報(bào)道,當(dāng)惡意行為者試圖以客戶服務(wù)代表或呼叫中心座席為目標(biāo)時(shí),他們可能會使用所謂的“the mumble technique”來含糊地回答問題,希望他們的“回答”就足夠了。

技術(shù)術(shù)語:Social-Engineer.LLC指出如果惡意參與者的目標(biāo)是一個(gè)公司的員工,他們可能會冒充內(nèi)部技術(shù)支持,使用技術(shù)術(shù)語,暗示速度問題和落款等問題,以說服員工相信他們交出信息。

身份欺騙:通過這種策略,惡意行為者偽裝他們的電話號碼,使他們的電話看起來像是從目標(biāo)的區(qū)號中的合法電話號碼打來的。Twinstate指出,這種技術(shù)可能會使目標(biāo)產(chǎn)生一種錯誤的安全感。

2惡意攻擊實(shí)例

2020年9月中旬,醫(yī)療保健組織SpectrumHealth System發(fā)布了一份聲明,警告患者和優(yōu)先健康成員警惕病毒攻擊。這一警告表明,那些應(yīng)對攻擊負(fù)責(zé)的人偽裝成Spectrum Health或Priority Health的員工。他們利用這種偽裝,試圖迫使個(gè)人交出他們的信息、資金或賬戶訪問權(quán)限。

不到兩周后,WFXRtw.com上出現(xiàn)了一篇報(bào)道,蒙哥馬利縣官員在報(bào)道中警告弗吉尼亞州社區(qū)的居民要小心涉及社保號碼的詐騙。該報(bào)告特別強(qiáng)調(diào)了進(jìn)行惡意攻擊的欺詐者激增,他們通知居民,他們的社保號碼被暫停,除非他們核實(shí)了自己的數(shù)據(jù),否則他們的銀行賬戶將被沒收。

3如何防范網(wǎng)絡(luò)釣魚

為了防止網(wǎng)絡(luò)釣魚攻擊,用戶應(yīng)避免接聽未知電話號碼的電話,絕不在電話上透露個(gè)人信息,并使用來電顯示應(yīng)用程序。

五、釣魚短信

Vishing并不是數(shù)字欺詐者使用手機(jī)進(jìn)行的唯一類型的網(wǎng)絡(luò)釣魚。他們也可以進(jìn)行被稱為smishing的行為,這種方法利用惡意短信誘使用戶點(diǎn)擊惡意鏈接或交出個(gè)人信息。

1 Smishing所使用的技術(shù)

觸發(fā)惡意應(yīng)用程序下載:攻擊者可以使用惡意鏈接在受害者的移動設(shè)備上自動下載惡意應(yīng)用程序。這些應(yīng)用可以部署勒索軟件,或者讓參與者遠(yuǎn)程控制他們的設(shè)備。

鏈接到數(shù)據(jù)竊取表單:攻擊者可以利用文本消息和欺騙性網(wǎng)絡(luò)釣魚技術(shù)欺騙用戶點(diǎn)擊惡意鏈接。然后將他們重定向到一個(gè)旨在竊取他們個(gè)人信息的網(wǎng)站。

指示用戶聯(lián)系技術(shù)支持:使用這種類型的攻擊策略,惡意參與者發(fā)送文本消息,指示收件人聯(lián)系一個(gè)客戶支持號碼。然后,騙子將偽裝成合法的客戶服務(wù)代表,并試圖誘騙受害人交出個(gè)人資料。

2 Smishing攻擊示例

9月中旬,一場以美國郵局(USPS)為誘餌的釣魚活動浮出水面。該行動的攻擊短信通知收件人,他們需要查看一些關(guān)于即將到來的USPS交付的重要信息。點(diǎn)擊這個(gè)鏈接,他們就會到達(dá)不同的地點(diǎn),其中包括一個(gè)假的賭場游戲,以及一個(gè)用來盜取訪客谷歌賬戶憑證的網(wǎng)站。

不久之后,Naked Security發(fā)布了一份關(guān)于針對蘋果粉絲的網(wǎng)絡(luò)釣魚活動的報(bào)告。這些短信看起來像是打錯了號碼,他們用一個(gè)假冒的蘋果聊天機(jī)器人通知收件人,他們贏得了參加蘋果2020年測試計(jì)劃的機(jī)會,并測試了新款iPhone 12。這場運(yùn)動最終要求受害者支付送貨費(fèi)。實(shí)際上,該操作只是使用一個(gè)偽造的門戶網(wǎng)站來竊取受害者的支付卡憑據(jù)。

3 如何防止Smishing

用戶可以通過徹底調(diào)查未知的電話號碼,并在有任何疑問的情況下致電郵件中指定的公司,來幫助抵御攻擊。

六、Pharming

隨著用戶對傳統(tǒng)網(wǎng)絡(luò)釣魚詐騙越來越明智,一些欺詐者正在完全放棄“誘餌”受害者的想法。取而代之的是,采用欺騙手段。

1 Pharming技術(shù)

惡意電子郵件代碼:在這種欺騙攻擊的變體中,惡意參與者發(fā)送的電子郵件包含修改收件人計(jì)算機(jī)上主機(jī)文件的惡意代碼。這些修改后的主機(jī)文件會將所有url重定向到攻擊者控制下的網(wǎng)站,以便安裝惡意軟件或竊取受害者的信息。

針對DNS服務(wù)器:惡意參與者可能會選擇跳過針對單個(gè)用戶的計(jì)算機(jī),直接攻擊DNS服務(wù)器。這可能會危及數(shù)百萬網(wǎng)絡(luò)用戶的URL請求。

2 Pharming攻擊實(shí)例

早在2014年,Cymru團(tuán)隊(duì)就透露,他們在2013年12月發(fā)現(xiàn)了一起騙術(shù)攻擊。這一行動影響了總部設(shè)在歐洲和亞洲的30多萬小型企業(yè)和家庭辦公室路由器。最終,該活動使用中間人(MitM)攻擊來覆蓋受害者的DNS設(shè)置,并將URL請求重定向到攻擊者控制下的站點(diǎn)。

一年后,Proofpoint透露,它發(fā)現(xiàn)了一場主要針對巴西用戶的釣魚活動。這次行動使用了嵌入在釣魚電子郵件中的四個(gè)不同的URL來攻擊UT Starcom和TP-Link路由器的所有者。每當(dāng)收件人單擊其中一個(gè)URL時(shí),該活動就會將其發(fā)送到一個(gè)網(wǎng)站,該網(wǎng)站旨在對目標(biāo)路由器中的漏洞執(zhí)行跨站點(diǎn)請求偽造(CSRF)攻擊。成功利用該漏洞可使惡意攻擊者執(zhí)行MITM攻擊。

3 如何防御Pharming

為了防止惡意攻擊,組織應(yīng)該鼓勵員工僅在受HTTPS保護(hù)的站點(diǎn)上輸入登錄憑據(jù)。還應(yīng)該在所有公司設(shè)備上部署防病毒軟件,并定期更新病毒數(shù)據(jù)庫。最后,應(yīng)該掌握由可信的互聯(lián)網(wǎng)服務(wù)提供商(ISP)發(fā)布的安全升級。

通過參考這些vfyy,組織將能夠更快地發(fā)現(xiàn)一些最常見的網(wǎng)絡(luò)釣魚攻擊類型。即便如此,這并不意味著他們能夠發(fā)現(xiàn)每一個(gè)釣魚網(wǎng)絡(luò)。網(wǎng)絡(luò)釣魚正在采用新的形式和技術(shù)不斷演變。

考慮到這一點(diǎn),組織必須持續(xù)進(jìn)行安全意識培訓(xùn),以便他們的員工和高管能夠掌握網(wǎng)絡(luò)釣魚的發(fā)展。