摘要:隨著5G、物聯(lián)網等技術的發(fā)展,網絡通信正在更高速、更廣泛地滿足各行業(yè)的應用;但是近年來各種網絡安全事件頻發(fā),數據安全及通信安全越來越受到重視,《密碼法》也于今年正式頒布實施。因此,密碼技術在網絡通信中也需要不斷深化應用,但是由于數據通信網絡高速發(fā)展帶來的更大的數據帶寬、對傳輸可靠性的更高要求以及網絡的自身開放性的特點,如何將更高速的加密技術應用到數據通信中去,也是一個需要持續(xù)關注的課題。

近些年不斷爆發(fā)的網絡安全事件、商業(yè)信息以及個人信息泄露等都對社會和經濟發(fā)展造成了極大的危害;隨著去年頒布、今年實施的《密碼法》等法規(guī)的不斷出臺,社會各種層面都展現對應用密碼技術來保證網絡通信及數據安全的重視。

另外,隨著信息技術的高速發(fā)展,IT和CT的快速融合,以及5G、物聯(lián)網等新技術的持續(xù)推進,從物聯(lián)網終端、個人移動通信,到企事業(yè)辦公、國計民生重要應用,網絡通信的應用范圍在不斷擴大,網絡數據量也在飛速增加。

因此隨著網絡帶寬的高速增長,數據安全應用對密碼技術的性能提升也同步提出更高要求。高速密碼技術結合網絡通信數據安全的應用也在不斷深化,共同來保障各行業(yè)對網絡通信的快速、安全、穩(wěn)定、可靠等高質量的需求。本文將通過分析當今網絡通信中的安全風險及面臨的新挑戰(zhàn),結合已有安全方法和創(chuàng)新的高速密碼技術,簡要闡明在用戶數據通信網絡中應用高速密碼技術的實踐方法,滿足日益增長的用戶數據安全需求。

1 網絡通信中的主要數據以及面臨的主要安全風險

1.1 網絡通信數據分類

網絡通信中的數據,大致可分為兩類:

( 1 ) 網絡管理類協(xié)議報文,首先是各類路由協(xié)議如BGP(Border Gateway Protocol,邊界網關協(xié)議)、OSPF(Open Shortest Path First,開放最短路徑優(yōu)先),這些協(xié)議交互路由信息,指導網絡用戶數據的轉發(fā);然后是各類網絡管理協(xié)議,如SNMP(Simple Network Management Protocol,簡單網絡管理協(xié)議)、SSH(Secure Shell,安全外殼)、Telnet(Telecommunications Network,遠程登錄協(xié)議)等,主要提供用戶管理、登錄網絡設備等進行的網絡管理能力。這些協(xié)議類的數據,關系著用戶網絡的實際運行,必須是要首先通過密碼技術做有效保護。

( 2 ) 網絡用戶業(yè)務類數據報文,主要是用戶實際運行的業(yè)務,如視頻業(yè)務、5G通信業(yè)務、互聯(lián)網訪問業(yè)務、物聯(lián)網數據業(yè)務等。這些數據是用戶實際生產、生活中可直觀感受到的信息,其安全保護也同樣受到特別的重視。

這兩類主要數據,都切實關系著用戶實際業(yè)務的安全與穩(wěn)定運行。其中協(xié)議報文數據由于數據量小,在現有的低速密碼技術上都可以實現保護;而對于業(yè)務類數據,由于網絡規(guī)模擴大,低速密碼技術已經成為掣肘,亟待更高速的密碼技術方法來匹配網絡安全需求。

1.2 網絡通信數據的安全風險

由于網絡通信自身的開放性、互聯(lián)性等特點,并且大量數據需要在公有網絡中傳輸,隨著網絡應用的不斷豐富,網絡覆蓋范圍的不斷擴大,數據在網絡中傳遞的各環(huán)節(jié)都將可能遭受到不同的安全威脅。

網絡中數據安全風險主要包括以下幾種情況,分別如圖1所示:

( 1 ) 中斷,網絡數據在傳遞過程中被攻擊丟棄。

( 2 ) 截獲,網絡數據在傳遞過程中被復制。

( 3 ) 篡改,網絡數據在傳遞過程中被截獲并修改。

( 4 ) 偽造,網絡數據來自于偽造的發(fā)送端。

圖1 數據通信中的安全風險

從原因上來分析,主要威脅數據安全的因素包括:

( 1 ) 網絡管理原因。在通信管理層面,路由發(fā)布等協(xié)議數據要確保安全可靠,防止出現網絡數據傳遞中斷、截獲等。

( 2 ) 網絡數據原因。網絡數據在傳遞過程中,未做有效加密保護,也易出現被截獲、篡改等。

( 3 ) 網絡架構原因。網絡由于其靈活開放和易接入性,在設計時未考慮到在架構層面的系統(tǒng)數據安全,未能確保網絡用戶的安全可靠接入,也容易出現被私接、冒接入等,出現偽造網絡數據等。

因此,在整個網絡架構中,所有網絡數據的發(fā)送方與其接收方之間,構建安全可靠的數據傳輸通道,是高速密碼技術在數據安全中要解決的主要問題。

1.3 網絡通信安全面臨的挑戰(zhàn)

根據上述網絡通信中數據的分類情況,以及數據安全的風險,結合當前數據通信網絡的發(fā)展現狀,主要有以下挑戰(zhàn)急需通過完善技術方案來解決。

( 1 ) 數據安全保護。利用主流的密碼技術,通過IPSec(IP Security,IP安全)隧道等方式, 建立發(fā)送方和其接收方之間的安全通道。

( 2 ) 更高速的密碼技術。隨著網絡規(guī)模不斷增大,網絡中傳遞的和待保護的數據量也不斷增長,對如何利用軟硬件創(chuàng)新技術實現密碼算法的更高效功能提出更高要求。

( 3 ) 便捷的部署。隨著網絡規(guī)模擴大,接入網絡的用戶量也突飛猛進,如何快速部署網絡、簡化新用戶接入、增加網絡運維效率,也是一項挑戰(zhàn)。

只有通過技術層面實現更高速的密碼技術來保護數據安全,同時在網絡架構層面提供高效的安全部署方法,才能有效滿足當今數據通信網絡中對高速安全應用的需求。

2 網絡通信中保護數據安全的方法

網絡通信的數據進行加密保護,需要使用密碼技術。目前國內外商用密碼算法已經發(fā)展成熟,相關密碼技術從業(yè)者也一直致力于通過硬件芯片實現高性能的高速密碼技術,來滿足網絡通信高可靠、低延時、大數據量的要求。用戶網絡通信數據中的協(xié)議類報文數據量小,但對交互的優(yōu)先級、實時性、安全性要求更高;而數據類報文數據量大,業(yè)務種類復雜,特別是隨著4K/8K、AR/VR及短視頻、云應用的不斷普及與深化,對帶寬的要求越來越高,傳統(tǒng)的低速10M/100M連接方式已經完成不了業(yè)務及應用的需要,更需要1G/10G乃至100G骨干接入技術、數據中心更需要400G乃至800G的接入技術,而只有更高性能的數據加密技術才能滿足當今網絡突飛猛進的發(fā)展,否則,在網絡數據安全上,密碼技術本身將成為制約網絡通信快速發(fā)展的瓶頸。

2.1 創(chuàng)新高速密碼技術

當前網絡通信設備上,主流的商用密碼技術性能還集中在5Gbps及以下的中低速數據加密;通過發(fā)揮硬件性能,提升軟硬件交互方法,一種創(chuàng)新的高速密碼技術已將網絡數據商用密碼加密性能提升到50Gbps以上 , 能較好地滿足各行業(yè)核心用戶對高速通信數據安全的應用。

該高速密碼技術主要在硬件層面通過FPGA(Field Programmable Gate Array,現場可編程門陣列)等可編程硬件來實現,利用硬件高性能算法核以及流水線操作,可以較好突破原有使用軟件算法受限于CPU處理能力、加密業(yè)務與網絡通信業(yè)務互相搶占系統(tǒng)資源等限制。簡要原理如圖2所示。

圖2 數據通信路由器高速密碼技術實現

創(chuàng)新的高速密碼技術實現,將網絡通信路由器原有轉發(fā)單元和商用密碼高速算法單元集成在同一路由器系統(tǒng)中,統(tǒng)一調度網絡數據的轉發(fā)和加密。兩者之間通過雙路PCIE接口互聯(lián), 并由轉發(fā)單元完成其負載均衡調度,實現兩路FPGA的協(xié)同處理,有效的保證整機系統(tǒng)數據交互的效率和速率。

商用密碼算法單元內部集成了雙路高性能FPGA芯片。每路FPGA芯片獨立掛載多個SM3算法核心和SM4算法核心。同時為了進一步發(fā)揮FPGA芯片的計算性能,FPGA內部采用異步處理流水線操作以及內存處理優(yōu)化技術,最大化的利用所有算法核心,使所有核心可以同時滿負荷工作,從而達到高速加解密性能。

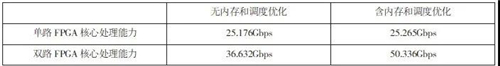

通過當前的研發(fā)與性能調優(yōu),可以實現更高速密碼處理性能,如表1所示:

表1 高速密碼技術性能提升數據

2.2 端到端隧道技術

網絡通信通過端到端的隧道技術,可以簡化網絡架構,同時提供更高的安全性和加密處理能力。網絡關鍵節(jié)點之間,建立端到端IPSec隧道,提供網絡數據可靠傳輸;中間設備只需簡單IP路由轉發(fā),不參與數據密碼加密。IPsec是一種傳統(tǒng)的實現三層VPN(Virtual Private Network,虛擬專用網絡)的安全技術。

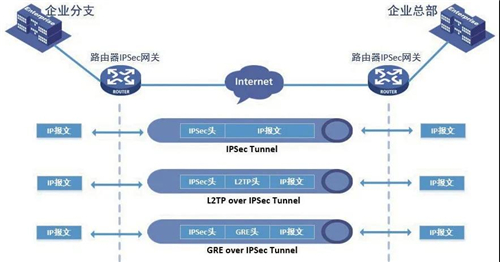

在典型的網絡通信應用中,各網絡通信主要節(jié)點間(如企業(yè)分支與總部之間、企業(yè)分支與分支之間等)通過各自的IPSec網關設備建立端到端IPSec隧道,實現用戶網絡數據在公用互聯(lián)網上的安全連接。目前根據用戶需求,主要會應用三種組網方式:

( 1 ) IPSec Tunnel,網關設備之間直接建立IPSec隧道,對數據進行加密保護。

( 2 ) L2TP over IPSec Tunnel,網關設備之間的數據先進行L2TP(Layer2 TunnelingProtocol,二層隧道協(xié)議)封裝,再通過密碼技術做IPSec數據加密保護。使用L2TP技術,在分支和總部之間通過LAC/LNS(L2TP Access Concentrator/Network Server,L2TP訪問集中器/網絡服務器)認證策略,可以有效控制非法用戶的接入,提高網絡可靠性。

( 3 ) GRE over IPSec Tunnel,網關設備之間的數據先進行GRE(Generic Routing Encapsulation,通用路由封裝)封裝,再通過密碼技術做IPSec數據加密保護。該組網能適應更廣泛的用戶網絡類型,如廣域網POS(Packet over Synchronous Optical Network,同步光網絡承載數據包)接入、MPLS(Multiprotocol Label Switching,多協(xié)議標簽交換)接入等。

如圖3所示,在企業(yè)路由器網關之間,可通過創(chuàng)建端到端的IPSec隧道,應用高速密碼技術,完成數據的加解密處理,保證網絡不同節(jié)點之間,通過端到端的高速密碼隧道,實現大帶寬、高可靠的數據安全傳遞;同時可結合實際應用,使用不同的協(xié)議承載到IPSec隧道上。

圖3 數據通信中端到端IPSec隧道的應用

2.3 自動隧道技術

隨著5G、物聯(lián)網等新技術的持續(xù)應用,網絡規(guī)模也在快速擴大,通過原有端到端配置用戶IPSec隧道的加密算法、認證算法、兩端地址等方法建立手工隧道,增加了大型網絡運維的成本和難度。因此對用戶網絡能快速建立基于密碼技術的端到端隧道提出更高要求。

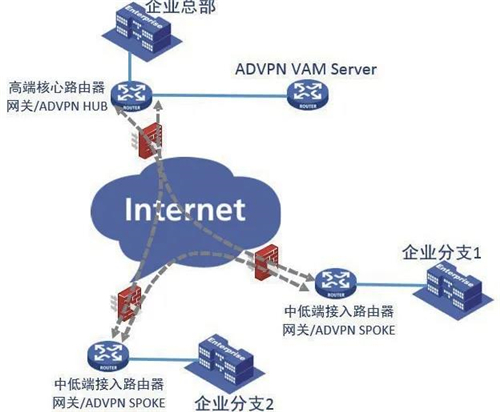

通過ADVPN(Auto Discovery Virtual Private Network,自動發(fā)現虛擬專用網絡)技術,可以在企業(yè)各分支和總部機構間使用動態(tài)地址接入到互聯(lián)網并自動建立端到端隧道,同時在隧道上引用IPSec策略,實現利用高速密碼技術對用戶業(yè)務數據進行加密。

ADVPN是一種基于VAM(VPN Address Management,VPN地址管理)協(xié)議的動態(tài)VPN技術。一般應用中,企業(yè)總部網關作為HUB設備,是局域網中路由等信息交換的中心,分支網關作為Spoke設備。各Hub和Spoke設備作為Client向VAM Server提交身份信息,安全檢查通過后,Hub和Spoke之間可自動建立ADVPN 隧道,同時可在隧道上應用IPSec策略,通過密碼技術進一步保證企業(yè)網絡之間數據在互聯(lián)網上的安全傳遞。

如圖4所示,在企業(yè)總部和分支之間利用ADVPN隧道,主動創(chuàng)建IPSec密碼技術隧道,可有效簡化網絡運維。

圖4 ADVPN隧道技術在數據通信中應用

3 密碼技術在網絡通信數據安全中的典型應用

新華三技術有限公司路由器產品線一直致力于企業(yè)網、運營商網絡等安全可靠研究,并通過與業(yè)界領先的密碼技術提供商緊密合作,緊跟國家政策導向要求,不斷豐富自身產品線中對商用密碼算法的支持和性能提升。目前新華三路由器產品,涵蓋中低端路由器的低速加密技術,和高端核心路由器的高速加密技術,在業(yè)界率先實現整套網絡的商用密碼多層級、多性能場景滿足,并利用新華三路由器在行業(yè)網、運營商的多年積累,不斷豐富商用密碼技術的網絡應用場景。

3.1 中小型企業(yè)扁平化分層網絡應用

當前網絡通信的架構設計正在逐步向扁平化過渡,該結構層次劃分簡單清晰,對于網絡維護、數據安全的部署都帶來便利。對于中小型企業(yè)網絡,由于用戶規(guī)模相對少,且內部數據流量帶寬相對小,因此網絡設計是建立二級扁平化分層,在企業(yè)分支和總部之間直接建立IPSec隧道或自動ADVPN/IPSec隧道。通過二級扁平化分層,能在中小型網絡中,快速有效地建立數據安全隧道,同時也簡化了企業(yè)總部對各分支網絡設備的維護復雜度,以更低的成本實現用戶數據通信的安全需求。如圖5所示。

圖5 中小型網絡中的密碼技術應用

企業(yè)分支網關采用中低端接入路由器,根據自身分支局域網內數據安全的要求(加密性能、效率等)選擇中低速密碼設備,而企業(yè)總部部署高端核心路由器并支持高性能密碼技術數據加密,對分支與總部之間、分支與分支之間經總部的數據流量進行高效加密,保證整個企業(yè)內部數據安全。

3.2 大型企業(yè)扁平化分層網絡應用

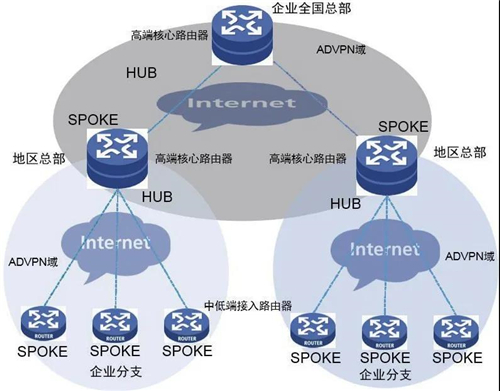

對于大型企業(yè)網絡,由于用戶規(guī)模大,分支機構眾多,內部數據流量大,并且網絡數據一般呈現地區(qū)內交互量大,而地區(qū)間交互相對少,因此網絡設計時,按照地區(qū)層級對網絡架構按分支、地區(qū)、總部三級層次規(guī)劃。通過三級層次規(guī)劃,將自動安全隧道的創(chuàng)建范圍以區(qū)域方式管理,在區(qū)域內部,可以有效利用中小型網絡二級層次劃分的快速高效的特點;而在企業(yè)總部,重點維護跨區(qū)域的數據安全需求。通過層次劃分,可以有效減輕企業(yè)總部的安全加密壓力,同時對企業(yè)區(qū)域內的數據安全管理也能更加高效。

企業(yè)分支與該地區(qū)的出口路由器之間組成Hub- Spoke組網,建立端到端的ADVPN/IPSec隧道,網絡結構類似于中小型扁平化分層網絡。而在各地區(qū)出口網關與企業(yè)總部之間,是第二層的Hub-Spoke組網,建立新的端到端ADVPN/IPSec隧道。如圖6所示。

圖6 大型網絡中的密碼技術應用

在大企業(yè)三級扁平化網絡中,地區(qū)總部路由器處理該地區(qū)內多個分支間以及與地區(qū)總部網關的網絡數據加密。而對于分支節(jié)點到企業(yè)總部之間的數據安全,由地區(qū)總部網關做兩段IPSec 隧道的加解密,先對來自分支的加密隧道數據進行解密,再根據與企業(yè)總部之間的隧道密碼要求,重新對數據加解密,交由企業(yè)總部處理。因此,在地區(qū)總部和企業(yè)總部都需要部署高端核心路由器設備,支持高速密碼技術數據加密,以保證企業(yè)整個網絡中高帶寬的數據量加解密。

3.3 寬帶準入認證的網絡應用

為了進一步滿足當前寬帶準入認證的網絡實際使用,可以將運營商或園區(qū)網中廣泛使用的 BRAS(Broadband Remote Access Server,寬帶遠程接入服務器,L2TP即為一種網絡接入方法) 技術與密碼安全技術綜合應用,通過BRAS技術來完成用戶接入網絡的AAA(Authentication Authorization Accounting,認證、授權、計費)安全功能,確保可信用戶的網絡接入和訪問權限。同時融合IPSec密碼技術對數據的高速加密,保證用戶接入認證的管理協(xié)議報文、訪問互聯(lián)網的業(yè)務數據報文都是安全可靠的,從而從網絡架構到網絡管理和數據各層面確保通信網絡的安全。

如圖7所示,比較典型的應用就是L2TP over IPSec Tunnel。企業(yè)分支各終端設備(PC、移動設備、啞終端等)通過分支局域網接入分支網關,分支網關作為LAC設備,對相關認證協(xié)議報文、數據報文做L2TP封裝,然后再通過LAC和LNS之間的端到端 ADVPN/IPSec 隧道進行加密,最終由企業(yè)總部的網關設備解密并根據L2TP報文類型選擇進一步處理,認證協(xié)議報文則將與AAA/Radius(Remote Authentication Dial In User Service,遠程用戶撥號認證系統(tǒng))服務器交互完成認證,數據訪問流量則由網關設備交由運營商互聯(lián)網。目前新華三高端核心路由器可以同時支持 BRAS 接入功能和高速密碼技術,在寬帶準入認證的應用場景下,部署于企業(yè)分支和總部,能高效解決網絡數據的高速加密技術,提升網絡的安全性。

圖7 帶準入認證的企業(yè)網絡通信密碼技術應用

4 結語

加密技術提供了一種保證數據安全的有效方法,而在網絡通信中,結合網絡架構、準入安全等網絡設計方法,能進一步提升系統(tǒng)安全性,保證用戶網絡數據可靠。當前通過硬件設備實現的高速密碼技術,將網絡單機商用密碼加密性能提升到50Gbps,但是隨著網絡通信、5G、物聯(lián)網等的繼續(xù)高速發(fā)展,數據帶寬已在逐步從10Gbps往100Gbps甚至400Gbps/800Gbps更高帶寬方向發(fā)展,需要更進一步通過軟硬件、網絡架構及新技術方法提升高速密碼能力,如何將網絡單機商用密碼加密性能提升到100Gbps乃至400Gbps將是一個需要持續(xù)研究的課題。