年 度 APT 觀 察

新冠疫情下的APT攻擊

2020年1月中旬,中國武漢爆發(fā)“COVID-19”新型冠狀病毒性肺炎,伴隨著春節(jié)而來的春運流動高峰,疫情迅速席卷全國,并且對全球多數(shù)地區(qū)造成了巨大的影響。

作為百年一遇的重大公共衛(wèi)生危機事件,今年的新冠疫情對我們的沖擊,遠遠超出了我們的預(yù)料,它不僅僅引起了衛(wèi)生健康領(lǐng)域的關(guān)注,也加深了國家各個部門對國家治理、國際合作以及國際格局變化的理解。

隨著新冠病毒疫情(COVID-19)在全球蔓延,各個國家通過新冠為主題的網(wǎng)絡(luò)攻擊事件也在急劇增長。從今年年初開始,以中國、武漢為事件中心的網(wǎng)絡(luò)攻擊,逐漸演變成了國際間常用主題。各國之間一方面在聯(lián)合抗擊疫情,另外一方面又在積極地進行著網(wǎng)絡(luò)間諜戰(zhàn)。

今年有關(guān)新冠病毒疫情的攻擊者大多以郵件欺騙的方式,構(gòu)造誘餌文件欺騙用戶點擊,惡意文件類型多種多樣,覆蓋EXE、MS Office宏文檔、漏洞文檔、lnk文件、VBS腳本等。而攻擊者也包括了具有國家背景的專業(yè)APT組織和普通的黑產(chǎn)組織。攻擊目標(biāo)從政府機構(gòu)逐漸擴大到疫苗生產(chǎn)廠商,衛(wèi)生組織、醫(yī)療行業(yè)等等。同時,利用新冠病毒疫情展開攻擊的組織之多,事件之龐大,可謂前所未有。

針對移動設(shè)備的攻擊長足發(fā)展

今年的攻擊事件中,針對移動設(shè)備的一些惡意軟件同樣有長足的發(fā)展,不管是Donot的眾多偽裝性的惡意軟件,還是Lazarus的MATA框架,都有著較為重要的影響。明顯,移動設(shè)備在APT攻擊中早已經(jīng)成為重要的攻擊目標(biāo)。

在以往的APT攻擊中,絕大多數(shù)的攻擊是基于Windows,然而現(xiàn)在移動設(shè)備攻擊明顯有了一定的爆發(fā)趨勢,攻擊者正在大力發(fā)展他們的移動攻擊武器。不管是基于安卓還是IOS,可以預(yù)見利用IoT進行的APT攻擊也會登上舞臺。

鑒于安卓、IOS設(shè)備、IoT設(shè)備等向前都可以追述到Linux/Unix,所以,移動設(shè)備上惡意軟件的發(fā)展并沒有太大阻力,反而在向前的追溯過程當(dāng)中,可以找到古老的病毒軟件被重新挖掘出來用于當(dāng)今的攻擊。

關(guān)注遠程辦公安全性

今年關(guān)于VPN服務(wù)的重大事件讓我們深感焦慮。VPN是一個重要的安全軟件,應(yīng)用范圍非常廣泛,并且在一個企業(yè)中是信息流動的命脈。所以VPN的漏洞關(guān)聯(lián)著企業(yè)或者政府部門大量終端安全問題,它的影響比其他終端的失陷更深遠。

國內(nèi)知名廠商披露的重大VPN漏洞事件,影響巨大,成為今年利用單一的攻擊手段獲得最多成果的一次攻擊。日前,NordVPN公布了其賞金計劃,投入大量資金來保證其安全性,并且和第三方公司共同完成其從服務(wù)器到客戶端的安全審核。今年,對于VPN安全性的討論也引發(fā)熱潮。

APT組織的威脅活動

Lazarus(朝鮮)

Lazarus組織一直被認為是來自朝鮮的APT組織,他的攻擊目標(biāo)非常廣范,最早的活動事件可疑追溯到2007年。其涉及的目標(biāo)也非常多,包括國防、政府、金融、能源、虛擬貨幣交易、大型企業(yè)等等。

Lazarus組織今年一直對金融機構(gòu)、加密貨幣交易機構(gòu)進行頻繁的攻擊。由于虛擬貨幣和加密貨幣具有難以追蹤的特性,所以Lazarus對金融相關(guān)業(yè)務(wù)異常感興趣。今年著名的AppleJeus攻擊活動就是由Lazarus一手策劃的。

今年8月,該組織通過LinkedIn招聘廣告誘餌攻擊加密貨幣公司。9月,Lazarus組織洗錢方法被曝光,資料表示其通常會從交易所竊取加密貨幣資金,然后開始使用“分層技術(shù)”通過多個交易所進行交易,并雇傭協(xié)助者幫助洗錢,使加密貨幣能夠在眾多地址之間轉(zhuǎn)移,以混淆資金來源,并可以把虛擬貨幣轉(zhuǎn)成合法的貨幣。攻擊目標(biāo)主要為中、日、韓三國。

Darkhotel(韓國)

DarkHotel是由韓國政府支持的一個APT組織,利用了Firefox和Internet Explorer中漏洞針對中國和日本進行了攻擊。之后又利用了國內(nèi)某知名廠商VPN服務(wù)器的0 Day漏洞,用于提供對企業(yè)和政府網(wǎng)絡(luò)的遠程訪問。奇虎360表示,他們發(fā)現(xiàn)了超過200臺VPN服務(wù)器,這些服務(wù)器已在此活動中遭到黑客入侵。其中的174臺服務(wù)器位于北京和上海的政府機構(gòu)網(wǎng)絡(luò)中,其他位于中國以外的政府機構(gòu)中。

Darkhotel不僅僅攻擊了中國政府,也利用了COVID-19對世界衛(wèi)生組織進行了攻擊。

海蓮花(越南)

海蓮花(APT32)是總部設(shè)在越南的高級持續(xù)威脅攻擊組織,他們經(jīng)常針對本地和國外的越南人權(quán)活動家、老撾或柬埔寨的外國政府,攻擊范圍也涉及了其他的非政府組織,包括新聞機構(gòu)及許多涉及信息技術(shù)的酒店、企業(yè)、醫(yī)院、零售業(yè)、汽車行業(yè)和移動服務(wù)等。

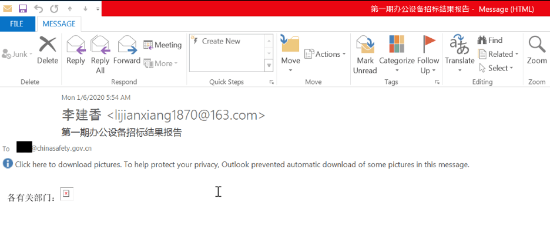

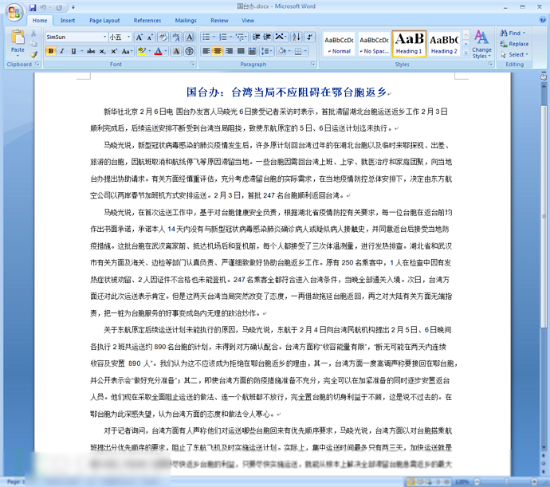

從2020年1月開始,海蓮花就大面積地對中國的目標(biāo)進行了入侵活動,以搜集有關(guān)新冠疫情的情報。安全研究人員發(fā)現(xiàn)的第一起攻擊是在2020年1月6日,攻擊者使用“辦公設(shè)備招標(biāo)第一季度結(jié)果報告”作為攻擊目標(biāo),向中國應(yīng)急管理部發(fā)送了文件。

今年,海蓮花架設(shè)了大量看起來是合法的越南語新聞網(wǎng)站,利用它們加載OceanLotus Web分析框架。各個站點的確切功能各不相同,但是這些框架的目標(biāo)都是收集有關(guān)站點訪問者的信息,并在某些情況下傳播惡意軟件。

每個網(wǎng)站都是由OceanLotus創(chuàng)建和運營。每個網(wǎng)站的主題,內(nèi)容,甚至自定義圖像和標(biāo)語都有很多變化。這些網(wǎng)站都聲稱自己是新聞網(wǎng)站,并且包含大量優(yōu)良內(nèi)容,在包括主索引頁面在內(nèi)的絕大多數(shù)頁面上都沒有惡意重定向或分析。相反,一般而言,每個站點中只有少數(shù)特定文章包含惡意內(nèi)容。這些網(wǎng)站的主題各不相同,其中一些專注于越南新聞,而另一些則關(guān)注其他東南亞國家/地區(qū)的新聞主題。

蔓靈花(南亞)

蔓靈花(APT-C-08)是一個擁有南亞地區(qū)政府背景的APT組織,近幾年來持續(xù)對南亞周邊國家進行APT攻擊,攻擊目標(biāo)涉及政府、軍工、高校和駐外機構(gòu)等企事業(yè)單位組織,是目前較活躍的針對我國境內(nèi)目標(biāo)進行攻擊的境外APT組織之一。

同樣,蔓靈花也大量利用了新冠病毒疫情,對我國進行網(wǎng)絡(luò)攻擊。從年初開始,蔓靈花是一個攻擊異常積極的組織。7月間,蔓靈花組織針對南亞地區(qū)發(fā)起了大規(guī)模的釣魚竊密攻擊活動,攻擊目標(biāo)包括我國和巴基斯坦在內(nèi)的多個單位組織、政府機構(gòu),攻擊活動一直持續(xù)活躍至今。

在本年度的攻擊當(dāng)中,蔓靈花的主要戰(zhàn)術(shù)仍然是使用假冒的郵箱系統(tǒng)發(fā)送釣魚郵件,并且其目標(biāo)和攻擊的頻率明顯增加,對于重點的目標(biāo),會采取更多的手段,利用偽裝的會議文件和軟件來釋放病毒軟件。

Donot(印度)

Donot“肚腦蟲”(APT-C-35)是疑似具有南亞背景的APT組織,其主要以周邊國家的政府機構(gòu)為目標(biāo)進行網(wǎng)絡(luò)攻擊活動,通常以竊取敏感信息為目的。該組織具備針對Windows與Android雙平臺的攻擊能力。

在今年Donot的攻擊中,大量地使用了嵌入了Excel流、宏文件的RTF文檔。在文檔的單元格中寫入異常長度的語句,通過宏代碼從語句中拼接遠程服務(wù)器地址。同時Donot還大量利用無文件技術(shù),避免殺軟的檢測。

Donot在移動端也有較為先進的攻擊技術(shù),他們把APP偽裝成系統(tǒng)工具、應(yīng)用商店、游戲等等。

摩訶草(印度)

摩訶草是大家熟知的APT組織,今年1月份,摩訶草利用新冠疫情的熱點事件進行APT攻擊,被熟稱為“白象三代”的代表性事件。

盡管“白象三代”使用的攻擊策略沒有太大變化,但攻擊武器做了改進。在被發(fā)現(xiàn)的惡意文檔中,其使用的VBA宏腳本采用了高級的免殺技巧,并且下載后的木馬和其他模塊均使用了高級免殺技巧。

其使用的誘餌文件的名稱大多為:申請表格。xlsm、武漢旅行信息收集申請表。xlsm、收集健康準(zhǔn)備信息的申請表。xlsm、新型冠狀病毒感染引起的肺炎的診斷和預(yù)防措施。xlsm、衛(wèi)生部指令。docx等等。

其他

響尾蛇(又稱SideWinder,印度)是疑似具有南亞背景的APT組織,其攻擊活動最早可追溯到2012年,主要針對其周邊國家政府、軍事、能源等領(lǐng)域開展攻擊活動,以竊取敏感信息為攻擊目的。響尾蛇利用假冒網(wǎng)站,類似“健康委員會”、“武漢旅行信息搜集申請表”等惡意LNK文件,對我國發(fā)起APT攻擊。

Gorgon Group(巴基斯坦)組織在中亞、南亞進行了大量的攻擊活動,利用郵件發(fā)送“訂單、付款收據(jù)、分析報告”等類型的PPT文件,對大量政府及企業(yè)進行攻擊。

SWEED(尼日利亞)以“裝船通知單”、“裝箱交貨價單”、“緊急運輸文件”等主題郵件作為誘餌向攻擊目標(biāo)植入信息竊密木馬(Agent Tesla、Formbook、Lokibot)和遠程控制程序(NanoCore、Remcos)。該組織利用了最近異常活躍的病毒Guloader,Guloader具有很強的免殺能力,具備沙箱逃逸、代碼混淆、反調(diào)試、C&C/URL加密和有效載荷加密等多種能力。

攻擊趨勢

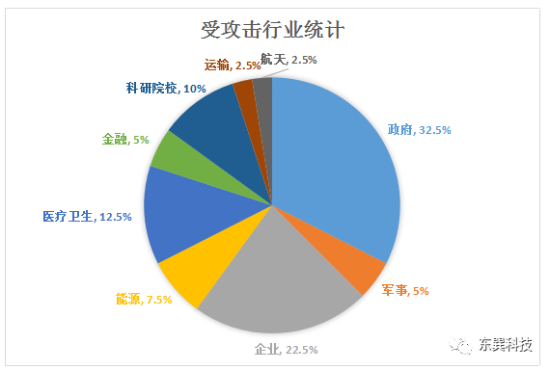

東巽科技2046Lab團隊根據(jù)2020年全年國內(nèi)外公開披露的APT攻擊事件,對近一年APT攻擊活動行業(yè)布局進行統(tǒng)計分析。

根據(jù)統(tǒng)計可以看出政府還是被攻擊的主要對象。在新冠疫情大流行之后,世界各國都采取了封鎖措施,疫情對世界的影響是難以想象的。于此同時,各國攻擊者也利用人們對疫情不同的心理活動,采取了各種各樣的攻擊方法。其中大部分攻擊者仍然期望從政府組織中獲取保密信息,同時醫(yī)療衛(wèi)生組織在今年的特殊情況下明顯受到攻擊者格外的青睞。

隨著抗擊疫情的發(fā)展,眾多醫(yī)藥企業(yè)都在積極的研發(fā)抗病毒藥物,因此,為了獲取企業(yè)的最近資料,醫(yī)藥企業(yè)在今年下半年也紛紛成了被攻擊的對象。疫情是今年攻擊的主線,在疫情仍然肆虐的明年,利用疫情的攻擊仍然會大量存在。

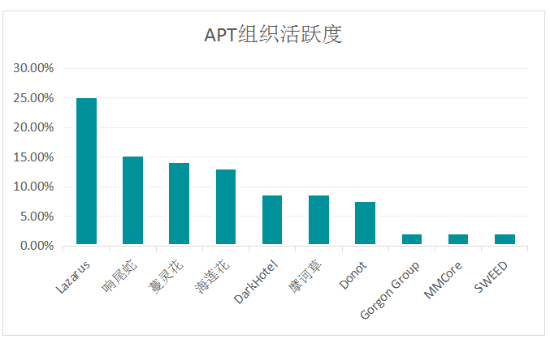

同時,我們對各APT組織的活躍度也做了統(tǒng)計。

Lazarus的攻擊活動看起來最為活躍的,不管從其活動的次數(shù)還是廣泛程度來看,都遠遠超過了其他的組織。同時Lazarus使用的攻擊技術(shù)近來也得到了較為迅速的發(fā)展,無論是WEB攻擊、還是Windows的各種漏洞利用,其隱藏技巧都能令人匪夷所思,同時Lazarus在移動工具上的發(fā)展也較其他組織更為先進。

同樣我們熟知的響尾蛇、蔓靈花、海蓮花等APT組織也和往年一樣活躍。總體上看,我國受到的主要攻擊,多數(shù)是從政治層面出發(fā)。不難看出,隨著中國經(jīng)濟、科技、政治崛起,網(wǎng)絡(luò)空間這個沒有硝煙的戰(zhàn)場也是水深火熱。

編輯觀點:2021年馬上到來了,但是新冠疫情還沒有退去,新的一年針對新冠疫情的APT攻擊、遠程辦公攻擊等仍舊會是主線,并且近年來個人數(shù)據(jù)泄露越發(fā)嚴重,新的一年還要加強安全意識,對一切奇怪的、不熟悉的文件、app、網(wǎng)址保持警惕。