截止12月16日,奇安信CERT已確認(rèn)至少200家重要機構(gòu)受害,美國占比超過60%;

奇安信CERT分析認(rèn)為,執(zhí)行該攻擊行動的是一個數(shù)百人的集團(tuán)化組織,并將其命名為“金鏈熊”;

華爾街日報稱,美國將該網(wǎng)絡(luò)間諜活動確定為最高等級。

美國國家安全事務(wù)助理羅伯特?奧布萊恩當(dāng)?shù)貢r間15日縮短了他的出訪行程,從巴黎緊急返回華盛頓,以協(xié)調(diào)處理“美國政府機構(gòu)遭遇網(wǎng)絡(luò)攻擊”事件。

根據(jù)奇安信CERT對該事件的持續(xù)追蹤分析,截止12月16日,已確認(rèn)受害的重要機構(gòu)至少200家,波及北美、歐洲等全球重要科技發(fā)達(dá)地區(qū)的敏感機構(gòu),其中美國占比超過60%。同時發(fā)現(xiàn),執(zhí)行該行動的可能是一個數(shù)百人的集團(tuán)化組織。

受害機構(gòu)中美國占比超過60%

針對此次攻擊事件,微軟宣布,從北京時間12月17日0點開始,Microsoft Defender 軟件將開始阻止已知的惡意SolarWinds安裝文件。同時,據(jù)外媒 ZDNet 報道,微軟已查封在本次事件中扮演核心角色域名所在的服務(wù)器。

奇安信CERT分析發(fā)現(xiàn),核心域名被指向一個微軟公司擁有的IP地址,根據(jù)攻擊樣本的預(yù)制指令,所有受害者的相關(guān)攻擊活動都被即刻終止。

這顯然是美國對本次APT事件的緊急反應(yīng),據(jù)《華爾街日報》等多家美媒報道,如果將網(wǎng)絡(luò)間諜活動按可能的嚴(yán)重性和對國家安全的影響劃分1-10個等級,此次行動的等級能達(dá)到10級。美國國土安全部的網(wǎng)絡(luò)安全和基礎(chǔ)設(shè)施安全局甚至發(fā)出命令說,目前受到的黑客攻擊有可能會危及政府系統(tǒng)。

奇安信CERT發(fā)現(xiàn),至少有200家以上的機構(gòu)被該APT組織采取了行動,受害者遍及北美、歐洲、亞洲和中東地區(qū)的政府、科技公司和電信公司,覆蓋軍工、能源等多個涉及國家安全的行業(yè)。截至12月16日,美國已有124家機構(gòu)遭受到攻擊,占比62%。

奇安信CERT安全專家rem4x@A-TEAM認(rèn)為,這是一場足以影響全世界大型機構(gòu)的軟件供應(yīng)鏈攻擊。該組織APT攻擊具有極大的戰(zhàn)略意圖,可能是為了長期控制某些重要目標(biāo),或者獲取足以長期活動的憑據(jù)。

執(zhí)行該行動的是數(shù)百人的集團(tuán)組織

奇安信CERT分析發(fā)現(xiàn),這是一個數(shù)百人的集團(tuán)化APT組織。該組織系統(tǒng)龐大、分工明確、紀(jì)律性強、攻擊隱蔽,在執(zhí)行該次任務(wù)中,至少包括三個不同職能的行動組織。

奇安信CERT根據(jù)他們的攻擊手法、樣本分析,勾畫出該APT組織的作戰(zhàn)路線圖:“這次攻擊有三個作戰(zhàn)任務(wù),分別由三個獨立的行動組織來完成。”奇安信CERT安全專家rem4x@A-TEAM表示。

作戰(zhàn)任務(wù)一:入侵供應(yīng)商,大范圍撒網(wǎng)

rem4x@A-TEAM判斷,該APT組織攻陷了世界知名網(wǎng)管軟件廠商SolarWinds。該軟件在全球有超過200,000個組織中使用,客戶包括美國軍方的所有五個分支機構(gòu)、五角大樓、國務(wù)院、司法部、美國國家航空航天局、總統(tǒng)執(zhí)行辦公室和國家安全局。

奇安信CERT此前分析,這次APT攻擊首先是對SolarWinds旗下的Orion網(wǎng)絡(luò)監(jiān)控軟件更新服務(wù)器進(jìn)行黑客入侵,并植入惡意代碼。目前被污染的SolarWinds軟件帶有該公司簽名,這表明SolarWinds公司內(nèi)部很可能已經(jīng)被黑客完全控制。

SolarWinds在聲明中也表示:“根據(jù)監(jiān)測,今年3月和6月發(fā)布的Orion產(chǎn)品可能已經(jīng)被秘密地安裝在大量高度復(fù)雜的、有針對性的目標(biāo)中。”同時,SolarWinds在向美國證券交易委員會提交的文件中還表示:“大約有18,000個客戶下載了木馬化的SolarWinds Orion版本”。

作戰(zhàn)任務(wù)二:實施供應(yīng)鏈攻擊,精準(zhǔn)篩選重點目標(biāo)

奇安信CERT發(fā)現(xiàn),該組織具有極強的紀(jì)律性,對于攻擊時機、攻擊目標(biāo)的選擇,極富耐心,極其謹(jǐn)慎。

奇安信CERT認(rèn)為,完成該目標(biāo)的團(tuán)隊至少需要數(shù)十人。這些人員具有高超的代碼仿冒能力,植入的惡意代碼與SolarWinds產(chǎn)品的代碼風(fēng)格完全一致,完全不同于黑客所寫的代碼風(fēng)格,從而成功繞過SolarWinds公司復(fù)雜的測試、交叉審核、校驗等多個環(huán)節(jié)將惡意代碼植入發(fā)布的軟件版本之中。

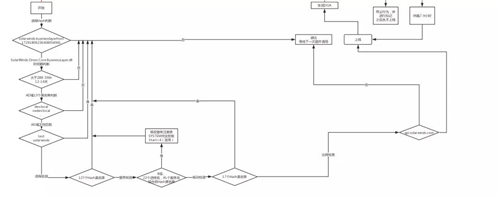

惡意樣本植入后,至少要通過8個步驟進(jìn)行復(fù)雜的校驗、檢查工作才會正式開啟供應(yīng)鏈攻擊,截取部分攻擊流程圖如下:

接下來,該組織會根據(jù)回傳的受害者信息,判斷是否進(jìn)行下一步行動,分為終止、等待、行動三個類別,再按照不同對象,分配不同的行動團(tuán)隊。執(zhí)行該作戰(zhàn)階段的團(tuán)隊至少需要數(shù)十人,他們需要完成基礎(chǔ)設(shè)施維護(hù)、攻擊框架設(shè)計開發(fā)、目標(biāo)甄別篩選等工作。根據(jù)奇安信CERT截止到12月16日分析的數(shù)據(jù)顯示,攻擊者至少將100家目標(biāo)排除出了行動類別。

作戰(zhàn)任務(wù)三:針對特定目標(biāo)的滲透,完成收網(wǎng)

目前,根據(jù)奇安信CERT的統(tǒng)計,已經(jīng)完成作戰(zhàn)任務(wù)二的目標(biāo)機構(gòu),至少有200家。一旦發(fā)起第三階段作戰(zhàn),就意味著他們擁有這200個組織的“上帝之手”……

這200家受害的重點機構(gòu),覆蓋了美國、加拿大、日本、比利時、荷蘭、澳大利亞等,多為發(fā)達(dá)國家。在行業(yè)分布上,包括國防科技、政府、醫(yī)療服務(wù)、教育、金融、食品等關(guān)鍵基礎(chǔ)商業(yè)。

奇安信CERT測算,針對200家重點機構(gòu)進(jìn)行定點滲透,就代表著有200個攻擊小組。保守估計,第三階段的作戰(zhàn)人數(shù)可能為數(shù)百人。

一個細(xì)思極恐的細(xì)節(jié)和一個終極懸念

細(xì)節(jié):新冠疫情大幅提升了攻擊成功率

奇安信CERT發(fā)現(xiàn),此次網(wǎng)絡(luò)攻擊的行為與新冠疫情的爆發(fā)存在重合的時間窗口。SolarWinds官網(wǎng)顯示,在新冠疫情期間,其開啟了遠(yuǎn)程辦公,并宣稱支撐全球客戶進(jìn)行線上辦公。

今年2月、3月后新冠疫情在全球蔓延,加速了全球數(shù)字化進(jìn)程,很多公司和機構(gòu)將業(yè)務(wù)從線下轉(zhuǎn)移到線上。

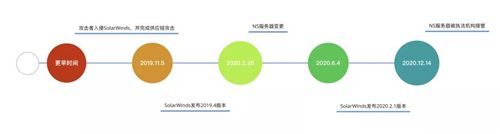

奇安信CERT整理相關(guān)時間軸,攻擊者在2020年2月26日更新了核心控制域名的NS記錄,該記錄被認(rèn)為是本次行動的樞紐,圖示如下:

終極懸念:還有多少個“SolarWinds”?

SolarWinds表示,早在今年3月,該公司客戶就在不知情的情況下安裝了惡意軟件,該惡意軟件是植入到一款名為Orion的軟件產(chǎn)品發(fā)布的看似無害的例行更新中。而就是這款Orion的軟件產(chǎn)品,成了此次APT攻擊的傳送帶。

“還有多少未被發(fā)現(xiàn)的‘SolarWinds’,誰會是下一個被發(fā)現(xiàn)的‘SolarWinds’?隱藏在冰山下的APT攻擊,規(guī)模究竟有多大,輻射范圍有多廣?”這一切問題,尚無法知曉。“唯一確定的是,APT攻擊安全威脅,比我們想象要嚴(yán)重的多。我們看到的遠(yuǎn)遠(yuǎn)少于所有的可能性。”rem4x@A-TEAM表示。