就在幾天前,一些互聯(lián)網(wǎng)公司監(jiān)測到 VMware 官方發(fā)布安全公告,披露了包括 CVE-2021-21972、CVE-2021-21973 和 CVE-2021-21974 在內(nèi)的高危漏洞。攻擊者可以通過發(fā)送精心構(gòu)造的惡意數(shù)據(jù)包造成遠程執(zhí)行代碼,獲取接管服務(wù)器權(quán)限,存在極大的安全隱患。

公告中披露的最顯著的漏洞是 CVE-2021-21972,vCenter Server 中的一個關(guān)鍵遠程代碼執(zhí)行(RCE)缺陷。

2 月 24 日,國家信息安全漏洞共享平臺(CNVD)收錄了 VMware vCenter Server 遠程代碼執(zhí)行漏洞(CNVD-2021-12322,對應(yīng) CVE-2021-21972)、VMware ESXi OpenSLP 堆溢出漏洞(CNVD-2021-12321,對應(yīng) CVE-2021-21974)。

VMware 高危漏洞

黑客們正在大規(guī)模的掃描互聯(lián)網(wǎng),尋找 VMware 服務(wù)器的代碼執(zhí)行漏洞,該漏洞的嚴(yán)重等級為 9.8(滿分 10)。

在 VMware 官方發(fā)布安全通告中,披露了 vSphere Client、ESXi 的兩個高危漏洞。

CVE-2021-21972:vSphere Client(HTML5)在 vCenter Server 插件 vRealize Operations 中包含一個遠程執(zhí)行代碼漏洞,CVSSv3 評分 9.8。受影響的 vRealize Operations 插件為默認(rèn)安裝。

CVE-2021-21974:ESXi 中使用的 OpenSLP 存在堆溢出漏洞,CVSSv3 評分 8.8。與 ESXi 處于同一網(wǎng)段中且可以訪問 427 端口的攻擊者可觸發(fā) OpenSLP 服務(wù)中的堆溢出問題,從而導(dǎo)致遠程執(zhí)行代碼。

其中 CVE-2021-21974 是 VMware vCenter server 中的一個遠程代碼執(zhí)行漏洞,該漏洞是一個 Windows 或 Linux 應(yīng)用程序,管理員使用它來啟用和管理大型網(wǎng)絡(luò)的虛擬化。在 VMware 發(fā)布補丁的一天之內(nèi),至少有六個不同的源出現(xiàn)了概念驗證漏洞。該漏洞的嚴(yán)重程度,再加上 Windows 和 Linux 機器都有可用的可利用漏洞,使得黑客們爭先恐后地積極尋找易受攻擊的服務(wù)器。

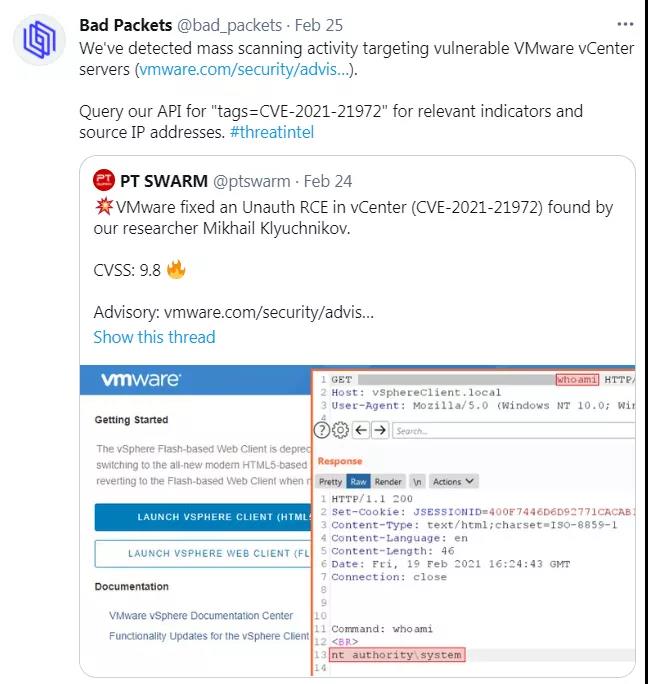

一天之內(nèi)檢測到 CVE-2021-21972 的質(zhì)量掃描活動2 月 24 日,即 VMware 發(fā)布其通告的第二天,Bad Packets 首席研究官 Troy Mursch 發(fā)推文說,已檢測到大規(guī)模掃描活動,正在搜索易受攻擊的 vCenter Server。

Mursch 說,BinaryEdge 搜索引擎發(fā)現(xiàn)了近 15000 個暴露在 Internet 上的 vCenter server,而 Shodan 搜索發(fā)現(xiàn)了大約 6700 個。大規(guī)模掃描的目的是識別尚未安裝該補丁的服務(wù)器,VMware 已于周二發(fā)布了該補丁。

漏洞導(dǎo)致不受限制的遠程代碼執(zhí)行權(quán)限

網(wǎng)絡(luò)安全公司 Tenable 發(fā)文表示道,CVE-2021-21972 允許黑客在沒有授權(quán)的情況下將文件上傳到易受攻擊的 vCenter server 上,這些服務(wù)器可以通過 443 端口公開訪問。成功利用漏洞將導(dǎo)致黑客在底層操作系統(tǒng)中獲得不受限制的遠程代碼執(zhí)行權(quán)限。該漏洞源于默認(rèn)安裝的 vRealize 操作插件中缺少身份驗證。

在通用漏洞評分系統(tǒng)(CVSS)3.0 版上,該漏洞的嚴(yán)重性得分為 9.8 分(滿分為 10.0 分)。來自 Positive Technologies 公司的 Mikhail Klyuchnikov 發(fā)現(xiàn)了該漏洞,并私下向 VMware 報告了該漏洞,他將 CVE-2021-21972 與 CVE-2019-19781 的風(fēng)險進行了比較,而 CVE-2019-19781 是 Citrix 應(yīng)用程序交付控制器中的一個關(guān)鍵漏洞。

去年年初,研究人員在 Citrix ADC 和 Citrix 網(wǎng)關(guān)設(shè)備中發(fā)現(xiàn)一個嚴(yán)重漏洞——CVE-2019-19781。未授權(quán)的攻擊者可以利用該漏洞來入侵設(shè)備。雖然沒有公布漏洞相關(guān)的細(xì)節(jié),但 Citrix 發(fā)布的公告中仍然給出了該漏洞類型的一些線索。

CVE-2019-19781 漏洞存在于路徑 / vpns / 中,因此這可能是一個目錄遍歷漏洞。

在早些時候,Klyuchnikov 在文章《VMware fixes dangerous vulnerabilities that threaten many large companies》中寫道:

我們認(rèn)為,vCenter Server 中的 RCE 漏洞所造成的威脅不亞于 Citrix 中漏洞(CVE-2019-19781)。該錯誤允許未經(jīng)授權(quán)的用戶發(fā)送專門的 crafted 請求,此請求稍后將使他們有機會在服務(wù)器上執(zhí)行任意命令。在獲得這樣的機會后,攻擊者可以發(fā)起攻擊,成功地通過公司網(wǎng)絡(luò)進行移動,并獲得對存儲在被攻擊系統(tǒng)中的數(shù)據(jù)(如有關(guān)虛擬機和系統(tǒng)用戶的信息)的訪問權(quán)限。如果可以從 Internet 訪問易受攻擊的軟件,這將允許外部攻擊者穿透公司的外部邊界,并訪問敏感數(shù)據(jù)。我想再次指出,這個漏洞是危險的,因為它可以被任何未經(jīng)授權(quán)的用戶使用。

漏洞修復(fù)

CVE-2021-21972 會影響 6.5、6.7 和 7.01 版本的 vCenter Server 。用戶在使用其中一個版本時應(yīng)盡快更新到安全版本:

vCenter Server 7.0 版本升級到 7.0.U1c;

vCenter Server 6.7 版本升級到 6.7.U3l;

vCenter Server 6.5 版本升級到 6.5 U3n。

那些不能立即安裝補丁的用戶應(yīng)該采用《VMware vCenter Server Workaround Instructions for CVE-2021-21972 and CVE-2021-21973 (82374)》給出的變通辦法,其中包括更改兼容性列表文件并將 vRealize 插件設(shè)置為不兼容。將 vCenter Server 直接暴露給 Internet 的管理員應(yīng)強烈考慮遏制這種做法,或者至少使用 VPN。