風(fēng)險(xiǎn)通告

近日,奇安信CERT監(jiān)測到XStream官方發(fā)布漏洞公告,公開了多個(gè)高危漏洞的詳細(xì)信息。這些漏洞可允許未授權(quán)攻擊者進(jìn)行遠(yuǎn)程代碼執(zhí)行、拒絕服務(wù)、文件刪除以及服務(wù)端請(qǐng)求偽造攻擊。鑒于這些漏洞影響較大且POC已公開,建議客戶盡快自查修復(fù)。

當(dāng)前漏洞狀態(tài)

漏洞描述

近日,奇安信CERT監(jiān)測到XStream官方發(fā)布漏洞公告,公開了多個(gè)高危漏洞的詳細(xì)信息。這些漏洞可允許未授權(quán)攻擊者進(jìn)行遠(yuǎn)程代碼執(zhí)行、拒絕服務(wù)、文件刪除以及服務(wù)端請(qǐng)求偽造攻擊。鑒于這些漏洞影響較大且POC已公開,建議客戶盡快自查修復(fù)。

XStream 遠(yuǎn)程代碼執(zhí)行漏洞:

XStream 存在遠(yuǎn)程代碼執(zhí)行漏洞,本次共公開5個(gè)(CVE-2021-21344 、CVE-2021-21346 、CVE-2021-21347 、CVE-2021-21350 、CVE-2021-21351)。XStream 在解組時(shí),處理的流包含類型信息,其基于這些類型信息創(chuàng)建新的實(shí)例。攻擊者可以操縱處理后的輸入流并替換或注入對(duì)象,從而導(dǎo)致從遠(yuǎn)程服務(wù)器加載的任意代碼的執(zhí)行。

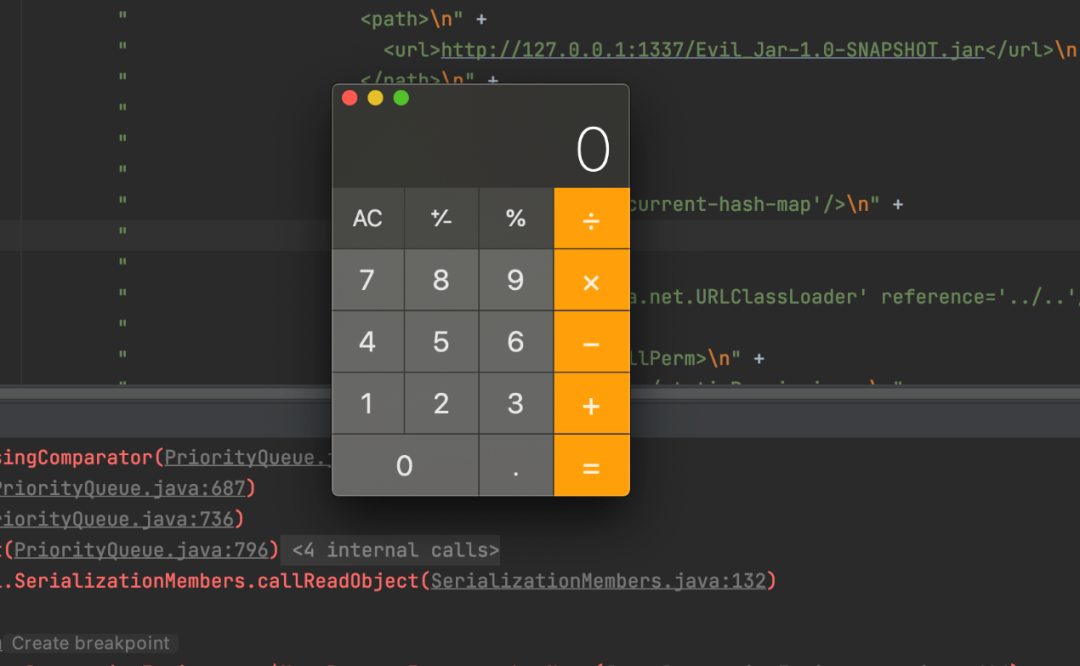

以下為CVE-2021-21347的復(fù)現(xiàn)截圖:

XStream 遠(yuǎn)程命令執(zhí)行漏洞:

XStream 在解組時(shí),處理的流包含類型信息,其基于這些類型信息創(chuàng)建新的實(shí)例。攻擊者可以操縱處理后的輸入流并替換或注入對(duì)象,從而導(dǎo)致服務(wù)器上執(zhí)行本地命令。

XStream 拒絕服務(wù)漏洞:

XStream 在解組時(shí),處理的流包含類型信息,其基于這些類型信息創(chuàng)建新的實(shí)例。攻擊者可以操縱處理后的輸入流,并替換或注入操縱后的ByteArrayInputStream(或派生類),這可能導(dǎo)致無限循環(huán),從而導(dǎo)致拒絕服務(wù)。

XStream 正則表達(dá)式拒絕服務(wù)漏洞:

XStream 在解組時(shí),處理的流包含類型信息,其基于這些類型信息創(chuàng)建新的實(shí)例。攻擊者可以操縱處理后的輸入流并替換或注入對(duì)象,從而導(dǎo)致對(duì)惡意正則表達(dá)式的執(zhí)行,從而導(dǎo)致拒絕服務(wù)。

XStream 服務(wù)端請(qǐng)求偽造漏洞:

XStream 存在服務(wù)端請(qǐng)求偽造漏洞(CVE-2021-21342、CVE-2021-21349)。XStream 在解組時(shí),處理的流包含類型信息,其基于這些類型信息創(chuàng)建新的實(shí)例。攻擊者可以操縱處理后的輸入流并替換或注入對(duì)象,從而導(dǎo)致服務(wù)器端進(jìn)行偽造請(qǐng)求。

XStream 任意文件刪除漏洞:

XStream 在解組時(shí),處理的流包含類型信息,其基于這些類型信息創(chuàng)建新的實(shí)例。攻擊者可以操縱處理后的輸入流并替換或注入對(duì)象,從而刪除本地主機(jī)上的文件。

風(fēng)險(xiǎn)等級(jí)

奇安信 CERT風(fēng)險(xiǎn)評(píng)級(jí)為:高危

風(fēng)險(xiǎn)等級(jí):藍(lán)色(一般事件)

影響范圍

使用了默認(rèn)配置的以下版本的XStream受這些漏洞影響:

XStream version <= 1.4.15

遵循以下鏈接設(shè)置了XStream安全框架,且設(shè)置了最小化的白名單的用戶不受影響:

https://x-stream.github.io/security.html#framework

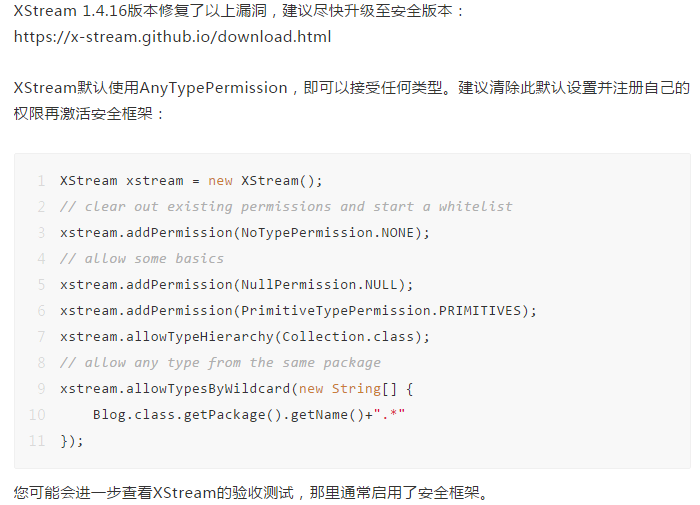

處置建議