美國(guó)國(guó)防信息系統(tǒng)局(DISA)最近發(fā)布了初始零信任參考架構(gòu),信息量非常大,具體結(jié)構(gòu)可參看柯老師發(fā)文《DISA發(fā)布國(guó)防部零信任參考架構(gòu)》。本文針對(duì)Department of Defense(DOD) Zero Trust Reference Architecture中的三幅圖進(jìn)行了漢化,以便讀者清晰了解其中的成熟度模型、零信任支柱,高級(jí)別運(yùn)行概念,認(rèn)識(shí)零信任這一理念帶來的安全觀念轉(zhuǎn)變,不足之處請(qǐng)多多指教。

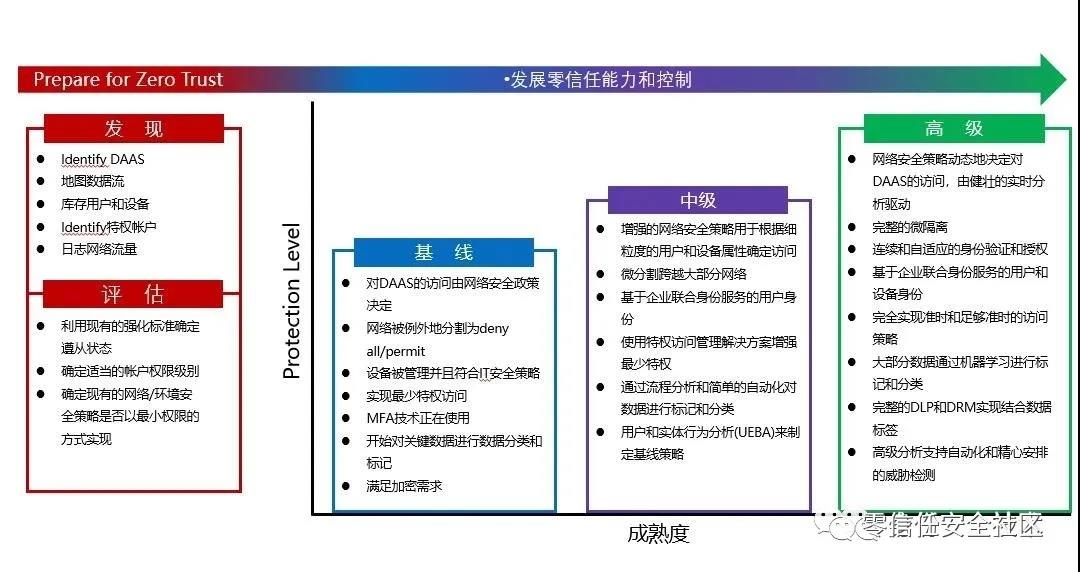

成熟度模型

零信任(ZT)是一個(gè)術(shù)語,指的是一套不斷發(fā)展的網(wǎng)絡(luò)安全范式,它將防御從靜態(tài)的網(wǎng)絡(luò)-基于邊界關(guān)注用戶、資產(chǎn)和資源。零信任體系結(jié)構(gòu)(ZTA)采用零信任原則規(guī)劃工業(yè)和企業(yè)基礎(chǔ)設(shè)施和工作流程。零信任假設(shè)沒有完全基于資產(chǎn)或用戶帳戶的物理或網(wǎng)絡(luò)位置(即局域網(wǎng)相對(duì)于或基于資產(chǎn)所有權(quán)(企業(yè)或個(gè)人擁有)。身份驗(yàn)證和授權(quán)是在建立到企業(yè)資源的會(huì)話之前執(zhí)行的離散功能。

零信任是對(duì)企業(yè)網(wǎng)絡(luò)趨勢(shì)的一種響應(yīng),包括遠(yuǎn)程用戶、自帶設(shè)備(BYOD)和不位于企業(yè)擁有的網(wǎng)絡(luò)邊界內(nèi)的基于云的資產(chǎn)。零信任關(guān)注保護(hù)資源(資產(chǎn)、服務(wù)、工作流、網(wǎng)絡(luò)帳戶等),而不是網(wǎng)段,因?yàn)榫W(wǎng)絡(luò)位置不再被視為資源安全態(tài)勢(shì)的主要組成部分。本文檔包含了零信任體系結(jié)構(gòu)(ZTA)的抽象定義,并給出了零信任可以改善企業(yè)整體信息技術(shù)安全態(tài)勢(shì)的一般部署模型和用例。

全面實(shí)施零信任的方法從前期發(fā)現(xiàn)和評(píng)估任務(wù)開始。最初的發(fā)現(xiàn)過程將識(shí)別體系結(jié)構(gòu)中有關(guān)訪問和授權(quán)活動(dòng)的數(shù)據(jù)。需要發(fā)現(xiàn)工作負(fù)載、網(wǎng)絡(luò)、設(shè)備和用戶之間的關(guān)系。

最終狀態(tài)ZTA要求安全策略的實(shí)現(xiàn)與特定的授權(quán)屬性和用戶和實(shí)體的信任級(jí)別相關(guān)聯(lián)。環(huán)境的先決條件評(píng)估將確定合規(guī)狀態(tài)、特權(quán)帳戶級(jí)別,并驗(yàn)證現(xiàn)有安全控制的實(shí)現(xiàn)。

在設(shè)計(jì)零信任體系結(jié)構(gòu)之前,必須實(shí)現(xiàn)符合現(xiàn)有IT安全策略和標(biāo)準(zhǔn)的基線保護(hù)級(jí)別。零信任設(shè)計(jì)的成熟方面可能不會(huì)影響到所有的功能和控制,其成熟度模型見圖1。

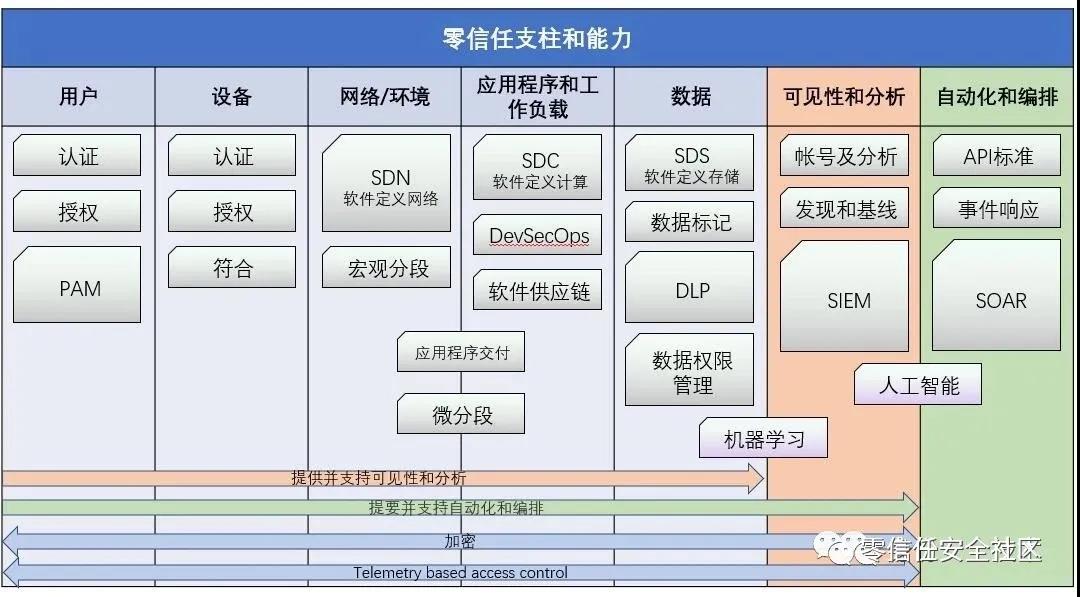

零信任支柱

零信任支柱有助于對(duì)可以在環(huán)境中執(zhí)行零信任功能的功能和技術(shù)進(jìn)行分類。DOD零信任架構(gòu)的七個(gè)支柱,見圖2:

用戶

保護(hù),限制和強(qiáng)制個(gè)人,非個(gè)人和聯(lián)盟實(shí)體訪問DAAS包括ICAM功能的使用,例如多因素身份驗(yàn)證(MFA)和連續(xù)多因素身份驗(yàn)證(CMFA)。組織需要具有連續(xù)驗(yàn)證,授權(quán)和監(jiān)視活動(dòng)模式的能力,以控制用戶的訪問和特權(quán),同時(shí)保護(hù)和保護(hù)所有交互。RBAC和ABAC將適用于此支柱內(nèi)的策略,以授權(quán)用戶訪問應(yīng)用程序和數(shù)據(jù)。

注:DAAS在其文中的含義為數(shù)據(jù)(Data),應(yīng)用程序(Applications),資產(chǎn)(Assets),服務(wù)(Services)設(shè)備

具有識(shí)別、認(rèn)證、授權(quán)、庫(kù)存、隔離、安全、補(bǔ)救和控制所有的能力設(shè)備在零信任方法中是必不可少的。企業(yè)設(shè)備的實(shí)時(shí)認(rèn)證和打補(bǔ)丁至關(guān)重要的功能。一些解決方案,如移動(dòng)設(shè)備管理器或遵守連接程序提供數(shù)據(jù)這對(duì)于設(shè)備置信度評(píng)估很有用。對(duì)每一個(gè)訪問都應(yīng)進(jìn)行其他評(píng)估請(qǐng)求(例如:檢查危急狀態(tài)、異常檢測(cè)、軟件版本、保護(hù)狀態(tài)、加密支持,等等)。

網(wǎng)絡(luò)/環(huán)境

通過粒度訪問和策略限制(邏輯上和物理上)進(jìn)行分段,隔離和控制(內(nèi)部和外部)網(wǎng)絡(luò)/環(huán)境。隨著外圍通過宏分段變得越來越細(xì),微分段為DAAS提供了更好的保護(hù)和控制。

a)控制特權(quán)訪問,

b)管理內(nèi)部和外部數(shù)據(jù)流,以及

c)防止橫向移動(dòng)

這一點(diǎn)至關(guān)重要。

應(yīng)用程序和工作負(fù)載

應(yīng)用程序和工作負(fù)載包括本地系統(tǒng)或服務(wù)上的任務(wù),以及在云環(huán)境中運(yùn)行的應(yīng)用程序或服務(wù)。零信任工作負(fù)載涵蓋了從應(yīng)用程序?qū)拥焦芾沓绦虻恼麄€(gè)應(yīng)用程序堆棧。保護(hù)和正確管理應(yīng)用程序?qū)右约坝?jì)算容器和虛擬機(jī)是采用零信任的關(guān)鍵。諸如代理技術(shù)之類的應(yīng)用程序交付方法使附加保護(hù)能夠包括零信任決策和執(zhí)行點(diǎn)。開發(fā)的源代碼和通用庫(kù)通過DevSecOps開發(fā)實(shí)踐進(jìn)行審查,以確保應(yīng)用程序從一開始就受到保護(hù)。

數(shù)據(jù)

零信任可保護(hù)關(guān)鍵數(shù)據(jù),資產(chǎn),應(yīng)用程序和服務(wù)。清楚了解組織的DAAS對(duì)于成功實(shí)施零信任架構(gòu)至關(guān)重要。組織需要按照任務(wù)的關(guān)鍵程度對(duì)DAAS進(jìn)行分類,并使用此信息來制定全面的數(shù)據(jù)管理策略,并將其作為總體“零信任”方法的一部分。這可以通過對(duì)數(shù)據(jù)進(jìn)行分類,開發(fā)模式以及對(duì)靜態(tài)和傳輸中的數(shù)據(jù)進(jìn)行加密來實(shí)現(xiàn)。DRM,DLP,軟件定義的存儲(chǔ)和粒度數(shù)據(jù)標(biāo)記之類的解決方案與保護(hù)關(guān)鍵數(shù)據(jù)有關(guān)。

可見性和分析

重要的,上下文細(xì)節(jié)提供了對(duì)性能,行為和其他零信任支柱的活動(dòng)基線。這種可見性改進(jìn)了異常行為的檢測(cè),并提供了對(duì)安全策略和實(shí)時(shí)訪問決策進(jìn)行動(dòng)態(tài)更改的能力。此外,其他監(jiān)視諸如傳感器數(shù)據(jù)和遙測(cè)技術(shù)等系統(tǒng)將被使用,這將有助于了解正在發(fā)生的事情與環(huán)境一起,將有助于觸發(fā)警報(bào),用于響應(yīng)。零信任企業(yè)將會(huì)捕獲并檢查流量,超越網(wǎng)絡(luò)遙測(cè)和進(jìn)入數(shù)據(jù)包本身,以準(zhǔn)確地發(fā)現(xiàn)流量網(wǎng)絡(luò)和觀察當(dāng)前的威脅,并更智能地定向防御。

自動(dòng)化和編排

自動(dòng)化手動(dòng)安全流程,以在整個(gè)企業(yè)范圍內(nèi)快速,大規(guī)模地采取基于策略的行動(dòng)。SOAR提高了安全性并減少了響應(yīng)時(shí)間。安全編排集成了安全信息和事件管理(SIEM)和其他自動(dòng)化安全工具,并有助于管理不同的安全系統(tǒng)。自動(dòng)化安全響應(yīng)需要零信任企業(yè)中所有環(huán)境中定義的流程和一致的安全策略實(shí)施,才能提供主動(dòng)的命令和控制。

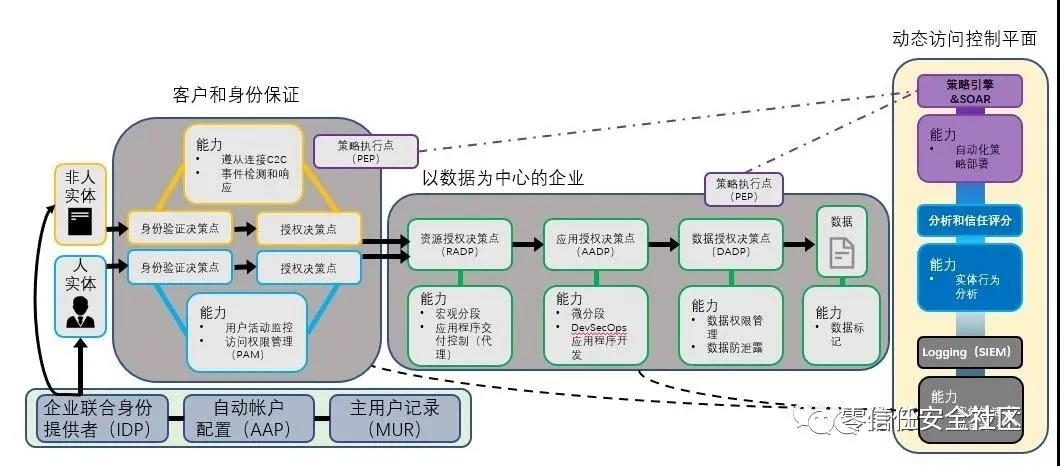

零信任高級(jí)運(yùn)行概念

零信任高級(jí)運(yùn)行概念提供了有關(guān)如何在體系結(jié)構(gòu)內(nèi)實(shí)施安全措施的操作視圖。見圖3圖片

獨(dú)立跟蹤非人實(shí)體(NPE)身份和用戶身份,從而允許跨執(zhí)行點(diǎn)驗(yàn)證可信度級(jí)別的單獨(dú)路徑。認(rèn)證和授權(quán)活動(dòng)將在整個(gè)企業(yè)中眾多但集中的地方進(jìn)行,包括客戶端,代理,應(yīng)用程序和數(shù)據(jù)。在每個(gè)執(zhí)行點(diǎn),將日志發(fā)送到SIEM,并執(zhí)行分析以建立可信度。設(shè)備和用戶的可信度是獨(dú)立開發(fā)的,然后在適用于策略實(shí)施的情況下進(jìn)行匯總。如果非人實(shí)體或用戶的可信度得分高于測(cè)得的閾值,則將授權(quán)他們查看請(qǐng)求的數(shù)據(jù)。DLP在此過程中對(duì)數(shù)據(jù)進(jìn)行保護(hù),DLP還向SIEM提供數(shù)據(jù),以確保數(shù)據(jù)得到正確使用。

圖3中描述的決策點(diǎn),組件下面標(biāo)識(shí)的功能代表了最終狀態(tài)的“零信任”實(shí)施。控制對(duì)資源的訪問基于用戶和設(shè)備的風(fēng)險(xiǎn),零信任的基本要求是可能的,而無需實(shí)施所有已確定的功能就可以實(shí)現(xiàn)。具體內(nèi)容如下:

No.1 企業(yè)身份、憑證和訪問管理(ICAM)

包括身份提供者(IDP),自動(dòng)帳戶設(shè)置(AAP)和主用戶記錄(MUR),用于識(shí)別和管理角色,訪問特權(quán)以及所處的環(huán)境用戶被授予或拒絕特權(quán)。

1. 身份提供者(IDP)

一種執(zhí)行直接認(rèn)證的系統(tǒng),可以選擇代表一個(gè)或多個(gè)信息系統(tǒng)提供授權(quán)數(shù)據(jù)。該系統(tǒng)還提供對(duì)NPE的身份驗(yàn)證。

2. 自動(dòng)帳戶設(shè)置(AAP)

提供身份治理服務(wù),如用戶授權(quán)管理、業(yè)務(wù)角色審計(jì)和執(zhí)行,以及基于在企業(yè)以人為中心的活動(dòng)(如入職和離職、持續(xù)審查、人才管理和準(zhǔn)備就緒培訓(xùn))中產(chǎn)生的身份數(shù)據(jù)提供和取消賬戶。

3. 主用戶記錄(MUR)

使企業(yè)范圍內(nèi)的知識(shí)、審計(jì)和數(shù)據(jù)匯總報(bào)告誰有權(quán)訪問什么系統(tǒng)或應(yīng)用程序。MUR還將為識(shí)別內(nèi)部和外部威脅提供支持。

No.2 客戶和身份保證(Client and Identity Assurance)1. 身份驗(yàn)證決策點(diǎn)

在嘗試訪問應(yīng)用程序和數(shù)據(jù)時(shí),它會(huì)評(píng)估用戶,NPE和/或設(shè)備的身份。還可以評(píng)估設(shè)備是否被管理。ICAM參考設(shè)計(jì)中提供了非用戶NPE和用戶輔助NPE的其他用例。

2. 授權(quán)決策點(diǎn)

為請(qǐng)求此類訪問決策的實(shí)體作出授權(quán)決策的系統(tǒng)實(shí)體。它檢查訪問資源的請(qǐng)求,并將其與適用于所有訪問該資源請(qǐng)求的策略進(jìn)行比較,以確定是否應(yīng)授予發(fā)出考慮中請(qǐng)求的請(qǐng)求者特定的訪問權(quán)。客戶機(jī)和設(shè)備授權(quán)是有條件訪問資源、應(yīng)用程序以及最終訪問數(shù)據(jù)的第一階段。

3. 能力

a) Comply-to-Connect (C2C): 在設(shè)備能夠連接到內(nèi)部網(wǎng)絡(luò)并不斷更新其狀態(tài)之前,強(qiáng)制補(bǔ)丁和加固配置被應(yīng)用到設(shè)備上。

b) Privileged Access Management(PAM):

指幫助保護(hù)、控制、管理和監(jiān)視對(duì)關(guān)鍵資產(chǎn)的特權(quán)訪問的一類解決方案。這包括對(duì)系統(tǒng)、應(yīng)用程序和服務(wù)的管理訪問。

No.3 以數(shù)據(jù)為中心的企業(yè)(Data-Centric Enterprise)1. 資源授權(quán)決策點(diǎn)(RADP)

這是一個(gè)中間決策點(diǎn),它將評(píng)估合并后的NPE和用戶,以授權(quán)訪問請(qǐng)求。與前面的決策點(diǎn)一樣,這將利用信任度和已定義的策略來確定是否允許訪問。能力如下:

宏觀分段

將網(wǎng)絡(luò)劃分為具有不同屬性的更小的受控段的概念可以通過應(yīng)用額外的硬件或vlan來實(shí)現(xiàn)。

應(yīng)用程序交付控制(代理)

應(yīng)用程序交付控制器是一種設(shè)備通常位于防火墻和一個(gè)或多個(gè)應(yīng)用服務(wù)器之間的數(shù)據(jù)中心(一個(gè)被稱為DMZ的區(qū)域)。應(yīng)用程序交付控制器主要執(zhí)行應(yīng)用程序加速和處理服務(wù)器之間的企業(yè)級(jí)負(fù)載平衡。前幾代應(yīng)用程序交付控制器可以處理各種任務(wù),包括但不限于內(nèi)容緩存、SSL卸載和加速服務(wù)、數(shù)據(jù)壓縮以及一些入侵防御服務(wù)。

2. 應(yīng)用程序授權(quán)決策點(diǎn)(AADP)

這是一個(gè)中間決策點(diǎn),它將評(píng)估組合的NPE和用戶以授權(quán)訪問請(qǐng)求。像以前的決策點(diǎn)一樣,這將利用信任度和定義的策略來確定是否需要訪問。能入如下:

微分段

這是創(chuàng)建邏輯網(wǎng)絡(luò)區(qū)域以隔離段的實(shí)踐。通過啟用細(xì)粒度訪問控制,用戶、應(yīng)用程序、工作負(fù)載和設(shè)備根據(jù)邏輯屬性進(jìn)行分段,可以保護(hù)這些分段。這也提供了與傳統(tǒng)的外圍安全相比的優(yōu)勢(shì),因?yàn)檩^小的段呈現(xiàn)出較少的攻擊面(對(duì)于惡意的角色)。在零信任架構(gòu)中,安全設(shè)置可以應(yīng)用于不同類型的流量,創(chuàng)建將工作負(fù)載之間的網(wǎng)絡(luò)和應(yīng)用程序流限制為顯式允許的流的策略。分段網(wǎng)關(guān)和API訪問決策點(diǎn)可以將每個(gè)身份的訪問限制為顯式允許的API調(diào)用,允許粒度細(xì)化到“動(dòng)詞”級(jí)別。

DevSecOps應(yīng)用程序開發(fā)

DevSecOps是一套軟件開發(fā)實(shí)踐,結(jié)合了軟件開發(fā)(Dev),安全性(Sec)和信息技術(shù)操作(Ops)來確保結(jié)果的安全性并縮短開發(fā)生命周期。軟件功能,修補(bǔ)程序和修補(bǔ)程序的出現(xiàn)頻率更高且自動(dòng)化程度更高。

3. 數(shù)據(jù)授權(quán)決策點(diǎn)(DADP)

數(shù)據(jù)所有者使用數(shù)據(jù)參考體系結(jié)構(gòu)通過編排器或DLP/DRP服務(wù)器對(duì)數(shù)據(jù)應(yīng)用標(biāo)簽。能力如下:

Data Rights Management

(數(shù)據(jù)權(quán)限管理)

一組訪問控制技術(shù),防止未經(jīng)授權(quán)的訪問,修改和重新分配數(shù)據(jù)。強(qiáng)制由加密數(shù)據(jù)組成,其密鑰與數(shù)據(jù)所有者定義的策略綁定。加密密鑰將綁定到數(shù)據(jù)的安全策略,以執(zhí)行最低權(quán)限授權(quán)。

DLP

4. 數(shù)據(jù)

該流程的最后一步是訪問數(shù)據(jù)和應(yīng)用程序。數(shù)據(jù)標(biāo)記將用于確保所有數(shù)據(jù)的適當(dāng)分類級(jí)別,以幫助防止泄漏。

數(shù)據(jù)標(biāo)記

數(shù)據(jù)標(biāo)記對(duì)于政策制定至關(guān)重要,因?yàn)檫@些屬性將被對(duì)齊以確定有條件的訪問。隨著企業(yè)數(shù)據(jù)的規(guī)模和廣度,自動(dòng)化以及機(jī)器學(xué)習(xí)和人工智能將需要作為輔助標(biāo)記過程的相關(guān)能力逐步引入。

No.4 動(dòng)態(tài)訪問控制平面(Dynamic Access Control Plane)1. SOAR

這些術(shù)語用于定義處理威脅管理、事件響應(yīng)、策略實(shí)施和安全策略自動(dòng)化的技術(shù)。零信任架構(gòu)將需要?jiǎng)討B(tài)的策略實(shí)施和自動(dòng)化。SOAR將與分析和政策引擎協(xié)同工作,以開發(fā)信任水平,并自動(dòng)將政策交付到實(shí)施點(diǎn)。能力如下:

自動(dòng)化策略部署

策略將由 Engine/

Orchestrator基于分析自動(dòng)部署,并在實(shí)施點(diǎn)實(shí)現(xiàn)。

EDR

這是一個(gè)分析工具,提供對(duì)端點(diǎn)上惡意事件的實(shí)時(shí)監(jiān)視和檢測(cè)。EDR允許您在詳細(xì)的時(shí)間線中可視化威脅,而即時(shí)警報(bào)使您知道如果攻擊發(fā)生。

用戶活動(dòng)監(jiān)視(UAM)

UAM可以監(jiān)視所有類型的用戶活動(dòng),包括所有系統(tǒng)、數(shù)據(jù)、應(yīng)用程序和用戶所采取的網(wǎng)絡(luò)行為,例如他們的網(wǎng)頁(yè)瀏覽活動(dòng),無論用戶是訪問未經(jīng)授權(quán)的或敏感的文件。

2. 分析和信任度評(píng)分

這些技術(shù)對(duì)實(shí)體、屬性和配置進(jìn)行持續(xù)評(píng)估,以適應(yīng)部署的安全策略并對(duì)其進(jìn)行風(fēng)險(xiǎn)優(yōu)化。在授權(quán)活動(dòng)中利用信任分?jǐn)?shù)。

實(shí)體行為分析

分析來自SIEM的數(shù)據(jù)以確定訪問級(jí)別。

數(shù)據(jù)丟失防護(hù)

檢測(cè)潛在的數(shù)據(jù)泄露/數(shù)據(jù)過濾傳輸并通過監(jiān)控防止它們。

3. 利用安全信息和事件管理進(jìn)行日志記錄

活動(dòng)數(shù)據(jù)被匯總并存儲(chǔ)在SIEM中,SIEM同時(shí)提供了安全信息管理(SIM)和安全事件管理(SEM)功能。能力如下:

實(shí)體活動(dòng)審核

零信任體系結(jié)構(gòu)將要求記錄所有活動(dòng),以確保進(jìn)行適當(dāng)?shù)姆治龊托湃味仍u(píng)分。每個(gè)執(zhí)行點(diǎn)以及用戶和實(shí)體的行為分析將為制定訪問決策提供操作環(huán)境。