CISA稱,正如最近的事件所表明的,針對(duì)關(guān)鍵基礎(chǔ)設(shè)施的網(wǎng)絡(luò)攻擊可能會(huì)對(duì)政府和私營部門的關(guān)鍵職能產(chǎn)生重大影響。所有組織,特別是支持指定關(guān)鍵基礎(chǔ)設(shè)施或國家關(guān)鍵功能(NCF)的組織,應(yīng)實(shí)施有效的網(wǎng)絡(luò)安全計(jì)劃,以防范網(wǎng)絡(luò)威脅并管理網(wǎng)絡(luò)風(fēng)險(xiǎn),其方式應(yīng)與這些關(guān)鍵基礎(chǔ)設(shè)施或國家關(guān)鍵功能(NCF)對(duì)國家安全、國家經(jīng)濟(jì)安全和/或國家公共衛(wèi)生安全?的重要性相稱。

CISA正在開發(fā)這樣一個(gè)異常危險(xiǎn)的“不良實(shí)踐”目錄,特別是在支持關(guān)鍵基礎(chǔ)設(shè)施或NCF的組織中。在支持關(guān)鍵基礎(chǔ)設(shè)施或NCF的組織中,這些“不良實(shí)踐”的存在是非常危險(xiǎn)的,并增加了關(guān)鍵基礎(chǔ)設(shè)施的風(fēng)險(xiǎn),而國家安全、經(jīng)濟(jì)穩(wěn)定以及公眾的生命、健康和安全都依賴于這些基礎(chǔ)設(shè)施。目錄中的條目將在添加時(shí)逐一列出。

實(shí)際上,每個(gè)行業(yè)都有一套實(shí)踐者認(rèn)為的“最佳實(shí)踐”。網(wǎng)絡(luò)安全也不例外,有一系列令人眼花繚亂的標(biāo)準(zhǔn)、指導(dǎo)和經(jīng)驗(yàn)教訓(xùn)。但美國國土安全部國內(nèi)網(wǎng)絡(luò)防御的主要機(jī)構(gòu)——CISA發(fā)布了“不良實(shí)踐”的第一個(gè)版本。這個(gè)簡單的清單并不完整,而且只是一個(gè)起點(diǎn),還有更多的后續(xù)工作。

這些“不良實(shí)踐”的目的是——盡管不限于——教育關(guān)鍵的基礎(chǔ)設(shè)施所有者和運(yùn)營商。當(dāng)然,這包括國防工業(yè)基地和許多支持其供應(yīng)鏈的企業(yè)——從通信設(shè)備和高科技能力到軍用硬件(如坦克、飛機(jī)和艦船)的電氣和機(jī)械部件。

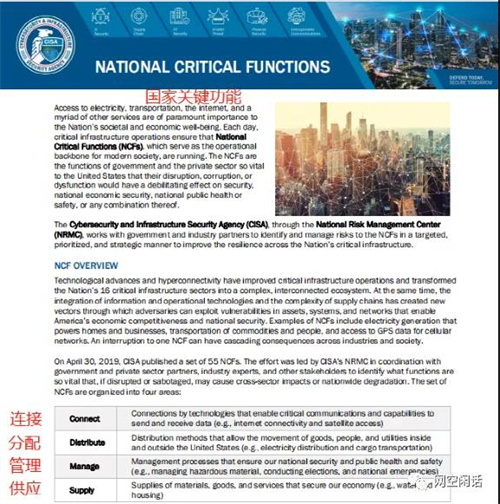

這些實(shí)體通常履行國家的關(guān)鍵職能。全國非政府組織圍繞四個(gè)領(lǐng)域組織- -連接、分配、管理和供應(yīng)- -這四個(gè)領(lǐng)域被認(rèn)為對(duì)軍事、政府和更廣泛的國民經(jīng)濟(jì)的持續(xù)運(yùn)轉(zhuǎn)至關(guān)重要。

政府認(rèn)為,任何攻擊、降級(jí)或破壞國家關(guān)鍵功能(NCF)都構(gòu)成威脅,包括對(duì)經(jīng)濟(jì)和公眾健康的潛在威脅。因此,除了CISA經(jīng)常公布的無數(shù)最佳實(shí)踐之外,該網(wǎng)絡(luò)安全機(jī)構(gòu)還開始制定一份應(yīng)該明確的網(wǎng)絡(luò)安全禁忌清單。

從表面上看,這個(gè)列表是如此顯而易見,以至于不需要說出來。但過去的網(wǎng)絡(luò)事件表明,這些做法仍被廣泛使用。

CISA 列出的第一個(gè)“不良實(shí)踐”是使用過時(shí)的軟件,其中可能包括具有已知漏洞的版本,這些版本的安全補(bǔ)丁可以獲得,或者供應(yīng)商不再支持代碼更新的生命周期終止的版本,包括補(bǔ)丁。

然而,過時(shí)軟件的使用很普遍,最近的例子就是2021年早些時(shí)候微軟Exchange服務(wù)器的網(wǎng)絡(luò)間諜活動(dòng)。據(jù)安全公司Riskkiq稱,據(jù)此前報(bào)道,截至3月2日,即微軟披露此次攻擊的當(dāng)天,估計(jì)全球有40萬個(gè)過時(shí)的Exchange軟件版本在運(yùn)行。

另一個(gè)例子是2017年的“WannaCry”事件,該事件影響了全球幾乎所有經(jīng)濟(jì)部門的約30萬臺(tái)計(jì)算機(jī)。根據(jù)安全評(píng)級(jí)公司BitSight的數(shù)據(jù),其中67%的用戶推遲了升級(jí)到Windows 7的時(shí)間。

多年來,安全研究人員一直強(qiáng)調(diào)在關(guān)鍵基礎(chǔ)設(shè)施領(lǐng)域使用過時(shí)的軟件和操作系統(tǒng)版本及其相關(guān)風(fēng)險(xiǎn)。問題是,應(yīng)用軟件設(shè)計(jì)為運(yùn)行在較舊操作系統(tǒng)上,將操作系統(tǒng)更新到較新的版本可能會(huì)費(fèi)時(shí)、困難和/或昂貴。給這樣的操作系統(tǒng)和它們運(yùn)行的軟件打補(bǔ)丁也很困難,因?yàn)殛P(guān)鍵的基礎(chǔ)設(shè)施停機(jī)被認(rèn)為是不可接受的。

但這不只是特殊情況,比如關(guān)鍵的基礎(chǔ)設(shè)施。一組研究人員最近公布了對(duì)560萬個(gè)網(wǎng)站18個(gè)月的分析結(jié)果,發(fā)現(xiàn)95%的網(wǎng)站依賴于過時(shí)的軟件,這些軟件至少存在一個(gè)已知的漏洞——以及一個(gè)相關(guān)的安全補(bǔ)丁。

雖然這些數(shù)字——40萬、30萬或560萬——在全球IT界看來可能相對(duì)較小,但問題不在于數(shù)量,而在于不更新系統(tǒng)和軟件的質(zhì)量上缺乏合理的借口。一些關(guān)鍵的基礎(chǔ)設(shè)施運(yùn)營商可能會(huì)說他們有一個(gè)理由——無論這個(gè)理由在安全專業(yè)人士、立法者、監(jiān)管者和普通公眾看來多么似是而非——但是絕大多數(shù)的網(wǎng)絡(luò)管理員根本就沒有。

CISA列出的第二個(gè)“不良實(shí)踐”是使用弱口令。弱口令包括:太短(標(biāo)準(zhǔn)指南是超過8個(gè)字符,但隨著蠻力破解的計(jì)算能力不斷增強(qiáng),建議不少于12個(gè)字符)、太容易猜測(例如Password123和那些使用字典單詞的口令)、太簡單(例如:那些沒有使用隨機(jī)數(shù)字、符號(hào)、大寫字母和小寫字母的組合)。

原因應(yīng)該為大多數(shù)人所知和熟悉:短的,易猜測的和/或簡單的口令可以很容易地用黑客工具破解免費(fèi),甚至不需要太高級(jí)的技能。

糟糕的口令衛(wèi)生的第二個(gè)方面是在不同賬戶之間重復(fù)使用口令。原因是,如果網(wǎng)絡(luò)威脅者破解或獲得一個(gè)賬戶的口令,那么他們就可以隨時(shí)訪問所有其他共享相同口令的賬戶。

賬戶登錄用憑據(jù)失竊被惡意利用的典型案例已經(jīng)數(shù)不勝數(shù),就今年年初美國發(fā)生的兩起自來水廠遭投毒事件,均是某員工的TEAMVIEW賬戶被盜用,幸好及時(shí)發(fā)現(xiàn)投毒未遂。而另一起引發(fā)全球關(guān)注的Colonial油氣管道公司被勒索導(dǎo)致油氣供應(yīng)緊張,令美國政府和白宮高度恐慌,事件的調(diào)查顯示最初侵入網(wǎng)絡(luò)的是一個(gè)被遺忘的VPN賬戶,該賬戶的口令是已經(jīng)被cracked。

網(wǎng)絡(luò)威脅者也越來越多地使用一種名為“口令噴灑”的攻擊方法,他們使用一個(gè)通用口令(例如admin123)來訪問盡可能多的賬戶。

雖然破解的重點(diǎn)是使用多個(gè)口令訪問一個(gè)帳戶,但噴灑的目標(biāo)是破壞多個(gè)共享相同口令的帳戶。噴灑被視為一種規(guī)避賬戶鎖定的方法,如果采取適當(dāng)?shù)陌踩胧赡軙?huì)引發(fā)賬戶被鎖定。網(wǎng)絡(luò)威脅行為者可以試圖破解或噴灑任何賬戶,但這種做法對(duì)基于網(wǎng)絡(luò)的賬戶登錄尤其普遍。

作為最佳實(shí)踐,管理員還應(yīng)該每90天更改口令。然而,周期性地修改口令,會(huì)讓用戶陷入另外個(gè)一個(gè)困境,他需要在修改和便于記憶之間取得平衡,極有可能選擇某種有規(guī)律性的口令格式。此時(shí),選擇類似Keepass這類口令管理器是一種可行的辦法。但新問題又來了,“雞蛋放在一個(gè)籃子里”的新困擾又誕生了!

CISA的“不良實(shí)踐”并不新鮮,也不是開創(chuàng)性的。然而,不幸的是,根據(jù)研究、調(diào)查和已知事件,它們還得重復(fù)。也許結(jié)論是這樣的:即使一個(gè)組織沒有時(shí)間去獲取知識(shí),或有足夠的金錢去雇傭在已知的網(wǎng)絡(luò)安全最佳實(shí)踐的迷宮中具有專業(yè)知識(shí)的從業(yè)者,至少要避免輕率、疏忽和愚蠢。避免這些完全可以預(yù)防的“不良實(shí)踐”。