Edge瀏覽器bug可引發(fā)UXSS攻擊,竊取網(wǎng)站私密信息。

上周,微軟發(fā)布了Edge瀏覽器的更新修復(fù)了2個(gè)安全漏洞,其中有一個(gè)安全繞過(guò)漏洞,可以被利用來(lái)對(duì)任意網(wǎng)站進(jìn)行注入和執(zhí)行任意代碼。

其中CVE-2021-34506漏洞CVSS評(píng)分5.4分,屬于UXSS安全問(wèn)題,在通過(guò)Microsoft Translator使用瀏覽器的內(nèi)置功能翻譯web頁(yè)面時(shí)會(huì)自動(dòng)觸發(fā)該漏洞。

CyberXplore研究人員分析稱,與常見(jiàn)的XSS漏洞不同,UXSS是利用瀏覽器或?yàn)g覽器擴(kuò)展中的客戶端安全漏洞來(lái)生成XSS條件和執(zhí)行惡意代碼的一類攻擊。

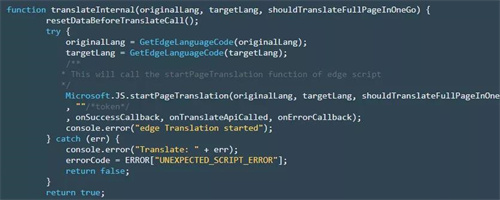

下面是受漏洞影響的startPageTranslation函數(shù)代碼:

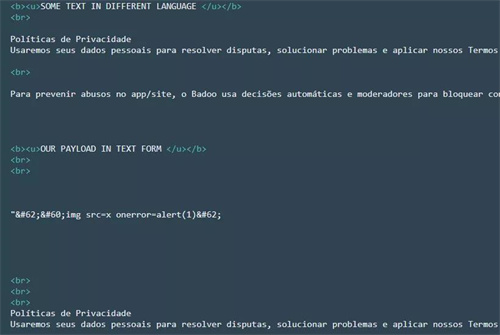

研究人員制作了一個(gè)PoC文件,代碼如下:

漏洞復(fù)現(xiàn)步驟如下:

1、下載PoC文件(POC.html)或復(fù)制PoC文件中的內(nèi)容并本地保存;file from

2、在PoC文件所在的文件夾啟動(dòng)Python服務(wù)器,使用的命令如下:

python3 -m http.server 80

3、打開(kāi)Microsoft Edge瀏覽器(v 91.0.864.48版本),訪問(wèn)http://localhost/POC.html

4、翻譯器將在顯示頁(yè)面是另外一種語(yǔ)言,是否需要翻譯?點(diǎn)擊翻譯按鈕

5、頁(yè)面彈出alert(1)

遠(yuǎn)程漏洞利用需要滿足2個(gè)條件:

1、遠(yuǎn)程利用的攻擊者需要使用Edge瀏覽器;

2、Edge瀏覽器需要開(kāi)啟自動(dòng)翻譯功能。

PoC視頻參見(jiàn):https://youtu.be/XfTN7fPtB1s

研究人員利用該漏洞在谷歌、Facebook、Youtube等網(wǎng)站上進(jìn)行了測(cè)試:

研究人員創(chuàng)建了一個(gè)含有外國(guó)語(yǔ)言名字和xss payload的介紹,并發(fā)送給受害者一個(gè)好友請(qǐng)求(受害者需要使用有漏洞的Edge瀏覽器),一旦受害者查看簡(jiǎn)介,就會(huì)因?yàn)樽詣?dòng)翻譯而出現(xiàn)XSS彈窗。

Facebook的PoC視頻參見(jiàn):https://youtu.be/tTEethBKkRc

Youtube

研究人員創(chuàng)建了一個(gè)youotube視頻,輸入含有xss payload的評(píng)論,任何不同語(yǔ)言的用戶查看該網(wǎng)頁(yè)被使用自動(dòng)翻譯功能,就會(huì)被攻擊。Youtube的PoC視頻參見(jiàn):https://youtu.be/2ogwUdszDsY

Windows應(yīng)用商店

研究人員發(fā)現(xiàn)Windows商店中基于web的應(yīng)用也會(huì)受到該漏洞的影響,因?yàn)閃indows應(yīng)用商店中也有使用相同Microsoft Edge Translator的應(yīng)用,會(huì)觸發(fā)UXSS攻擊。