Sage X3 企業(yè)資源規(guī)劃 (ERP) 產(chǎn)品中發(fā)現(xiàn)了四個安全漏洞,其中兩個可以作為攻擊序列的關(guān)鍵部分鏈接在一起,使攻擊者能夠執(zhí)行惡意命令并控制易受攻擊的系統(tǒng)。

Sage X3簡介

賽捷集團(Sage)是全球第三大管理軟件及解決方案專業(yè)提供商,并在倫敦股票交易所上市(股票代碼SGE),公司目前在全球擁有超過700萬家企業(yè)用,在全球擁有超過13400名員工,擁有超過3萬家專注于各行業(yè)解決方案的合作伙伴,擁有超過700萬家企業(yè)用戶。賽捷集團2013財年銷售收入達到21.7億美金,是專為成長型企業(yè)提供全線管理軟件解決方案以及相關(guān)產(chǎn)品和服務(wù)的國際領(lǐng)先供應商。

在中國,賽捷軟件超過19年的歷史,致力于以世界級的優(yōu)秀軟件方案幫助中國成長型企業(yè)開展先進企業(yè)管理,超過2,000家企業(yè)用戶在運行賽捷的管理軟件,賽捷精細化的管理解決方案覆蓋了ERP、CRM、HCM、BI、企業(yè)社交、項目管理等功能,并且針對行業(yè)特殊需求提供行業(yè)解決方案。同時在移動互聯(lián)、大數(shù)據(jù)、物聯(lián)網(wǎng)的發(fā)展趨勢下,重磅推出移動互聯(lián)系列解決方案,結(jié)合新營銷的特性,為企業(yè)提供更多元化的服務(wù),致力成為推動新領(lǐng)域發(fā)展的智慧企業(yè)。賽捷軟件(上海)有限公司是賽捷集團在中國的代理商,在北京、杭州、廣州設(shè)有分支機構(gòu),為賽捷集團拓展在華業(yè)務(wù)。

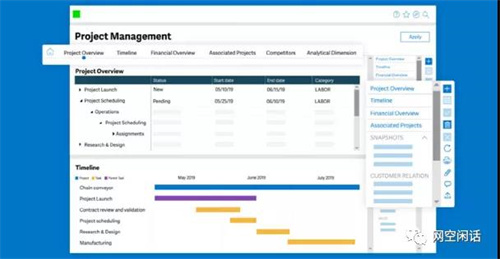

Sage ERP X3是企業(yè)首選的企業(yè)級整體管理解決方案,是為企業(yè)量身定做的全面管理應用系統(tǒng)。它是一套涵蓋生產(chǎn)、分銷、客戶關(guān)系管理、財務(wù)及商業(yè)智能分析在內(nèi)的完全集成的應用軟件系統(tǒng)。Sage ERP X3既可以作為公司業(yè)務(wù)綜合管理系統(tǒng),也可以按模塊運用于特殊的業(yè)務(wù)流程或分階段實施。Sage ERP X3支持包括中文簡體和繁體在內(nèi)的多種語言,同時支持多種貨幣之間的處理,系統(tǒng)的本地化版本保證與當?shù)氐恼叻ㄒ?guī)的一致性(比如稅法和政府報告等),不僅遵循各種國際會計標準和程序,也適用于中國特殊的會計制度。該產(chǎn)品基于最新的SOA架構(gòu),支持B/S和C/S運行方式,支持多個網(wǎng)點運營,支持所有的通用數(shù)據(jù)庫(比如MS-SQL、Oracle等)。Sage ERP X3廣泛應用于制造行業(yè)、分銷業(yè)和服務(wù)業(yè)。

漏洞概述

這些問題是由 Rapid7 的研究人員發(fā)現(xiàn)的,他們于 2021 年 2 月 3 日將他們的發(fā)現(xiàn)通知了 Sage Group。此后,該供應商在 Sage X3 第 9 版(Syracuse 9.22.7.2)、Sage X3 HR & Payroll 的最新版本中推出了修復程序3 月份發(fā)布的版本 9(Syracuse 9.24.1.3)、Sage X3 版本 11(Syracuse 11.25.2.6)和 Sage X3 版本 12(Syracuse 12.10.2.8)。

漏洞如下:

CVE-2020-7388(CVSS分數(shù):10.0)- Sage X3 未經(jīng)身份驗證的遠程命令執(zhí)行 (RCE) 漏洞;

CVE-2020-7389(CVSS評分“5.5)-系統(tǒng)”CHAINE“變量腳本命令注入(未計劃修復);

CVE-2020-7387(CVSS評分:5.3)——Sage X3 安裝路徑名泄露;

CVE-2020-7390(CVSS分數(shù):4.6)- 存儲在用戶配置文件”編輯“頁面上的 XSS 漏洞;

這批漏洞是由Rapid7的研究人員Jonathan Peterson (@deadjakk)、Aaron Herndon (@ac3lives)、Cale Black、Ryan Villarreal (@XjCrazy09)和William Vu發(fā)現(xiàn)的。它們是根據(jù)Rapid7的漏洞披露政策進行披露的。Cobalt Labs的Vivek Srivastav于2021年1月向供應商報告了CVE-2020-7390。

主要影響

“當CVE-2020-7387 和 CVE-2020-7388 結(jié)合利用時,攻擊者可以首先了解受影響軟件的安裝路徑,然后使用該信息將命令傳遞給主機系統(tǒng)以SYSTEM權(quán)限上下文中運行,”研究人員說。“這可能允許攻擊者運行任意操作系統(tǒng)命令來創(chuàng)建管理員級別用戶、安裝惡意軟件,以及出于任何目的對系統(tǒng)的完全控制。”

最嚴重的問題是 CVE-2020-7388,它利用可通過Internet訪問的管理服務(wù)來制作惡意請求,目的是作為“NT AUTHORITY/SYSTEM”用戶在服務(wù)器上運行任意命令。該服務(wù)用于通過Sage X3控制臺遠程管理 Sage ERP 解決方案。

另外,與Sage X3 Syracuse web服務(wù)器組件中的用戶配置文件相關(guān)聯(lián)的“編輯”頁面容易受到存儲XSS攻擊(CVE-2020-7390),使在“mouseOver”事件期間在“First Name”、“Last Name”和“Emails”字段中執(zhí)行任意JavaScript代碼。

“然而,如果成功,這個漏洞可能允許 Sage X3 的普通用戶以當前登錄的管理員身份執(zhí)行特權(quán)功能或捕獲管理員會話cookie,以便以后冒充當前登錄的管理員,”研究人員說。

另一方面,成功利用CVE-2020-7387會導致Sage X3安裝路徑暴露給未經(jīng)授權(quán)的用戶,而CVE-2020-7389則涉及Syracuse開發(fā)環(huán)境中缺失的身份驗證,該身份驗證可用于通過命令注入獲得代碼執(zhí)行。

研究人員在漏洞披露中指出:“一般來說,Sage X3安裝不應直接暴露在互聯(lián)網(wǎng)上,而應在需要時通過安全的 VPN 連接提供。”“遵循這一操作建議有效地緩解了所有四個漏洞的利用可能,但仍敦促客戶根據(jù)他們通常的補丁周期時間表進行更新。”

緩解措施

Sage X3版本9、版本11和版本12的最新本地版本解決了這些問題,并且敦促Sage X3的用戶盡早更新他們的Sage基礎(chǔ)設(shè)施。如果更新不能立即應用,客戶應考慮以下補救措施:

對于CVE-2020-7388和CVE-2020-7387,不要將任何運行Sage X3的主機上的AdxDSrv.exe TCP端口暴露到internet或其他不受信任的網(wǎng)絡(luò)。作為進一步的預防措施,adxadmin服務(wù)應該在生產(chǎn)過程中完全停止。

對于CVE-2020-7389,一般來說,用戶不應該將此web應用程序接口暴露給互聯(lián)網(wǎng)或其他不可信的網(wǎng)絡(luò)。此外,Sage X3的用戶應該確保開發(fā)功能在生產(chǎn)環(huán)境中不可用。有關(guān)確保這一點的更多信息,請參考供應商的最佳實踐文檔。

在由于業(yè)務(wù)關(guān)鍵功能而導致網(wǎng)絡(luò)隔離不到位的情況下,只有受托管Sage X3的機器的系統(tǒng)管理信任的用戶才應該被授予登錄訪問web應用程序的權(quán)限。