據(jù)外媒BleepingComputer報道,網(wǎng)絡(luò)攻擊者竊取了屬于沙特阿拉伯國家石油公司(Saudi Aramco)1TB的專有數(shù)據(jù)并在暗網(wǎng)上出售。據(jù)悉,沙特阿拉伯石油公司是全球最大的公共石油和天然氣公司之一。這家石油巨頭擁有超過66000名員工,年收入近2300億美元。

黑客500萬美元的可議價對外出售來自這家石油公司的數(shù)據(jù)。

Saudi Aramco將這一數(shù)據(jù)事件歸咎于第三方承包商并告訴BleepingComputer,該事件對沙特阿美的運營沒有影響。

“零日漏洞”被用來攻破網(wǎng)絡(luò)

本月,一個名為ZeroX的威脅組織向外出售1TB屬于沙特阿拉伯國家石油公司的專有數(shù)據(jù)。

ZeroX聲稱,這些數(shù)據(jù)是在2020年某個時候通過入侵該公司的網(wǎng)絡(luò)和服務器盜來的。

據(jù)該組織稱,就其本身而言,被盜文件最近的來自2020年,其中一些則可以追溯到1993年。

當BleepingComputer問及使用了什么方法進入系統(tǒng)時,該組織沒有明確說明漏洞而是稱之為“零日漏洞”。

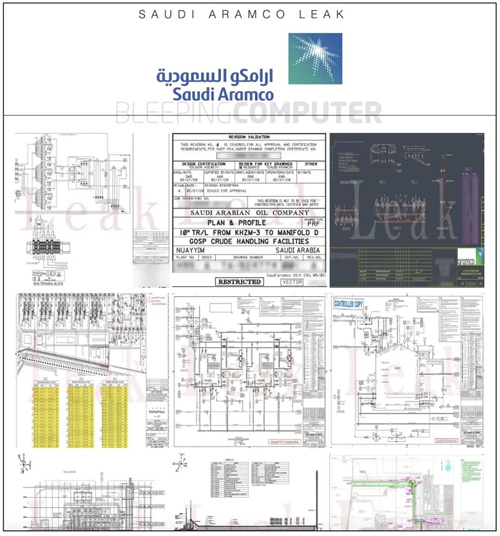

為了吸引潛在買家,今年6月,一小組Aramco藍圖和專有文件與修訂的PII的樣本首次被發(fā)布在數(shù)據(jù)泄露市場論壇上:

然而,在最初發(fā)布消息時,。onion將倒計時時間設(shè)置為662小時(約28天),在這之后出售和談判將開始。

ZeroX告訴BleepingComputer,“662小時”的選擇是有意的,是Saudi Aramco要解決的“難題”,但這一選擇背后的確切原因尚不清楚:

該組織表示,1TB數(shù)據(jù)包括Saudi Aramco位于多個沙特城市的煉油廠的相關(guān)文件,包括延布、吉贊、吉達、拉斯坦努拉、利雅得和達蘭。

這些數(shù)據(jù)包括:

14254名員工的全部信息:姓名、照片、護照復印件、電子郵件、電話、居留許可號、職稱、身份證號、家庭信息等;

涉及/包括電力、建筑、工程、土木、施工管理、環(huán)境、機械、船舶、電信等系統(tǒng)的項目規(guī)范;

內(nèi)部分析報告、協(xié)議、信件、價目表等;

規(guī)劃IP地址、Scada點、Wi-Fi接入點、IP攝像頭、IoT設(shè)備的網(wǎng)絡(luò)布局;

位置地圖和精確坐標;

Aramco的客戶名單及發(fā)票和合同。

ZeroX在泄露網(wǎng)站上發(fā)布的樣本經(jīng)過了個人身份信息(PII)的編輯,單是一個1GB的樣本就需要花費2000美元,以Monero進行支付。

不過,黑客有向BleepingComputer分享了一些最近未編輯的文件以供確認。

整個1TB的數(shù)據(jù)價格定在500萬美元,不過攻擊者表示,最終成交價是可以協(xié)商的。

要求一次性獨家出售的一方--即獲得完整的1TB數(shù)據(jù)并要求從ZeroX的終端上完全清除--預計將支付高達5000萬美元的巨額費用。

ZeroX向BleepingComputer透露,到目前為止,一直有五個買家在跟他們談判這筆交易。

不是勒索軟件或勒索事件

跟互聯(lián)網(wǎng)上流傳的一些說法即將這起事件稱為“勒索軟件攻擊”相反,事實并非如此。威脅行動者和Saudi Aramco都向BleepingComputer確認,這不是一起勒索軟件事件。

Saudi Aramco告訴BleepingComputer,數(shù)據(jù)泄露發(fā)生在第三方承包商,而不是Saudi Aramco的直接系統(tǒng):

“Aramco最近意識到,第三方承包商間接泄露了有限的公司數(shù)據(jù)。”

Saudi Aramco發(fā)言人告訴BleepingComputer:“我們確認,數(shù)據(jù)的發(fā)布對我們的運營沒有影響,公司將繼續(xù)保持穩(wěn)健的網(wǎng)絡(luò)安全態(tài)勢。”

威脅行動者確實有在試圖聯(lián)系Saudi Aramco以告知他們被侵入的消息,但沒有得到回復也沒有在進入他們的網(wǎng)絡(luò)后試圖勒索,這進一步讓人懷疑上面顯示的計時器的目的。

似乎倒數(shù)計時器僅僅是為了吸引潛在買家而設(shè)置的,為了在銷售過程中引起轟動。