曼迪安特發(fā)布的一份調(diào)查報(bào)告表明,攻擊者潛藏在受害者網(wǎng)絡(luò)中的時(shí)長(zhǎng)連續(xù)四年減少;2020年還是24天,2021年已減少到21天。

透過自身IR案例,曼迪安特發(fā)現(xiàn),企業(yè)紛紛調(diào)整自身檢測(cè)能力以快速發(fā)現(xiàn)最危險(xiǎn)的攻擊,勒索軟件平均檢測(cè)時(shí)長(zhǎng)縮短到五天以內(nèi);非勒索軟件攻擊保持活躍的時(shí)間從2020年的45天縮短到2021年的36天。但曼迪安特對(duì)手行動(dòng)高級(jí)總監(jiān)Steven Stone表示,勒索軟件攻擊的快速檢測(cè)未必就是件好事,而可能是由于攻擊載荷的激活。

不過,情況改善總體上是由非勒索軟件威脅的快速檢測(cè)推動(dòng)的,因?yàn)樵絹碓蕉嗟钠髽I(yè)與第三方網(wǎng)絡(luò)安全公司合作,而且政府機(jī)構(gòu)和安全公司常常向企業(yè)通報(bào)攻擊信息,從而形成更加快速的檢測(cè)。

Stone表示:“我們認(rèn)為,多種因素的組合促成了這些地區(qū)安全情況的連年改善。最終,初步威脅途徑歸結(jié)到攻擊者的選擇和不同漏洞的可用性上。總體而言,我們看到一些攻擊團(tuán)伙同時(shí)使用不同的方法,可能會(huì)體現(xiàn)出針對(duì)每個(gè)目標(biāo)的偏好。”

曼迪安特的“M-Trends 2022”報(bào)告揭示,十年來,公司檢測(cè)耗時(shí)大幅縮減,從2011年的418天縮短到2021年的21天,檢測(cè)時(shí)間幾乎縮短了95%。

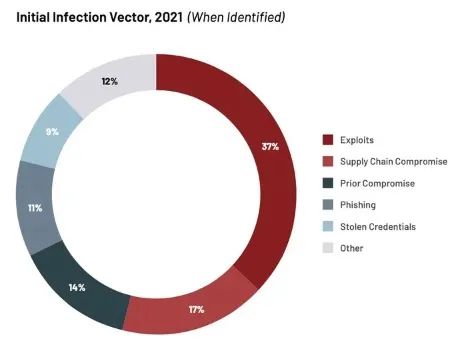

2021年初步感染途徑(發(fā)現(xiàn)之時(shí))

不同地區(qū)公司檢測(cè)能力的改善差異巨大,亞太地區(qū)公司的攻擊者“駐留時(shí)間”縮減最為顯著,從2020年的76天減少到2021年的21天。歐洲公司的改善也比較明顯,從2020年的66天下降到2021年的48天;但是北美公司的檢測(cè)時(shí)間毫無變化,依然是17天。

攻擊者鐘愛Cobalt Strike

最流行的攻擊工具仍然是Beacon后門,占所有已發(fā)現(xiàn)惡意軟件族系的28%。Bencon后門是Cobalt Strike滲透測(cè)試工具的一個(gè)組件,Cobalt Strike也是惡意攻擊者甚為喜愛的一款工具。其他攻擊工具的使用頻率則迅速下降,包括適用于.NET環(huán)境的Sunburst后門、Metasploit滲透測(cè)試平臺(tái)和SystemBC代理工具包。

曼迪安特發(fā)現(xiàn),總體而言,兩種初步入侵方式——漏洞利用和供應(yīng)鏈攻擊,占2021年所有具明確初始感染途徑攻擊的54%,而2020年這一比例還不到30%。曼迪安特服務(wù)交付執(zhí)行副總裁Jurgen Kutscher在報(bào)告發(fā)布聲明中說道,攻擊戰(zhàn)術(shù)的不斷變化凸顯出企業(yè)需要隨時(shí)了解攻擊者所用的技術(shù)。

“鑒于攻擊者越來越傾向于將漏洞利用作為初始入侵途徑,企業(yè)需持續(xù)關(guān)注基礎(chǔ)安全措施的執(zhí)行,例如資產(chǎn)、風(fēng)險(xiǎn)和補(bǔ)丁管理。打造韌性的關(guān)鍵在于做好準(zhǔn)備。制定健全的準(zhǔn)備計(jì)劃和設(shè)置經(jīng)驗(yàn)證的恢復(fù)流程,可以幫助企業(yè)成功應(yīng)對(duì)攻擊,迅速恢復(fù)正常業(yè)務(wù)運(yùn)營。

活動(dòng)目錄(AD)成攻擊焦點(diǎn)

曼迪安特報(bào)告還呈現(xiàn)了另一種趨勢(shì):攻擊者越來越盯準(zhǔn)混合活動(dòng)目錄(AD),因?yàn)榛旌仙矸菽J较拢☉{證和密鑰在內(nèi)部AD服務(wù)和云端Azure AD之間同步)的錯(cuò)誤配置可引發(fā)安全事件。

公司應(yīng)將混合AD服務(wù)器視為敏感級(jí)別最高的資產(chǎn)(0級(jí)),僅允許隔離網(wǎng)絡(luò)中的特權(quán)工作站訪問。曼迪安特全球紅隊(duì)總經(jīng)理Evan Pena表示,除了持續(xù)監(jiān)測(cè),這些措施應(yīng)能使漏洞利用變得更加困難。

萬幸,正確實(shí)現(xiàn)混合AD服務(wù)器最佳安全實(shí)踐并不難。

Pena說道:“隨著公司在采用混合模式的同時(shí)逐步將自身資源遷移到云端,攻擊者也會(huì)盯上這些混合服務(wù)器,以期實(shí)現(xiàn)域和云兩方面的入侵。這些混合服務(wù)器通常享有對(duì)域控制器等內(nèi)部服務(wù)器和云資源的高級(jí)特權(quán)。”

今年,公司應(yīng)審查和評(píng)估自身AD實(shí)現(xiàn)的主要威脅,查找漏洞或錯(cuò)誤配置,了解如何檢測(cè)和預(yù)防自身環(huán)境中的異常橫向移動(dòng)嘗試,并實(shí)現(xiàn)應(yīng)用白名單和禁用宏,從而大大限制初始訪問攻擊。