COVID-19的大流行加速了物聯(lián)網設備的采用,隨著復工和就業(yè)的需要,,很多企業(yè)都采用了非接觸式物聯(lián)網設,,例如銷售點(POS)終端和體溫攝像頭,以確保業(yè)務運營的安全。Palo Alto Networks的研究表明,,目前全球89%的IT行業(yè)從業(yè)者表示,,其組織網絡中的物聯(lián)網設備數(shù)量在去年有所增加,其中有超過三分之一(35%)的人表示有顯著增加,。此外,,國際數(shù)據(jù)公司(IDC)估計,到2025年,,將有416億臺聯(lián)網的物聯(lián)網設備被投入使用,。

但是,任何事都有兩面性,,這種趨勢也增加了攻擊面,這很可能會吸引更多針對物聯(lián)網設備和物聯(lián)網供應鏈的攻擊和利用,。本文,,Unit 42研究了當前的物聯(lián)網供應鏈生態(tài)系統(tǒng),并解釋了影響物聯(lián)網供應鏈的多層威脅和漏洞,。沒有任何層級是完整和安全的,,另外研究人員還研究了攻擊物聯(lián)網供應鏈的潛在動機類型。介紹硬件,、固件,、操作和漏洞層的風險和現(xiàn)實世界的例子,有助于有效地制定風險控制和緩解戰(zhàn)略,,防止理論上的網絡攻擊成為現(xiàn)實,。

物聯(lián)網供應鏈風險

供應鏈是供應商、制造商或零售商和他們的供應商之間的一系列聯(lián)系,,這種聯(lián)系使生產和向消費者提供硬件或軟件產品或運營服務成為可能,。

供應鏈的全景圖

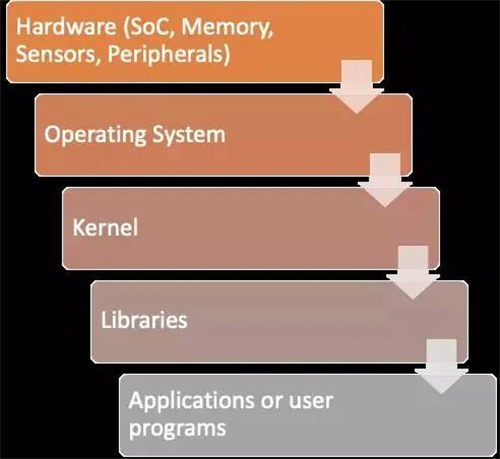

通常,當人們談論物聯(lián)網中的供應鏈攻擊時,,他們談論的是將要安裝在某個物聯(lián)網設備(如路由器或攝像頭)中的軟件,,這些設備已被侵入且隱藏惡意軟件。然而,,物聯(lián)網中的供應鏈攻擊也可以指通過植入或修改硬件來改變設備的行為,。考慮供應鏈漏洞也很重要,,其中第三方軟件(如庫,、驅動程序、內核或硬件組件)安裝了漏洞,,或者是某些組件(如應用程序或固件)的一部分,。

物聯(lián)網設備組件

在軟件開發(fā)生命周期和產品設計過程中,一個常見的錯誤做法是合并第三方軟件和硬件組件,而不列出已添加到設備中的組件,。因此,,當在其中一個組件上發(fā)現(xiàn)一個新的漏洞時,比如零日漏洞,,就很難知道同一個供應商有多少產品受到了影響,,點此查看具體的攻擊示例。更糟糕的是,,可能很難確定在不同的供應商和制造商之間,,通常有多少設備受到這個漏洞的影響。通常,,安裝在不同設備上的固件使用已知包含漏洞的不推薦的庫或組件,。盡管如此,該固件仍可用于市場上許多設備的生產中,。

從用戶的角度來看,,很難知道正在購買的物聯(lián)網設備中有哪些組件在運行。這些組件具有內在的安全屬性,,這些屬性依賴于其他組件,,而這些組件又具有它們自己的安全屬性。如果這些組件中的任何一個是脆弱的,,攻擊者可以破壞整個設備,。此外,使用物聯(lián)網設備管理網絡的用戶并不總是保持連接到該網絡的物聯(lián)網設備數(shù)量的庫存,。因此,,跟蹤企業(yè)網絡中存在的潛在易受攻擊的設備,將安全和風險管理變成一項艱巨的任務,,這會提高網絡攻擊成功的幾率,。

物聯(lián)網供應鏈攻擊示例

硬件組件:偽裝成思科交換機

2020年7月,F(xiàn)-Secure分析了在商業(yè)環(huán)境中發(fā)現(xiàn)的假冒Cisco Catalyst 2960-X系列交換機,。該設備長時間運行平穩(wěn),,這使其很難被識別為偽造品。最終,,這些設備在軟件升級后被發(fā)現(xiàn)出現(xiàn)故障,,這才導致它們被發(fā)現(xiàn)。該分析不僅強調了身份驗證控制是如何被繞過的,,還強調了潛在的后門訪問可能對受影響的公司造成網絡安全風險,。

固件:OpenWrt設備

OpenWrt是一種開源操作系統(tǒng),可以替代來自許多網絡設備(如路由器,、訪問點和Wi-Fi中繼器)的不同供應商固件中包含的固件,。根據(jù)OpenWrt項目網頁,,OpenWrt提供了一個具有包管理功能的可完全寫的文件系統(tǒng)。這將使你從供應商提供的應用程序選擇和配置中解脫出來,,并允許你通過使用包來定制設備以適應任何應用程序,。對于開發(fā)人員來說,OpenWrt是一個可以用來構建應用程序的框架,,而不必圍繞它構建完整的固件,。對于用戶來說,OpenWrt以原始設備不支持的方式提供了對設備的完全定制和使用,。

2020年3月,,在OpenWrt中發(fā)現(xiàn)的一個漏洞允許攻擊者模擬downloads.openwrt.org上的下載,并使設備下載惡意更新,。這意味著跨不同供應商和模型的多個路由器受到此漏洞的影響,。

操作中斷:TeamViewer

TeamViewer是一個在任何防火墻和NAT代理的后臺用于遠程控制,桌面共享和文件傳輸?shù)暮唵吻铱焖俚慕鉀Q方案(非開源軟件),。為了連接到另一臺計算機,,只需要在 兩臺計算機上同時運行 TeamViewer 即可而不需要進行一個安裝的過程。該軟件第一次啟動在兩臺計算機上自動生成伙伴 ID,。只需要輸入你的伙伴的 ID 到 TeamViewer,然后就會立即建立起連接,。

為了防止操作中斷或訪問內部業(yè)務網絡,,攻擊者多年來一直在關注遠程操作軟件。我們中的許多人都熟悉遠程支持軟件,,該軟件使用戶可以從世界任何地方通過互聯(lián)網共享桌面或管理員控制,。TeamViewer是遠程支持軟件的最著名示例之一。截至2020年5月,,TeamViewer軟件在全球200個國家/地區(qū)擁有2億用戶,。TeamViewer還用于監(jiān)視運營技術(OT)環(huán)境,包括制造,,能源甚至醫(yī)療保健,。

在此之前,研究人員已經看到黑客通過強行獲取賬戶憑證直接攻擊TeamViewer用戶,,并向EMEA地區(qū)的政府機構發(fā)送魚叉式釣魚郵件(請參閱此CheckPoint報告),。此外,TeamViewer本身在2016年就被APT攻擊者盯上了,。雖然這些攻擊造成的實際損失尚不清楚,,但這些事件揭示了那些懷有惡意濫用遠程控制軟件的人的活動,以及成功的攻擊可能帶來的影響,。

包含漏洞的庫:Ripple20

在2020年6月,,JSOF宣布了19個零日漏洞,,影響了數(shù)百萬臺運行由Treck開發(fā)的低級TCP/IP軟件庫的設備。這組漏洞被命名為“Ripple20”,,以反映利用這些漏洞可能對來自不同行業(yè)的廣泛產品產生的廣泛影響,。Ripple20影響物聯(lián)網的關鍵設備,包括打印機,、輸液泵和工業(yè)控制設備,。通過利用軟件庫的漏洞,攻擊者可以遠程執(zhí)行代碼并獲取敏感信息,。Ripple20是一個供應鏈漏洞,,這意味著很難跟蹤使用該庫的所有設備,從而加劇了這些漏洞的影響,。

到目前為止,,以下供應商的庫存受到了Ripple20的影響:

物聯(lián)網供應鏈攻擊的動機類型

網絡間諜

網絡間諜活動的主要目標是在不被發(fā)現(xiàn)的情況下保持對機密信息和受影響系統(tǒng)的長期訪問,物聯(lián)網設備的廣泛范圍,、它們的訪問權限,、用戶基數(shù)的大小和可信證書的存在,使供應鏈供應商成為高級持續(xù)威脅(advanced persistent threat, APT)集團的誘人目標,。2018年,,ShadowHammer攻擊行為被發(fā)現(xiàn),合法的華碩安全證書(如“華碩電腦公司”)被攻擊者和簽名木馬化軟件濫用,,誤導目標受害者在他們的系統(tǒng)中安裝后門,,并下載額外的惡意載荷到他們的設備上。

2019年3月,,卡巴斯基研究人員公開了 ShadowHammer 攻擊,,攻擊者通過入侵華碩自動更新工具的服務器,利用自動更新將惡意后門推送到客戶計算機,。華碩現(xiàn)在宣布了它釋出了自動更新工具 ASUS Live Update 的新版本 3.6.8,,加入了多個安全驗證機制,防止軟件自動更新或其它方式進行的任何惡意操縱,,實現(xiàn)了一個端對端加密機制,,加強了服務器到終端的軟件架構,防止未來類似的攻擊再次發(fā)生,。華碩還發(fā)布了一個診斷工具,,幫助華碩客戶診斷是否感染了惡意后門。

網絡犯罪

大量物聯(lián)網設備的潛在訪問和影響也使得物聯(lián)網供應商和未受保護的設備成為出于經濟動機的網絡罪犯的流行選擇,。2019年的一份報告顯示,,近48%的暗網威脅與物聯(lián)網有關。同樣在2019年,,趨勢科技的研究人員對俄語,、葡萄牙語,、英語、阿拉伯語和西班牙語市場的網絡罪犯進行了調查,,發(fā)現(xiàn)了各種非法服務和產品正在利用物聯(lián)網設備,。通常看到的受攻擊的物聯(lián)網設備包括:

1,、建立僵尸網絡或DDoS服務,,以雇傭和向其他地下攻擊者收費。

2,、出售受感染的設備作為VPN退出節(jié)點,。

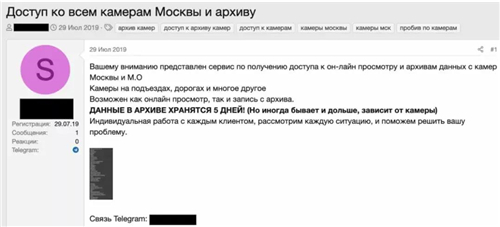

3、出售攝像頭訪問來監(jiān)視某人或出售訪問他們的視頻,。

4,、開發(fā)和銷售針對物聯(lián)網設備的加密惡意軟件。

莫斯科的黑市廣告,,出售攝像頭的使用權

隨著醫(yī)療保健,、制造業(yè)、能源和其他OT環(huán)境中物聯(lián)網設備數(shù)量的增加,,研究人員期望看到網絡間諜活動和網絡罪犯開發(fā)新的方法來利用這些機會,。

緩解策略

1、實現(xiàn)安全的軟件開發(fā)生命周期,,并考慮第三方庫的集成,。

2、對你自己的代碼和從外部源集成的代碼進行代碼審查和安全性評估,。

3、避免使用假冒硬件或來源可疑的硬件,;

4,、檢討第三方軟件和硬件的設計和開發(fā)流程,以及供應商處理漏洞的流程,。

5,、遵循NIST的網絡供應鏈最佳實踐:

5.1 基于你的系統(tǒng)會被攻破的原則來發(fā)展你的防御策略;

5.2 網絡安全從來不是一個技術問題,,這是一個人,、過程和技術的綜合問題;

5.3物理安全和網絡安全應該同等重視,;

6,、保存在IoT/OT設備上使用的硬件和軟件組件列表;

總結

維護一個連接到網絡的設備列表是非常重要的,,它可以識別設備以及這些設備的供應商或制造商,,它們利用了一個易受攻擊的組件,,以便管理員可以對它們進行補丁、監(jiān)控或在需要時斷開連接,。此外,,如前所述,有時整個易受攻擊設備列表是未知的,。然而,,擁有連接到網絡的設備的完整可見性,并在設備生成異常流量時得到通知,,這對于保護你的基礎設施至關重要,。

最后,必須實現(xiàn)安全的軟件開發(fā)生命周期,,并考慮第三方庫的集成,。美國國家標準與技術協(xié)會(National Institute of Standards and Technology)記錄了一系列最佳實踐,以促進供應鏈風險管理,。

具有物聯(lián)網安全防護功能的Palo Alto Networks Next-Generation Firewalls采用了不同的方法來進行異常流量檢測:

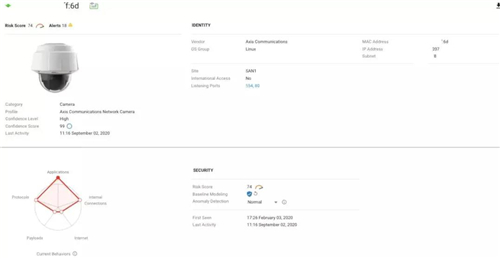

設備識別:分析網絡行為并從物聯(lián)網設備中提取各種網絡數(shù)據(jù)點,,獲取設備標識屬性,如供應商,、模型,、固件版本、操作系統(tǒng)等,,這是通過AI / ML支持的身份推斷引擎來實現(xiàn)的物聯(lián)網安全服務的一部分,。

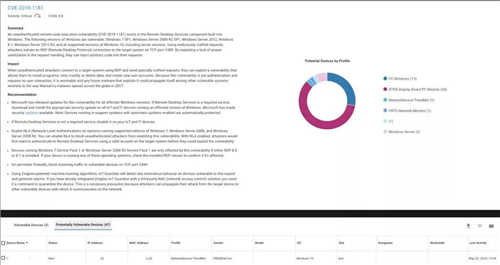

識別易受攻擊的設備:根據(jù)MITER和ICS-CERT等機構發(fā)布的CVE描述,根據(jù)設備識別結果將設備與其相應的漏洞進行匹配,。物聯(lián)網安全服務提供了實時威脅檢測引擎,,當目標漏洞掃描或惡意利用觸發(fā)了來自這些設備的響應時,該引擎還可以找到易受攻擊的設備,。

風險評分:每個連接到網絡的物聯(lián)網設備都有一個風險評分,,計算出的風險分數(shù)是基于一個風險模型,該模型考慮了確認的漏洞,、檢測到的威脅,、行為異常和風險,這些風險是由高風險的用戶實踐造成的,,在MDS2中發(fā)布的制造商風險等因素,。這是確定需要優(yōu)先關注的設備和幫助管理員確定其網絡中所需的最佳策略的關鍵因素。

警報:根據(jù)異常的網絡行為,,危險的通信,,已知的攻擊和其他因素,涉及多個過程來發(fā)出警報,,此功能對于識別實時發(fā)生的攻擊非常重要,。

已識別的Axis攝像機的設備屬性

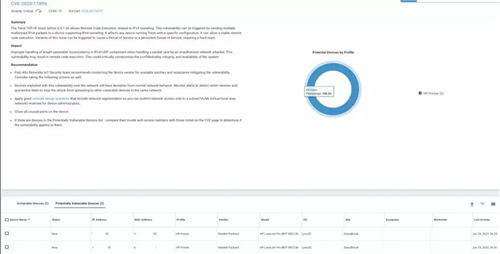

物聯(lián)網漏洞儀表板頁面示例:

識別出易受CVE-2019-1181攻擊的設備

識別出易受CVE-2020-11896攻擊的設備