關(guān)鍵詞 DDoS攻擊

Google 云安全可靠性工程師 Damian Menscher 在今日披露的 CVE-2021-22205 漏洞利用報告中指出:有攻擊者正在利用 GitLab 托管服務(wù)器上的安全漏洞來構(gòu)建僵尸網(wǎng)絡(luò),并發(fā)起規(guī)模驚人的分布式拒絕服務(wù)攻擊(DDoS)。其中一些攻擊的峰值流量,甚至超過了 1 Tbps 。

攻擊盯上了 GitLab 的元數(shù)據(jù)刪除功能

The Record 報道稱:該漏洞由 William Bowling 發(fā)現(xiàn),并通過漏洞賞金計劃提交給了 GitLab 官方。

具體受影響的組件被稱作 ExifTool,它是一個用于將圖像上傳到 Web 服務(wù)器、并剔除元數(shù)據(jù)的庫。

GitLab 在社區(qū)版(CE)和企業(yè)版(EE)上均使用了 ExifTool,且公司能夠?qū)⑵浞?wù)的開源 / 商業(yè)版本安裝在自己的服務(wù)器上。

這樣一來,企業(yè)能夠?qū)W⒂谒麄兿胍幚韺S写a的場景安全環(huán)境,而無需使用基于云端的 GitLab 服務(wù)。

然而在向 HackerOne 提交的一份報告中,Bowling 稱其發(fā)現(xiàn)了一種濫用 ExifTool 的方法,可被用于掃描 DjVu 格式的文檔上傳,進而獲得對整個底層 GitLab 網(wǎng)絡(luò)服務(wù)器的控制。

上周首次披露漏洞利用跡象的意大利安全公司HN Security指出,攻擊可追溯到今年 6 月份。

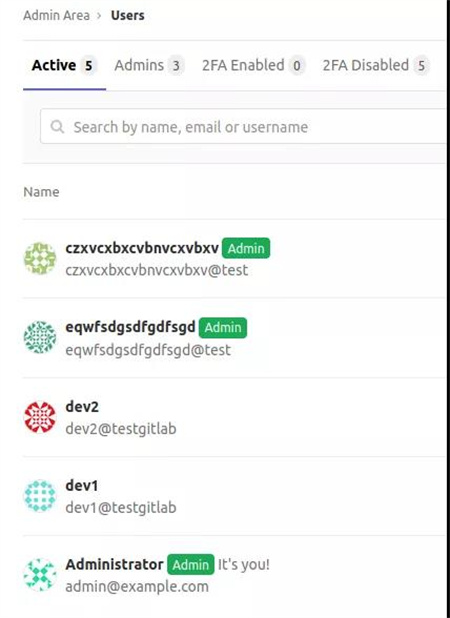

當時安全研究員 Piergiovanni Cipolloni 表示,在發(fā)現(xiàn)有隨機命名的用戶被添加到受感染的 GitLab 服務(wù)器后,他們隨即對此展開了調(diào)查。這些用戶很可能是由攻擊者一手創(chuàng)建,旨在對受害系統(tǒng)實施遠程控制。

盡管 HN Security 尚不清楚這些攻擊的目的,但 Google 工程師 Damian Menscher 已于昨日表示,被黑服務(wù)器屬于某個巨型僵尸網(wǎng)絡(luò)的一部分。

該網(wǎng)絡(luò)包含成千上萬個受感染的 GitLab 實例,且正被用于發(fā)起大規(guī)模的 DDoS 攻擊。遺憾的是,盡管 GitLab 已于 2021 年 4 月完成了修補,仍有大約 30000 個 GitLab 服務(wù)器尚未打上補丁。