企業(yè)設(shè)備安全公司 Forescout近日警告稱,,可以利用Nucleus TCP/IP堆棧中發(fā)現(xiàn)的13個漏洞來遠(yuǎn)程執(zhí)行代碼、導(dǎo)致拒絕服務(wù)或獲取敏感信息,。NUCLEUS:13是研究人員在西門子擁有的 Nucleus TCP/IP 堆棧中發(fā)現(xiàn)的13個漏洞的名稱,。這批漏洞中許多已被指定為嚴(yán)重和高嚴(yán)重等級,。Nucleus是為實時嵌入式應(yīng)用而設(shè)計的一個搶先式多任務(wù)操作系統(tǒng)內(nèi)核,,其95%的代碼是用ANSIC寫成的,,非常便于移植并能夠支持大多數(shù)類型的處理器。Nucleus廣泛用于依賴運營技術(shù)(OT)的醫(yī)療保健和其他組織,。西門子在11月9日即周二例行補(bǔ)丁日已發(fā)布相應(yīng)漏洞修復(fù)和緩解的安全公告。

這些問題統(tǒng)稱為 NUCLEUS:13,,可能會影響安全關(guān)鍵設(shè)備,,例如麻醉機(jī)、患者監(jiān)護(hù)儀和其他類型的醫(yī)療保健設(shè)備,。其他類型的運營技術(shù) (OT) 系統(tǒng)也受到影響,。發(fā)現(xiàn)新漏洞后,F(xiàn)orescout Research Labs 和 Medigate 與西門子,、CISA,、CERT/CC 和其他機(jī)構(gòu)合作,確認(rèn)發(fā)現(xiàn)并通知供應(yīng)商,。

新發(fā)現(xiàn)漏洞中有3個是關(guān)鍵漏洞,,CVSS 得分達(dá)到了9.9 和10。這是一種基于堆棧的緩沖區(qū)溢出,,因為FTP服務(wù)器無法正確驗證“USER”命令的長度,。攻擊者可以利用該漏洞導(dǎo)致拒絕服務(wù) (DoS) 條件或?qū)崿F(xiàn)遠(yuǎn)程代碼執(zhí)行。

FTP 服務(wù)器中的另外兩個類似問題(與對“PWD/XPWD”和“MKD/XMKD”命令的長度的不正確驗證有關(guān))的嚴(yán)重性等級為高,。

在剩余的漏洞中,,有9個被認(rèn)為是高嚴(yán)重性的,,可被利用來泄露敏感信息或?qū)е?DoS 條件。該批漏洞中的最后一個是 ICMP 中的一個中等嚴(yán)重性錯誤,,可利用該錯誤將ICMP回顯回復(fù)消息發(fā)送到任意網(wǎng)絡(luò)系統(tǒng),。

Forescout解釋說,其中一些漏洞在Nucleus TCP/IP堆棧的現(xiàn)有版本中得到了解決,,但從未發(fā)布過CVE標(biāo)識符,。補(bǔ)丁可用于所有13個安全漏洞。

Nucleus NET由Accelerated Technology, Inc. (ATI)于1993年開發(fā),,它是 Nucleus 實時操作系統(tǒng) (RTOS) 中的TCP/IP堆棧,,現(xiàn)在歸西門子所有。在其28年的生命周期中,,Nucleus 已部署在多個垂直領(lǐng)域的設(shè)備中,。Nucleus主要應(yīng)用領(lǐng)域包括:網(wǎng)絡(luò)、路由,、橋接,、Hubs、數(shù)據(jù)通訊,、頂置盒,、數(shù)字?jǐn)z像機(jī)、ISDN,、調(diào)制器,、數(shù)字繪圖儀、GSM,、蜂窩電話,、PDA、打印機(jī),、GPS,、無線通訊、汽車,、醫(yī)療儀器,、RAID、適配卡,、智能卡,、安全保密、工業(yè)控制,、掃描儀,、煤氣分析儀、游戲機(jī)、多媒體,、手持產(chǎn)品,、消費產(chǎn)品、局域網(wǎng),、廣域網(wǎng),、導(dǎo)航設(shè)備、衛(wèi)星通信,、自動提款機(jī),、視頻產(chǎn)品、條碼機(jī),、過程控制等等,。

Nucleus官方網(wǎng)站聲稱RTOS部署在超過30億臺設(shè)備上,但 Forescout 認(rèn)為,,其中大部分實際上是芯片組和基帶處理器等組件,。研究人員表示,他們只能找到數(shù)千個連接到互聯(lián)網(wǎng)的潛在易受攻擊的設(shè)備,,而醫(yī)療保健部門似乎受到的影響最大,。

Nucleus在國內(nèi)外的典型用戶見下圖(源自參考資源4):

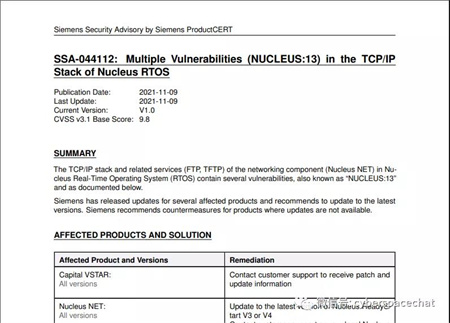

西門子9日發(fā)布了公告,描述了這些漏洞對其自身產(chǎn)品的影響,。

Forescout Research Labs 和 Medigate利用了他們實驗室中的一個遠(yuǎn)程代碼執(zhí)行漏洞,,并展示了能夠破壞醫(yī)療保健和其他關(guān)鍵流程的成功攻擊的潛在影響。

NUCLEUS:13的一般推薦緩解措施包括通過網(wǎng)絡(luò)分段和修補(bǔ)設(shè)備限制關(guān)鍵易受攻擊設(shè)備的網(wǎng)絡(luò)暴露,。建議組織在其環(huán)境中識別所有運行Nucleus 的設(shè)備并盡快應(yīng)用可用的補(bǔ)丁或緩解措施,,并確保實施適當(dāng)?shù)木W(wǎng)絡(luò)分段。此外還應(yīng)監(jiān)控網(wǎng)絡(luò)流量以識別任何惡意數(shù)據(jù)包,,并在不需要時禁用 FTP/TFTP,,或使用基于交換機(jī)的 DHCP 控制機(jī)制。